Microsoft Defender för Endpoint på Linux för ARM64-baserade enheter (förhandsversion)

- Microsoft Defender för Endpoint Server

- Microsoft Defender för servrar

Översikt över Defender för Endpoint på Linux för ARM64-baserade enheter

Som du kanske redan vet är Microsoft Defender för Endpoint i Linux en enhetlig slutpunktssäkerhetslösning som hjälper dig att skydda dina serverenheter mot avancerade hot. Defender för Endpoint på Linux utökar nu stödet för ARM64-baserade Linux-servrar i förhandsversion. I likhet med x64-baserade Linux-servrar (inklusive Intel- och AMD 64-bitarsplattform) ingår följande funktioner:

- Microsoft Defender Antivirus

- Slutpunktsidentifiering och svar (EDR)

- Direktsvar

- Enhetsisolering

- Avancerad jakt

- Hantering av säkerhetsrisker

- Centraliserad principkonfiguration med hantering av säkerhetsinställningar

Inledningsvis stöds följande Linux-distributioner i förhandsversionen:

- Ubuntu 20.04 ARM64

- Ubuntu 22.04 ARM64

- Amazon Linux 2 ARM64

- Amazon Linux 2023 ARM64

Obs!

Stöd för fler Linux-distributioner planeras som en del av det här förhandsversionsprogrammet.

Installationsprocedurerna i den här artikeln installerar agentversionen 101.24102.0002 från kanalen insiders slow på den ARM64-baserade enheten. (Se Nyheter i Microsoft Defender för Endpoint på Linux.)

Distribuera Defender för Endpoint på Linux för ARM64-baserade enheter

Du kan välja mellan flera metoder för att distribuera Defender för Endpoint på Linux till din ARM64-baserade enhet:

Innan du börjar

Kontrollera att förutsättningarna är uppfyllda för Defender för Endpoint i Linux

För att registrera servrar till Defender för Endpoint krävs serverlicenser . Du kan välja bland följande alternativ:

- Microsoft Defender för serverplan 1 eller plan 2 (som en del av Defender för molnet) eller

- Microsoft Defender för Endpoint Server

Distribuera med installationsskriptet

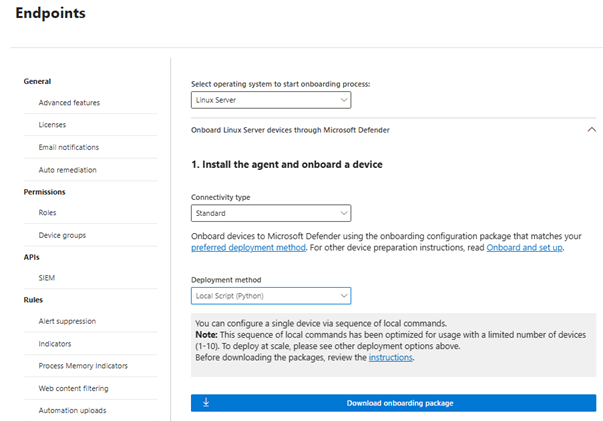

I Microsoft Defender-portalen går du till Inställningar>Slutpunkter>Registrering av enhetshantering>.

På onboarding-skärmen väljer du följande alternativ:

I listan Välj operativsystem för att starta registreringsprocessen väljer du Linux Server.

I listan Anslutningstyp väljer du Strömlinjeformad. Eller, om det behövs, kan du välja Standard. (Mer information finns i Onboarding devices using streamlined connectivity for Microsoft Defender för Endpoint.)

I listan Distributionsmetod väljer du Lokalt skript (Python).

Välj Ladda ned registreringspaket.

I ett nytt webbläsarfönster laddar du ned bash-skriptet för Defender för Endpoint-installationsprogrammet.

Använd följande kommando för att bevilja nödvändiga behörigheter för skriptet:

$chmod +x /mde_installer.shKör följande kommando för att köra installationsskriptet:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyVerifiera distributionen genom att följa dessa steg:

Kör följande kommando på enheten för att kontrollera hälsostatusen. Ett returvärde

trueför anger att produkten fungerar som förväntat:$ mdatp health --field healthyI Microsoft Defender portalen går du till Tillgångar>enheter och letar efter den Linux-enhet som du just registrerade. Det kan ta cirka 20 minuter innan enheten visas i portalen.

Om du stöter på ett problem kan du läsa Felsöka distributionsproblem (i den här artikeln).

Distribuera med hjälp av installationsskriptet med Ansible

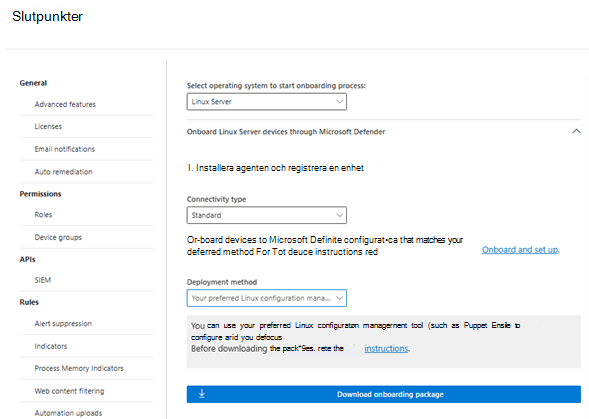

I Microsoft Defender-portalen går du till Inställningar>Slutpunkter>Registrering av enhetshantering>.

På onboarding-skärmen väljer du följande alternativ:

I listan Välj operativsystem för att starta registreringsprocessen väljer du Linux Server.

I listan Anslutningstyp väljer du Strömlinjeformad. Eller, om det behövs, kan du välja Standard. (Mer information finns i Onboarding devices using streamlined connectivity for Microsoft Defender för Endpoint.)

I listan Distributionsmetod väljer du Önskat verktyg för Linux-konfigurationshantering.

Välj Ladda ned registreringspaket.

I ett nytt webbläsarfönster laddar du ned bash-skriptet för Defender för Endpoint-installationsprogrammet.

Skapa en YAML-installationsfil på Ansible-servern. Till exempel

/etc/ansible/playbooks/install_mdatp.yml, med hjälp av denmde_installer.shdu laddade ned i steg 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Distribuera Defender för Endpoint i Linux med hjälp av följande kommando. Redigera motsvarande sökvägar och kanal efter behov.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Verifiera distributionen genom att följa dessa steg:

På enheten kör du följande kommandon för att söka efter enhetens hälsotillstånd, anslutning, antivirus och EDR-identifieringar:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"I Microsoft Defender portalen går du till Tillgångar>enheter och letar efter den Linux-enhet som du just registrerade. Det kan ta cirka 20 minuter innan enheten visas i portalen.

Om du stöter på ett problem kan du läsa Felsöka distributionsproblem (i den här artikeln).

Distribuera med hjälp av installationsskriptet med Puppet

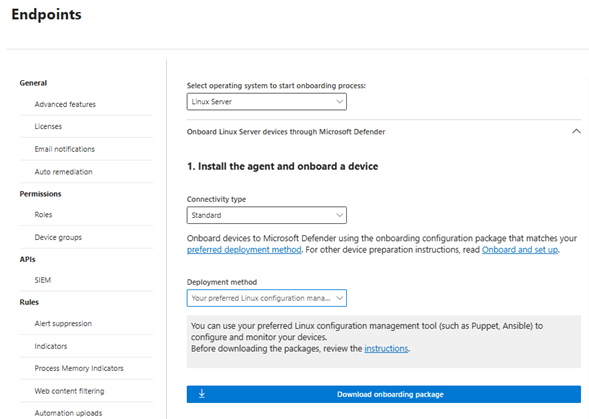

I Microsoft Defender-portalen går du till Inställningar>Slutpunkter>Registrering av enhetshantering>.

På onboarding-skärmen väljer du följande alternativ:

I listan Välj operativsystem för att starta registreringsprocessen väljer du Linux Server.

I listan Anslutningstyp väljer du Strömlinjeformad. Eller, om det behövs, kan du välja Standard. (Mer information finns i Onboarding devices using streamlined connectivity for Microsoft Defender för Endpoint.)

I listan Distributionsmetod väljer du Önskat verktyg för Linux-konfigurationshantering.

Välj Ladda ned registreringspaket. Spara filen som

WindowsDefenderATPOnboardingPackage.zip.

Extrahera innehållet i onboarding-paketet med hjälp av följande kommando:

unzip WindowsDefenderATPOnboardingPackage.zipDu bör se följande utdata:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonI ett nytt webbläsarfönster laddar du ned bash-skriptet för Defender för Endpoint-installationsprogrammet (det här skriptet kallas

mde_installer.sh).Skapa ett Puppet-manifest med hjälp av följande procedur, som använder skriptet

mde_installer.shfrån steg 4.Skapa följande mappar i mappen modules i Puppet-installationen:

install_mdatp/filesinstall_mdatp/manifests

Modulmappen finns vanligtvis på

/etc/puppetlabs/code/environments/production/modulesPuppet-servern.Kopiera filen som

mdatp_onboard.jsonskapadesinstall_mdatp/filestidigare till mappen .Kopiera

mde_installer.shtillinstall_mdatp/files folder.Skapa en

init.ppfil inutiinstall_mdatp/manifestssom innehåller följande distributionsinstruktioner:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Använd Puppet-manifestet för att installera Defender för Endpoint på Linux på din enhet.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Verifiera distributionen. I Microsoft Defender portalen går du till Tillgångar>enheter och letar efter den Linux-enhet som du just registrerade. Det kan ta cirka 20 minuter innan enheten visas i portalen.

Distribuera Defender för Endpoint i Linux med hjälp av Microsoft Defender för molnet

Om din organisation använder Defender för molnet kan du använda den för att distribuera Defender för Endpoint i Linux.

Vi rekommenderar att du aktiverar automatisk distribution på dina ARM64-baserade Linux-enheter. Efter etableringen av virtuella datorer definierar du en variabel under filen

/etc/mde.arm.d/mde.confpå enheten enligt följande:OPT_FOR_MDE_ARM_PREVIEW=1Vänta i 1–6 timmar tills registreringen har slutförts.

I Microsoft Defender-portalen går du till Tillgångar>Enheter och letar efter de Linux-enheter som du precis har registrerat.

Behöver du hjälp med Defender för molnet?

Mer information finns i följande artiklar:

- Aktivera Defender för Endpoint-integrering: Linux

- Ansluta dina icke-Azure-datorer till Microsoft Defender för molnet: Registrera din Linux-server

Felsöka distributionsproblem

Om du stöter på problem med att distribuera Defender för Endpoint på Linux till dina ARM64-baserade enheter är hjälp tillgänglig. Gå först igenom vår lista över vanliga problem och hur du löser dem. Kontakta oss om problemet kvarstår.

Vanliga problem och hur du löser dem

I följande tabell sammanfattas vanliga problem och hur du löser dem.

| Felmeddelande eller problem | Lämplig åtgärd |

|---|---|

mdatp not found |

Lagringsplatsen kanske inte är korrekt konfigurerad. Kontrollera om kanalen är inställd insiders-slow på i installationsskriptet |

mdatp health anger en licens som saknas |

Kontrollera att du skickar rätt registreringsskript eller json-fil till ditt automationsskript eller verktyg |

| Undantag fungerar inte som förväntat | Om du har undantag som fungerar på andra enheter, men de inte fungerar på dina ARM64-baserade Linux-servrar, kontaktar du oss på mdearmsupport@microsoft.com. Du behöver dina klientanalysloggar. |

| Du vill ha hjälp med att justera mdatp. | Kontakta oss på mdearmsupport@microsoft.com. |

Kontakta oss om du behöver hjälp

När du kontaktar oss på mdearmsupport@microsoft.comska du beskriva problemet i detalj. Ta med skärmbilder om det är möjligt och loggarna för klientanalys.

ARM-förhandsversion av XMDE-klientanalys

Använd Bash och ladda ned ARM-förhandsversionen av XMDE Client Analyzer.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Kör supportverktyget.

sudo ./MDESupportTool -d --mdatp-log debugFölj anvisningarna på skärmen och följ sedan upp med i slutet av loggsamlingen. Loggarna finns i

/tmpkatalogen.Logguppsättningen ägs av rotanvändaren, så du kan behöva rotprivilegier för att ta bort logguppsättningen.