Sårbarheter och sårbarhetspaket

Sårbarheter utnyttjar sårbarheter i programvara. En säkerhetsrisk är som ett hål i din programvara som skadlig kod kan använda för att komma till din enhet. Skadlig kod utnyttjar dessa sårbarheter för att kringgå datorns säkerhetsskydd för att infektera din enhet.

Så här fungerar sårbarheter och sårbarhetskit

Kryphål är ofta den första delen av en större attack. Hackare söker efter inaktuella system som innehåller kritiska sårbarheter, som de sedan utnyttjar genom att distribuera riktad skadlig kod. Sårbarheter omfattar ofta shellcode, som är en liten nyttolast för skadlig kod som används för att ladda ned ytterligare skadlig kod från angriparekontrollerade nätverk. Med Shellcode kan hackare infektera enheter och infiltrera organisationer.

Exploateringspaket är mer omfattande verktyg som innehåller en samling kryphål. De här paketen söker igenom enheter efter olika typer av programvarusårbarheter och distribuerar ytterligare skadlig kod för att ytterligare infektera en enhet. Kit kan använda kryphål för olika program, inklusive Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java och Sun Java.

Den vanligaste metoden som används av angripare för att distribuera kryphål och exploateringspaket är via webbsidor, men kryphål kan också komma i e-postmeddelanden. Vissa webbplatser är omedvetet och ovilliga värdar för skadlig kod och kryphål i sina annonser.

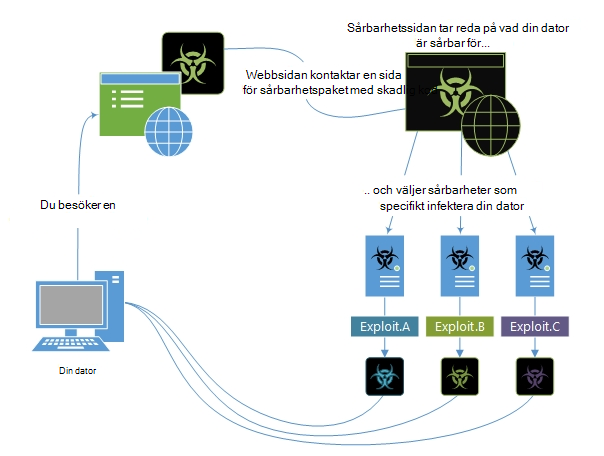

Informationsgrafiken nedan visar hur ett exploit kit kan försöka utnyttja en enhet när du har besökt en komprometterad webbsida.

Bild 1. Exempel på hur exploateringspaket fungerar

Anmärkningsvärda hot använder exploit kit för att sprida utpressningstrojaner, inklusive JSSLoader. Hotskådespelaren som spåras av Microsoft som Storm-0324 (DEV-0324) använder den här skadliga koden för att underlätta åtkomsten för RaaS-skådespelaren (Ransomware-as-a-Service) [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Exempel på sårbarhetspaket:

Mer information om kryphål finns i det här blogginlägget om att ta isär ett dubbelt nolldagarsexempel som upptäckts i gemensam jakt med ESET.

Så här namnger vi kryphål

Vi kategoriserar kryphål i vår uppslagsverk för skadlig kod efter den "plattform" som de riktar in sig på. Till exempel Exploit:Java/CVE-2013-1489. A är ett kryphål som är inriktat på en säkerhetsrisk i Java.

Ett projekt med namnet "Common Vulnerabilities and Exposures (CVE)" används av många leverantörer av säkerhetsprogramvara. Projektet ger varje sårbarhet ett unikt nummer, till exempel CVE-2016-0778. Delen "2016" avser det år då sårbarheten upptäcktes. "0778" är ett unikt ID för den här specifika säkerhetsrisken.

Du kan läsa mer på CVE:s webbplats.

Så här skyddar du mot kryphål

Det bästa förebyggandet för kryphål är att hålla organisationens programvara uppdaterad. Programvaruleverantörer tillhandahåller uppdateringar för många kända säkerhetsrisker, så se till att dessa uppdateringar tillämpas på alla enheter.

Mer allmänna tips finns i förhindra skadlig kod.