Värd för brandväggsrapportering i Microsoft Defender för Endpoint

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Om du är global administratör eller säkerhetsadministratör kan du nu vara värd för brandväggsrapportering till Microsoft Defender-portalen. Med den här funktionen kan du visa Rapporter om Windows-brandväggen från en central plats.

Vad behöver jag veta innan jag börjar?

Enheterna måste köras Windows 10 eller senare, eller Windows Server 2012 R2 eller senare. För att Windows Server 2012 R2 och Windows Server 2016 ska visas i brandväggsrapporter måste enheterna registreras med hjälp av det moderna enhetliga lösningspaketet. Mer information finns i Nya funktioner i den moderna enhetliga lösningen för Windows Server 2012 R2 och 2016.

Information om hur du registrerar enheter i Microsoft Defender för Endpoint-tjänsten finns i onboarding-vägledningen.

För att Microsoft Defender portalen ska börja ta emot data måste du aktivera Granskningshändelser för Windows Defender Brandvägg med Avancerad säkerhet. Se följande artiklar:

Aktivera dessa händelser med hjälp av grupprincip Object Editor, Local Security Policy eller kommandona auditpol.exe. Mer information finns i dokumentationen om granskning och loggning. De två PowerShell-kommandona är följande:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Här är en exempelfråga:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

Processen

Obs!

Se till att följa anvisningarna från föregående avsnitt och konfigurera dina enheter så att de deltar i förhandsgranskningsprogrammet.

När händelser har aktiverats börjar Microsoft Defender för Endpoint övervaka data, bland annat:

- Fjärr-IP

- Fjärrport

- Lokal port

- Lokal IP-adress

- Datornamn

- Bearbeta över inkommande och utgående anslutningar

Administratörer kan nu se windowsvärdbrandväggsaktivitet här. Ytterligare rapportering kan underlättas genom att ladda ned skriptet för anpassad rapportering för att övervaka Windows Defender Firewall-aktiviteter med power BI.

- Det kan ta upp till 12 timmar innan data återspeglas.

Scenarier som stöds

- Brandväggsrapportering

- Från "Datorer med en blockerad anslutning" till enheten (kräver Defender för Endpoint Plan 2)

- Gå in på avancerad jakt (förhandsversionsuppdatering) (kräver Defender för Endpoint Plan 2)

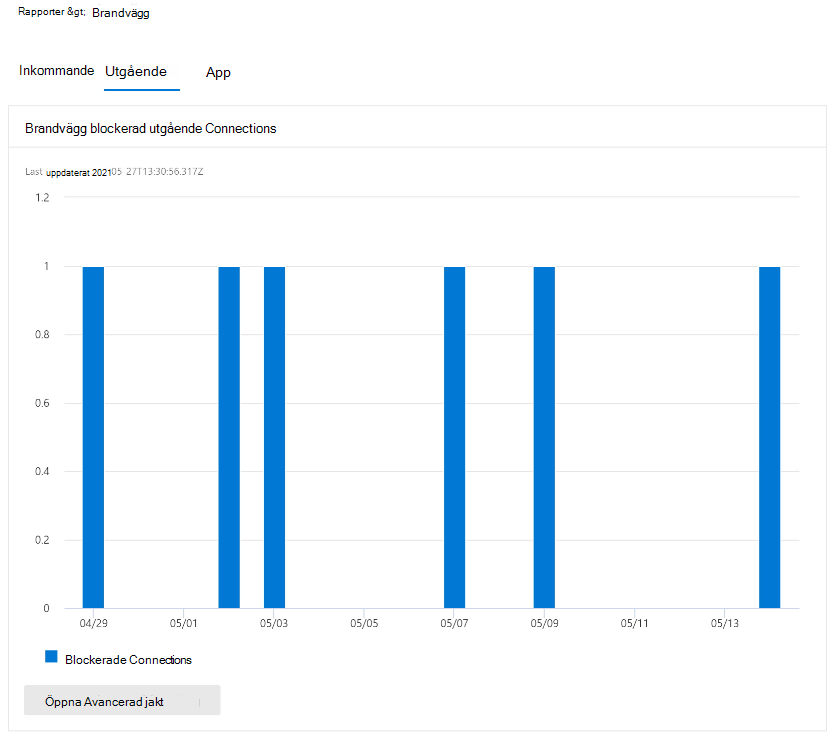

Brandväggsrapportering

Här följer några exempel på brandväggsrapportsidorna. Här hittar du en sammanfattning av inkommande, utgående och programaktivitet. Du kan komma åt den här sidan direkt genom att gå till https://security.microsoft.com/firewall.

Dessa rapporter kan också nås genom att gå till Rapporter>Säkerhetsrapportenheter> (avsnitt) längst ned på kortet Brandvägg blockerade inkommande Connections.

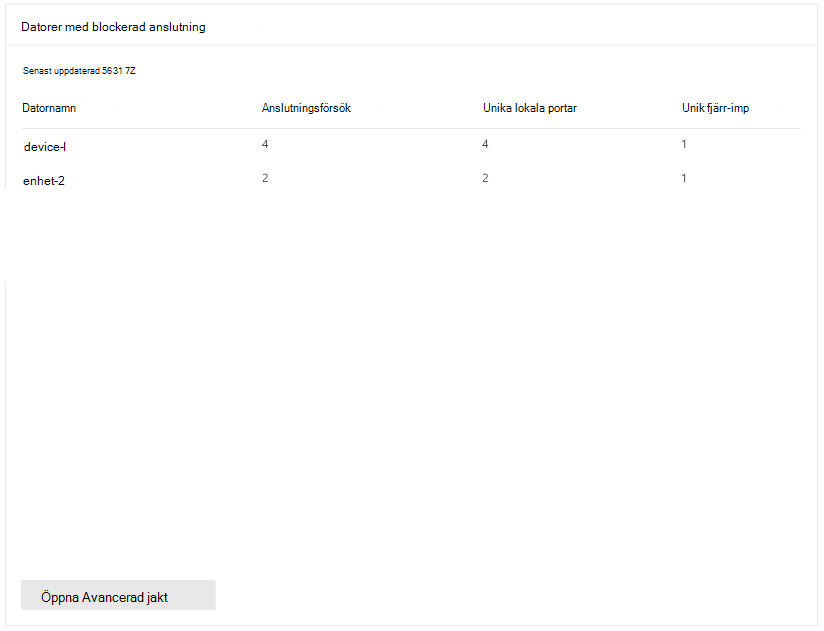

Från "Datorer med en blockerad anslutning" till enheten

Obs!

Den här funktionen kräver Defender för Endpoint Plan 2.

Kort stöder interaktiva objekt. Du kan öka detaljnivån för en enhets aktivitet genom att klicka på enhetsnamnet, vilket startar Microsoft Defender-portalen på en ny flik och tar dig direkt till fliken Enhetstidslinje.

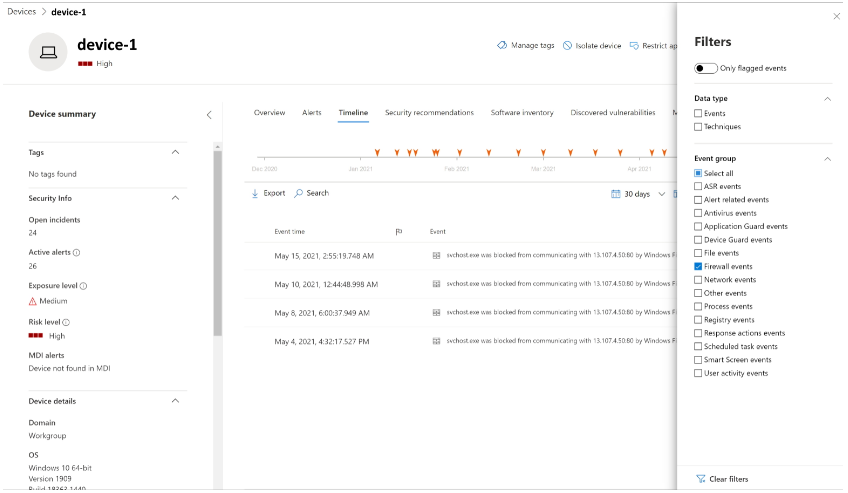

Nu kan du välja fliken Tidslinje , vilket ger dig en lista över händelser som är associerade med den enheten.

När du har klickat på knappen Filter i det övre högra hörnet i visningsfönstret väljer du önskad typ av händelse. I det här fallet väljer du Brandväggshändelser så filtreras fönstret till Brandväggshändelser.

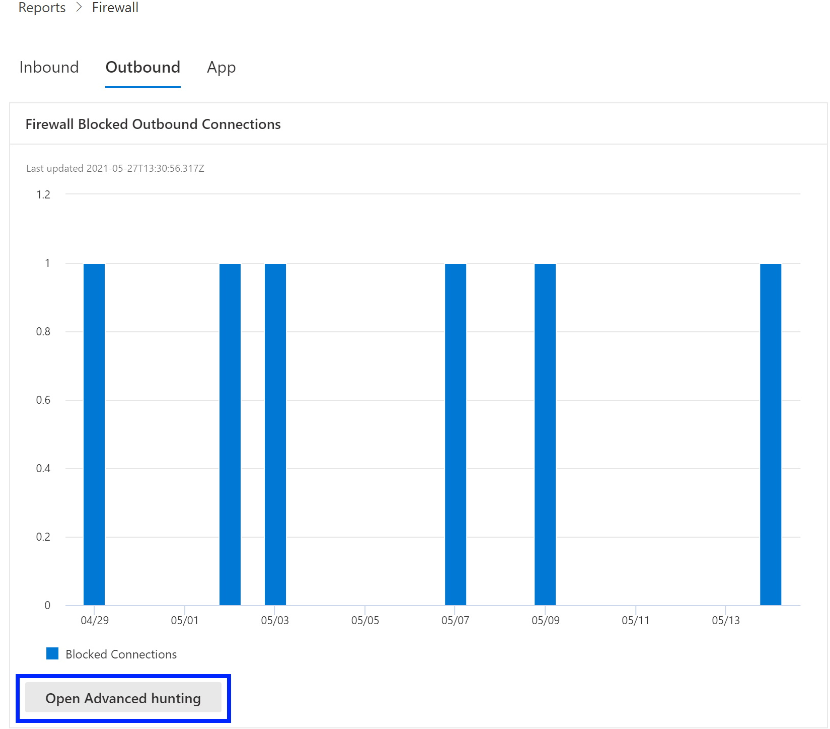

Gå in på avancerad jakt (förhandsversionsuppdatering)

Obs!

Den här funktionen kräver Defender för Endpoint Plan 2.

Brandväggsrapporter stöder borrning från kortet direkt till Avancerad jakt genom att klicka på knappen Öppna avancerad jakt . Frågan är förifyllda.

Frågan kan nu köras och alla relaterade brandväggshändelser från de senaste 30 dagarna kan utforskas.

För mer rapportering eller anpassade ändringar kan frågan exporteras till Power BI för ytterligare analys. Anpassad rapportering kan underlättas genom att ladda ned skriptet för anpassad rapportering för att övervaka Windows Defender Firewall-aktiviteter med power BI.

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.