Aktivera exploateringsskydd

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender XDR

Tips

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Sårbarhetsskydd hjälper till att skydda mot skadlig kod som använder sårbarheter för att infektera enheter och sprida. Sårbarhetsskydd består av många åtgärder som kan tillämpas på antingen operativsystemet eller enskilda appar.

Viktigt

.NET 2.0 är inte kompatibelt med vissa funktioner för sårbarhetsskydd, särskilt Export Address Filtering (EAF) och Import Address Filtering (IAF). Om du har aktiverat .NET 2.0 stöds inte användning av EAF och IAF.

Många funktionerna från EMET (Enhanced Mitigation Experience Toolkit) ingår i exploateringsskyddet.

Förhandskrav

Det här avsnittet innehåller rekommendationer för att du ska lyckas med att distribuera sårbarhetsskydd.

Konfigurera övervakning för programkrascher (händelse-ID 1000 och/eller händelse-ID 1001) och/eller låser sig (händelse-ID 1002)

Kontrollera vilka program som redan är kompilerade med "Control Flow Guard" (CFG) som främst fokuserar på att minska sårbarheter för minnesskada. Använd dumpbin-verktyget för att se om det är kompilerat med CFG. För dessa program kan du hoppa över aktivering av tillämpning för DEP, ASRL, SEHOP och ACG.

Använd säkra distributionsmetoder.

Varning

Om du inte testar och inte går igenom säkra distributionsmetoder kan du bidra till avbrott i slutanvändarnas produktivitet.

Säkra distributionsmetoder

Säkra distributionsmetoder (SDP): Säkra distributionsprocesser och procedurer definierar hur du på ett säkert sätt kan göra och distribuera ändringar i din arbetsbelastning. Implementering av SDP kräver att du tänker på distributioner via linsen för att hantera risker. Du kan minimera risken för avbrott i slutanvändarnas produktivitet i dina distributioner och begränsa effekterna av problematiska distributioner för användarna genom att implementera SDP.

Börja med en liten uppsättning (till exempel 10 till 50) Windows-enheter och använd den som testmiljö för att se vilka av de 21 åtgärderna som är inkompatibla med exploateringsskydd. Ta bort de åtgärder som inte är kompatibla med programmet. Upprepa med de program som du riktar in dig på. När du känner att principen är redo för produktion.

Börja med att först push-överföra till UAT (User Acceptance Testing) som består av IT-administratörer, säkerhetsadministratörer och supportpersonal. Sedan till 1%, 5%, 10%, 25%, 50%, 75%, och slutligen till 100% av din miljö.

Aktivera sårbarhetsskyddsreducering

Du kan aktivera varje riskreducering separat med någon av följande metoder:

- Windows-säkerhet app

- Microsoft Intune

- Hantering av mobila enheter (MDM)

- Microsoft Configuration Manager

- Grupprincip

- PowerShell

Sårbarhetsskydd konfigureras som standard i Windows 10 och Windows 11. Du kan ställa in varje åtgärd på på, av eller till dess standardvärde. Vissa åtgärder har fler alternativ. Du kan exportera de här inställningarna som en XML-fil och distribuera dem till andra enheter.

Du kan också ställa in åtgärder på granskningsläge. Med granskningsläget kan du testa hur åtgärderna fungerar (och granska händelser) utan att påverka enhetens normala användning.

Windows-säkerhet app

Öppna Windows-säkerhet-appen genom att antingen välja sköldikonen i aktivitetsfältet eller genom att söka i Start-menyn efter Säkerhet.

Välj panelen App- & webbläsarkontroll (eller appikonen på den vänstra menyraden) och välj sedan Inställningarna för sårbarhetsskydd.

Gå till Programinställningar och välj den app som du vill tillämpa åtgärder på.

- Om appen du vill konfigurera redan finns med i listan markerar du den och väljer sedan Redigera.

- Om appen inte visas väljer du Lägg till program att anpassa överst i listan och väljer sedan hur du vill lägga till appen.

- Använd Lägg till efter programnamn om du vill att åtgärden ska tillämpas på alla processer som körs med det namnet. Ange en fil med dess filnamnstillägg. Du kan ange en fullständig sökväg för att begränsa begränsningen till endast appen med det namnet på den platsen.

- Använd Välj exakt filsökväg om du vill använda ett standardfönster för utforskaren för att söka efter och välja den fil du vill använda.

När du har valt appen visas en lista över alla åtgärder som kan tillämpas. Om du väljer Granskning tillämpas begränsningen endast i granskningsläge. Du meddelas om du behöver starta om processen eller appen, eller om du behöver starta om Windows.

Upprepa steg 3–4 för alla appar och åtgärder som du vill konfigurera.

Under avsnittet Systeminställningar sök efter den åtgärd du vill konfigurera och anger sedan någon av följande inställningar. Appar som inte konfigureras individuellt i avsnittet Programinställningar använder de inställningar som konfigureras här.

- På som standard: Begränsningen är aktiverad för appar som inte har den här begränsningen angiven i avsnittet appspecifika Programinställningar

- Av som standard: Begränsningen är inktiverad för appar som inte har den här begränsningen angiven i avsnittet appspecifika Programinställningar

- Använd som standard: Åtgärden är antingen aktiverad eller inaktiverad, beroende på vilken standardkonfiguration som konfigureras av Windows 10 eller Windows 11-installation; standardvärdet (på eller av) anges alltid bredvid använd standardetikett för varje åtgärd

Upprepa steg 6 för alla åtgärder på systemnivå som du vill konfigurera. Välj Använd när du är klar med konfigurationen.

Om du lägger till en app i avsnittet Programinställningar och konfigurerar enskilda åtgärdsinställningar där, respekteras de ovanför konfigurationen för samma åtgärder som anges i avsnittet Systeminställningar . Följande matris och exempel hjälper till att illustrera hur standardvärden fungerar:

| Aktiverad i Programinställningar | Aktiverad i Systeminställningar | Beteende |

|---|---|---|

| Ja | Nej | Enligt definitionen i Programinställningar |

| Ja | Ja | Enligt definitionen i Programinställningar |

| Nej | Ja | Enligt definitionen i systeminställningarna |

| Nej | Nej | Standard enligt definitionen i Använd standardalternativ |

Exempel 1: Mikael konfigurerar dataexekveringsskydd i avsnittet systeminställningar så att det är inaktiverat som standard

Mikael lägger till appen test.exe i avsnittet Programinställningar . Under Dataexekveringsskydd (DEP) i alternativen för den appen aktiverar Mikael alternativet Åsidosätt systeminställningar och anger växlingen till På. Det finns inga andra appar i avsnittet Programinställningar .

Resultatet är att DEP endast är aktiverat för test.exe. Alla andra appar har inte DEP tillämpat.

Exempel 2: Josie konfigurerar dataexekveringsskydd i systeminställningarna så att det är inaktiverat som standard

Josie lägger till appen test.exe i avsnittet Programinställningar . Under Dataexekveringsskydd (DEP) i alternativen för den appen aktiverarJosie alternativet Åsidosätt systeminställningar och anger växlingen till På.

Josie lägger också till appen miles.exe i avsnittet Programinställningar och konfigurerar Control Flow Guard (CFG) till På. Josie aktiverar inte alternativet Åsidosätt systeminställningar för DEP eller andra åtgärder för den appen.

Resultatet är att DEP är aktiverat för test.exe. DEP aktiveras inte för någon annan app, inklusive miles.exe. CFG aktiveras för miles.exe.

Öppna Windows-säkerhet-appen genom att välja sköldikonen i aktivitetsfältet eller genom att söka i Start-menyn efter Windows-säkerhet.

Välj panelen App- & webbläsarkontroll (eller appikonen på den vänstra menyraden) och välj sedan Sårbarhetsskydd.

Gå till Programinställningar och välj den app som du vill tillämpa åtgärder på.

- Om appen du vill konfigurera redan finns med i listan markerar du den och väljer sedan Redigera.

- Om appen inte visas väljer du Lägg till program att anpassa överst i listan och väljer sedan hur du vill lägga till appen.

- Använd Lägg till efter programnamn om du vill att åtgärden ska tillämpas på alla processer som körs med det namnet. Ange en fil med ett filnamnstillägg. Du kan ange en fullständig sökväg för att begränsa begränsningen till endast appen med det namnet på den platsen.

- Använd Välj exakt filsökväg om du vill använda ett standardfönster för utforskaren för att söka efter och välja den fil du vill använda.

När du har valt appen visas en lista över alla åtgärder som kan tillämpas. Om du väljer Granskning tillämpas begränsningen endast i granskningsläge. Du meddelas om du behöver starta om processen eller appen, eller om du behöver starta om Windows.

Upprepa steg 3–4 för alla appar och åtgärder som du vill konfigurera. Välj Använd när du är klar med konfigurationen.

Intune

Logga in på Azure-portalen och öppna sidan Identitetsstyrning och öppna Intune.

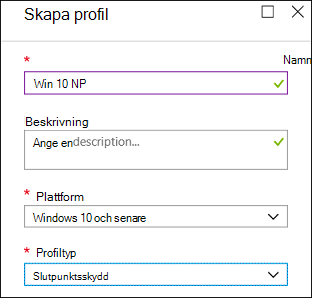

Gå tillKonfigurationsprofiler> för enhetskonfiguration>Skapa profil.

Namnge profilen, välj Windows 10 och senare, välj mallar för Profiltyp och välj Slutpunktsskydd under mallnamn.

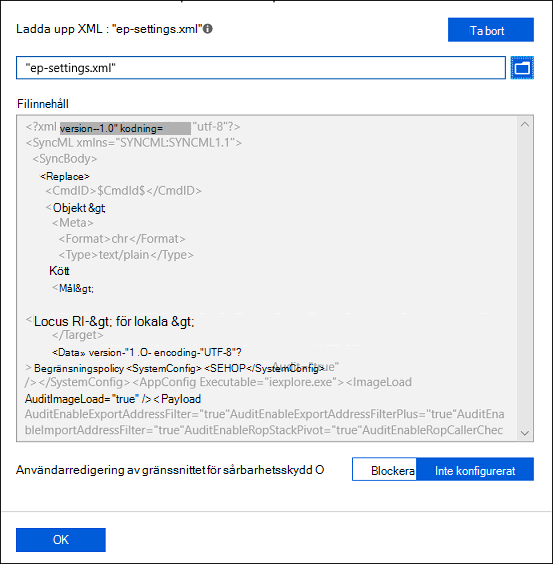

Välj Konfigurera>exploateringsskydd förWindows Defender Exploit Guard>.

Ladda upp en XML-fil med inställningarna för sårbarhetsskydd:

Välj OK om du vill spara varje öppet blad och välj sedan Skapa.

Välj fliken Profiltilldelningar, tilldela principen till Alla användare och Alla enheter och välj sedan Spara.

MDM

Använd ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings- konfigurationstjänstprovidern (CSP) för att aktivera eller inaktivera sårbarhetsskyddsåtgärder eller använda granskningsläge.

Microsoft Configuration Manager

Slutpunktssäkerhet

I Microsoft Configuration Manager går du till Minskningav attackytan för Slutpunktssäkerhet>.

Välj Skapa principplattform> och välj Sårbarhetsskydd för Profil. Välj sedan Skapa.

Ange ett namn och en beskrivning för enhetsgruppen och välj sedan Nästa.

Välj Välj XML-fil och bläddra till platsen för XML-filen för sårbarhetsskydd. Markera filen och välj sedan och välj sedan Nästa.

Konfigurera Omfångstaggar och Tilldelningar om det behövs.

Granska konfigurationsinställningarna under Granska + skapa och välj sedan Skapa.

Tillgångar och efterlevnad

I Microsoft Configuration Manager går du till Tillgångar och efterlevnad>Endpoint Protection>Windows Defender Exploit Guard.

Välj Start>Skapa Exploit Guard-princip.

Ange ett namn och en beskrivning, välj Sårbarhetsskydd och välj sedan Nästa.

Välj Välj XML-fil och bläddra till platsen för XML-filen för sårbarhetsskydd.

Granska inställningarna och välj sedan Nästa för att skapa principen.

När principen har skapats väljer du Stäng.

Grupprincip

Öppna grupprincip-hanteringskonsolen på din grupprincip-hanteringsenhet. Högerklicka på det grupprincip objekt som du vill konfigurera och välj Redigera.

I Redigeraren för grupprinciphantering går du till Datorkonfiguration och väljer Administrativa mallar.

Expandera trädet till Windows-komponenter>Windows Defender Exploit Guard>Exploit Protection>Använd en gemensam uppsättning inställningar för sårbarhetsskydd.

Välj Aktiverad och ange platsen för XML-filen och välj sedan OK.

PowerShell

Du kan använda PowerShell-verbet Get eller Set med cmdleten ProcessMitigation. Med hjälp Get av visas den aktuella konfigurationsstatusen för eventuella åtgärder som är aktiverade på enheten. Lägg till cmdleten -Name och appexeku för att se åtgärder för just den appen:

Get-ProcessMitigation -Name processName.exe

Viktigt

Åtgärder på systemnivå som inte har konfigurerats visar statusen NOTSET.

- För inställningar på systemnivå anger

NOTSETstandardinställningen för den begränsningen har tillämpats. - För inställningar på appnivå anger

NOTSETatt inställningen på systemnivå för åtgärden kommer att tillämpas. Standardinställningen för varje åtgärd på systemnivå visas i Windows-säkerhet.

Använd Set för att konfigurera varje åtgärd i följande format:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Var:

-

<Omfång>:

-

-Nameför att ange att åtgärder ska tillämpas på en specifik app. Ange appens körbara fil efter den här flaggan.-

-Systemför att ange att riskreduceringen ska tillämpas på systemnivå

-

-

-

<Åtgärd>:

-

-Enableför att aktivera åtgärden -

-Disableför att inaktivera åtgärden

-

-

<Åtgärd:>

- Åtgärdens cmdlet tillsammans med eventuella underalternativ (omgivna av blanksteg). Varje åtgärd avgränsas med kommatecken.

Om du till exempel vill aktivera dataexekveringsskydd (DEP) med ATL-tonkemulering och för en körbar fil som heter testing.exe i mappen C:\Apps\LOB\tests, och för att förhindra att den körbara filen skapar underordnade processer, använder du följande kommando:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Viktigt

Avgränsa varje åtgärdsalternativ med kommatecken.

Om du vill tillämpa DEP på systemnivå använder du följande kommando:

Set-Processmitigation -System -Enable DEP

Om du vill inaktivera åtgärder kan du ersätta -Enable med -Disable. För åtgärder på appnivå framtvingar den här åtgärden dock att åtgärden endast inaktiveras för den appen.

Om du behöver återställa begränsningen till systemets standardvärde måste du även ta med cmdleten -Remove, som i följande exempel:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

I följande tabell visas de enskilda Åtgärder (och Granskningar, när de är tillgängliga) som ska användas med cmdlet-parametrarna -Enable eller -Disable.

| Riskreduceringstyp | Gäller för | Parameternyckelord för åtgärds-cmdlet | Cmdlet-parameter för granskningsläge |

|---|---|---|---|

| Control Flow Guard (CFG) | System- och appnivå |

CFG, StrictCFG, SuppressExports |

Granskningen är inte tillgänglig |

| Dataexekveringsskydd (DEP) | System- och appnivå |

DEP, EmulateAtlThunks |

Granskningen är inte tillgänglig |

| Framtvinga slumpmässighet för bilder (obligatorisk ASLR) | System- och appnivå | ForceRelocateImages |

Granskningen är inte tillgänglig |

| Slumpmässiga minnesallokeringar (ASLR nedifrån och upp) | System- och appnivå |

BottomUp, HighEntropy |

Granskningen är inte tillgänglig |

| Verifiera undantagskedjor (SEHOP) | System- och appnivå |

SEHOP, SEHOPTelemetry |

Granskningen är inte tillgänglig |

| Verifiera integritet för heap | System- och appnivå | TerminateOnError |

Granskningen är inte tillgänglig |

| ACG (Arbitrary code guard) | Endast appnivå | DynamicCode |

AuditDynamicCode |

| Blockera bilder med låg integritet | Endast appnivå | BlockLowLabel |

AuditImageLoad |

| Blockera fjärrbilder | Endast appnivå | BlockRemoteImages |

Granskningen är inte tillgänglig |

| Blockera teckensnitt som inte är betrodda | Endast appnivå | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| Kodintegritetsskydd | Endast appnivå |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| Inaktivera tilläggspunkter | Endast appnivå | ExtensionPoint |

Granskningen är inte tillgänglig |

| Inaktivera Win32k-systemanrop | Endast appnivå | DisableWin32kSystemCalls |

AuditSystemCall |

| Tillåt inte blockering av underordnade processer | Endast appnivå | DisallowChildProcessCreation |

AuditChildProcess |

| EAF (Export address filtering) | Endast appnivå |

EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

Granskning är inte tillgänglig [2] |

| IAF (Import address filtering) | Endast appnivå | EnableImportAddressFilter |

Granskning är inte tillgänglig [2] |

| Simulera körning (SimExec) | Endast appnivå | EnableRopSimExec |

Granskning är inte tillgänglig [2] |

| Verifiera API-anrop (CallerCheck) | Endast appnivå | EnableRopCallerCheck |

Granskning är inte tillgänglig [2] |

| Verifiera referensanvändning | Endast appnivå | StrictHandle |

Granskningen är inte tillgänglig |

| Verifiera integritet för bildberoende | Endast appnivå | EnforceModuleDepencySigning |

Granskningen är inte tillgänglig |

| Verifiera stackintegritet (StackPivot) | Endast appnivå | EnableRopStackPivot |

Granskning är inte tillgänglig [2] |

[1]: Använd följande format för att aktivera EAF-moduler för DLL:er för en process:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: Granskning för den här åtgärden är inte tillgängligt via PowerShell-cmdletar.

Anpassa aviseringen

Information om hur du anpassar meddelandet när en regel utlöses och en app eller fil blockeras finns i Windows-säkerhet.

Ta bort sårbarhetsskyddsreduceringarna

Information om hur du återställer (ångrar eller tar bort) sårbarhetsskyddsminskningarna finns i referensen för sårbarhetsskydd.

Se även

- Utvärdera sårbarhetsskydd

- Konfigurera och granska riskreduceringar för exploateringsskydd

- Konfigurationer för att import, export och distribuering av exploateringsskydd

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.