Aktivera kontrollerad mappåtkomst

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformar

- Windows

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Kontrollerad mappåtkomst hjälper dig att skydda värdefulla data från skadliga appar och hot, till exempel utpressningstrojaner. Kontrollerad mappåtkomst ingår i Windows 10, Windows 11 och Windows Server 2019. Kontrollerad mappåtkomst ingår också som en del av den moderna, enhetliga lösningen för Windows Server 2012R2 och 2016.

Du kan aktivera kontrollerad mappåtkomst med någon av följande metoder:

Välj Plattform, välj Windows 10, Windows 11 och Windows Server och välj profilen Regler för minskning av> attackytanSkapa.

Namnge principen och lägg till en beskrivning. Välj Nästa.

Rulla nedåt och i listrutan Aktivera kontrollerad mappåtkomst väljer du ett alternativ, till exempel Granskningsläge.

Vi rekommenderar att du aktiverar kontrollerad mappåtkomst i granskningsläge först för att se hur det fungerar i din organisation. Du kan ställa in den i ett annat läge, till exempel Aktiverad, senare.

Om du vill kan du lägga till mappar som ska skyddas genom att välja Kontrollerade mappåtkomstskyddade mappar och sedan lägga till mappar. Filer i dessa mappar kan inte ändras eller tas bort av program som inte är betrodda. Tänk på att standardsystemmapparna skyddas automatiskt. Du kan visa listan över standardsystemmappar i Windows-säkerhet-appen på en Windows-enhet. Mer information om den här inställningen finns i CSP-princip – Defender: ControlledFolderAccessProtectedFolders.

Om du vill kan du lägga till program som ska vara betrodda genom att välja Kontrollerad mappåtkomst Tillåtna program och sedan lägga till appar kan komma åt skyddade mappar. Microsoft Defender Antivirus avgör automatiskt vilka program som ska vara betrodda. Använd endast den här inställningen för att ange ytterligare program. Mer information om den här inställningen finns i CSP-princip – Defender: ControlledFolderAccessAllowedApplications.

Välj profiltilldelningar, tilldela till Alla användare & Alla enheter och välj Spara.

Välj Nästa för att spara varje öppet blad och sedan Skapa.

Obs!

Jokertecken stöds för program, men inte för mappar. Tillåtna appar fortsätter att utlösa händelser tills de startas om.

Hantering av mobila enheter (MDM)

Använd ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders configuration service provider (CSP) för att tillåta att appar gör ändringar i skyddade mappar.

Microsoft Configuration Manager

I Microsoft Configuration Manager går du till Tillgångar och efterlevnad>Endpoint Protection>Windows Defender Exploit Guard.

Välj Start>Skapa Exploit Guard-princip.

Ange ett namn och en beskrivning, välj Kontrollerad mappåtkomst och välj Nästa.

Välj om du vill blockera eller granska ändringar, tillåta andra appar eller lägga till andra mappar och välj Nästa.

Obs!

Jokertecken stöds för program, men inte för mappar. Tillåtna appar fortsätter att utlösa händelser tills de startas om.

Granska inställningarna och välj Nästa för att skapa principen.

När principen har skapats stänger du.

Mer information om Microsoft Configuration Manager och kontrollerad mappåtkomst finns i Kontrollerade åtkomstprinciper och alternativ för mappar.

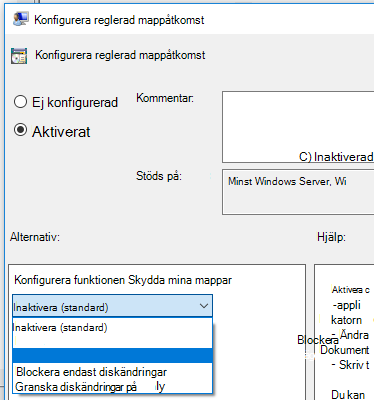

Grupprincip

Öppna grupprincip-hanteringskonsolen på din grupprincip-hanteringsenhet. Högerklicka på det grupprincip objekt som du vill konfigurera och välj Redigera.

I Redigeraren för grupprinciphantering går du till Datorkonfiguration och väljer Administrativa mallar.

Expandera trädet till Windows-komponenter > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard-kontrollerad > mappåtkomst.

Dubbelklicka på inställningen Konfigurera kontrollerad mappåtkomst och ange alternativet till Aktiverad. I avsnittet alternativ måste du ange något av följande alternativ:

- Aktivera – Skadliga och misstänkta appar får inte göra ändringar i filer i skyddade mappar. Ett meddelande anges i Windows-händelseloggen.

- Inaktivera (standard) – Funktionen för kontrollerad mappåtkomst fungerar inte. Alla appar kan göra ändringar i filer i skyddade mappar.

- Granskningsläge – Ändringar tillåts om en skadlig eller misstänkt app försöker göra en ändring i en fil i en skyddad mapp. Den registreras dock i Windows-händelseloggen där du kan utvärdera påverkan på din organisation.

- Blockera endast diskändring – Försök från ej betrodda appar att skriva till disksektorer loggas i Windows-händelseloggen. Dessa loggar finns i Program- och tjänstloggar> Microsoft > Windows Windows > Defender > Operational > ID 1123.

- Granska endast diskändring – Endast försök att skriva till skyddade disksektorer registreras i Windows-händelseloggen (under Program- och tjänstloggar>Microsoft>Windows>Defender>Drift-ID>1124). Försök att ändra eller ta bort filer i skyddade mappar registreras inte.

Viktigt

Om du vill aktivera kontrollerad mappåtkomst helt måste du ange alternativet grupprincip till Aktiverad och välja Blockera i listrutan Alternativ.

PowerShell

Skriv powershell i Start-menyn, högerklicka Windows PowerShell och välj Kör som administratör.

Skriv följande cmdlet:

Set-MpPreference -EnableControlledFolderAccess EnabledDu kan aktivera funktionen i granskningsläge genom att

AuditModeange i stället förEnabled. AnvändDisabledför att stänga av funktionen.

Se även

- Skydda viktiga mappar med kontrollerad mappåtkomst

- Anpassa kontrollerad mappåtkomst

- Utvärdera Microsoft Defender för Endpoint

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.