Distribuera och hantera enhetskontroll i Microsoft Defender för Endpoint med hjälp av grupprincip

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender för företag

Om du använder grupprincip för att hantera Inställningar för Defender för Endpoint kan du använda den för att distribuera och hantera enhetskontroll.

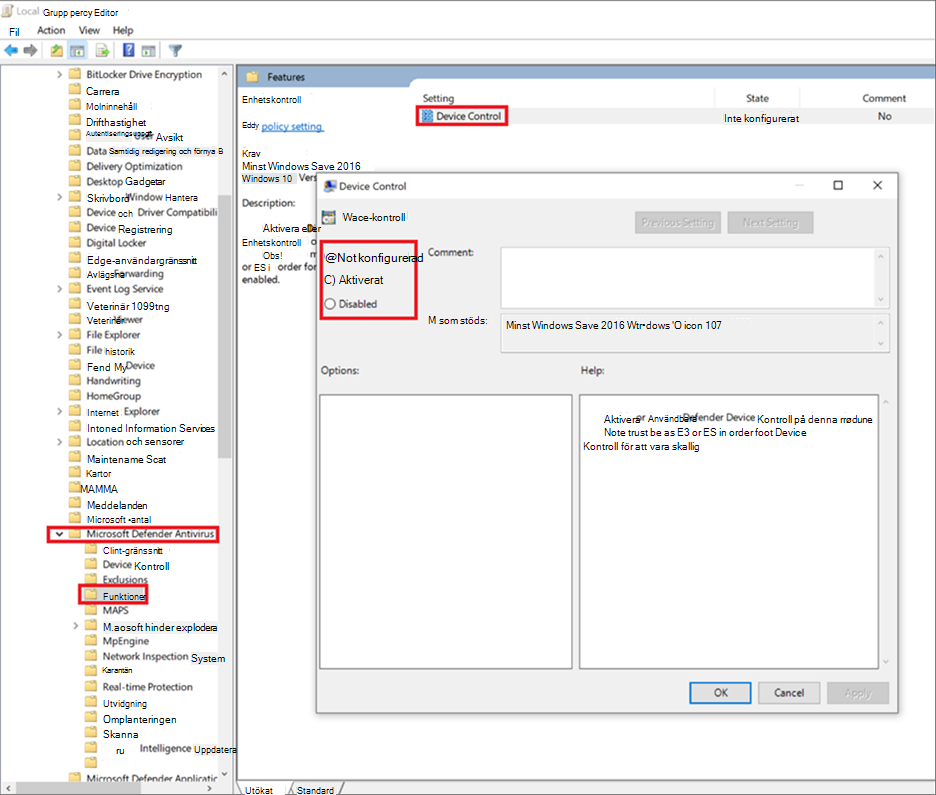

Aktivera eller inaktivera åtkomstkontroll för flyttbar lagring

På en enhet som kör Windows går du till Datorkonfiguration>Administrativa mallar>Windows-komponenter>Microsoft Defender Antivirusfunktioner>>Enhetskontroll.

I fönstret Enhetskontroll väljer du Aktiverad.

Obs!

Om du inte ser dessa grupprincip-objekt måste du lägga till grupprincip Administrativa mallar (ADMX). Du kan ladda ned en administrativ mall (WindowsDefender.adml och WindowsDefender.admx) från mdatp-devicecontrol/Windows-exempel i GitHub.

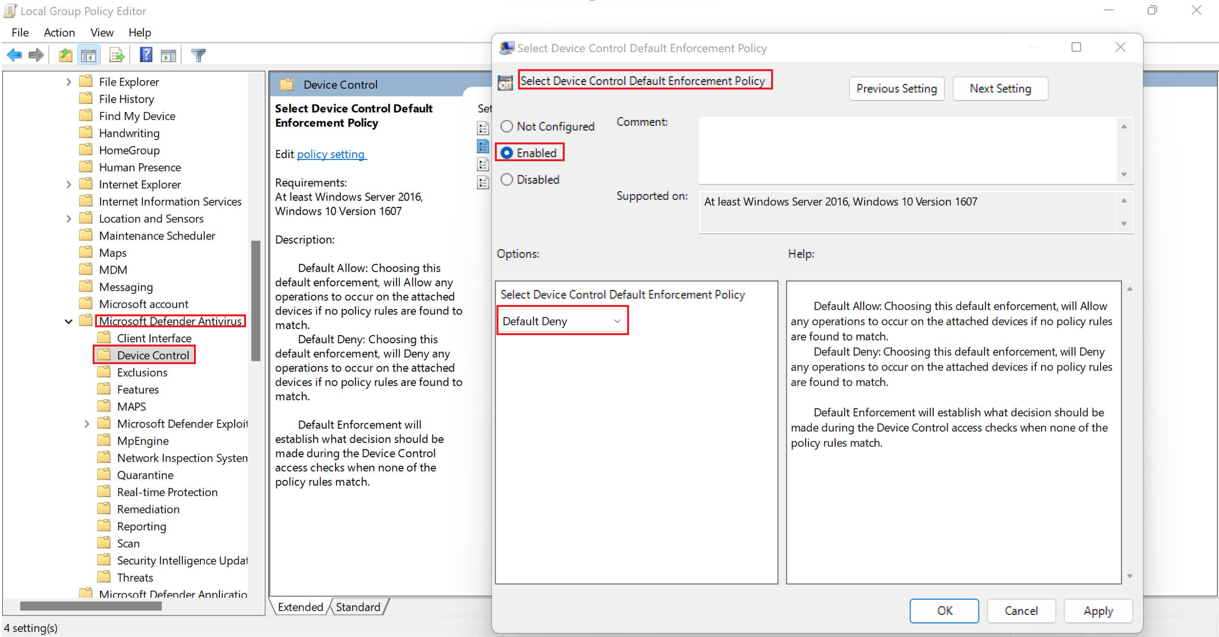

Ange standardtillämpning

Du kan ange standardåtkomst, till exempel Deny eller Allow för alla funktioner för enhetskontroll, inklusive RemovableMediaDevices, WpdDevicesCdRomDevices, och PrinterDevices.

Du kan till exempel ha antingen en Deny eller en Allow princip för RemovableMediaDevices, men inte för CdRomDevices eller WpdDevices. Om du anger Default Deny via den här principen blockeras läs-/skriv-/kör-åtkomst till CdRomDevices eller WpdDevices . Om du bara vill hantera lagring måste du skapa Allow en princip för skrivare. Annars tillämpas standardtillämpning (Neka) även på skrivare.

På en enhet som kör Windows går du till Datorkonfiguration>Administrativa mallar>Windows-komponenter>Microsoft Defender Antivirusfunktioner>>Enhetskontroll>Välj standardprincip för enhetskontroll.

I fönstret Välj standardprincip för enhetskontroll väljer du Standardnekande.

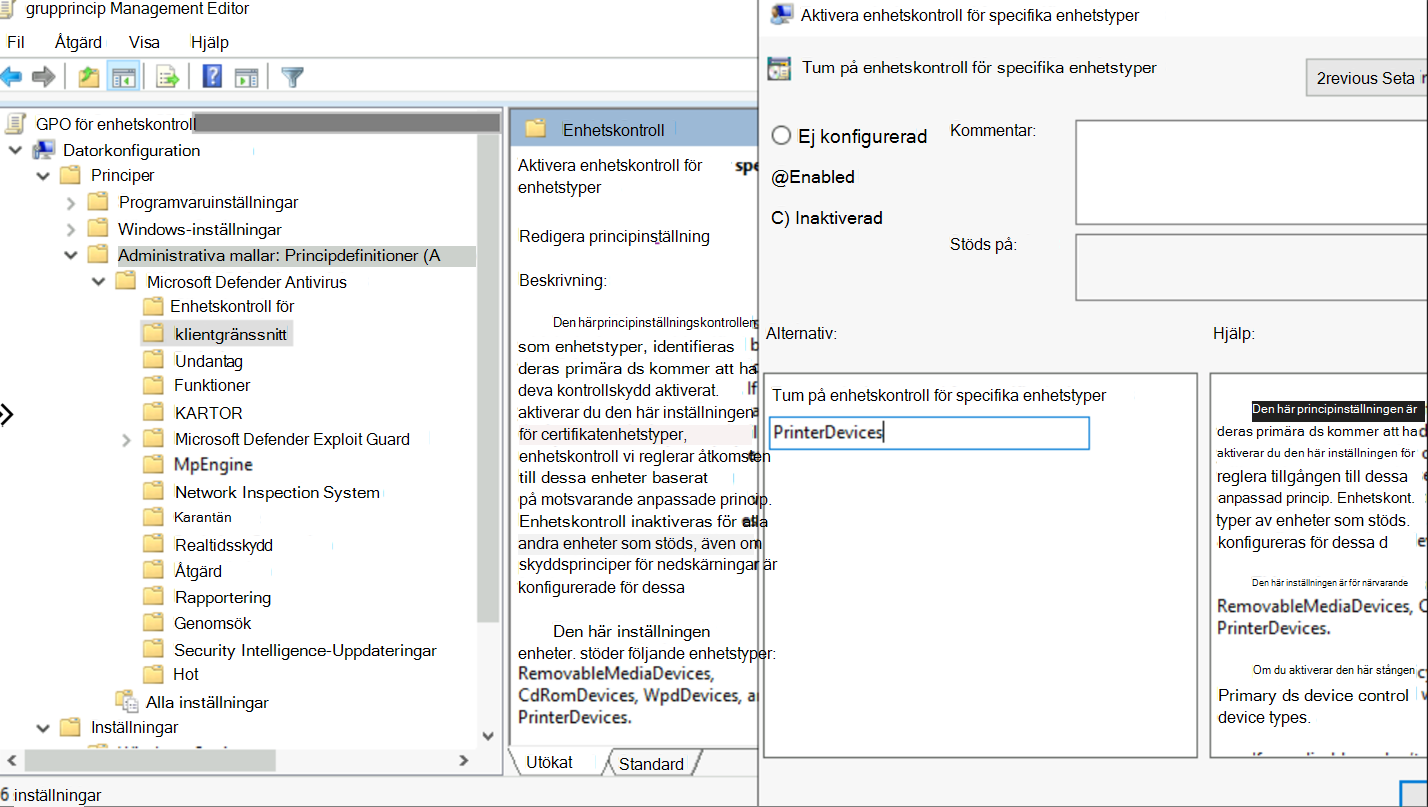

Konfigurera enhetstyper

Så här konfigurerar du de enhetstyper som en enhetskontrollprincip tillämpas på:

På en dator som kör Windows går du till Datorkonfiguration>Administrativa mallar>Windows-komponenter>Microsoft DefenderAntivirusenhetskontroll>>Aktivera enhetskontroll för specifika enhetstyper.

I fönstret Aktivera enhetskontroll för specifika typer anger du produktfamiljens ID:n separat med ett rör (

|). Den här inställningen måste vara en enda sträng utan blanksteg, annars parsas den felaktigt av enhetens kontrollmotor som orsakar oväntade beteenden. Produktfamiljens ID:t ärRemovableMediaDevices,CdRomDevices,WpdDevicesellerPrinterDevices.

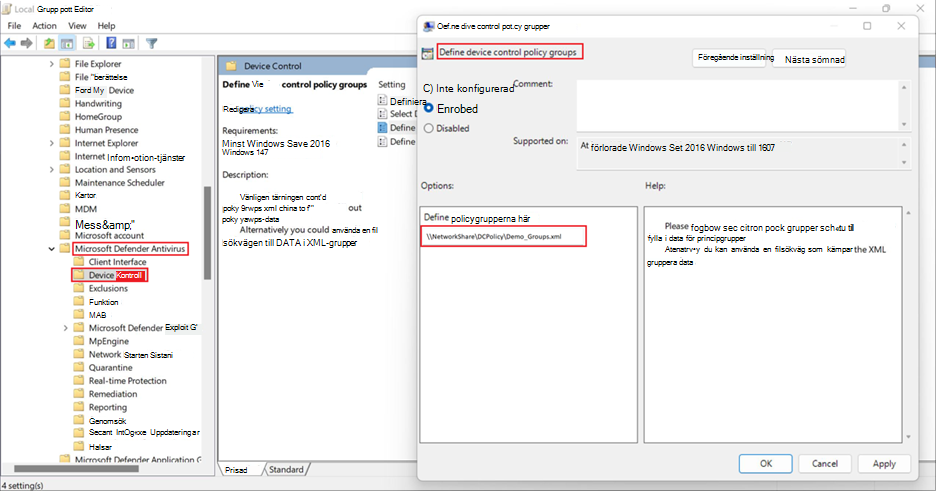

Definiera grupper

Skapa en XML-fil för varje flyttbar lagringsgrupp.

Använd egenskaperna i din flyttbara lagringsgrupp för att skapa en XML-fil för varje flyttbar lagringsgrupp.

Kontrollera att xml-rotnoden är PolicyGroups, till exempel följande XML:

<PolicyGroups> <Group Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}" Type="Device"> </Group> </PolicyGroups>Spara XML-filen i nätverksresursen.

Definiera inställningarna enligt följande:

På en enhet som kör Windows går du till Datorkonfiguration>Administrativa mallar>Windows-komponenter>Microsoft DefenderAntivirusenhetskontroll>>Definiera principgrupper för enhetskontroll.

I fönstret Definierade principgrupper för enhetskontroll anger du sökvägen till nätverksresursfilen som innehåller XML-gruppdata.

Du kan skapa olika grupptyper. Här är en XML-gruppexempelfil för flyttbara lagringsenheter och CD-ROM-enheter, bärbara Windows-enheter och godkända USB-grupper: XML-fil

Obs!

Kommentarer som använder XML-kommentarsnotation <!--COMMENT--> kan användas i xml-filer för regel och grupp, men de måste finnas i den första XML-taggen, inte i xml-filens frontlinje.

Definiera principer

Skapa en XML-fil för åtkomstprincipregeln.

Använd egenskaperna i regler för åtkomstprincip för flyttbara lagringsenheter för att skapa en XML för varje grupps principregel för åtkomst till flyttbara lagringsenheter.

Kontrollera att xml-rotnoden är PolicyRules, till exempel följande XML:

<PolicyRules> <PolicyRule Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}"> ... </PolicyRule> </PolicyRules>Spara XML-filen i nätverksresursen.

Definiera inställningarna enligt följande:

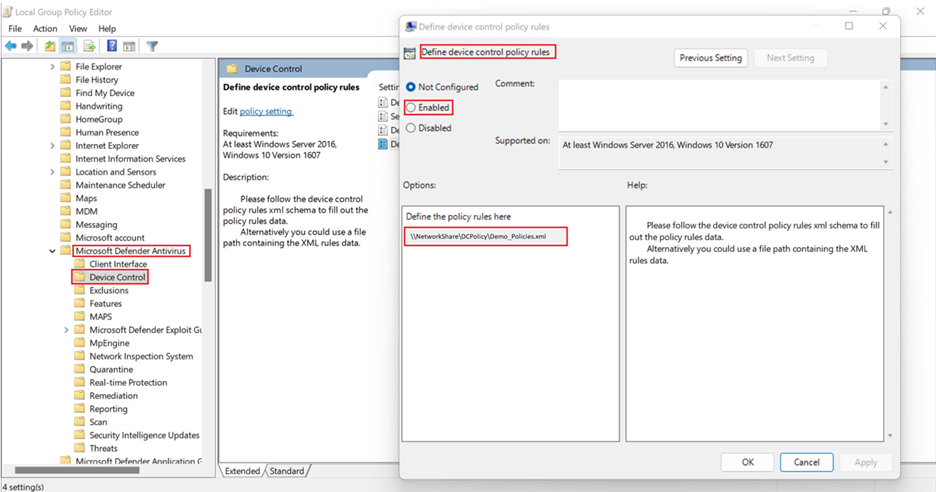

På en enhet som kör Windows går du till Datorkonfiguration>Administrativa mallar>Windows-komponenter>Microsoft Defender Kontrollav antivirusenheter>>Definiera principregler för enhetskontroll.

I fönstret Definiera principregler för enhetskontroll väljer du Aktiverad och anger sedan sökvägen till nätverksresursfilen som innehåller XML-regeldata.

Validera XML-filer

Inbyggd mpcmdrun-funktion för att verifiera XML-filer som används för GPO-distributioner. Den här funktionen gör det möjligt för kunder att identifiera eventuella syntaxfel som DC-motorn kan stöta på när inställningarna parsas. För att utföra den här verifieringen bör administratörer kopiera följande PowerShell-skript och ange lämplig filsökväg för sina XML-filer som innehåller regler och grupper för enhetskontroll.

#Path to PolicyRules xml. Provide the filepath of the device control rules XML file

$RulesXML="C:\Policies\PolicyRules.xml"

#Path to Groups XML. Provide the filepath of the device control groups XML file

$GroupsXML="C:\Policies\Groups.xml"

#Retrieve the install path from Defender

$DefenderPath=(Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows Defender" -Name "InstallLocation").InstallLocation

#Test PolicyRules

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $RulesXML -rules

#Test Groups

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $GroupsXML -groups

Om det inte finns några fel skrivs följande utdata ut i PowerShell-konsolen:

DC policy rules parsing succeeded

Verifying absolute rules data against the original data

Rules verified with success

DC policy groups parsing succeeded

Verifying absolute groups data against the original data

Groups verified with success

Has Group Dependency Loop: no

Obs!

Om du vill samla in bevis på att filer kopieras eller skrivs ut använder du slutpunkts-DLP.

Kommentarer som använder XML-kommentarsnotation <!-- COMMENT --> kan användas i xml-filer för regel och grupp, men de måste finnas i den första XML-taggen, inte i xml-filens frontlinje.