Skapa appprinciper i appstyrning

Tillsammans med en inbyggd uppsättning funktioner för att identifiera avvikande appbeteende och generera aviseringar baserat på maskininlärningsalgoritmer gör principer i appstyrning att du kan:

Ange villkor som appstyrning aviserar dig om appbeteende för automatisk eller manuell reparation.

Framtvinga appefterlevnadsprinciperna för din organisation.

Använd appstyrning för att skapa OAuth-principer för appar som är anslutna till Microsoft 365, Google Workspace och Salesforce.

Skapa OAuth-appprinciper för Microsoft Entra ID

För appar som är anslutna till Microsoft Entra ID skapar du appprinciper från angivna mallar som kan anpassas eller skapar en egen anpassad appprincip.

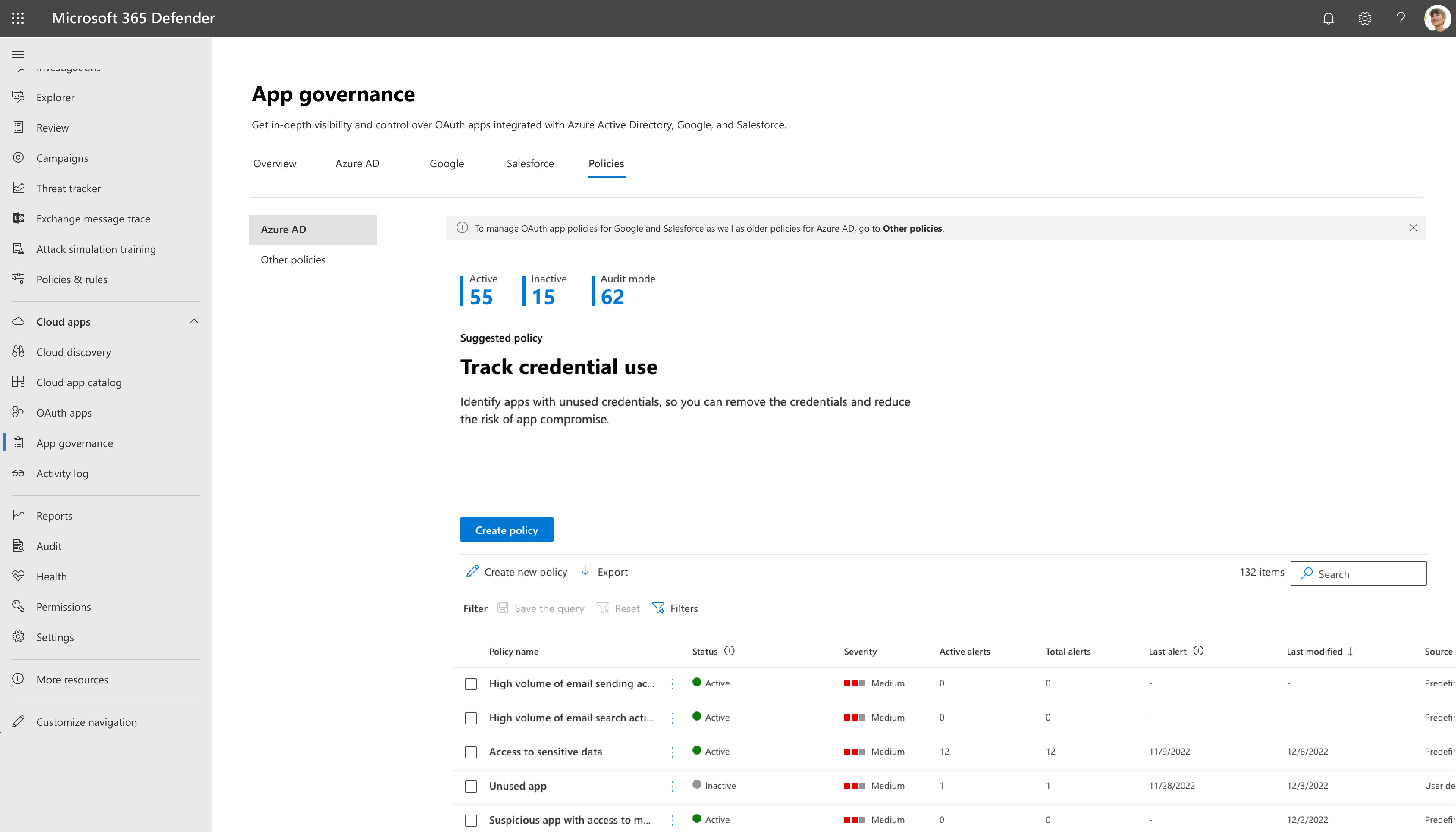

Om du vill skapa en ny appprincip för Azure AD appar går du till Microsoft Defender XDR > Appstyrningsprinciper >> Azure AD.

Till exempel:

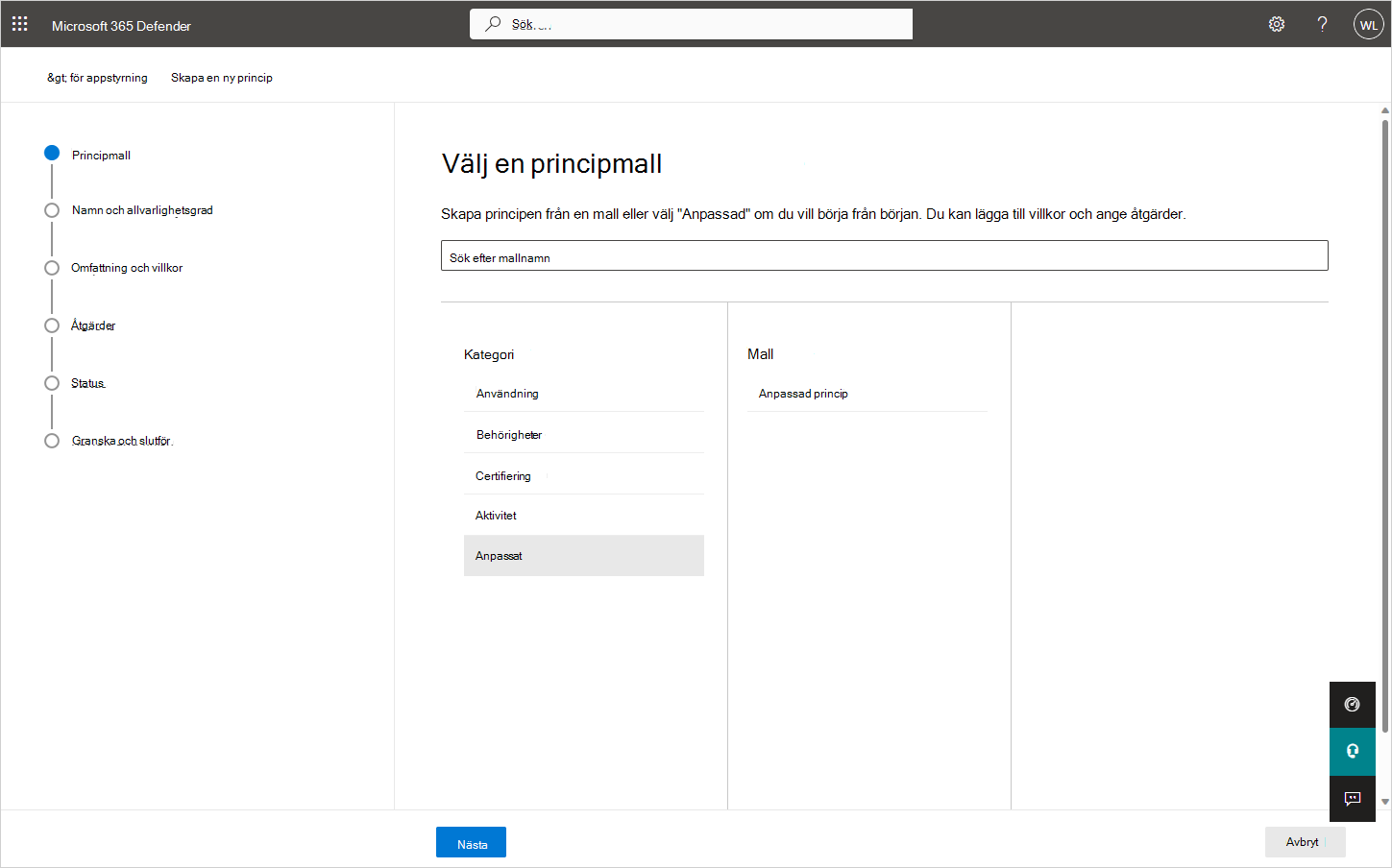

Välj alternativet Skapa ny princip och gör sedan något av följande steg:

- Om du vill skapa en ny appprincip från en mall väljer du den relevanta mallkategorin följt av mallen i den kategorin.

- Om du vill skapa en anpassad princip väljer du kategorin Anpassad .

Till exempel:

Appprincipmallar

Om du vill skapa en ny appprincip baserat på en appprincipmall går du till sidan Välj appprincipmall, väljer en kategori av appmallen, väljer namnet på mallen och väljer sedan Nästa.

I följande avsnitt beskrivs mallkategorierna för appprinciper.

Användning

I följande tabell visas de appstyrningsmallar som stöds för att generera aviseringar för appanvändning.

| Mallnamn | Beskrivning |

|---|---|

| Ny app med hög dataanvändning | Hitta nyligen registrerade appar som har laddat upp eller laddat ned stora mängder data med hjälp av Api:er för Microsoft Graph och EWS. Den här principen kontrollerar följande villkor: |

| Ökning av användare | Hitta appar med en stor ökning av antalet användare. Den här principen kontrollerar följande villkor: |

Behörigheter

I följande tabell visas de appstyrningsmallar som stöds för att generera aviseringar för appbehörigheter.

| Mallnamn | Beskrivning |

|---|---|

| Överprivilegierad app | Hitta appar som har oanvända Microsoft-Graph API behörigheter. Dessa appar har beviljats behörigheter som kan vara onödiga för regelbunden användning. |

| Ny högprivilegierad app | Hitta nyligen registrerade appar som har beviljats skrivåtkomst och andra kraftfulla behörigheter till Microsoft Graph och andra vanliga API:er från Microsoft. Den här principen kontrollerar följande villkor: |

| Ny app med behörigheter som inte är Graph API | Hitta nyligen registrerade appar som har behörighet till icke-Graph-API:er. Dessa appar kan utsätta dig för risker om de API:er som de har åtkomst till får begränsad support och uppdateringar. Den här principen kontrollerar följande villkor: |

Intygande

I följande tabell visas de appstyrningsmallar som stöds för att generera aviseringar för Microsoft 365-certifiering.

| Mallnamn | Beskrivning |

|---|---|

| Ny app som inte är certifierad | Hitta nyligen registrerade appar som inte har utgivarattestering eller Microsoft 365-certifiering. Den här principen kontrollerar följande villkor: |

Anpassade principer

Använd en anpassad appprincip när du behöver göra något som inte redan gjorts av någon av de inbyggda mallarna.

- Om du vill skapa en ny anpassad appprincip väljer du först Skapa ny princip på sidan Principer . På sidan Välj appprincipmallväljer du kategorin Anpassad, anpassad princip mall och väljer sedan Nästa.

Konfigurera följande på sidan Namn och beskrivning:

- Principnamn

- Principbeskrivning

- Välj principens allvarlighetsgrad, som anger allvarlighetsgraden för aviseringar som genereras av den här principen.

- Hög

- Medel

- Låg

På sidan Välj principinställningar och villkor väljer du för Välj vilka appar som den här principen gäller för:

- Alla appar

- Välj specifika appar

- Alla appar utom

Om du väljer specifika appar eller alla appar förutom den här principen väljer du Lägg till appar och väljer önskade appar i listan. I fönstret Välj appar kan du välja flera appar som den här principen gäller för och sedan välja Lägg till. Välj Nästa när du är nöjd med listan.

Välj Redigera villkor. Välj Lägg till villkor och välj ett villkor i listan. Ange önskat tröskelvärde för det valda villkoret. Upprepa för att lägga till fler villkor. Välj Spara för att spara regeln och när du är klar med att lägga till regler väljer du Nästa.

Obs!

Vissa principvillkor gäller endast för appar som har åtkomst till Graph API behörigheter. När du utvärderar appar som endast har åtkomst till api:er som inte är graph hoppar appstyrningen över dessa principvillkor och fortsätter med att endast kontrollera andra principvillkor.

Här är de tillgängliga villkoren för en anpassad appprincip:

Villkor Villkorsvärden har accepterats Beskrivning Mer information Registreringsålder Under de senaste X dagarna Appar som har registrerats för Microsoft Entra ID inom en angiven period från det aktuella datumet Intygande Ingen certifiering, certifierad utgivare, Microsoft 365-certifierad Appar som är Microsoft 365-certifierade, har en utgivarattesteringsrapport eller ingen av dem Microsoft 365 Certification Utgivaren har verifierats Ja eller Nej Appar som har verifierat utgivare Publisher-verifiering Programbehörigheter (endast Graph) Välj en eller flera API-behörigheter i listan Appar med specifika Graph API behörigheter som har beviljats direkt Microsoft Graph behörighetsreferens Delegerade behörigheter (endast Graph) Välj en eller flera API-behörigheter i listan Appar med specifika Graph API behörigheter som ges av en användare Microsoft Graph behörighetsreferens Högprivilegierad Ja eller Nej Appar med relativt kraftfulla behörigheter till Microsoft Graph och andra vanliga MICROSOFT-API:er från första part En intern beteckning baserad på samma logik som används av Defender for Cloud Apps. Överprivilegierad (endast graf) Ja eller Nej Appar med oanvända Graph API behörigheter Appar med fler beviljade behörigheter än de som används av dessa appar. API utan Graf behörigheter Ja eller Nej Appar med behörighet till api:er som inte är Graph. Dessa appar kan utsätta dig för risker om de API:er som de har åtkomst till får begränsad support och uppdateringar. Dataanvändning Större än X GB data som laddats ned och laddats upp per dag Appar som har läst och skrivit mer än en angiven mängd data med hjälp av API:er för Microsoft Graph och EWS Dataanvändningstrend X % ökning av dataanvändningen jämfört med föregående dag Appar vars data läser och skriver med hjälp av Api:er för Microsoft Graph och EWS har ökat med en angiven procentandel jämfört med föregående dag API-åtkomst (endast Graph) Större än X API-anrop per dag Appar som har gjort över ett angivet antal Graph API anrop på en dag API-åtkomsttrend (endast Graph) X % ökning av API-anrop jämfört med föregående dag Appar vars antal Graph API-anrop har ökat med en angiven procentandel jämfört med föregående dag Antal medgivandeanvändare (Större än eller mindre än) X-medgivande användare Appar som har getts medgivande av ett större eller färre antal användare än vad som anges Öka antalet medgivandeanvändare X % ökning av användare under de senaste 90 dagarna Appar vars antal medgivandeanvändare har ökat med över en angiven procentandel under de senaste 90 dagarna Prioritetskontomedgivande ges Ja eller Nej Appar som har getts medgivande av prioriterade användare En användare med ett prioritetskonto. Namn på medgivandeanvändare Välj användare i listan Appar som har getts medgivande av specifika användare Roller för medgivandeanvändare Välj roller i listan Appar som har getts medgivande av användare med specifika roller Flera val tillåts. Alla Microsoft Entra roll med tilldelad medlem bör göras tillgängliga i den här listan.

Känslighetsetiketter som används Välj en eller flera känslighetsetiketter i listan Appar som har använt data med specifika känslighetsetiketter under de senaste 30 dagarna. Tjänster som används (endast Graph) Exchange och/eller OneDrive och/eller SharePoint och/eller Teams Appar som har åtkomst till OneDrive, SharePoint eller Exchange Online med hjälp av API:er för Microsoft Graph och EWS Flera val tillåts. Felfrekvens (endast diagram) Felfrekvensen är större än X % under de senaste sju dagarna Appar vars Graph API felfrekvenser under de senaste sju dagarna är större än en angiven procentandel Appens ursprung (förhandsversion) Extern eller intern Appar som har sitt ursprung i klientorganisationen eller som registrerats i en extern klientorganisation Alla angivna villkor måste uppfyllas för att den här appprincipen ska generera en varning.

När du är klar med att ange villkoren väljer du Spara och sedan Nästa.

På sidan Definiera principåtgärder väljer du Inaktivera app om du vill att appstyrning ska inaktivera appen när en avisering som baseras på den här principen genereras och välj sedan Nästa. Var försiktig när du tillämpar åtgärder eftersom en princip kan påverka användare och legitim app-användning.

Välj något av följande alternativ på sidan Definiera principstatus:

- Granskningsläge: Principer utvärderas men konfigurerade åtgärder inträffar inte. Principer för granskningsläge visas med statusen Granskning i listan över principer. Du bör använda granskningsläget när du testar en ny princip.

- Aktiv: Principer utvärderas och konfigurerade åtgärder utförs.

- Inaktiv: Principer utvärderas inte och konfigurerade åtgärder inträffar inte.

Granska noggrant alla parametrar i din anpassade princip. Välj Skicka när du är nöjd. Du kan också gå tillbaka och ändra inställningar genom att välja Redigera under någon av inställningarna.

Testa och övervaka din nya appprincip

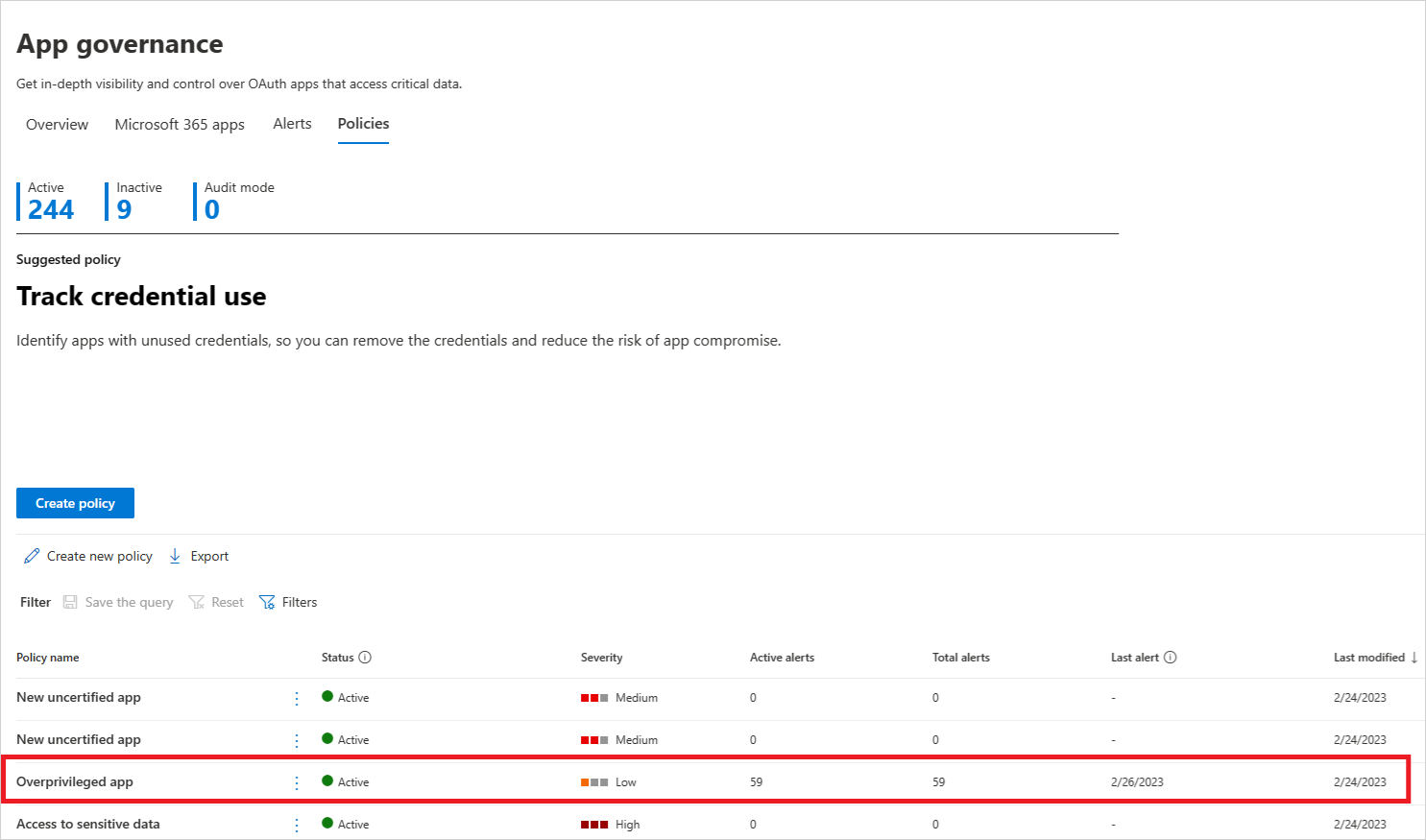

Nu när din appprincip har skapats bör du övervaka den på sidan Principer för att säkerställa att den registrerar ett förväntat antal aktiva aviseringar och totalt antal aviseringar under testningen.

Om antalet aviseringar är ett oväntat lågt värde redigerar du inställningarna för appprincipen så att du har konfigurerat den korrekt innan du anger dess status.

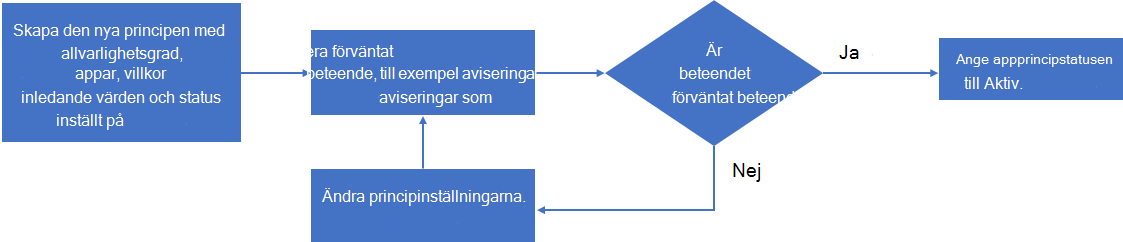

Här är ett exempel på en process för att skapa en ny princip, testa den och sedan göra den aktiv:

- Skapa den nya principen med allvarlighetsgrad, appar, villkor och åtgärder inställda på inledande värden och statusen inställd på Granskningsläge.

- Sök efter förväntat beteende, till exempel genererade aviseringar.

- Om beteendet inte är förväntat redigerar du principapparna, villkoren och åtgärdsinställningarna efter behov och går tillbaka till steg 2.

- Om beteendet är förväntat redigerar du principen och ändrar dess status till Aktiv.

Följande flödesdiagram visar till exempel stegen:

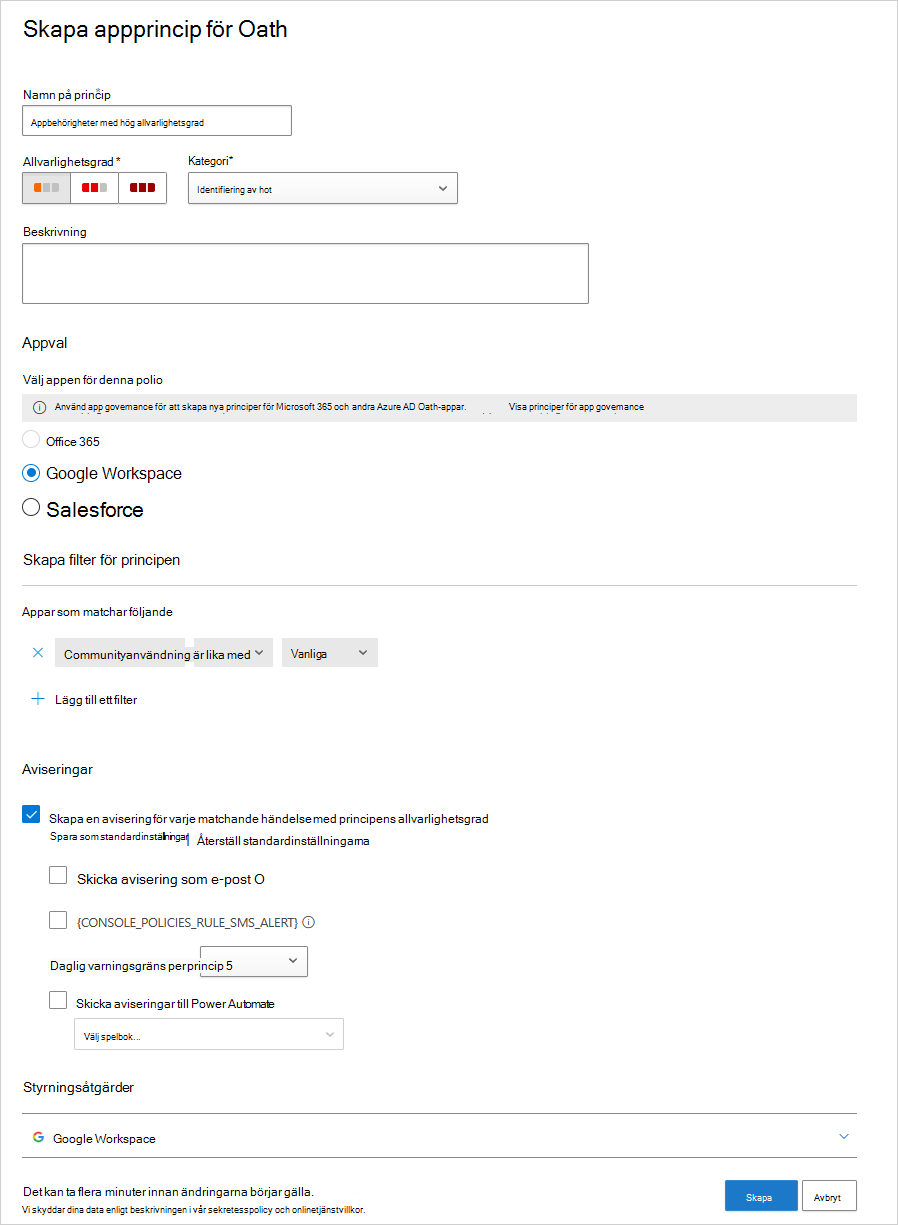

Skapa en ny princip för OAuth-appar som är anslutna till Salesforce och Google Workspace

Principer för OAuth-appar utlöser endast aviseringar för principer som har auktoriserats av användare i klientorganisationen.

Så här skapar du en ny appprincip för Salesforce, Google och andra appar:

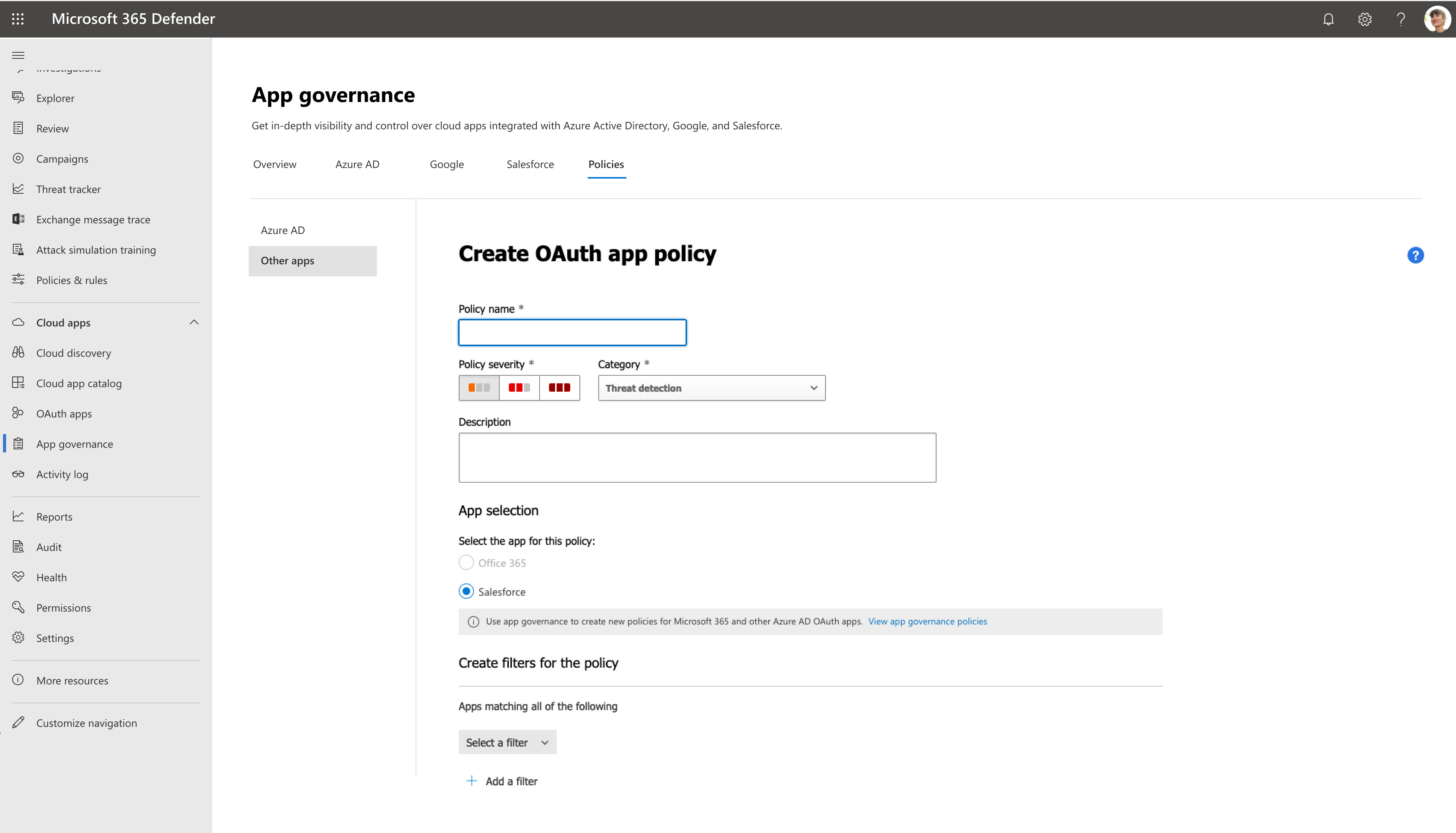

Gå till Microsoft Defender XDR > Principer för appstyrning >> Andra appar. Till exempel:

Filtrera apparna efter dina behov. Du kanske till exempel vill visa alla appar som begär behörighet att ändra kalendrar i postlådan.

Tips

Använd communityns användningsfilter för att få information om huruvida det är vanligt, ovanligt eller sällsynt att tillåta behörighet till den här appen. Det här filtret kan vara användbart om du har en app som är sällsynt och begär behörighet som har en hög allvarlighetsgrad eller begär behörighet från många användare.

Du kanske vill ange principen baserat på gruppmedlemskapen för de användare som har godkänt apparna. En administratör kan till exempel välja att ange en princip som återkallar ovanliga appar om de ber om höga behörigheter, endast om användaren som har behörighet är medlem i gruppen Administratörer.

Till exempel:

Principer för avvikelseidentifiering för OAuth-appar som är anslutna till Salesforce och Google Workspace

Förutom Oauth-appprinciper som du kan skapa tillhandahåller Defender for Cloud-appar färdiga principer för avvikelseidentifiering som profilerar metadata för OAuth-appar för att identifiera dem som kan vara skadliga.

Det här avsnittet är endast relevant för Salesforce- och Google Workspace-program.

Obs!

Principer för avvikelseidentifiering är endast tillgängliga för OAuth-appar som är auktoriserade i din Microsoft Entra ID. Det går inte att ändra allvarlighetsgraden för avvikelseidentifieringsprinciper för OAuth-appar.

I följande tabell beskrivs de färdiga avvikelseidentifieringsprinciperna som tillhandahålls av Defender for Cloud Apps:

| Politik | Beskrivning |

|---|---|

| Missvisande OAuth-appnamn | Söker igenom OAuth-appar som är anslutna till din miljö och utlöser en avisering när en app med ett missvisande namn identifieras. Vilseledande namn, till exempel främmande bokstäver som liknar latinska bokstäver, kan tyda på ett försök att dölja en skadlig app som en känd och betrodd app. |

| Vilseledande utgivarnamn för en OAuth-app | Söker igenom OAuth-appar som är anslutna till din miljö och utlöser en avisering när en app med ett missvisande utgivarnamn identifieras. Vilseledande utgivarnamn, till exempel främmande bokstäver som liknar latinska bokstäver, kan tyda på ett försök att dölja en skadlig app som en app som kommer från en känd och betrodd utgivare. |

| Medgivande för skadlig OAuth-app | Söker igenom OAuth-appar som är anslutna till din miljö och utlöser en avisering när en potentiellt skadlig app har auktoriserats. Skadliga OAuth-appar kan användas som en del av en nätfiskekampanj i ett försök att kompromettera användare. Den här identifieringen använder Microsofts expertis inom säkerhetsforskning och hotinformation för att identifiera skadliga appar. |

| Misstänkta aktiviteter för nedladdning av OAuth-appfiler | Mer information finns i Principer för avvikelseidentifiering. |