Använda Microsoft Sentinel med Azure Web Application Firewall

Azure Web Application Firewall (WAF) i kombination med Microsoft Sentinel kan tillhandahålla händelsehantering av säkerhetsinformation för WAF-resurser. Microsoft Sentinel tillhandahåller säkerhetsanalyser med Log Analytics, vilket gör att du enkelt kan dela upp och visa dina WAF-data. Med Microsoft Sentinel kan du komma åt fördefinierade arbetsböcker och ändra dem efter organisationens behov. Arbetsboken kan visa analys för WAF i Azure Content Delivery Network (CDN), WAF på Azure Front Door och WAF på Application Gateway i flera prenumerationer och arbetsytor.

WAF-logganalyskategorier

WAF-logganalys är uppdelad i följande kategorier:

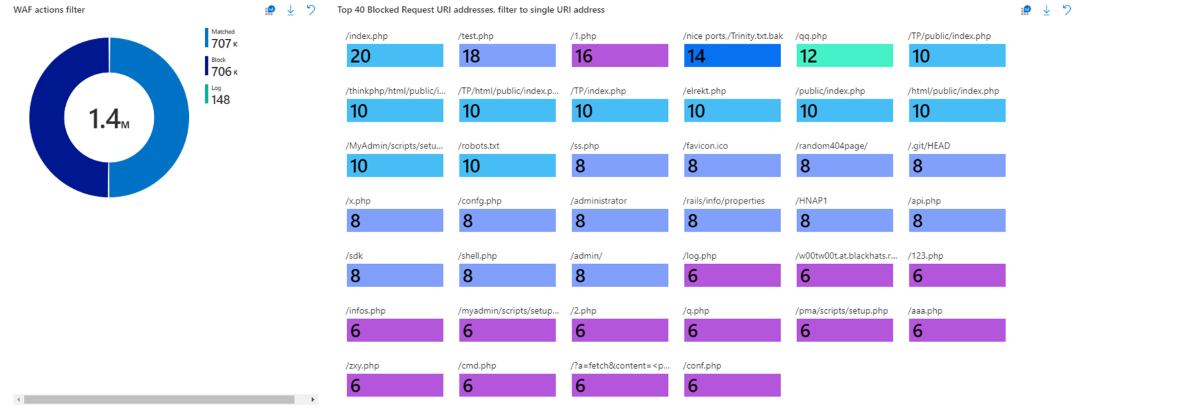

- Alla WAF-åtgärder som vidtagits

- De 40 mest blockerade URI-adresserna för begäranden

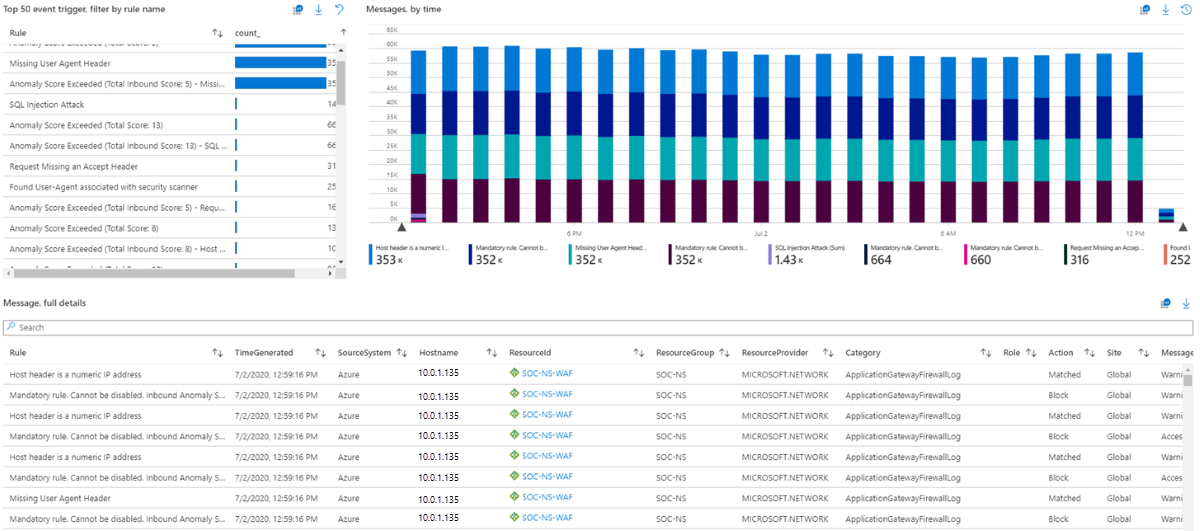

- De 50 främsta händelseutlösarna,

- Meddelanden över tid

- Fullständig meddelandeinformation

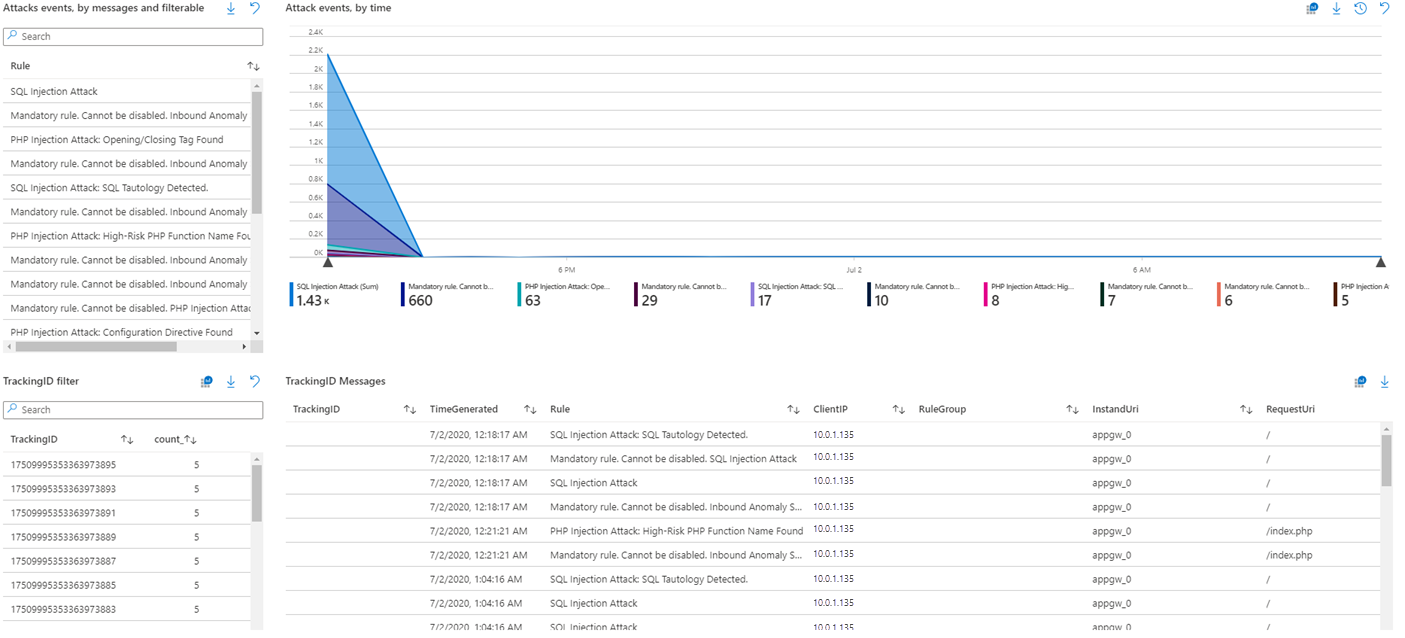

- Attackhändelser efter meddelanden

- Attackhändelser över tid

- Spårnings-ID-filter

- Spårnings-ID-meddelanden

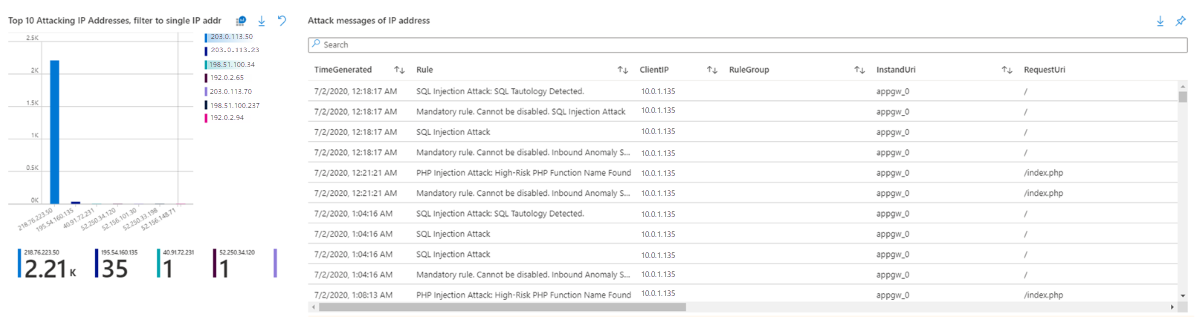

- Topp 10 attackerande IP-adresser

- Attackmeddelanden för IP-adresser

WAF-arbetsboksexempel

Följande WAF-arbetsboksexempel visar exempeldata:

Starta en WAF-arbetsbok

WAF-arbetsboken fungerar för alla Azure Front Door-, Application Gateway- och CDN WAFs. Innan du ansluter data från dessa resurser måste logganalys aktiveras på resursen.

Om du vill aktivera logganalys för varje resurs går du till din enskilda Azure Front Door-, Application Gateway- eller CDN-resurs:

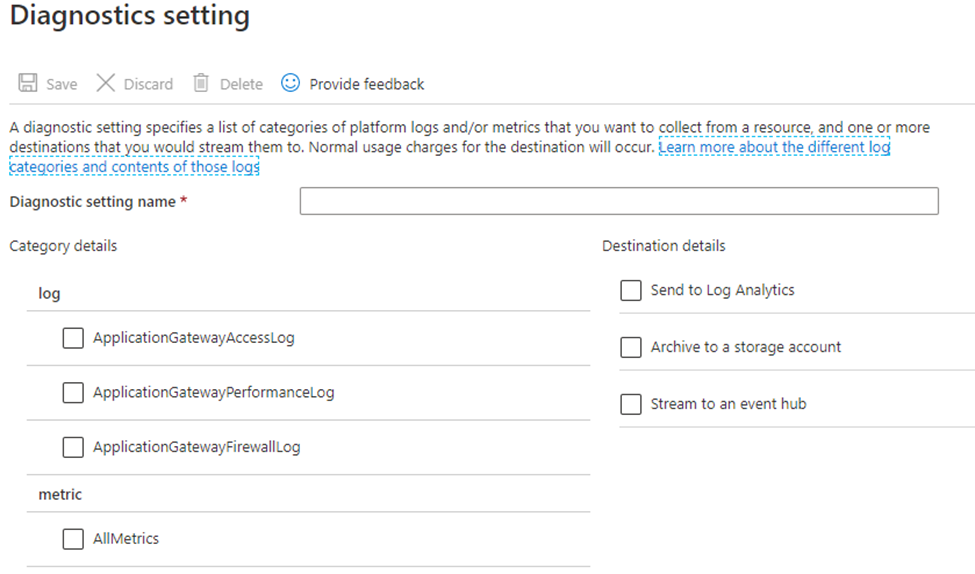

Välj Diagnostikinställningar.

Väj + Lägg till diagnostikinställning.

På sidan Diagnostikinställning:

- Skriv ett namn.

- Välj Skicka till Log Analytics.

- Välj loggmålarbetsytan.

- Välj de loggtyper som du vill analysera:

- Application Gateway: "ApplicationGatewayAccessLog" och "ApplicationGatewayFirewallLog"

- Azure Front Door Standard/Premium: "FrontDoorAccessLog" och "FrontDoorFirewallLog"

- Klassisk Azure Front Door: "FrontdoorAccessLog" och "FrontdoorFirewallLog"

- CDN: "AzureCdnAccessLog"

- Välj Spara.

På Startsidan för Azure skriver du Microsoft Sentinel i sökfältet och väljer Microsoft Sentinel-resursen.

Välj en redan aktiv arbetsyta eller skapa en ny arbetsyta.

Under Innehållshantering i Microsoft Sentinel väljer du Innehållshubb.

Leta upp och välj azure web application firewall-lösningen .

Välj Installera/uppdatera i verktygsfältet överst på sidan.

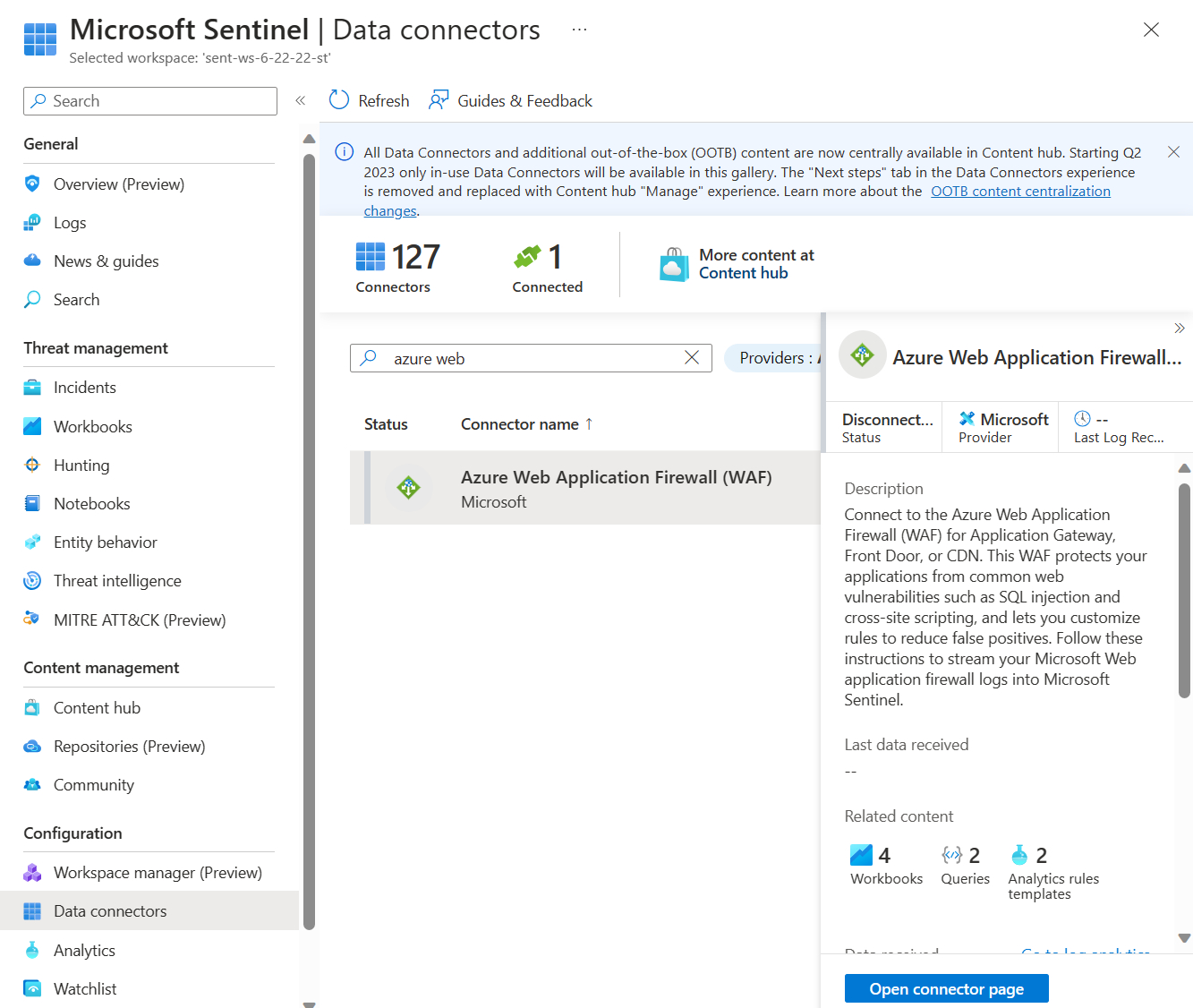

I Microsoft Sentinel går du till vänster under Konfiguration och väljer Dataanslutningsprogram.

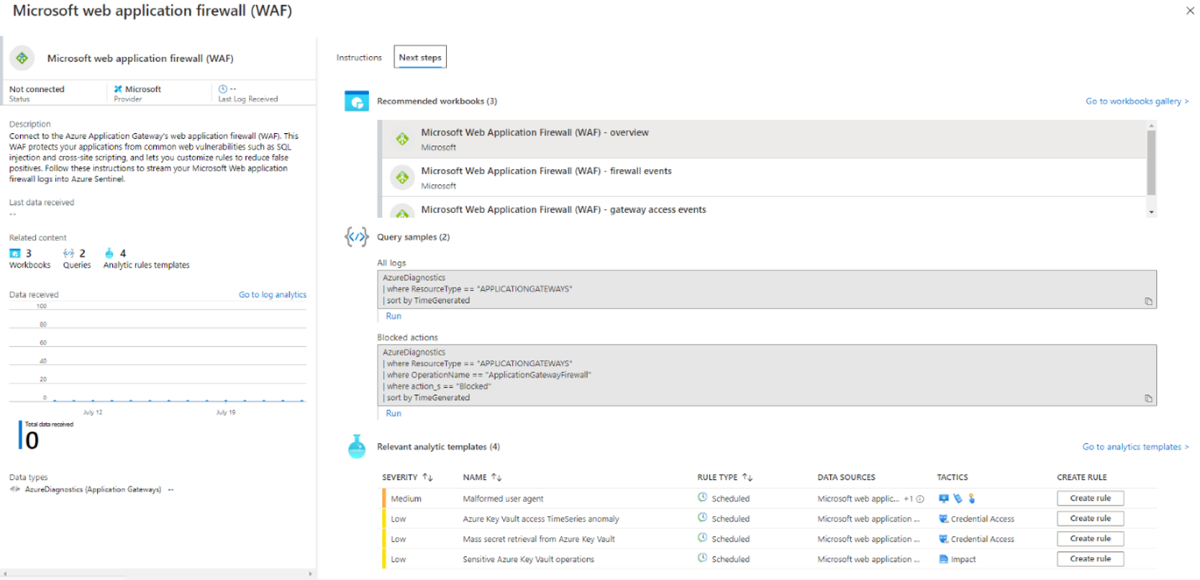

Sök efter och välj Azure Web Application Firewall (WAF). Välj Sidan Öppna anslutningsapp längst ned till höger.

Följ anvisningarna under Konfiguration för varje WAF-resurs som du vill ha logganalysdata för om du inte har gjort det tidigare.

När du har konfigurerat enskilda WAF-resurser väljer du fliken Nästa steg . Välj en av de rekommenderade arbetsböckerna. Den här arbetsboken använder alla logganalysdata som har aktiverats tidigare. En fungerande WAF-arbetsbok bör nu finnas för dina WAF-resurser.

Identifiera och svara automatiskt på hot

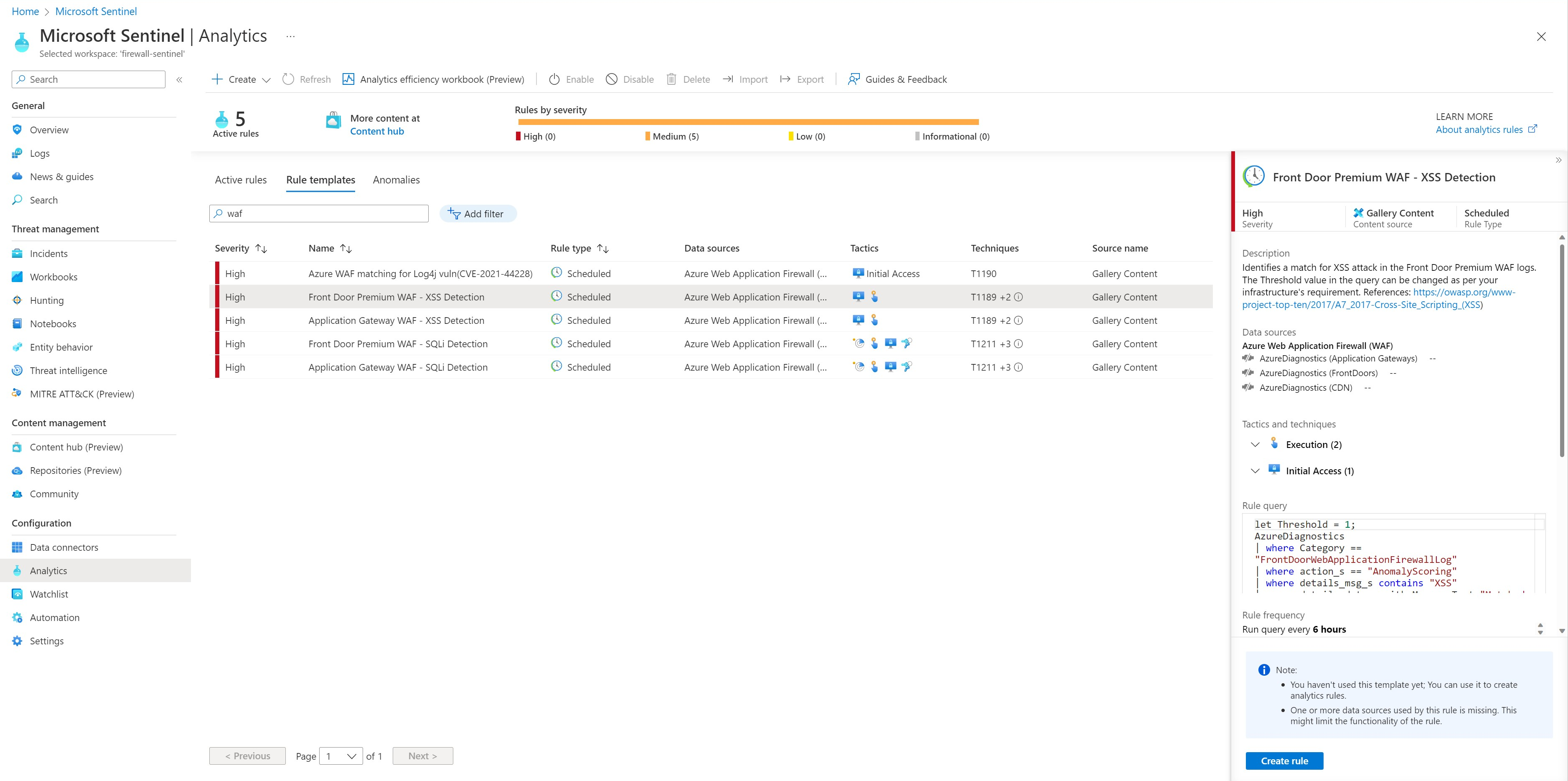

Med hjälp av Sentinel-inmatade WAF-loggar kan du använda Sentinel-analysregler för att automatiskt identifiera säkerhetsattacker, skapa säkerhetsincidenter och automatiskt svara på säkerhetsincidenter med hjälp av spelböcker. Läs mer Använd spelböcker med automatiseringsregler i Microsoft Sentinel.

Azure WAF levereras också med inbyggda Mallar för Sentinel-identifieringsregler för SQLi-, XSS- och Log4J-attacker. Dessa mallar finns under fliken Analys i avsnittet Regelmallar i Sentinel. Du kan använda dessa mallar eller definiera dina egna mallar baserat på WAF-loggarna.

Automation-avsnittet i dessa regler kan hjälpa dig att automatiskt svara på incidenten genom att köra en spelbok. Ett exempel på en sådan spelbok för att svara på angrepp finns i GitHub-lagringsplatsen för nätverkssäkerhet här. Den här spelboken skapar automatiskt anpassade WAF-principregler för att blockera angriparens käll-IP-adresser enligt waf-analysidentifieringsreglerna.