Översikt över Azure Web Application Firewall på Azure Application Gateway bot protection

Ungefär 20 % av all Internettrafik kommer från dåliga robotar. De gör saker som att skrapa, skanna och leta efter sårbarheter i webbappen. När dessa robotar stoppas i brandväggen för webbprogram (WAF) kan de inte attackera dig. De kan inte heller använda dina resurser och tjänster, till exempel dina serverdelar och annan underliggande infrastruktur.

Du kan aktivera en hanterad skyddsregeluppsättning för din chattrobot så att brandväggen för webbaserade program blockerar eller loggar förfrågningar från kända skadliga IP-adresser. IP-adresserna hämtas från Microsoft Threat Intelligence-flödet. Intelligent Security Graph driver Microsofts hotinformation och används av flera tjänster, inklusive Microsoft Defender för molnet.

Använda med OWASP-regeluppsättningar

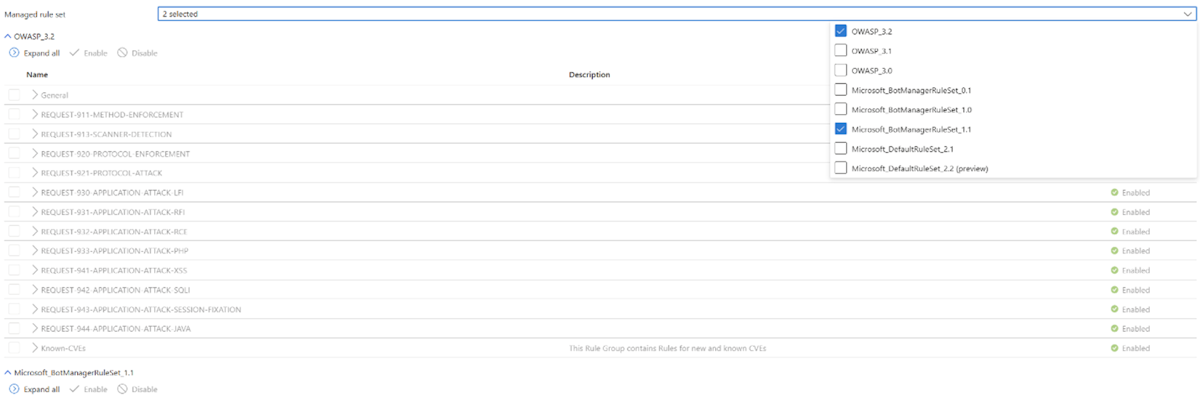

Du kan använda regeluppsättningen Bot Protection tillsammans med någon av OWASP-regeluppsättningarna med Application Gateway WAF v2 SKU. Du kan bara använda en OWASP-regeluppsättning åt gången. Regeluppsättningen för robotskydd innehåller en annan regel som visas i en egen regeluppsättning. Den heter Microsoft_BotManagerRuleSet_1.1 och du kan aktivera eller inaktivera den som de andra OWASP-reglerna.

Regeluppsättningsuppdatering

Listan med kända, skadliga IP-adresser i skyddsregeluppsättningen uppdateras flera gånger per dag via Microsoft Threat Intelligence-flödet så att chattrobotarna hålls synkroniserade. Dina webbappar skyddas kontinuerligt även när det uppstår nya attackvektorer.

Loggexempel

Här är ett exempel på en loggpost för robotskydd:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}