Konfigurera ett anpassat svar för Azure Web Application Firewall

Den här artikeln beskriver hur du konfigurerar en anpassad svarssida när Azure Web Application Firewall blockerar en begäran.

När Azure Web Application Firewall blockerar en begäran på grund av en matchad regel returnerar den som standard en 403-statuskod med meddelandet "Begäran är blockerad". Standardmeddelandet innehåller även referenssträngen för spårning som används för att länka till loggposter för begäran. Du kan konfigurera en anpassad svarsstatuskod och ett anpassat meddelande med en referenssträng för ditt användningsfall.

Konfigurera en anpassad svarsstatuskod och ett meddelande med hjälp av portalen

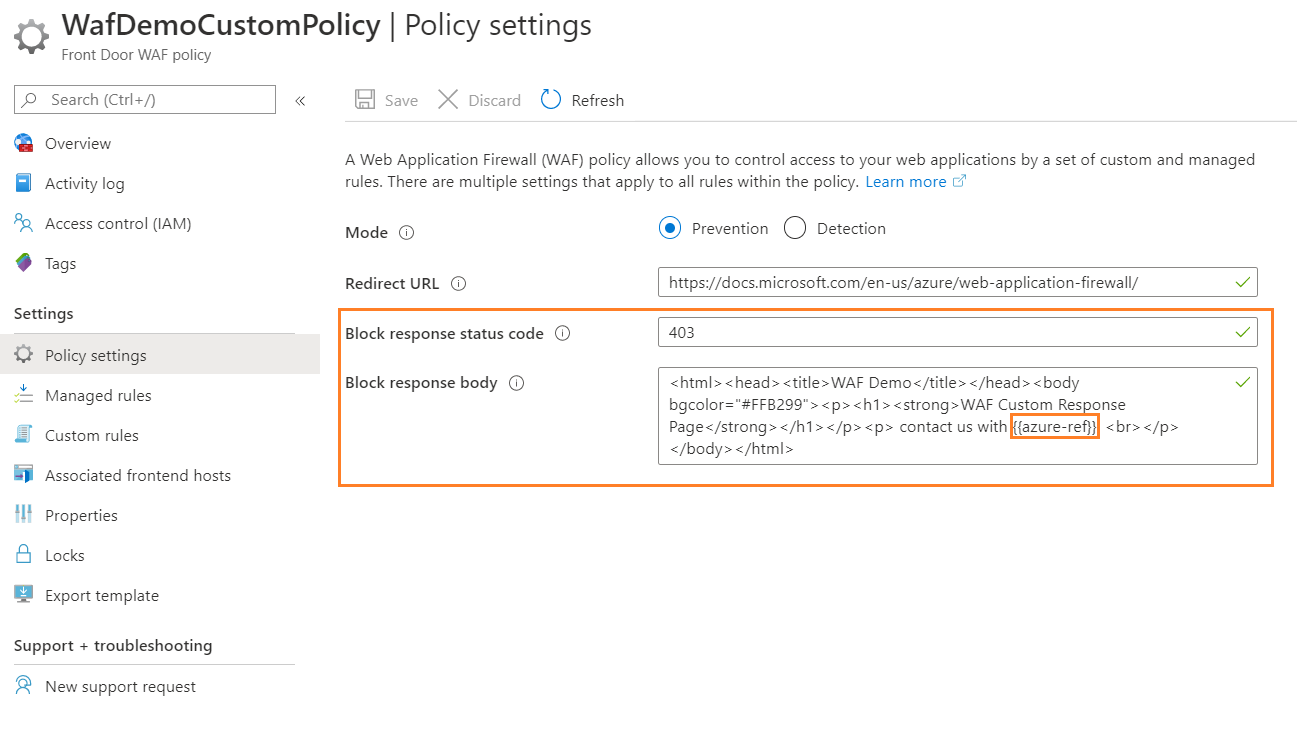

Du kan konfigurera en anpassad svarsstatuskod och brödtext under Principinställningar på Azure Web Application Firewall-portalen.

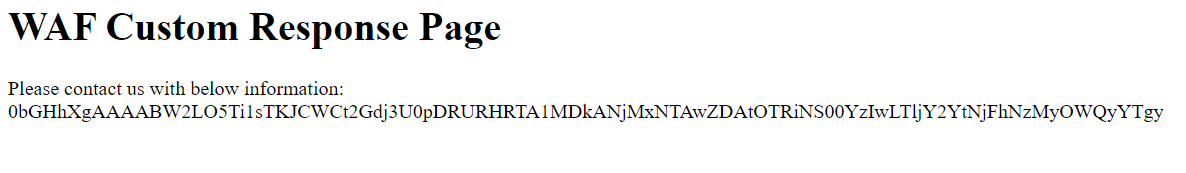

I föregående exempel behöll vi svarskoden som 403 och konfigurerade ett kort "Kontakta oss"-meddelande, som visas i följande bild:

"{{azure-ref}}" infogar den unika referenssträngen i svarstexten. Värdet matchar fältet TrackingReference i loggarna FrontDoorAccessLog och FrontDoorWebApplicationFirewallLog .

"{{azure-ref}}" infogar den unika referenssträngen i svarstexten. Värdet matchar fältet TrackingReference i loggarna FrontdoorAccessLog och FrontdoorWebApplicationFirewallLog .

Konfigurera en anpassad svarsstatuskod och ett meddelande med hjälp av PowerShell

Följ de här stegen för att konfigurera en anpassad svarsstatuskod och ett meddelande med hjälp av PowerShell.

Konfigurera PowerShell-miljön

Azure PowerShell tillhandahåller en uppsättning cmdletar som använder Azure Resource Manager-modellen för att hantera dina Azure-resurser.

Du kan installera Azure PowerShell på en lokal dator och använda det i alla PowerShell-sessioner. Följ anvisningarna på sidan för att logga in med dina Azure-autentiseringsuppgifter. Installera sedan Az PowerShell-modulen.

Ansluta till Azure med en interaktiv dialogruta för inloggning

Connect-AzAccount

Install-Module -Name Az

Kontrollera att den aktuella versionen av PowerShellGet är installerad. Kör följande kommando och öppna PowerShell igen.

Install-Module PowerShellGet -Force -AllowClobber

Installera Modulen Az.FrontDoor

Install-Module -Name Az.FrontDoor

Skapa en resursgrupp

I Azure allokerar du relaterade resurser till en resursgrupp. Här skapar vi en resursgrupp med hjälp av New-AzResourceGroup.

New-AzResourceGroup -Name myResourceGroupWAF

Skapa en ny WAF-princip med ett anpassat svar

I följande exempel visas hur du skapar en ny brandväggsprincip för webbprogram (WAF) med en anpassad svarsstatuskod inställd på 405 och ett meddelande om "Du är blockerad" med hjälp av New-AzFrontDoorWafPolicy.

# WAF policy setting

New-AzFrontDoorWafPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-EnabledState enabled `

-Mode Detection `

-CustomBlockResponseStatusCode 405 `

-CustomBlockResponseBody "<html><head><title>You are blocked.</title></head><body></body></html>"

Ändra inställningarna för anpassad svarskod eller svarstext för en befintlig WAF-princip med hjälp av Update-AzFrontDoorFireWallPolicy.

# modify WAF response code

Update-AzFrontDoorFireWallPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-EnabledState enabled `

-Mode Detection `

-CustomBlockResponseStatusCode 403

# modify WAF response body

Update-AzFrontDoorFireWallPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-CustomBlockResponseBody "<html><head><title>Forbidden</title></head><body>{{azure-ref}}</body></html>"

Nästa steg

Läs mer om Azure Web Application Firewall på Azure Front Door.