Integrera P2S RADIUS-autentisering med NPS för multifaktorautentisering

Artikeln hjälper dig att integrera NPS (Network Policy Server) med AZURE VPN Gateway RADIUS-autentisering för att leverera multifaktorautentisering (MFA) för punkt-till-plats-VPN-anslutningar (P2S).

Förutsättningar

Microsoft Entra-ID: För att kunna aktivera MFA måste användarna vara i Microsoft Entra-ID, som måste synkroniseras från antingen den lokala miljön eller molnmiljön.

Användaren måste ha slutfört processen för automatisk registrering för MFA. Mer information finns i Konfigurera mitt konto för tvåstegsverifiering.

Om din MFA är textbaserad (SMS, verifieringskod för mobilappar osv.) och kräver att användaren anger en kod eller text i VPN-klientgränssnittet lyckas inte autentiseringen och är inte ett scenario som stöds.

Routningsbaserad VPN-gateway: Du måste redan ha en routningsbaserad VPN-gateway. Anvisningar för hur du skapar en routningsbaserad VPN-gateway finns i Självstudie: Skapa och hantera en VPN-gateway.

NPS: Du måste redan ha installerat nätverksprincipservern och konfigurerat VPN-principen för RADIUS.

Anvisningar för hur du installerar nätverksprincipservern finns i Installera nätverksprincipservern (NPS).

Anvisningar för hur du skapar en VPN-princip för RADIUS finns i Skapa en VPN-princip för RADIUS.

Skapa RADIUS-klient

- Skapa RADIUS-klienten genom att ange följande inställningar:

- Eget namn: Ange valfritt namn.

- Adress (IP eller DNS): Använd det angivna värdet för ditt VPN Gateway Gateway-undernät. Till exempel 10.1.255.0/27.

- Delad hemlighet: Skriv valfri hemlig nyckel och kom ihåg den för senare användning.

- På fliken Avancerat anger du leverantörsnamnet till RADIUS Standard och kontrollerar att kryssrutan Ytterligare alternativ inte är markerad. Välj sedan OK.

- Gå till Principer>Nätverksprinciper. Dubbelklicka på Anslutningar till Microsofts routnings- och fjärråtkomstserverprincip . Välj Bevilja åtkomst och välj sedan OK.

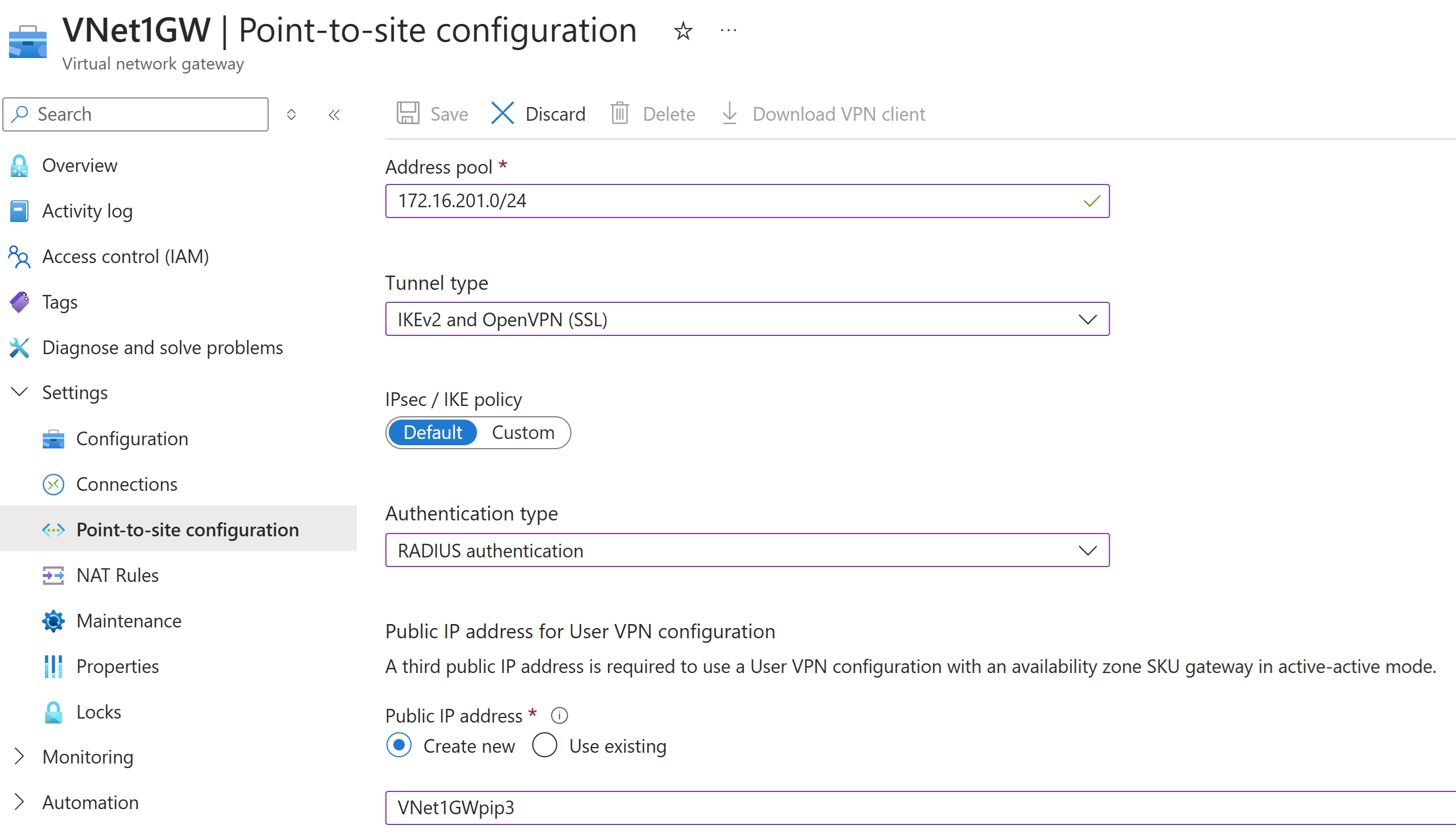

Konfigurera VPN-gatewayen

I Azure Portal öppnar du din virtuella nätverksgateway (VPN-gateway).

På sidan Översikt kontrollerar du att gatewaytypen är inställd på VPN och att VPN-typen är routningsbaserad.

I den vänstra rutan expanderar du Inställningar och väljer Punkt-till-plats-konfiguration>Konfigurera nu.

Visa sidan Punkt-till-plats-konfiguration.

På sidan Punkt-till-plats-konfiguration konfigurerar du följande inställningar:

- Adresspool: Det här värdet anger klientadresspoolen från vilken VPN-klienterna får en IP-adress när de ansluter till VPN-gatewayen. Adresspoolen måste vara ett privat IP-adressintervall som inte överlappar adressintervallet för det virtuella nätverket. Till exempel 172.16.201.0/24.

- Tunneltyp: Välj tunneltyp. Välj till exempel IKEv2 och OpenVPN (SSL).

- Autentiseringstyp: Välj RADIUS-autentisering.

- Om du har en aktiv-aktiv VPN-gateway krävs en tredje offentlig IP-adress. Du kan skapa en ny offentlig IP-adress med hjälp av exempelvärdet VNet1GWpip3.

- IP-adress för primär server: Ange IP-adressen för nätverksprincipservern (NPS).

- Primär serverhemlighet: Ange den delade hemlighet som du angav när du skapade RADIUS-klienten på NPS.

Spara konfigurationsinställningarna överst på sidan.

När inställningarna har sparats kan du klicka på Ladda ned VPN-klienten för att ladda ned VPN-klientkonfigurationspaketet och använda inställningarna för att konfigurera VPN-klienten. Mer information om P2S VPN-klientkonfiguration finns i tabellen För punkt-till-plats-klientkonfigurationskrav .

Integrera NPS med Microsoft Entra MFA

Använd följande länkar för att integrera NPS-infrastrukturen med Microsoft Entra multifaktorautentisering:

- Så här fungerar det: Microsoft Entra multifaktorautentisering

- Integrera din befintliga NPS-infrastruktur med Microsoft Entra multifaktorautentisering

Nästa steg

Anvisningar för hur du konfigurerar VPN-klienten finns i tabellen För punkt-till-plats-klientkonfigurationskrav .