Skapa en PLATS-till-plats-VPN-anslutning – Azure PowerShell

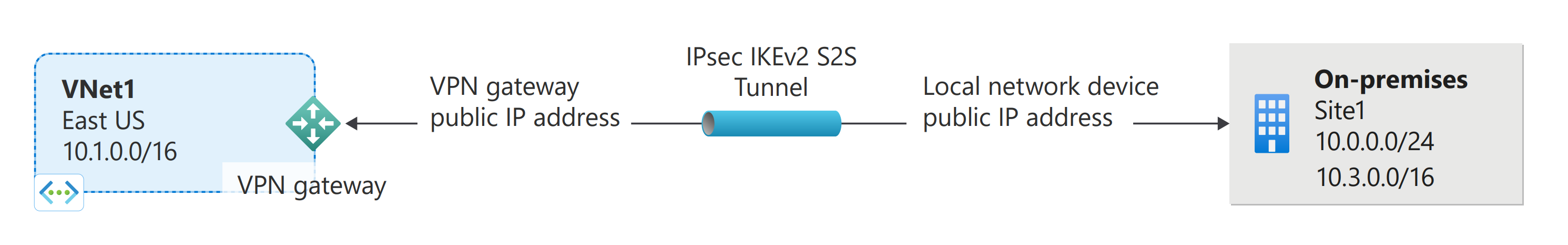

Den här artikeln visar hur du använder PowerShell för att skapa en vpn-gatewayanslutning från plats till plats från ditt lokala nätverk till ett virtuellt nätverk (VNet).

En vpn-gatewayanslutning från plats till plats används för att ansluta ditt lokala nätverk till ett virtuellt Azure-nätverk via en IPsec/IKE-tunnel (IKEv1 eller IKEv2). Den här typen av anslutning kräver en lokal VPN-enhet som tilldelats till en extern offentlig IP-adress. Stegen i den här artikeln skapar en anslutning mellan VPN-gatewayen och den lokala VPN-enheten med hjälp av en delad nyckel. Mer information om VPN-gatewayer finns i Om VPN-gateway.

Innan du börjar

Kontrollera att din miljö uppfyller följande villkor innan du påbörjar konfigurationen:

Kontrollera att du har en fungerande routningsbaserad VPN-gateway. Information om hur du skapar en VPN-gateway finns i Skapa en VPN-gateway.

Om du inte känner till IP-adressintervallen i din lokala nätverkskonfiguration måste du samordna med någon som kan ange den informationen åt dig. När du skapar den här konfigurationen måste du ange de IP-adressintervallprefix som Azure dirigerar till din lokala plats. Inget av undernäten i ditt lokala nätverk kan överlappa de virtuella nätverksundernät som du vill ansluta till.

VPN-enheter:

- Kontrollera att du har en kompatibel VPN-enhet och någon som kan konfigurera den. Mer information om kompatibla VPN-enheter och enhetskonfiguration finns i Om VPN-enheter.

- Ta reda på om VPN-enheten har stöd för aktiv-aktiv-lägesgatewayer. Den här artikeln skapar en VPN-gateway i aktivt aktivt läge, vilket rekommenderas för högtillgänglig anslutning. Aktivt-aktivt läge anger att båda gateway-VM-instanserna är aktiva. Det här läget kräver två offentliga IP-adresser, en för varje gateway-VM-instans. Du konfigurerar VPN-enheten så att den ansluter till IP-adressen för varje gateway-VM-instans.

Om VPN-enheten inte stöder det här läget ska du inte aktivera det här läget för din gateway. Mer information finns i Designa anslutningar med hög tillgänglighet för anslutningar mellan platser och VNet-till-VNet-anslutningar och Om VPN-gatewayer i aktivt-aktivt läge.

Azure PowerShell

Den här artikeln använder PowerShell-cmdletar. Om du vill köra cmdletarna kan du använda Azure Cloud Shell. Cloud Shell är ett kostnadsfritt interaktivt gränssnitt som du kan använda för att köra stegen i den här artikeln. Den har vanliga Azure-verktyg förinstallerat och har konfigurerats för användning med ditt konto.

Öppna Cloud Shell genom att välja Öppna Cloudshell i det övre högra hörnet i ett kodblock. Du kan också öppna Cloud Shell på en separat webbläsarflik genom att gå till https://shell.azure.com/powershell. Välj Kopiera för att kopiera kodblocken, klistra in dem i Cloud Shell och välj returnyckeln för att köra dem.

Du kan också installera och köra Azure PowerShell-cmdletarna lokalt på datorn. PowerShell-cmdletar uppdateras ofta. Om du inte har installerat den senaste versionen kan de värden som anges i anvisningarna misslyckas. Om du vill hitta versionerna av Azure PowerShell installerade på datorn använder du cmdleten Get-Module -ListAvailable Az . Information om hur du installerar eller uppdaterar finns i Installera Azure PowerShell-modulen.

Skapa en lokal nätverksgateway

Den lokala nätverksgatewayen (LNG) refererar vanligtvis till din lokala plats. Det är inte samma sak som en virtuell nätverksgateway. Du ger webbplatsen ett namn som Azure kan referera till och anger sedan IP-adressen för den lokala VPN-enhet som du ska skapa en anslutning till. Du anger också DE IP-adressprefix som dirigeras via VPN-gatewayen till VPN-enheten. Adressprefixen du anger är de prefix som finns på det lokala nätverket. Det är enkelt att uppdatera dessa prefix om det lokala nätverket ändras.

Välj något av följande exempel. De värden som används i exemplen är:

- GatewayIPAddress är IP-adressen för din lokala VPN-enhet, inte din Azure VPN-gateway.

- AddressPrefix är ditt lokala adressutrymme.

Exempel på prefix med en adress

New-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1 `

-Location 'East US' -GatewayIpAddress '[IP address of your on-premises VPN device]' -AddressPrefix '10.0.0.0/24'

Exempel på flera adressprefix

New-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1 `

-Location 'East US' -GatewayIpAddress '[IP address of your on-premises VPN device]' -AddressPrefix @('10.3.0.0/16','10.0.0.0/24')

Konfigurera din VPN-enhet

Plats-till-plats-anslutningar till ett lokalt nätverk kräver en VPN-enhet. I det här steget konfigurerar du VPN-enheten. När du konfigurerar VPN-enheten behöver du följande:

Delad nyckel: Den här delade nyckeln är samma som du anger när du skapar din PLATS-till-plats-VPN-anslutning. I våra exempel använder vi en enkel delad nyckel. Vi rekommenderar att du skapar och använder en mer komplex nyckel.

Offentliga IP-adresser för dina virtuella nätverksgatewayinstanser: Hämta IP-adressen för varje VM-instans. Om din gateway är i aktivt-aktivt läge har du en IP-adress för varje instans av den virtuella gatewaydatorn. Se till att konfigurera enheten med båda IP-adresserna, en för varje aktiv virtuell gateway-dator. Gatewayer i aktivt vänteläge har bara en IP-adress. I exemplet är VNet1GWpip1 namnet på den offentliga IP-adressresursen.

Get-AzPublicIpAddress -Name VNet1GWpip1 -ResourceGroupName TestRG1

Beroende på vilken VPN-enhet du har kanske du kan ladda ned ett konfigurationsskript för VPN-enheter. Mer information finns i Ladda ned konfigurationsskript för VPN-enheten.

Följande länkar innehåller mer konfigurationsinformation:

Information om kompatibla VPN-enheter finns i Om VPN-enheter.

Innan du konfigurerar VPN-enheten kontrollerar du om det finns några kända problem med enhetskompatibiliteten.

Länkar till enhetskonfigurationsinställningar finns i Verifierade VPN-enheter. Vi tillhandahåller länkar för enhetskonfiguration på bästa sätt, men det är alltid bäst att kontakta enhetstillverkaren för att få den senaste konfigurationsinformationen.

Listan visar de versioner som vi har testat. Om operativsystemets version för VPN-enheten inte finns med i listan kan den fortfarande vara kompatibel. Kontakta enhetstillverkaren.

Grundläggande information om VPN-enhetskonfiguration finns i Översikt över partner-VPN-enhetskonfigurationer.

Mer information om att redigera enhetens konfigurationsexempel finns i Redigera exempel.

Kryptografiska krav finns i Om kryptografiska krav och Azure VPN-gatewayer.

Information om parametrar som du behöver för att slutföra konfigurationen finns i Standardparametrar för IPsec/IKE. Informationen omfattar IKE-version, Diffie-Hellman-grupp (DH), autentiseringsmetod, krypterings- och hashalgoritmer, livslängd för säkerhetsassociation (SA), PFS (Perfect Forward Secrecy) och DPD (Dead Peer Detection).

Information om konfigurationssteg för IPsec/IKE-principer finns i Konfigurera anpassade IPsec/IKE-anslutningsprinciper för S2S VPN och VNet-till-VNet.

Information om hur du ansluter flera principbaserade VPN-enheter finns i Ansluta en VPN-gateway till flera lokala principbaserade VPN-enheter.

Skapa VPN-anslutningen

Skapa en plats-till-plats-VPN-anslutning mellan din virtuella nätverksgateway och din lokala VPN-enhet. Om du använder en aktiv-aktiv lägesgateway (rekommenderas) har varje virtuell gateway-instans en separat IP-adress. Om du vill konfigurera anslutningar med hög tillgänglighet måste du upprätta en tunnel mellan varje VM-instans och din VPN-enhet. Båda tunnlarna ingår i samma anslutning.

Den delade nyckeln måste överensstämma med värdet som du använde vid din konfiguration av VPN-enheten. Observera att "-ConnectionType" för plats-till-plats är IPsec.

Ange variablerna.

$gateway1 = Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroupName TestRG1 $local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Skapa anslutningen.

New-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1 ` -Location 'East US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local ` -ConnectionType IPsec -SharedKey 'abc123'

Verifiera VPN-anslutningen

Det finns några olika metoder för att verifiera VPN-anslutningen.

Du kan kontrollera att anslutningen lyckades med hjälp av cmdleten "Get-AzVirtualNetworkGatewayConnection", med eller utan "-Felsökning".

Använd följande cmdlet-exempel genom att konfigurera värdena för att matcha dina egna. Välj A om du uppmanas, för att köra Alla. I exemplet avser '-Name' namnet på den anslutning du vill testa.

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1Visa värdena när cmdlet:en har slutförts. I exemplet nedan visas anslutningsstatusen som Ansluten och du kan se ingående och utgående byte.

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

Så här ändrar du IP-adressprefixen för en lokal nätverksgateway

Om IP-adressprefixen du vill ska dirigeras till din lokala plats ändras kan du ändra din lokala nätverksgateway. När du använder de här exemplen ändrar du värdena så att de matchar din miljö.

Så här lägger du till fler adressprefix:

Ställ in variabeln för LocalNetworkGateway.

$local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Ändra prefixen. De värden som du anger skriver över de tidigare värdena.

Set-AzLocalNetworkGateway -LocalNetworkGateway $local ` -AddressPrefix @('10.101.0.0/24','10.101.1.0/24','10.101.2.0/24')

Så här tar du bort adressprefix:

Utelämna de prefix som du inte längre behöver. I det här exemplet behöver vi inte längre prefixet 10.101.2.0/24 (från föregående exempel), så vi uppdaterar den lokala nätverksgatewayen och exkluderar prefixet.

Ställ in variabeln för LocalNetworkGateway.

$local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Ange gatewayen med de uppdaterade prefixen.

Set-AzLocalNetworkGateway -LocalNetworkGateway $local ` -AddressPrefix @('10.101.0.0/24','10.101.1.0/24')

Så här ändrar du gateway-IP-adressen för en lokal nätverksgateway

Om du ändrar den offentliga IP-adressen för VPN-enheten måste du ändra den lokala nätverksgatewayen med den uppdaterade IP-adressen. När du ändrar det här värdet kan du också ändra adressprefixen på samma gång. När du ändrar måste du använda det befintliga namnet på din lokala nätverksgateway. Om du använder ett annat namn skapar du en ny lokal nätverksgateway i stället för att skriva över den befintliga gatewayinformationen.

New-AzLocalNetworkGateway -Name Site1 `

-Location "East US" -AddressPrefix @('10.101.0.0/24','10.101.1.0/24') `

-GatewayIpAddress "5.4.3.2" -ResourceGroupName TestRG1

Ta bort en gatewayanslutning

Om du inte känner till namnet på anslutningen kan du hitta den med hjälp av cmdleten "Get-AzVirtualNetworkGatewayConnection".

Remove-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 `

-ResourceGroupName TestRG1

Nästa steg

- När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Mer information finns i Virtuella datorer.

- Information om BGP finns i BGP-översikt och Så här konfigurerar du BGP.

- Information om hur du skapar en PLATS-till-plats-VPN-anslutning med hjälp av Azure Resource Manager-mallen finns i Skapa en PLATS-till-plats-VPN-anslutning.

- Information om hur du skapar en VPN-anslutning mellan två virtuella nätverk med en Azure Resource Manager-mall finns i Distribuera HBase-georeplikering.