Så här konfigurerar du NAT för Azure VPN Gateway

Den här artikeln hjälper dig att konfigurera NAT (nätverksadressöversättning) för Azure VPN Gateway med hjälp av Azure Portal.

Om NAT

NAT definierar mekanismerna för översättning av en IP-adress till en annan i ett IP-paket. Det används ofta för att ansluta nätverk med överlappande IP-adressintervall. Adressmappningarna för adressöversättning i nätverken definieras i NAT-reglerna eller -principerna på de gatewayenheter som ansluter nätverken.

Mer information om NAT-stöd för Azure VPN Gateway finns i Om NAT och Azure VPN Gateway.

Viktigt!

- NAT stöds på följande SKU:er: VpnGw2~5, VpnGw2AZ~5AZ.

Komma igång

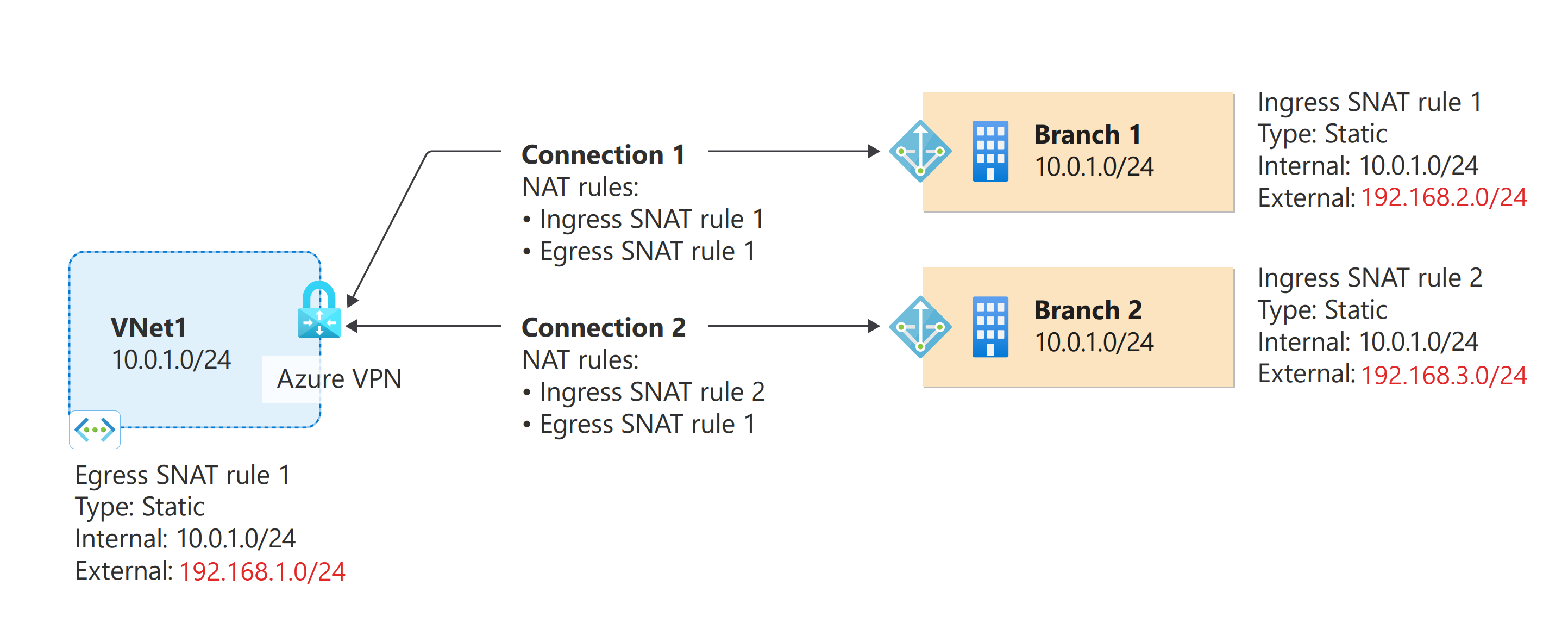

Varje del av den här artikeln hjälper dig att skapa en grundläggande byggsten för att konfigurera NAT i nätverksanslutningen. Om du slutför alla tre delarna skapar du topologin enligt diagram 1.

Diagram 1

Förutsättningar

Kontrollera att du har en Azure-prenumeration. Om du inte har någon Azure-prenumeration kan du aktivera dina MSDN-prenumerantförmåner eller registrera dig för ett kostnadsfritt konto.

Del 1: Skapa VNet och gatewayer

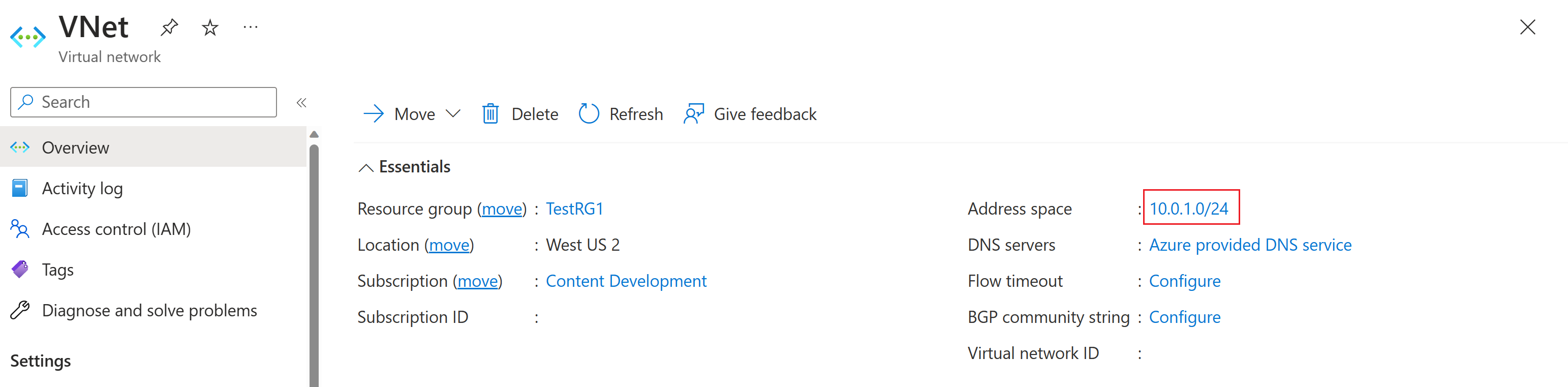

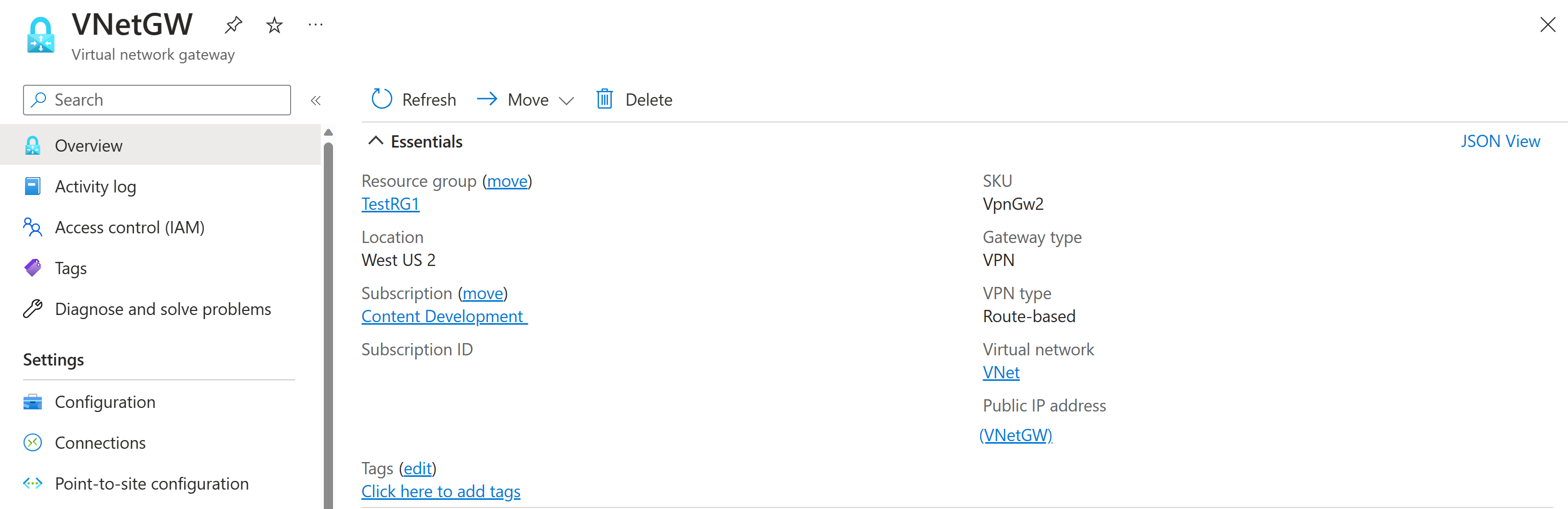

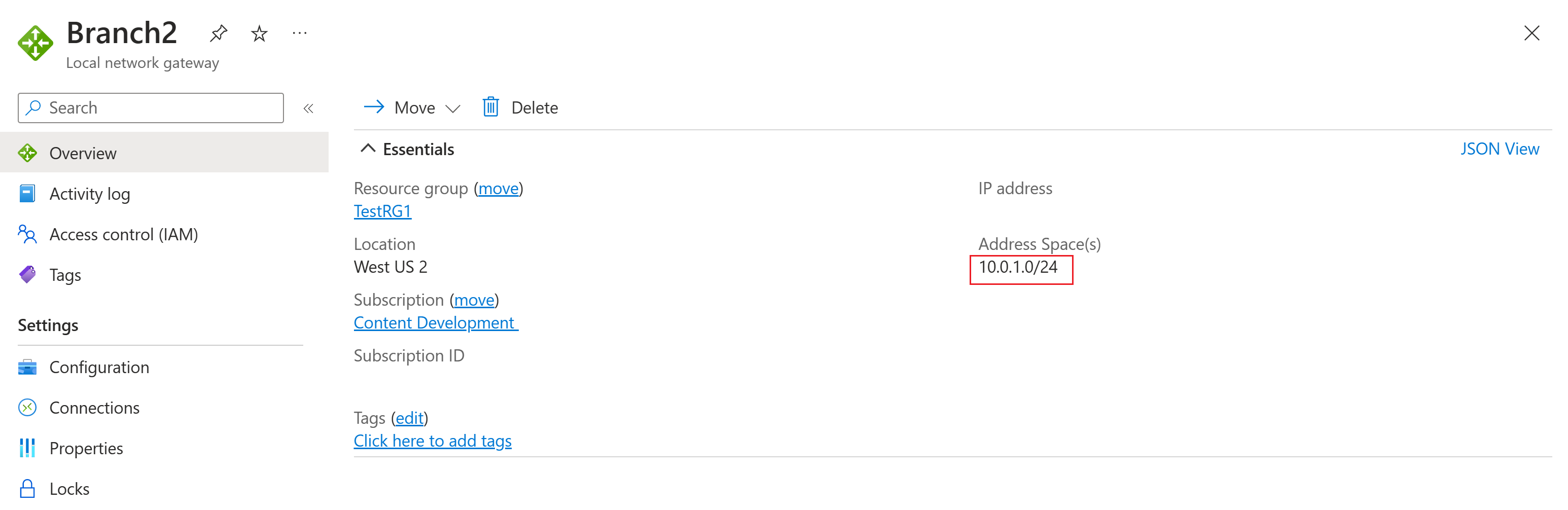

I det här avsnittet skapar du ett virtuellt nätverk, en VPN-gateway och de lokala nätverksgatewayresurserna för att motsvara de resurser som visas i diagram 1. Om du vill skapa dessa resurser kan du använda stegen i artikeln Webbplats-till-plats-självstudie . Slutför följande avsnitt i artikeln, men skapa inga anslutningar.

Viktigt!

Skapa inga anslutningar. Om du försöker skapa anslutningsresurser misslyckas åtgärden eftersom IP-adressutrymmena är desamma för det virtuella nätverket, Branch1 och Branch2. Information om hur du skapar anslutningsresurser finns längre ned i den här artikeln.

Följande skärmbilder visar exempel på de resurser som ska skapas.

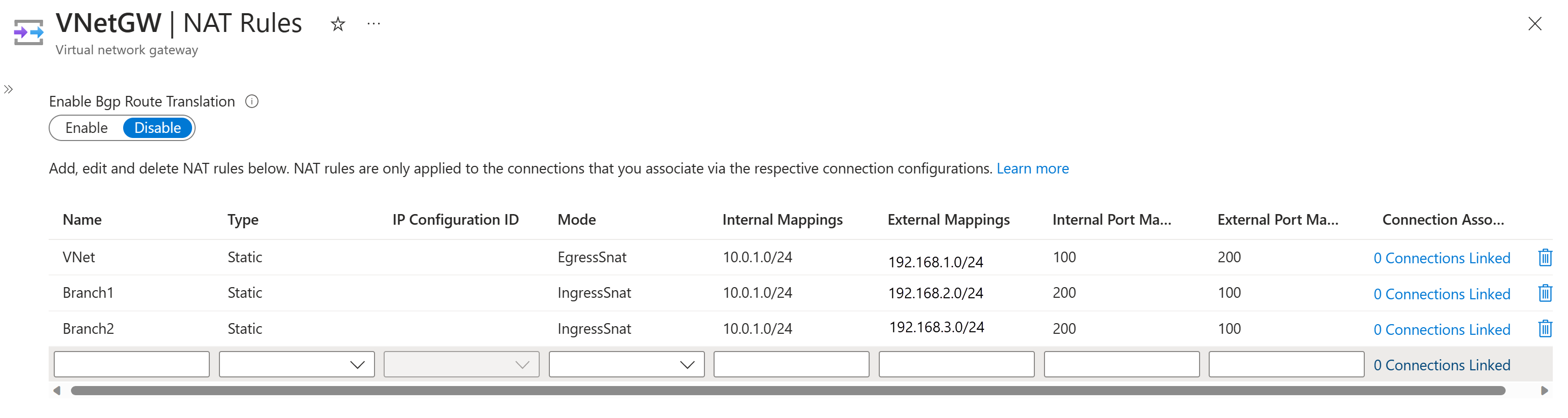

Del 2: Skapa NAT-regler

Innan du skapar anslutningar måste du skapa och spara NAT-regler på VPN-gatewayen. I följande tabell visas de NAT-regler som krävs. Se diagram 1 för topologin.

NAT-regeltabell

| Namn | Type | Läge | Intern | Extern | Connection |

|---|---|---|---|---|---|

| Virtuellt nätverk | Statisk | EgressSNAT | 10.0.1.0/24 | 192.168.1.0/24 | Båda anslutningarna |

| Branch1 | Statisk | IngressSNAT | 10.0.1.0/24 | 192.168.2.0/24 | Branch1-anslutning |

| Branch2 | Statisk | IngressSNAT | 10.0.1.0/24 | 192.168.3.0/24 | Branch2-anslutning |

Använd följande steg för att skapa alla NAT-regler på VPN-gatewayen. Om du använder BGP väljer du Aktivera för inställningen Aktivera Bgp-vägöversättning.

I Azure Portal går du till resurssidan för virtuell nätverksgateway och väljer NAT-regler i det vänstra fönstret.

Fyll i värdena med hjälp av tabellen NAT-regler. Om du använder BGP väljer du Aktivera för inställningen Aktivera Bgp-vägöversättning .

Klicka på Spara för att spara NAT-reglerna i VPN-gatewayresursen. Den här åtgärden kan ta upp till 10 minuter att slutföra.

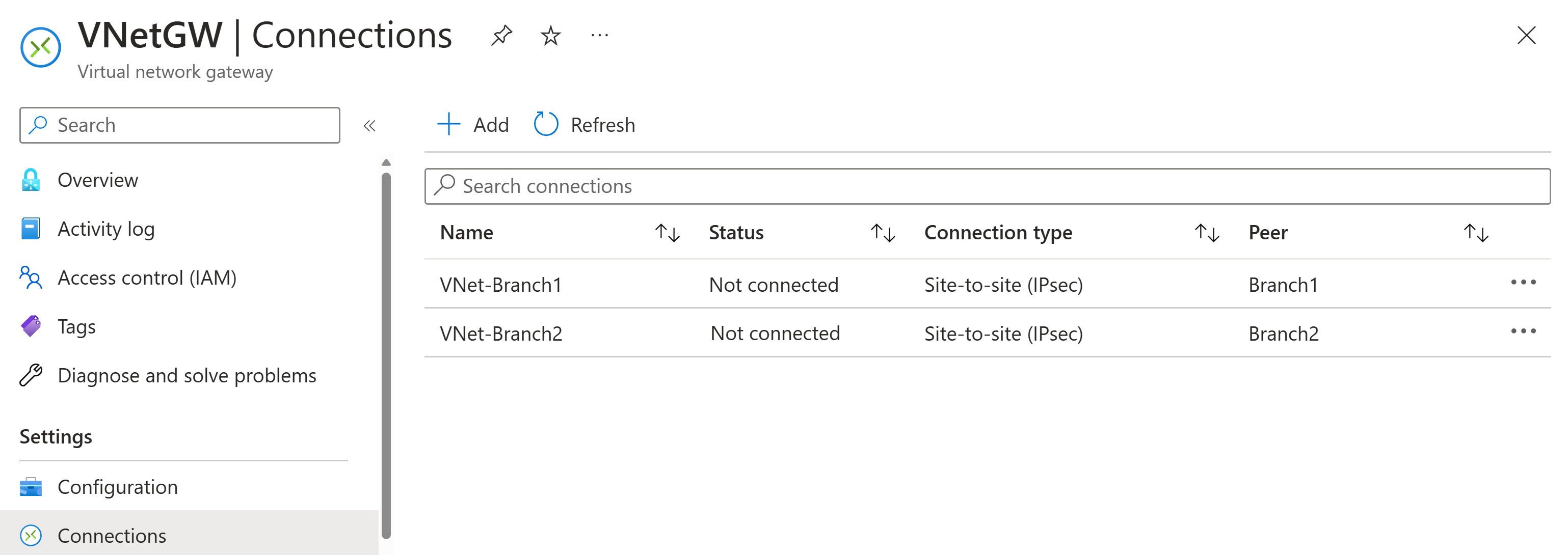

Del 3: Skapa anslutningar och länka NAT-regler

I det här avsnittet skapar du anslutningarna och associerar NAT-reglerna i samma steg. Observera att om du skapar anslutningsobjekten först, utan att länka NAT-reglerna samtidigt, misslyckas åtgärden eftersom IP-adressutrymmena är desamma mellan det virtuella nätverket, Branch1 och Branch2.

Anslutningarna och NAT-reglerna anges i exempeltopologin som visas i diagram 1.

Gå till VPN-gatewayen.

På sidan Anslutningar väljer du +Lägg till för att öppna sidan Lägg till anslutning.

På sidan Lägg till anslutning fyller du i värdena för VNet-Branch1-anslutningen och anger associerade NAT-regler enligt följande skärmbild. För Ingress NAT-regler väljer du Branch1. För Utgående NAT-regler väljer du VNet. Om du använder BGP kan du välja Aktivera BGP.

Klicka på OK för att skapa anslutningen.

Upprepa stegen för att skapa VNet-Branch2-anslutningen. För Ingress NAT-regler väljer du Branch2. För Utgående NAT-regler väljer du VNet.

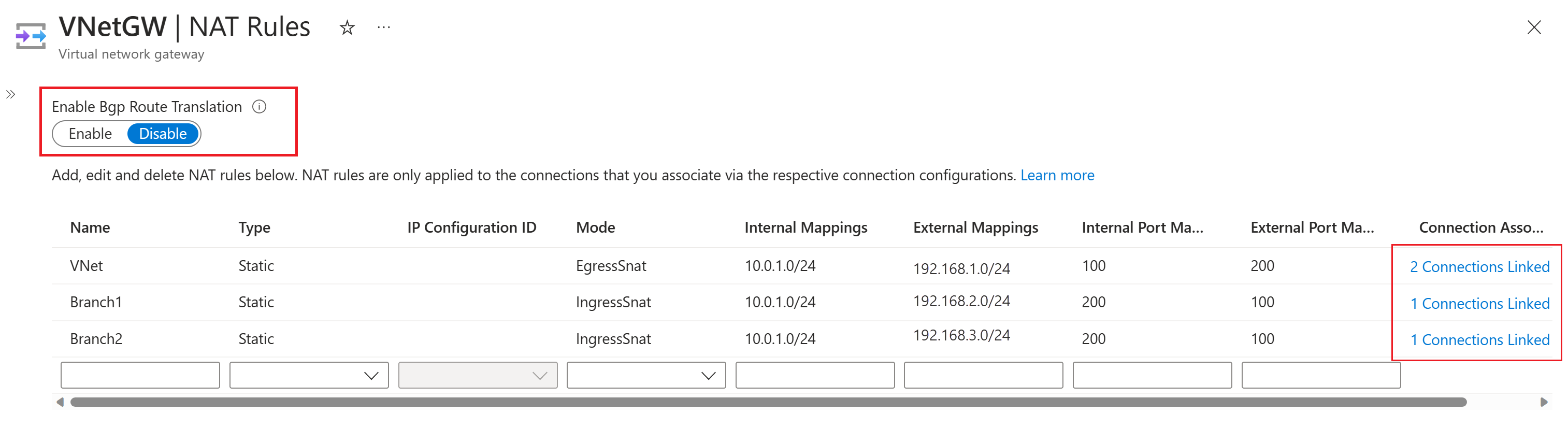

När du har konfigurerat båda anslutningarna bör konfigurationen se ut ungefär som på följande skärmbild. Statusen ändras till Ansluten när anslutningen upprättas.

När du har slutfört konfigurationen ser NAT-reglerna ut ungefär som följande skärmbild och du har en topologi som matchar topologin som visas i diagram 1. Observera att tabellen nu visar de anslutningar som är länkade till varje NAT-regel.

Om du vill aktivera BGP Route Translation för dina anslutningar väljer du Aktivera och klickar sedan på Spara.

NAT-begränsningar

Viktigt!

Det finns några begränsningar för NAT-funktionen.

- NAT stöds på följande SKU:er: VpnGw2~5, VpnGw2AZ~5AZ.

- NAT stöds endast för IPsec/IKE-anslutningar mellan olika platser. VNet-till-VNet-anslutningar eller P2S-anslutningar stöds inte.

- NAT-regler stöds inte för anslutningar där användning av principbaserade trafikväljare är aktiverat.

- Den maximala undernätsstorleken för extern mappning som stöds för dynamisk NAT är /26.

- Portmappningar kan endast konfigureras med statiska NAT-typer. Dynamiska NAT-scenarier gäller inte för portmappningar.

- Intervall kan för närvarande inte användas för portmappningar. Enskilda portar måste anges.

- Portmappningar kan användas för både TCP- och UDP-protokoll.

Nästa steg

När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Se Skapa en virtuell dator för anvisningar.