Scenario: Azure Firewall – anpassad

När du arbetar med routning av virtuellt WAN-nav finns det en hel del tillgängliga scenarier. I det här scenariot är målet att dirigera trafik mellan virtuella nätverk direkt, men använda Azure Firewall för VNet-till-Internet/Branch- och Branch-to-VNet-trafikflöden.

Designa

För att ta reda på hur många routningstabeller som behövs kan du skapa en anslutningsmatris, där varje cell representerar om en källa (rad) kan kommunicera med ett mål (kolumn). Anslutningsmatrisen i det här scenariot är trivial, men vi kan fortfarande titta på den i andra scenarier.

Anslutningsmatris

| Från | Till: | Virtuella nätverk | Grenar | Internet |

|---|---|---|---|---|

| Virtuella nätverk | → | Direct | AzFW | AzFW |

| Grenar | → | AzFW | Direkt | Direkt |

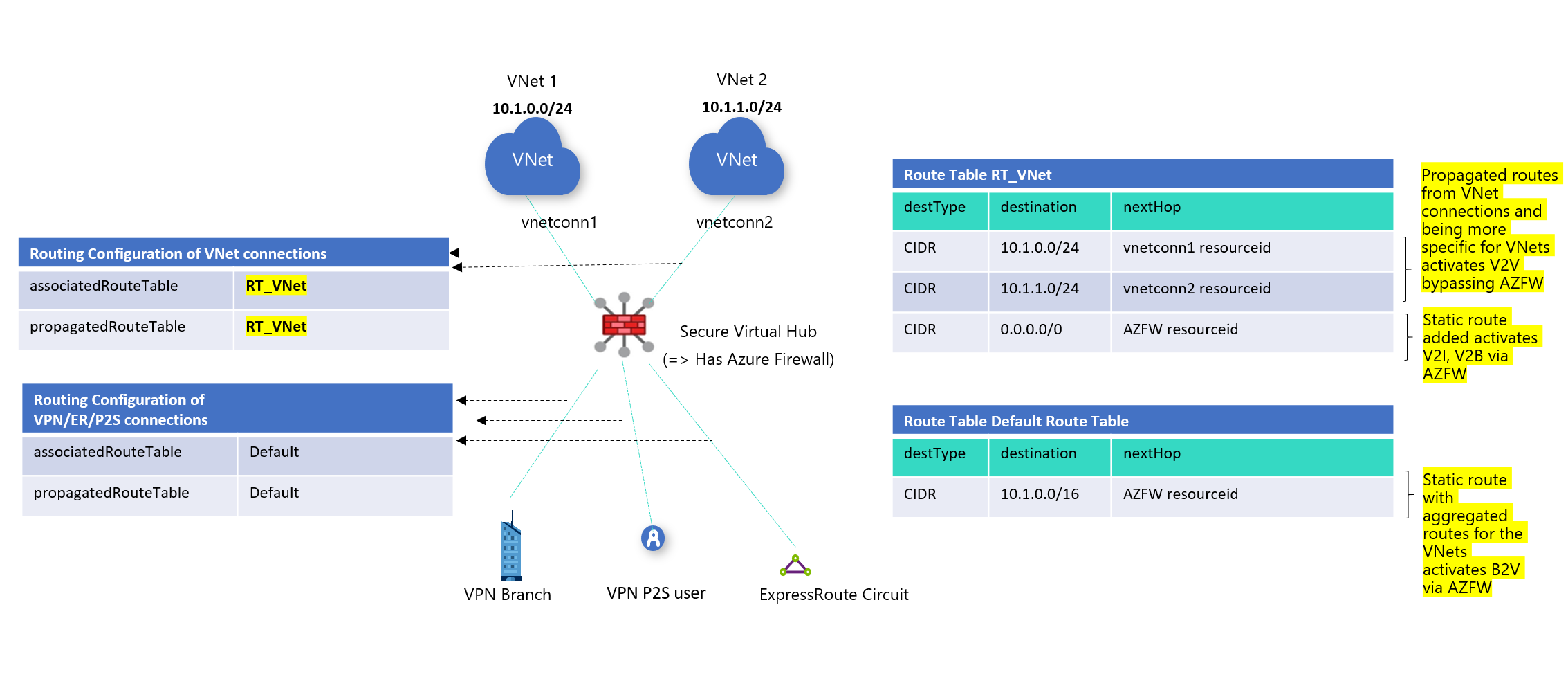

I den föregående tabellen representerar "Direct" direktanslutning mellan två anslutningar utan trafik som passerar Azure Firewall i Virtual WAN, och "AzFW" anger att flödet kommer att gå genom Azure Firewall. Eftersom det finns två distinkta anslutningsmönster i matrisen behöver vi två routningstabeller som konfigureras på följande sätt:

- Virtuella nätverk:

- Associerad routningstabell: RT_VNet

- Spridning till routningstabeller: RT_VNet

- Grenar:

- Associerad routningstabell: Standard

- Spridning till routningstabeller: Standard

Kommentar

Du kan skapa en separat Virtual WAN-instans med en enda säker virtuell hubb i varje region, och sedan kan du ansluta varje Virtuellt WAN till varandra via plats-till-plats-VPN.

Information om routning av virtuell hubb finns i Om routning av virtuella hubbar.

Arbetsflöde

I det här scenariot vill du dirigera trafik via Azure Firewall för VNet-till-Internet-, VNet-till-Branch- eller Branch-to-VNet-trafik, men vill gå direkt för VNet-till-VNet-trafik. Om du använde Azure Firewall Manager fylls routningsinställningarna automatiskt i standardrutttabellen. Privat trafik gäller för VNet och grenar, Internettrafik gäller för 0.0.0.0/0.

VPN-, ExpressRoute- och User VPN-anslutningar kallas tillsammans grenar och associerar till samma routningstabell (standard). Alla VPN-, ExpressRoute- och User VPN-anslutningar sprider vägar till samma uppsättning routningstabeller. Ta följande steg i beaktande för att konfigurera det här scenariot:

Skapa en anpassad routningstabell RT_VNet.

Skapa en väg för att aktivera VNet-till-Internet och VNet-to-Branch: 0.0.0.0/0 med nästa hopp som pekar på Azure Firewall. I avsnittet Spridning ser du till att virtuella nätverk har valts, vilket skulle säkerställa mer specifika vägar, vilket möjliggör direkttrafikflöde mellan virtuella nätverk.

- I Association: Välj virtuella nätverk som innebär att virtuella nätverk når målet enligt routningstabellens vägar.

- I Spridning: Välj virtuella nätverk som innebär att de virtuella nätverken sprids till den här routningstabellen. Med andra ord sprids mer specifika vägar till den här routningstabellen, vilket säkerställer direkt trafikflöde mellan VNet och VNet.

Lägg till en aggregerad statisk väg för virtuella nätverk i tabellen Standardväg för att aktivera flödet Branch-to-VNet via Azure Firewall.

- Kom ihåg att grenar associeras och sprids till standardrutttabellen.

- Grenar sprids inte till RT_VNet routningstabell. Detta säkerställer trafikflödet VNet-till-gren via Azure Firewall.

Detta resulterar i ändringar i routningskonfigurationen enligt bild 1.

Bild 1

Nästa steg

- Mer information om Virtual WAN finns i Vanliga frågor och svar.

- Mer information om routning av virtuell hubb finns i Om routning av virtuella hubbar.

- Mer information om hur du konfigurerar routning för virtuell hubb finns i Konfigurera routning för virtuell hubb.