Konfigurera VPN P2S-klienter för användare – certifikatautentisering – macOS och iOS

Den här artikeln hjälper dig att ansluta till Azure Virtual WAN från ett macOS- eller iOS-operativsystem via användar-VPN P2S för konfigurationer som använder certifikatautentisering. Om du vill ansluta från ett iOS- eller macOS-operativsystem via en OpenVPN-tunnel använder du en OpenVPN-klient. Om du vill ansluta från ett macOS-operativsystem via en IKEv2-tunnel använder du VPN-klienten som är internt installerad på din Mac.

Innan du börjar

Kontrollera att du har slutfört de nödvändiga konfigurationsstegen i Självstudie: Skapa en P2S-användar-VPN-anslutning med Hjälp av Azure Virtual WAN.

Generera VPN-klientkonfigurationsfiler: De VPN-klientkonfigurationsfiler som du genererar är specifika för vpn-profilen för Virtual WAN-användare som du laddar ned. Virtual WAN har två olika typer av konfigurationsprofiler: WAN-nivå (global) och hubbnivå. Om det finns några ändringar i P2S VPN-konfigurationen när du har genererat filerna, eller om du ändrar till en annan profiltyp, måste du generera nya VPN-klientkonfigurationsfiler och tillämpa den nya konfigurationen på alla VPN-klienter som du vill ansluta till. Se Generera konfigurationsfiler för vpn-klient för användare.

Hämta certifikat: Avsnitten nedan kräver certifikat. Kontrollera att du har både klientcertifikatet och rotservercertifikatinformationen. Mer information finns i Generera och exportera certifikat för mer information.

IKEv2 – intern klient – macOS-steg

När du har genererat och laddat ned VPN-klientkonfigurationspaketet packar du upp det för att visa mapparna. När du konfigurerar interna macOS-klienter använder du filerna i mappen Generic . Mappen Generic finns om IKEv2 har konfigurerats på gatewayen. Du hittar all information som du behöver för att konfigurera den interna VPN-klienten i mappen Generic . Om du inte ser mappen Generic kontrollerar du att IKEv2 är en av tunneltyperna och laddar sedan ned konfigurationspaketet igen.

Mappen Generic innehåller följande filer.

- VpnSettings.xml, som innehåller viktiga inställningar som serveradress och tunneltyp.

- VpnServerRoot.cer, som innehåller det rotcertifikat som krävs för att verifiera Azure VPN-gatewayen under P2S-anslutningskonfigurationen.

Använd följande steg för att konfigurera den interna VPN-klienten på Mac för certifikatautentisering. De här stegen måste slutföras på alla Mac-datorer som du vill ansluta till Azure.

Installera certifikat

Rotcertifikat

- Kopiera till rotcertifikatfilen – VpnServerRoot.cer – till din Mac. Dubbelklicka på certifikatet. Beroende på operativsystemet installeras certifikatet antingen automatiskt eller så visas sidan Lägg till certifikat .

- Om du ser sidan Lägg till certifikat för Nyckelring: klicka på pilarna och välj inloggning i listrutan.

- Klicka på Lägg till för att importera filen.

Klientcertifikat

Klientcertifikatet används för autentisering och krävs. Vanligtvis kan du bara klicka på klientcertifikatet för att installera. Mer information om hur du installerar ett klientcertifikat finns i Installera ett klientcertifikat.

Kontrollera att certifikatet har installerats

Kontrollera att både klienten och rotcertifikatet är installerade.

- Öppna åtkomst till nyckelringar.

- Gå till fliken Certifikat .

- Kontrollera att både klienten och rotcertifikatet är installerade.

Konfigurera VPN-klientprofil

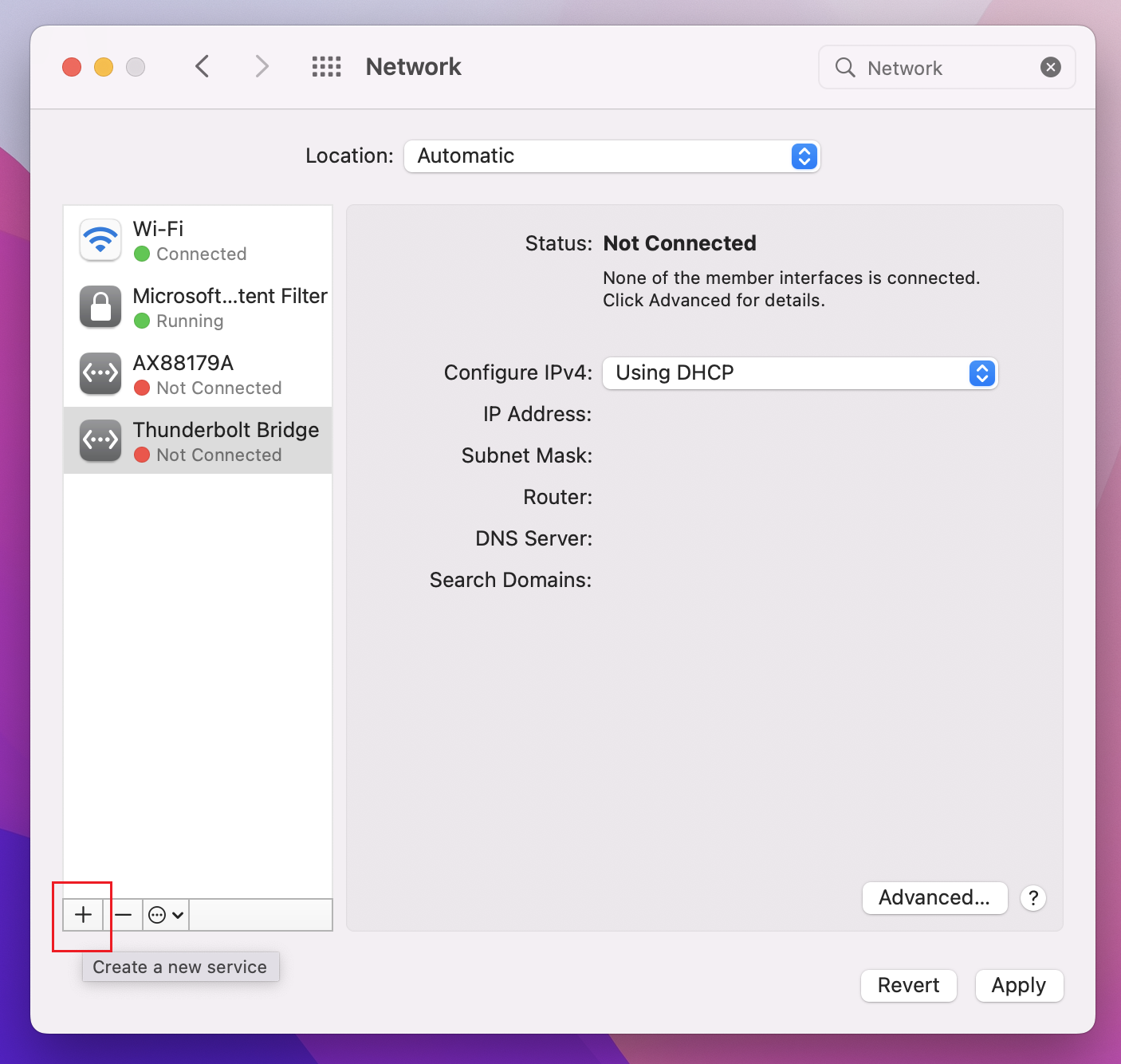

Gå till Systeminställningar –> Nätverk. På sidan Nätverk klickar du på +för att skapa en ny VPN-klientanslutningsprofil för en P2S-anslutning till det virtuella Azure-nätverket.

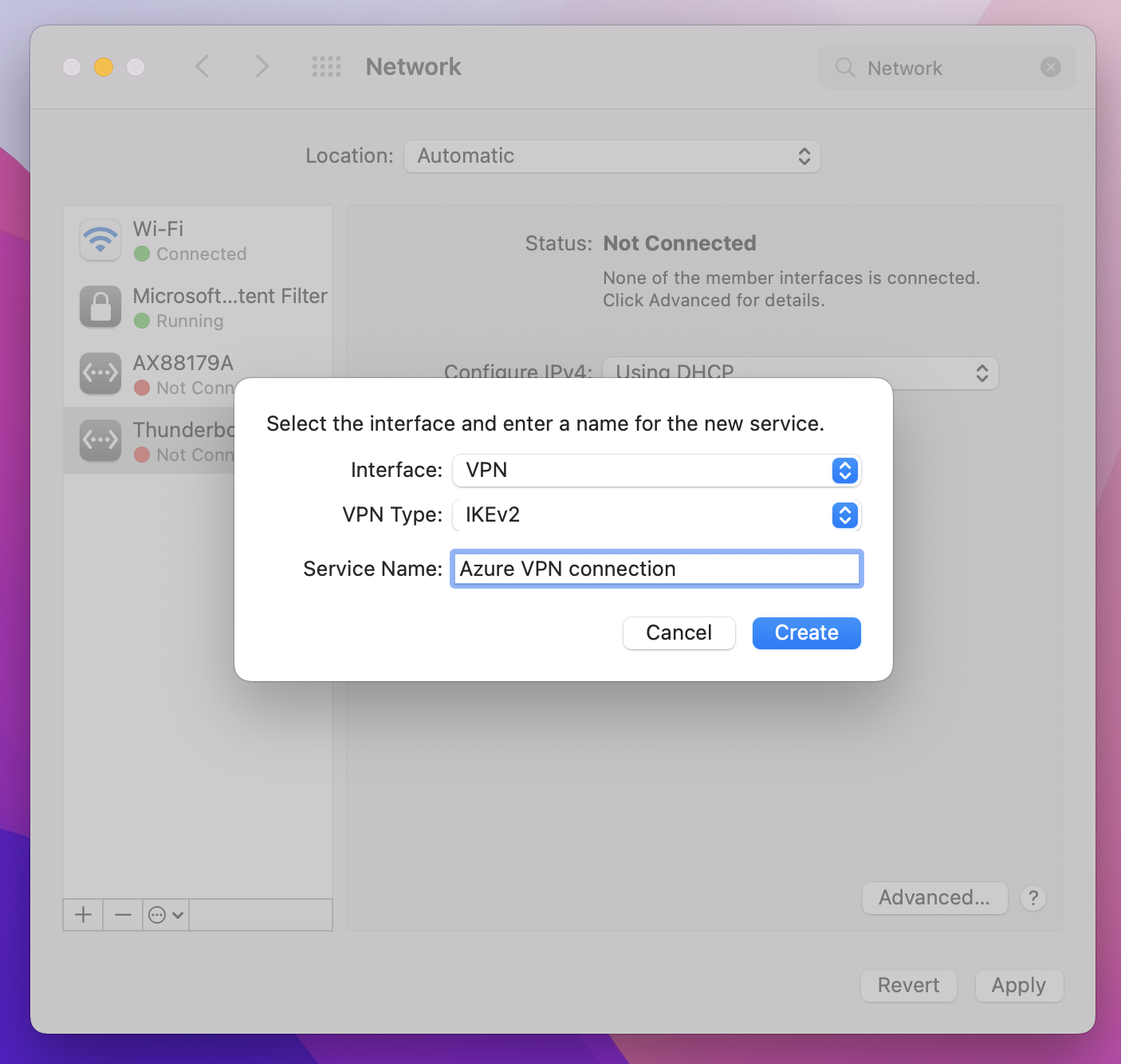

På sidan Välj gränssnitt klickar du på pilarna bredvid Gränssnitt:. I listrutan klickar du på VPN.

För VPN-typ klickar du på IKEv2 i listrutan. I fältet Tjänstnamn anger du ett eget namn för profilen och klickar sedan på Skapa.

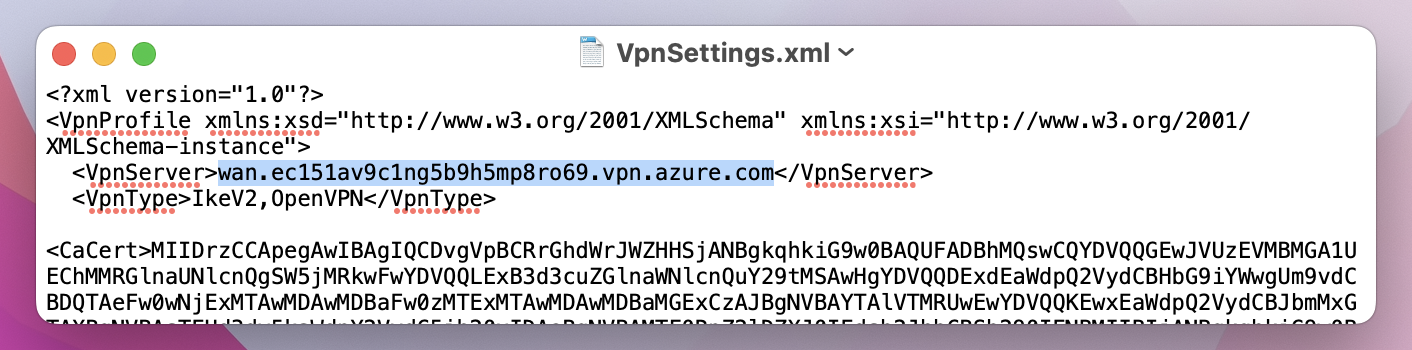

Gå till VPN-klientprofilen som du laddade ned. I mappen Generic öppnar du filen VpnSettings.xml med hjälp av en textredigerare. I exemplet kan du se att den här VPN-klientprofilen ansluter till en VPN-profil på WAN-nivå och att VpnTypes är IKEv2 och OpenVPN. Även om det finns två VPN-typer i listan ansluter den här VPN-klienten via IKEv2. Kopiera taggvärdet VpnServer .

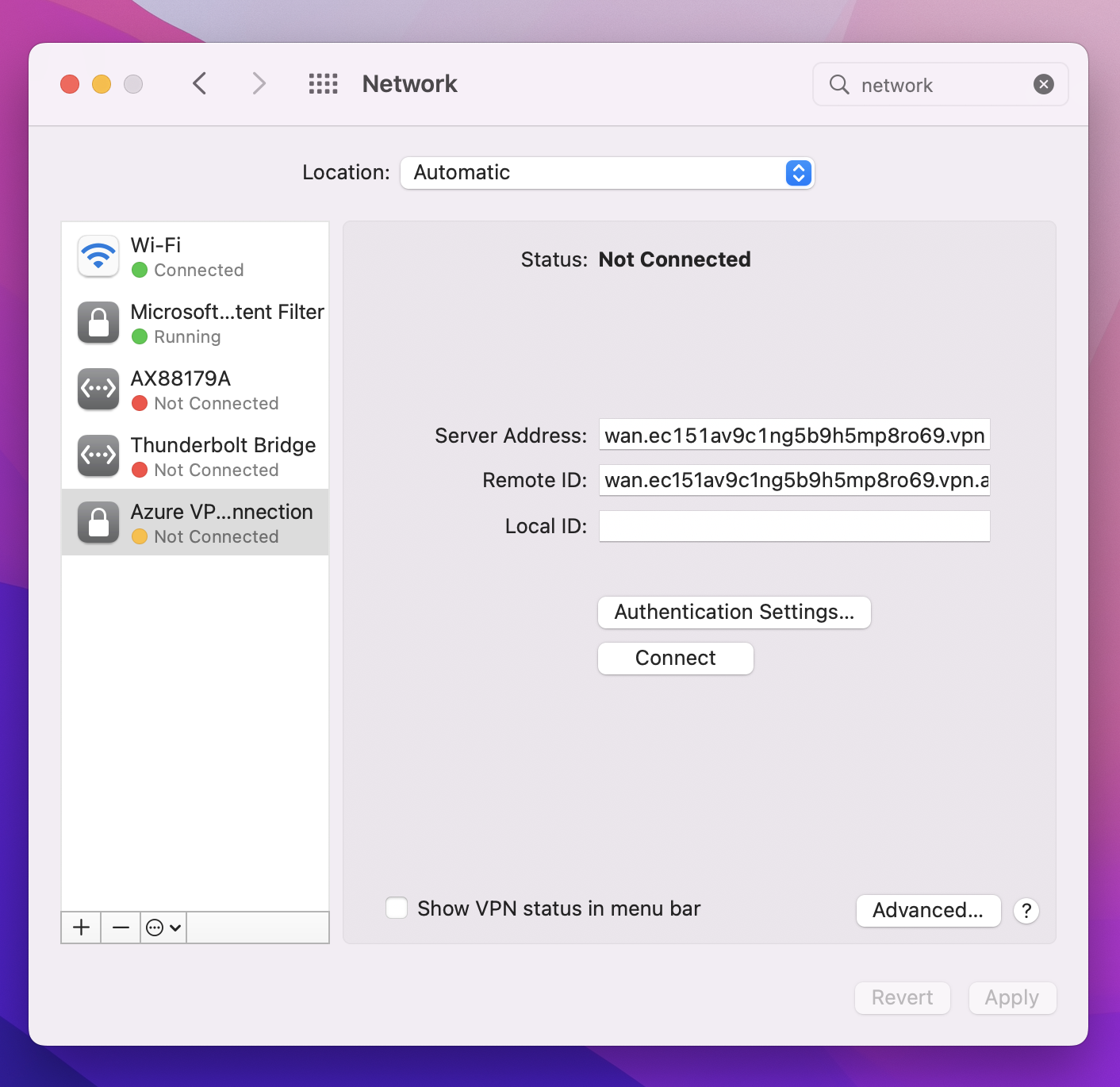

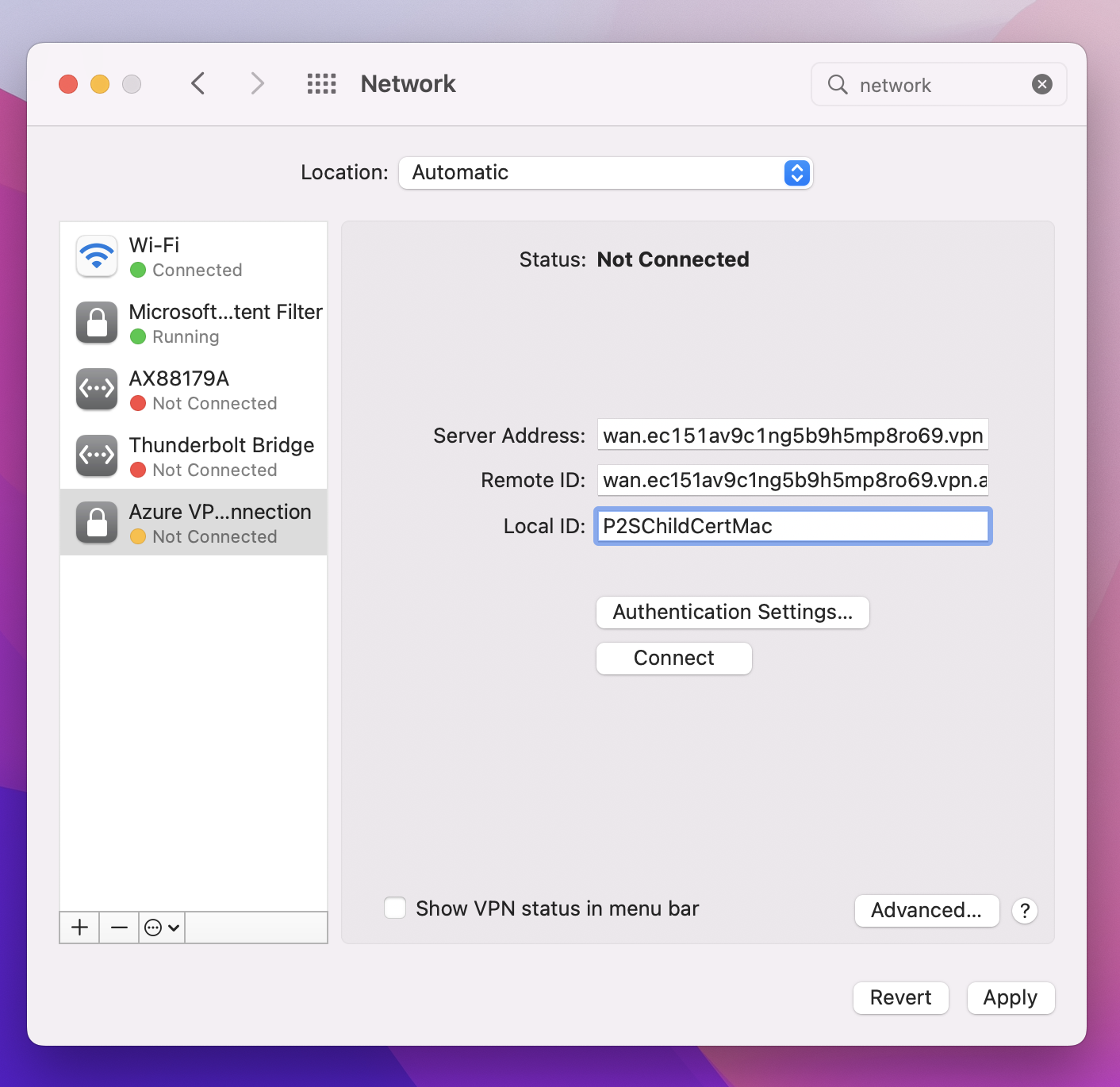

Klistra in taggvärdet VpnServer i både fälten Serveradress och Fjärr-ID i profilen. Lämna lokalt ID tomt. Klicka sedan på Autentiseringsinställningar....

Konfigurera autentiseringsinställningar

Big Sur och senare

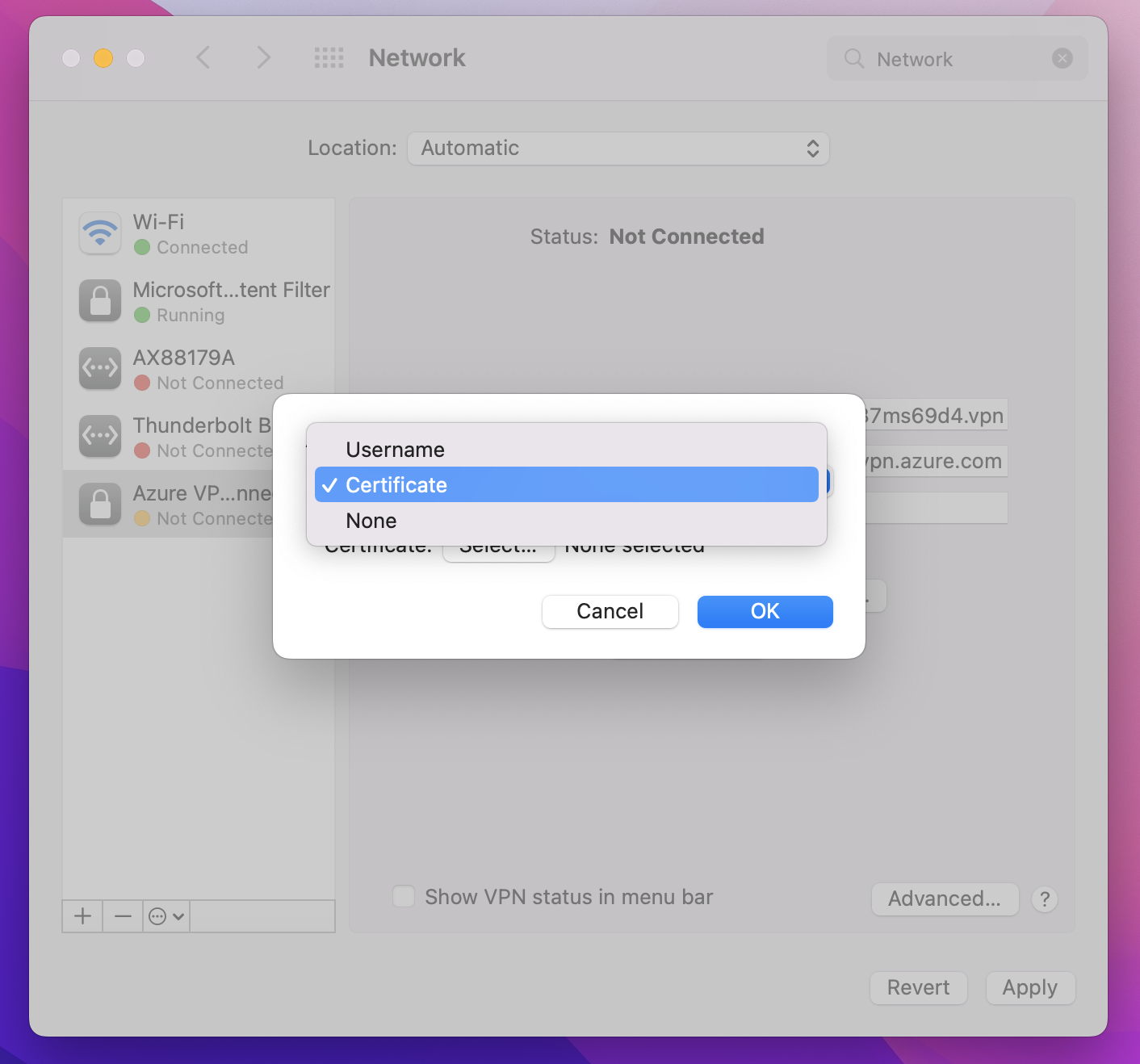

På sidan Autentiseringsinställningar för fältet Autentiseringsinställningar klickar du på pilarna för att välja Certifikat.

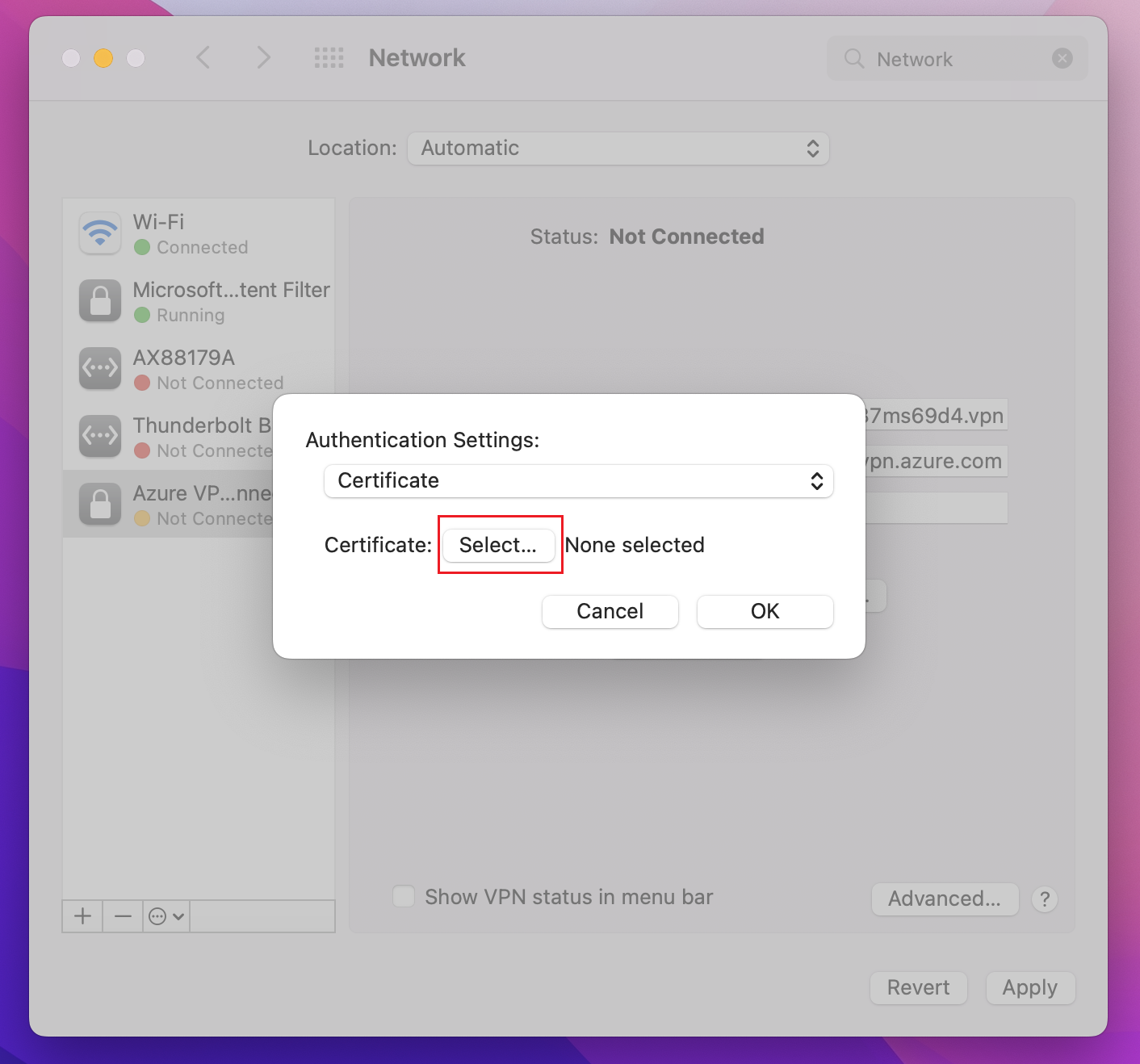

Klicka på Välj för att öppna sidan Välj en identitet .

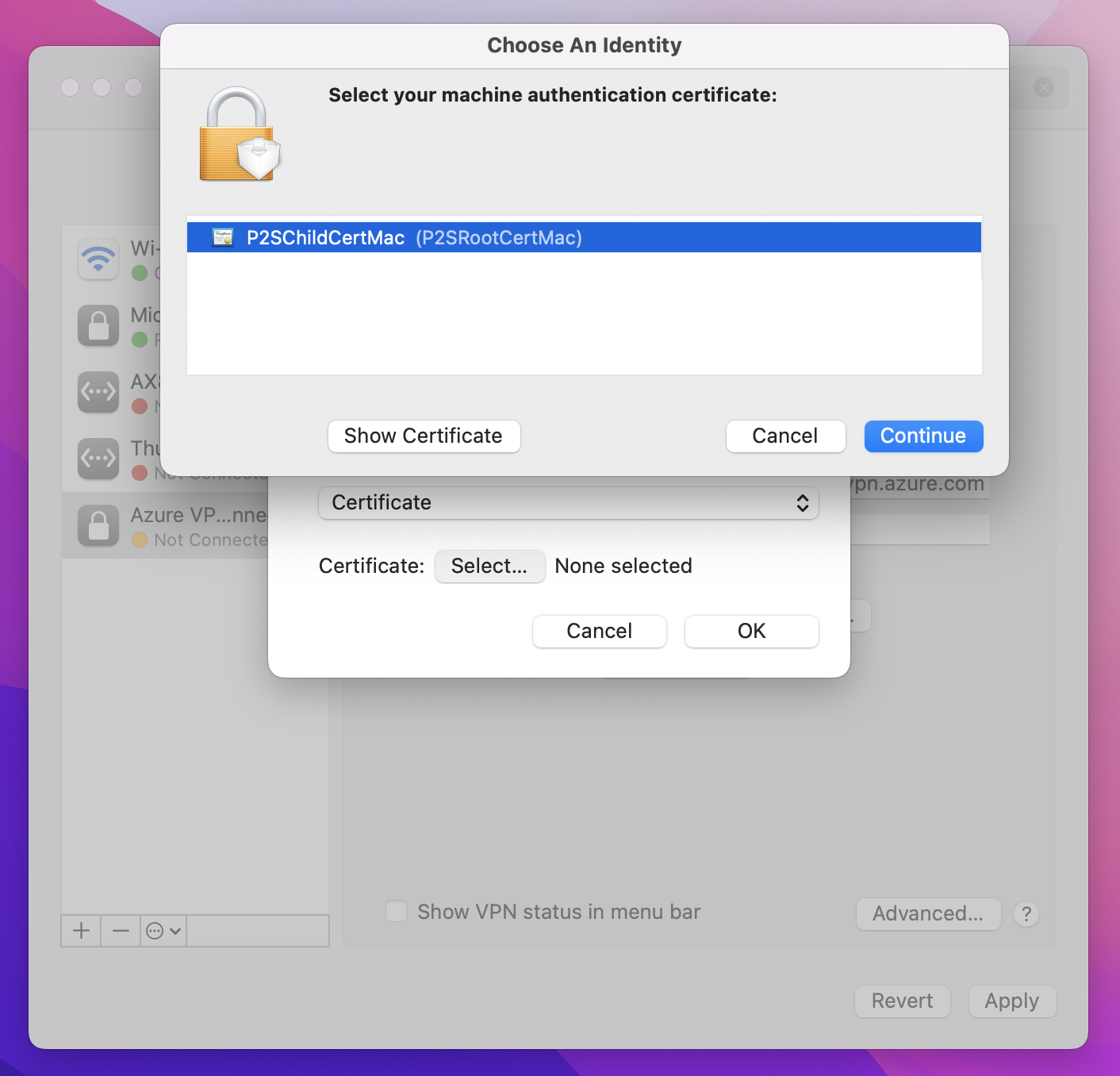

På sidan Välj en identitet visas en lista med certifikat som du kan välja mellan. Om du är osäker på vilket certifikat som ska användas kan du välja Visa certifikat för att se mer information om varje certifikat. Klicka på rätt certifikat och klicka sedan på Fortsätt.

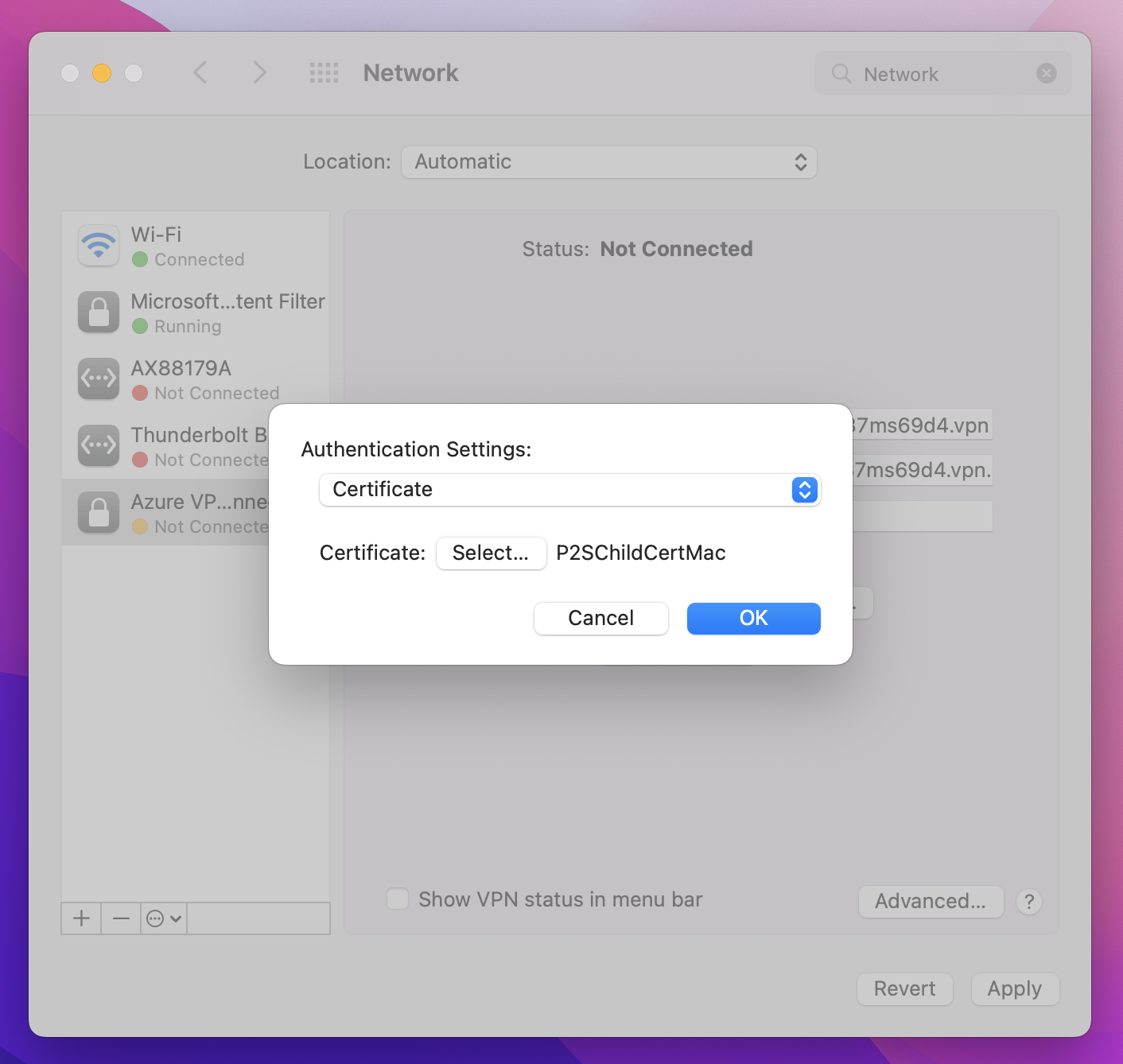

På sidan Autentiseringsinställningar kontrollerar du att rätt certifikat visas och klickar sedan på OK.

Catalina

Om du använder Catalina använder du följande autentiseringsinställningar:

För Autentiseringsinställningar väljer du Ingen.

Klicka på Certifikat, klicka på Välj och klicka på rätt klientcertifikat som du installerade tidigare. Klicka sedan på OK.

Ange certifikat

I fältet Lokalt ID anger du namnet på certifikatet. I det här exemplet är det P2SChildCertMac.

Klicka på Använd för att spara alla ändringar.

Anslut

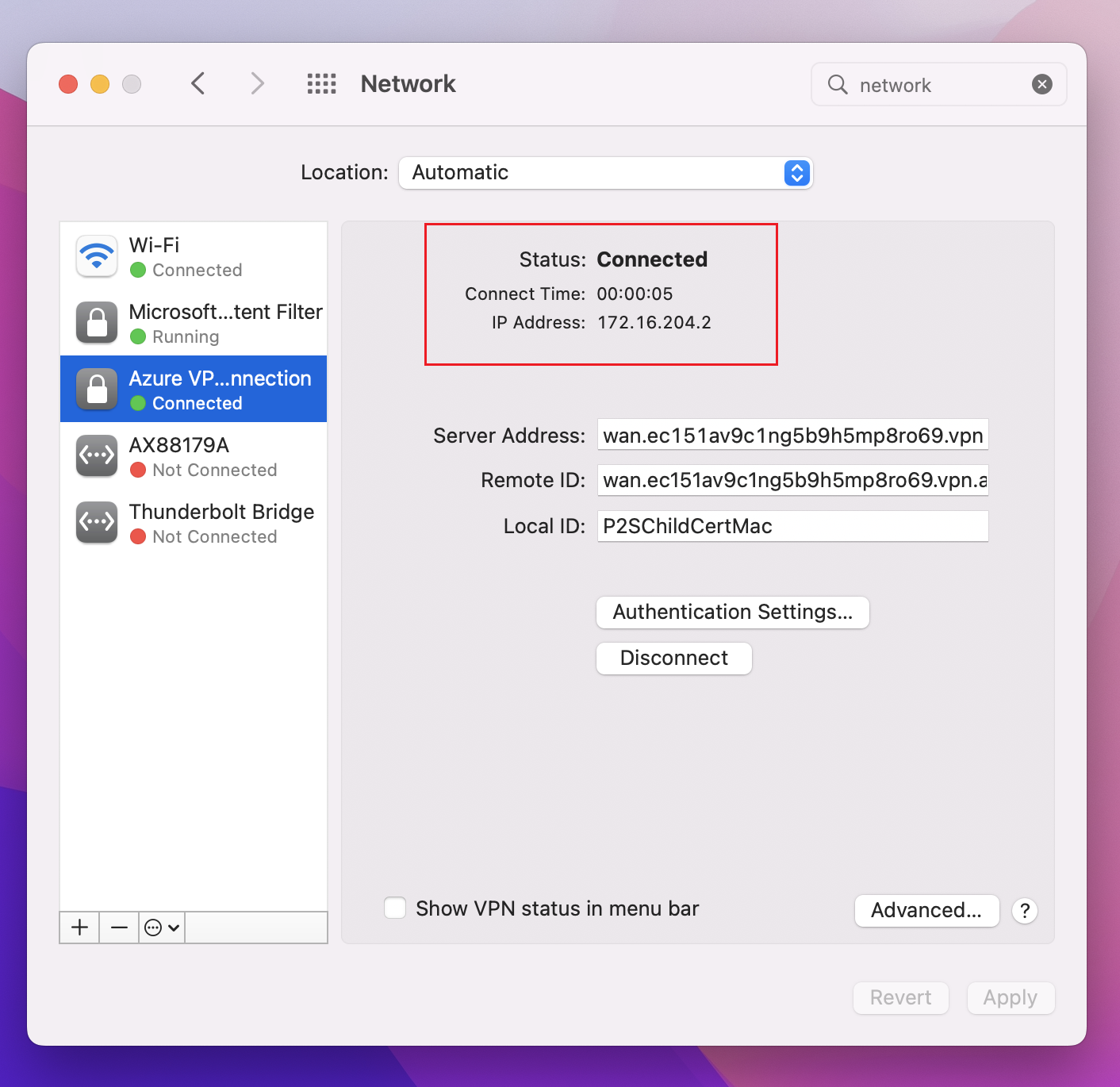

Klicka på Anslut för att starta P2S-anslutningen till det virtuella Azure-nätverket. Du kan behöva ange ditt "inloggningslösenord".

När anslutningen har upprättats visas statusen som Ansluten och du kan visa IP-adressen som hämtades från VPN-klientadresspoolen.

OpenVPN-klient – macOS-steg

I följande exempel används TunnelBlick.

Viktigt!

Endast macOS 10.13 och senare stöds med OpenVPN-protokoll.

Kommentar

OpenVPN-klientversion 2.6 stöds ännu inte.

Ladda ned och installera en OpenVPN-klient, till exempel TunnelBlick.

Om du inte redan har gjort det laddar du ned VPN-klientprofilpaketet från Azure Portal.

Packa upp profilen. Öppna konfigurationsfilen vpnconfig.ovpn från mappen OpenVPN i en textredigerare.

Fyll i avsnittet för P2S-klientcertifikatet med P2S-klientcertifikatets offentliga nyckel i base64. I ett PEM-formaterat certifikat kan du öppna .cer-filen och kopiera över base64-nyckeln mellan certifikatrubrikerna.

Fyll i avsnittet för den privata nyckeln med P2S-klientcertifikatets privata nyckel i base64. Mer information om hur du extraherar en privat nyckel finns i Exportera din privata nyckel på OpenVPN-webbplatsen.

Ändra inga andra fält. Använd den ifyllda konfigurationen i klientindata för att ansluta till VPN.

Dubbelklicka på profilfilen för att skapa profilen i Tunnelblick.

Starta Tunnelblick från programmappen.

Klicka på Tunnelblick-ikonen i systemfältet och välj Anslut.

OpenVPN-klient – iOS-steg

I följande exempel används OpenVPN Connect från App Store.

Viktigt!

Endast iOS 11.0 och senare stöds med OpenVPN-protokoll.

Kommentar

OpenVPN-klientversion 2.6 stöds ännu inte.

Installera OpenVPN-klienten (version 2.4 eller senare) från App Store. Version 2.6 stöds inte ännu.

Om du inte redan har gjort det laddar du ned VPN-klientprofilpaketet från Azure Portal.

Packa upp profilen. Öppna konfigurationsfilen vpnconfig.ovpn från mappen OpenVPN i en textredigerare.

Fyll i avsnittet för P2S-klientcertifikatet med P2S-klientcertifikatets offentliga nyckel i base64. I ett PEM-formaterat certifikat kan du öppna .cer-filen och kopiera över base64-nyckeln mellan certifikatrubrikerna.

Fyll i avsnittet för den privata nyckeln med P2S-klientcertifikatets privata nyckel i base64. Mer information om hur du extraherar en privat nyckel finns i Exportera din privata nyckel på OpenVPN-webbplatsen.

Ändra inga andra fält.

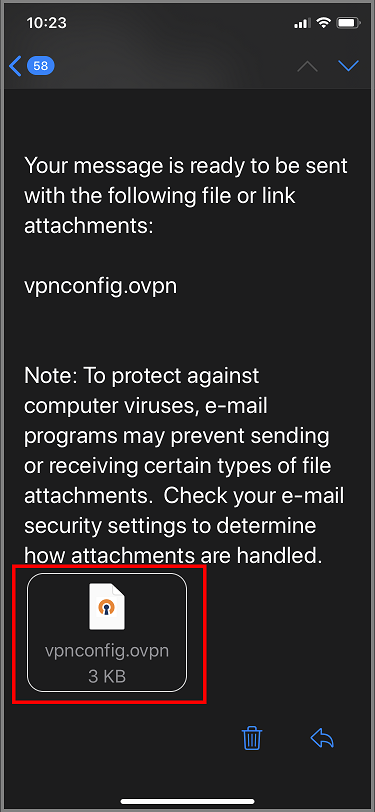

Skicka profilfilen (.ovpn) till ditt e-postkonto som har konfigurerats i e-postappen på din iPhone.

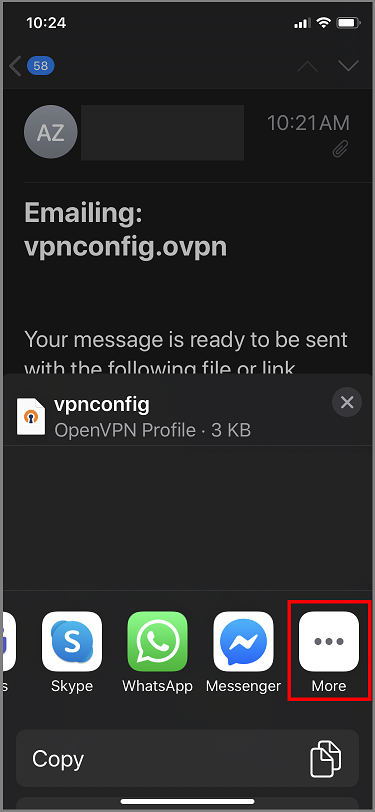

Öppna e-postmeddelandet i e-postappen på iPhone och tryck på den bifogade filen.

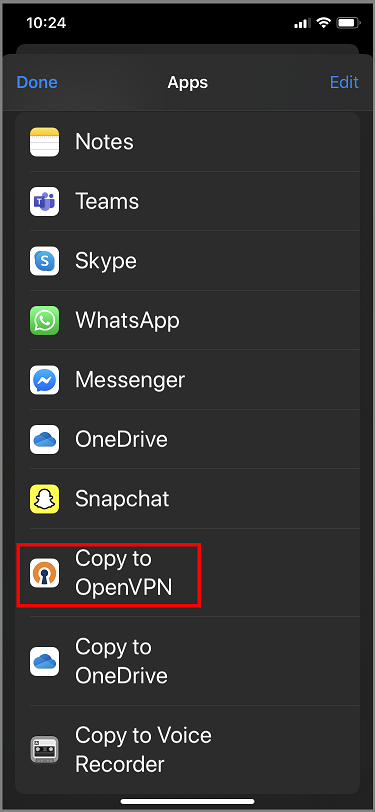

Tryck på Mer om du inte ser alternativet Kopiera till OpenVPN.

Tryck på Kopiera till OpenVPN.

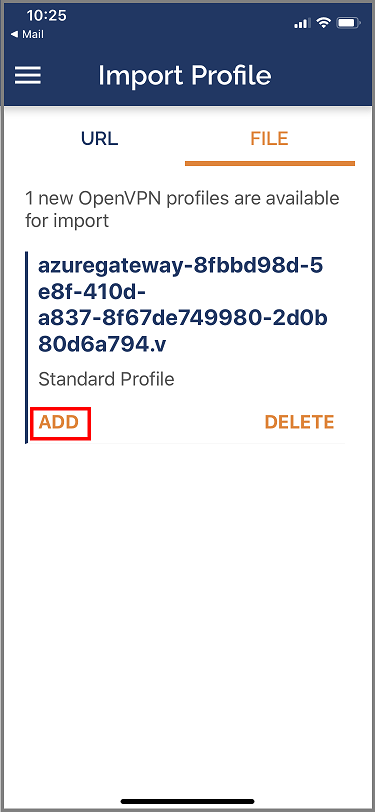

Tryck på LÄGG till på sidan Importera profil

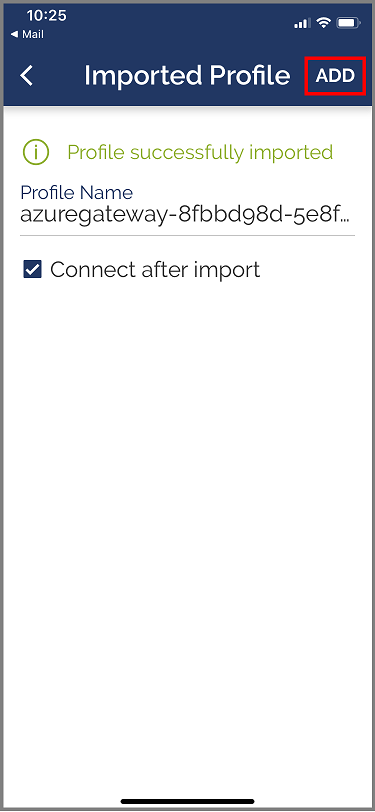

Tryck på LÄGG till på sidan Importerad profil

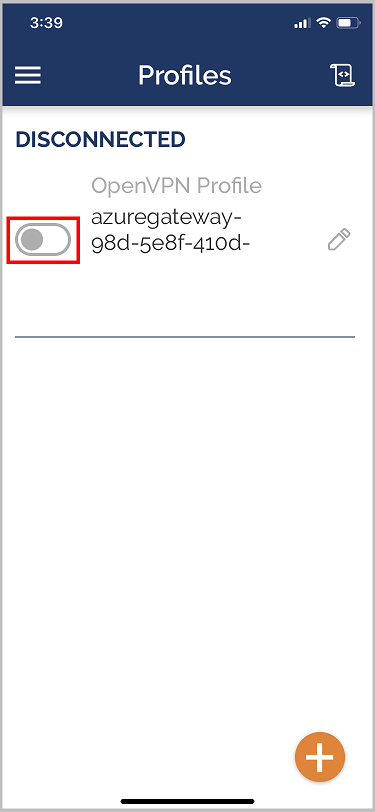

Starta OpenVPN-appen och dra växeln på sidan Profil till höger för att ansluta

Nästa steg

Självstudie: Skapa en VPN-anslutning för P2S-användare med Hjälp av Azure Virtual WAN.