Så här konfigurerar du MÅL-NAT (DNAT) för virtuell nätverksinstallation i en Azure Virtual WAN-hubb

I följande artikel beskrivs hur du konfigurerar mål-NAT för nästa generations brandväggsaktiverade virtuella nätverksinstallationer som distribuerats med Virtual WAN-hubben.

Viktigt!

Mål-NAT (DNAT) för Virtual WAN-integrerade virtuella nätverksinstallationer finns för närvarande i offentlig förhandsversion och tillhandahålls utan ett serviceavtal. Den bör inte användas för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller har begränsad funktionalitet, eller så är de inte tillgängliga på alla Azure-platser. Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

Bakgrund

Virtuella nätverksinstallationer (NVA) med nästa generations brandväggsfunktioner som är integrerade med Virtual WAN gör det möjligt för kunder att skydda och inspektera trafik mellan privata nätverk som är anslutna till Virtual WAN.

Med mål-NAT för virtuella nätverksinstallationer i Virtual WAN-hubben kan du publicera program till användarna på Internet utan att direkt exponera programmet eller serverns offentliga IP-adress. Konsumenter får åtkomst till program via en offentlig IP-adress som tilldelats en virtuell brandväggsnätverksinstallation. NVA har konfigurerats för att filtrera och översätta trafik och styra åtkomsten till serverdelsprogram.

Infrastrukturhantering och programmering för DNAT-användningsfallet i Virtual WAN sker automatiskt. Programmering av DNAT-regeln på NVA med hjälp av NVA-orkestreringsprogramvaran eller NVA-kommandoraden programmerar automatiskt Azure-infrastrukturen för att acceptera och dirigera DNAT-trafik för NVA-partner som stöds. Se avsnittet begränsningar för listan över NVA-partner som stöds.

Begrepp

Om du vill aktivera DNAT-användningsfallet associerar du en eller flera offentliga IP-adressresurser i Azure till resursen För virtuell nätverksinstallation. Dessa IP-adresser kallas inkommande internet - eller internet-IP-adresser och är mål-IP-adresser som användarna initierar anslutningsbegäranden till för att få åtkomst till program bakom NVA. När du har konfigurerat en DNAT-regel på orkestrerings- och hanteringsprogramvaran för den virtuella nätverksinstallationen (se partnerguiden) kommer NVA-hanteringsprogramvaran automatiskt:

- Program NVA-enhetsprogramvara som körs i Virtual WAN för att inspektera och översätta motsvarande trafik (konfigurera NAT-regler och brandväggsregler på NVA-enhet). De regler som är programmerade på NVA kallas NVA DNAT-regler.

- Interagerar med Azure-API:er för att skapa och uppdatera inkommande säkerhetsregler. Virtual WAN-kontrollplan bearbetar inkommande säkerhetsregler och program Virtual WAN- och Azure-hanterade NVA-infrastrukturkomponenter för att stödja MÅL-NAT-användningsfall.

Exempel

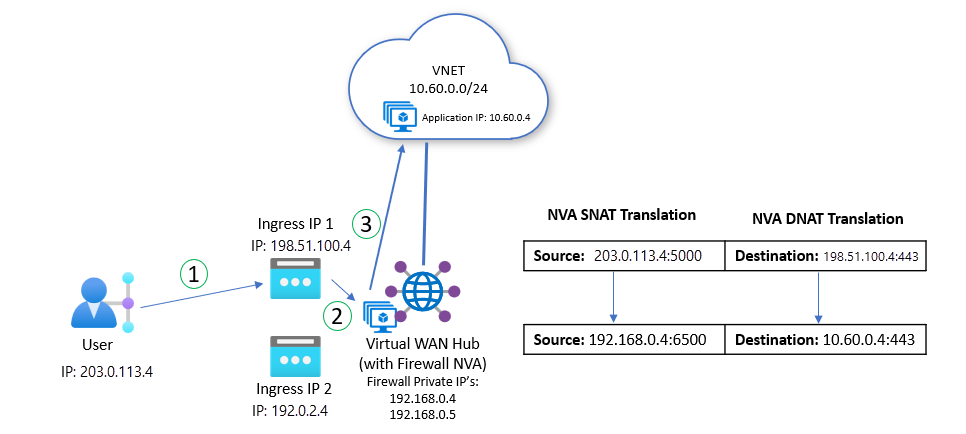

I följande exempel får användare åtkomst till ett program som finns i ett virtuellt Azure-nätverk (program-IP 10.60.0.4) ansluter till en offentlig DNAT-IP (198.51.100.4) som tilldelats NVA på port 443.

Följande konfigurationer utförs:

- Internet-inkommande IP-adresser som tilldelats NVA är 198.51.100.4 och 192.0.2.4.

- NVA DNAT-regeln är programmerad för att översätta trafik med destination 198.51.100.4:443 till 10.60.0.4:443.

- NVA-orkestreringsgränssnitt med Azure-API:er för att skapa inkommande säkerhetsregler och Virtual WAN-kontrollplansprogram infrastruktur på lämpligt sätt för att stödja trafikflödet.

Inkommande trafikflöde

Följande lista motsvarar diagrammet ovan och beskriver paketflödet för den inkommande anslutningen:

- Användaren initierar en anslutning med en av de offentliga IP-adresser som används för DNAT som är associerad med NVA.

- Azure lastbalanserar anslutningsbegäran till en av brandväggens NVA-instanser. Trafik skickas till det externa/ej betrodda gränssnittet för NVA.

- NVA inspekterar trafiken och översätter paketet baserat på regelkonfiguration. I det här fallet konfigureras NVA för NAT och vidarebefordrar inkommande trafik till 10.60.0.4:443. Paketets källa översätts också till den privata IP-adressen (IP för betrott/internt gränssnitt) för den valda brandväggsinstansen för att säkerställa flödessymmetri. NVA vidarebefordrar paketet och Virtual WAN dirigerar paketet till slutmålet.

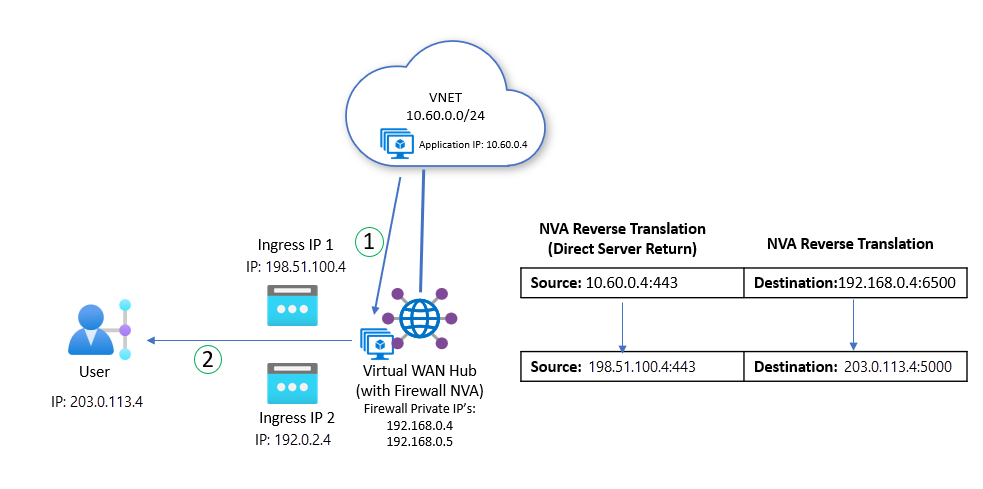

Utgående trafikflöde

Följande lista motsvarar diagrammet ovan och beskriver paketflödet för det utgående svaret:

- Servern svarar och skickar svarspaketen till NVA Firewall-instansen via den privata IP-adressen för brandväggen.

- NAT-översättningen är omvänd och svaret skickas ut det ej betrodda gränssnittet. Azure skickar sedan paketet direkt tillbaka till användaren.

Kända problem, begränsningar och överväganden

I följande avsnitt beskrivs kända problem, begränsningar och överväganden som är associerade med funktionen Inkommande internet.

Kända problem

I följande tabell beskrivs kända problem som rör funktionen inkommande/DNAT på Internet.

| Problem | beskrivning | Åtgärd |

|---|---|---|

| DNAT-trafik vidarebefordras inte till NVA efter att ytterligare en IP-adress har associerats. | När du har associerat ytterligare IP-adresser till en NVA som redan har aktiva regler för inkommande säkerhet vidarebefordras INTE DNAT-trafik korrekt till NVA på grund av ett kodfel. | Använd programvara för partnerorkestrering/hantering för att ändra (skapa eller ta bort befintliga) konfigurerade regler för inkommande säkerhet för att återställa anslutningen. |

| Skalbarhet för konfiguration av inkommande säkerhetsregler | Konfigurationen av inkommande säkerhetsregler kan misslyckas när ett stort antal (cirka 100) regler har konfigurerats. | Ingen åtgärd, kontakta Azure Support för att åtgärda tidslinjer. |

Begränsningar

- Mål-NAT stöds endast för följande NVA: checkpoint, fortinet-sdwan-and-ngfw och fortinet-ngfw.

- Offentliga IP-adresser som används för mål-NAT måste uppfylla följande krav:

- Mål-NAT Offentliga IP-adresser måste komma från samma region som NVA-resursen. Om nva till exempel distribueras i regionen USA, östra måste den offentliga IP-adressen också komma från regionen USA, östra.

- Offentliga IP-adresser för mål-NAT kan inte användas av en annan Azure-resurs. Du kan till exempel inte använda en IP-adress som används av en IP-konfiguration för nätverksgränssnittet för virtuell dator eller en frontend-konfiguration för Standard Load Balancer.

- Offentliga IP-adresser måste komma från IPv4-adressutrymmen. Virtual WAN stöder inte IPv6-adresser.

- Offentliga IP-adresser måste distribueras med Standard SKU. Grundläggande offentliga SKU-IP-adresser stöds inte.

- Mål-NAT stöds endast för nya NVA-distributioner som skapas med minst en offentlig IP-adress för mål-NAT. Befintliga NVA-distributioner eller NVA-distributioner som inte hade en offentlig IP-adress för mål-NAT som är associerad vid skapandetiden för NVA är inte berättigade att använda mål-NAT.

- Programmering av Azure-infrastrukturkomponenter för att stödja DNAT-scenarier görs automatiskt av NVA-orkestreringsprogramvara när en DNAT-regel skapas. Därför kan du inte programmera NVA-regler via Azure Portal. Du kan dock visa de inkommande säkerhetsregler som är associerade med varje internet inkommande offentlig IP-adress.

- DNAT-trafik i Virtual WAN kan bara dirigeras till anslutningar till samma hubb som NVA. Trafikmönster mellan hubbar med DNAT stöds inte.

Att tänka på

- Inkommande trafik belastningsutjämnas automatiskt över alla felfria instanser av den virtuella nätverksinstallationen.

- I de flesta fall måste NVA:er utföra käll-NAT till brandväggens privata IP-adress utöver mål-NAT för att säkerställa flödessymmetri. Vissa NVA-typer kanske inte kräver käll-NAT. Kontakta NVA-providern om du vill ha metodtips kring source-NAT.

- Tidsgränsen för inaktiva flöden anges automatiskt till 4 minuter.

- Du kan tilldela enskilda IP-adressresurser som genererats från ett IP-adressprefix till NVA som inkommande IP-adresser på Internet. Tilldela varje IP-adress från prefixet individuellt.

Hantera DNAT-/Internet-inkommande konfigurationer

I följande avsnitt beskrivs hur du hanterar NVA-konfigurationer relaterade till inkommande internet och DNAT.

Gå till din Virtual WAN Hub. Välj Virtuella nätverksinstallationer under Tredjepartsleverantörer. Klicka på Hantera konfigurationer bredvid NVA.

Under Inställningar väljer du Internet Inkommande för att öppna sidan Inkommande internet.

Associera en IP-adress till en NVA för inkommande Internet

Om NVA är berättigad till inkommande Internet och det inte finns några aktuella inkommande IP-adresser för Internet som är associerade med NVA väljer du Aktivera Internet-inkommande (mål-NAT) genom att associera en offentlig IP-adress till den här virtuella nätverksinstallationen. Om IP-adresser redan är associerade med den här NVA:n väljer du Lägg till.

Välj resursgruppen och den IP-adressresurs som du vill använda för inkommande Internet från listrutan.

Klicka på Spara.

Visa aktiva regler för inkommande säkerhet med hjälp av en offentlig IP-adress för inkommande internet

- Leta upp den offentliga IP-adress som du vill visa och klicka på Visa regler.

- Visa de regler som är associerade med den offentliga IP-adressen.

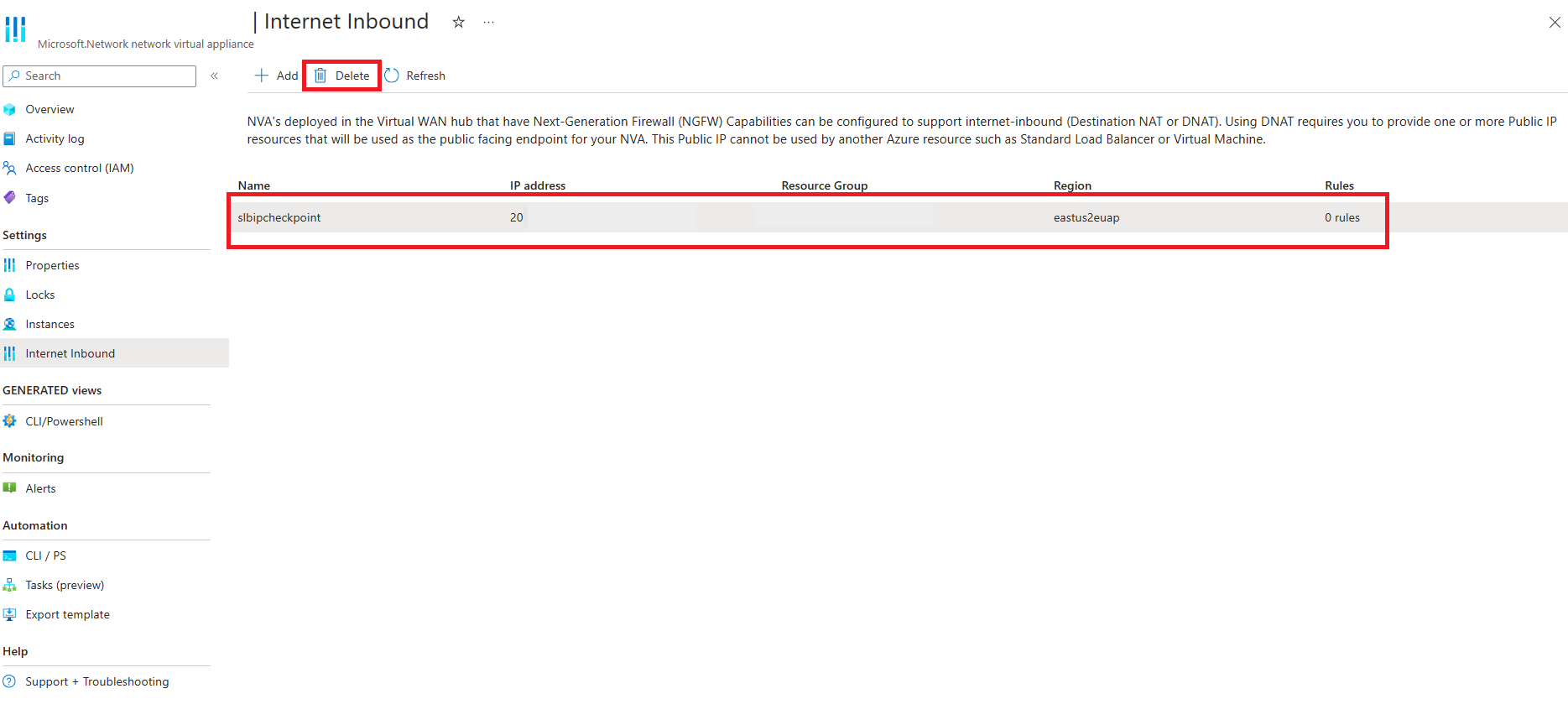

Ta bort internetingående offentlig IP-adress från befintlig NVA

Kommentar

IP-adresser kan bara tas bort om det inte finns några regler som är associerade med ip-adressen är 0. Ta bort alla regler som är associerade med IP-adressen genom att ta bort DNAT-regler som tilldelats den IP-adressen från nva-hanteringsprogramvaran.

Välj den IP-adress som du vill ta bort från rutnätet och klicka på Ta bort.

Programmering av DNAT-regler

Följande avsnitt innehåller NVA-providerspecifika instruktioner om hur du konfigurerar DNAT-regler med NVA:er i Virtual WAN

| Partner | Instruktioner |

|---|---|

| checkpoint | Dokumentation om Kontrollpunkt |

| fortinet-sdwan-and-ngfw | Dokumentation om Fortinet SD-WAN och NGFW |

| fortinet-ngfw | Fortinet NGFW-dokumentation |

Felsökning

I följande avsnitt beskrivs några vanliga felsökningsscenarier.

Offentlig IP-association/avassociation

- Alternativ för att associera IP till NVA-resurs som inte är tillgänglig via Azure Portal: Endast NVA:er som skapas med DNAT/Internet inkommande IP-adresser vid distributionstiden är berättigade att använda DNAT-funktioner. Ta bort och återskapa NVA med en IP-adress för inkommande internet som tilldelades vid distributionstillfället.

- IP-adress visas inte i listrutan Azure Portal: Offentliga IP-adresser visas bara i listrutan om IP-adressen är IPv4, i samma region som NVA och inte används/tilldelas till en annan Azure-resurs. Se till att IP-adressen som du försöker använda uppfyller ovanstående krav eller skapa en ny IP-adress.

- Det går inte att ta bort/koppla bort offentlig IP-adress från NVA: Endast IP-adresser som inte har några regler associerade med dem kan tas bort. Använd NVA-orkestreringsprogramvaran för att ta bort DNAT-regler som är associerade med IP-adressen.

- NVA-etableringstillståndet lyckades inte: Om det finns pågående åtgärder på NVA eller om etableringsstatusen för NVA inte lyckas misslyckas IP-adressassociationen. Vänta tills befintliga åtgärder har avslutats.

Hälsoavsökningar för lastbalanserare

NVA med inbound/DNAT-funktioner på Internet förlitar sig på att NVA svarar på tre olika Azure Load Balancer-hälsoavsökningar för att säkerställa att NVA fungerar som förväntat och dirigerar trafik. Hälsoavsökningsbegäranden görs alltid från den icke-offentligt routbara Azure IP-adressen 168.63.129.16. Du bör se en trevägs TCP-handskakning som utförs med 168.63.129.16 i dina NVA-loggar.

Mer information om Azure Load Balancer-hälsoavsökningar finns i dokumentationen om hälsoavsökningar.

De hälsoavsökningar som Virtual WAN kräver är:

Internet-hälsoavsökning eller DNAT-hälsoavsökning: Används för att vidarebefordra inkommande Internettrafik till NVA-ej betrodda/externa gränssnitt. Den här hälsoavsökningen kontrollerar endast hälsotillståndet för det ej betrodda/externa gränssnittet för NVA.

NVA-provider Port fortinet 8008 checkpoint 8117 Datapath-hälsoavsökning: Används för att vidarebefordra privat trafik (VNET/lokalt) till NVA-betrodda /interna gränssnitt. Krävs för privata routningsprinciper. Den här hälsoavsökningen kontrollerar endast hälsotillståndet för det betrodda/interna gränssnittet för NVA.

NVA-provider Port fortinet 8008 checkpoint 8117 NVA-hälsoavsökning: Används för att fastställa hälsotillståndet för vm-skalningsuppsättningen som kör NVA-programvaran. Den här hälsoavsökningen kontrollerar hälsotillståndet för alla gränssnitt i NVA (både ej betrodd/extern och betrodd/intern).

NVA-provider Port fortinet 8008 checkpoint 8117

Se till att NVA har konfigurerats för att svara på de tre hälsoavsökningarna korrekt. Vanliga problem:

- Hälsoavsökningssvaret är inställt på en felaktig port.

- Hälsoavsökningssvaret är felaktigt inställt på endast det interna/betrodda gränssnittet.

- Brandväggsregler som förhindrar hälsoavsökningssvar.

Skapande av DNAT-regel

Det går inte att skapa DNAT-regeln: Kontrollera att etableringstillståndet för NVA är Lyckades och att alla NVA-instanser är felfria. Referens till NVA-providerdokumentation för mer information om hur du felsöker eller kontaktar leverantören för ytterligare support.

Se dessutom till att NVA svarar på NVA-hälsoavsökningar i alla gränssnitt. Mer information finns i avsnittet hälsoavsökningar .

Datasökväg

NVA ser inte paket när användaren initierar anslutningen till offentlig IP: Kontrollera att NVA svarar på DNAT-hälsoavsökningar endast i det externa/ej betrodda gränssnittet. Mer information finns i avsnittet hälsoavsökningar .

Målservern ser inte paket efter NVA-översättning: Överväg följande felsökningsmekanismer om paket inte vidarebefordras till slutmålservern.

- Problem med Azure-routning: Använd Azure Virtual WAN-portalen för att kontrollera de effektiva vägarna för defaultRouteTable eller de effektiva vägarna för din virtuella nätverksinstallation. Du bör se sub-nätet för målprogrammet i de effektiva routerna.

- Problem med NVA-operativsystemsroutning: Kontrollera den interna routningstabellen för NVA-operativsystemet. Du bör se router som motsvarar mål-sub-näten som lärts dynamiskt från NVA. Kontrollera att det inte finns några routing-filter/kartor som släpper relevanta prefix.

- Mål mellan hubbar kan inte nås: Routning mellan hubbar för DNAT-användningsfall stöds inte. Kontrollera att resursen som du försöker komma åt är ansluten till samma hubb som den NVA som har DNAT-regeln konfigurerad.

- Paketinsamling på NVA-gränssnitt: Utför paketinsamlingar på nva-gränssnitt som inte är betrodda och betrodda. I det ej betrodda gränssnittet bör du se att det ursprungliga paketet med käll-IP är användarens offentliga IP-adress och mål-IP som är den inkommande IP-adressen för internet som tilldelats till NVA. I det betrodda gränssnittet bör du se de översatta paketen efter NAT (både käll- och mål-NAT tillämpas). Jämför paketinsamlingar före och efter att brandväggsregler har tillämpats för att säkerställa korrekt konfiguration av brandväggsregeln.

- SNAT-portöverbelastning: För varje NVA-instans måste en inkommande anslutning till ett enda serverdelsprogram använda en unik port till NAT-trafik till den privata IP-adressen för NVA-instansen. Som resultat kan varje NVA-instans hantera cirka 65 000 samtidiga anslutningar till samma mål. För storskaliga användningsfall kontrollerar du att NVA har konfigurerats för att vidarebefordra till flera app-IP-adresser för att underlätta återanvändning av portar.

Returnera trafik som inte returneras till NVA:

- Program som finns i Azure: Använd Azure Portal för att kontrollera programserverns effektiva vägar. Du bör se hubbadressutrymmet på appserverns effektiva vägar.

- Lokalt värdbaserat program: Kontrollera att det inte finns några routningsfilter på den lokala sidan som filtrerar bort vägar som motsvarar hubbens adressutrymme. Eftersom NVA-käll-NAT:s trafik till en privat IP-adress för brandväggen måste den lokala datorn acceptera hubbadressutrymmet.

- Programinter-hubb: Routning mellan hubbar för DNAT-användningsfall stöds inte. Kontrollera att resursen som du försöker komma åt är ansluten till samma hubb som den NVA som har DNAT-regeln konfigurerad.

- Paketinsamling i NVA-gränssnittet: Utför paketinsamlingar i det betrodda NVA-gränssnittet. Du bör se att appservern skickar returtrafik direkt till NVA-instansen. Se till att du jämför paketinsamlingar före och efter att brandväggsregler har tillämpats för att säkerställa paket för att säkerställa korrekt konfiguration av brandväggsregeln.

Nästa steg

Mer information om Virtual WAN finns i Vanliga frågor och svar om Virtual WAN