Haveriberedskap för en Oracle Database 12c-databas i en Azure-miljö

Gäller för: ✔️ Virtuella Linux-datorer

Antaganden

- Du har en förståelse för Oracle Data Guard-design och Azure-miljöer.

Mål

- Utforma topologin och konfigurationen som uppfyller kraven för haveriberedskap (DR).

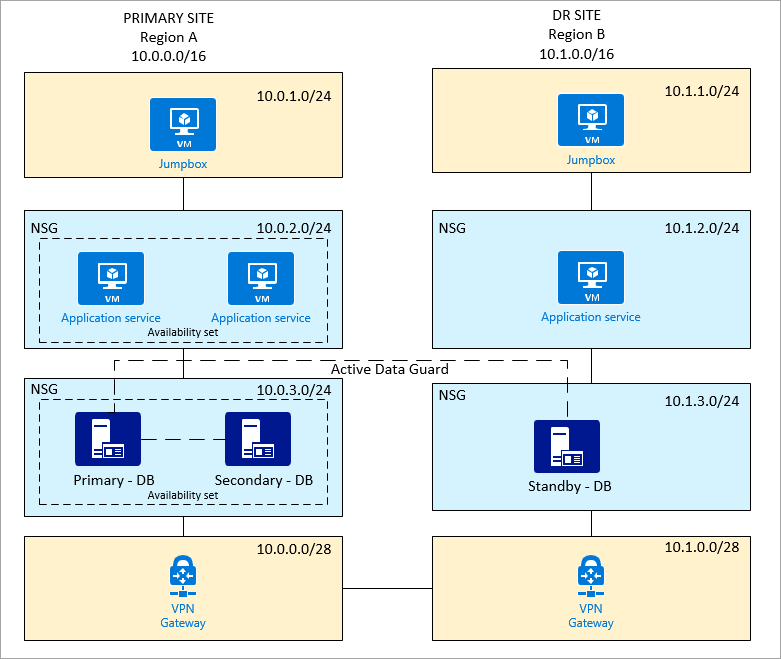

Scenario 1: Primära platser och DR-platser i Azure

En kund har en Oracle-databas konfigurerad på den primära platsen. En DR-plats finns i en annan region. Kunden använder Oracle Data Guard för snabb återställning mellan dessa platser. Den primära platsen har också en sekundär databas för rapportering och andra användningsområden.

Topologi

Följande visar en sammanfattning av Azure-konfigurationen:

- Två platser (en primär plats och en DR-plats)

- Två virtuella nätverk

- Två Oracle-databaser med Data Guard (primär och vänteläge)

- Två Oracle-databaser med Golden Gate eller Data Guard (endast primär plats)

- Två programtjänster, en primär och en på DR-platsen

- En tillgänglighetsuppsättning som används för databas- och programtjänsten på den primära platsen

- En jumpbox på varje plats, vilket begränsar åtkomsten till det privata nätverket och endast tillåter inloggning av en administratör

- En jumpbox, programtjänst, databas och VPN-gateway i separata undernät

- NSG som tillämpas på program- och databasundernät

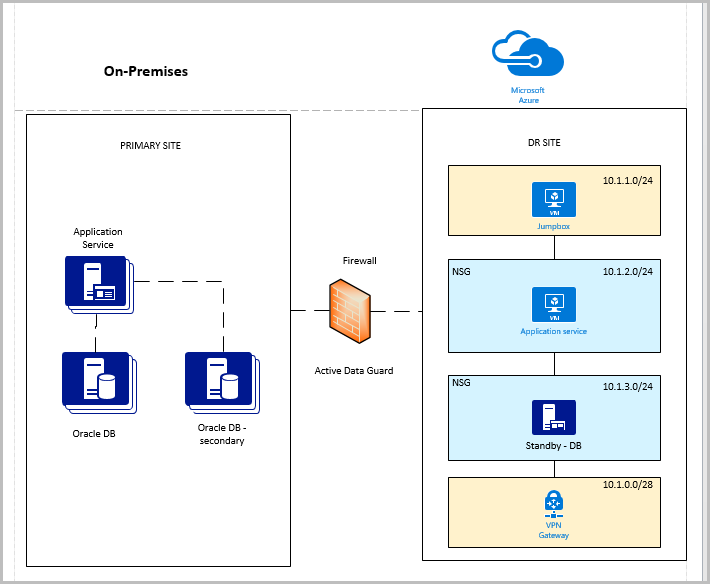

Scenario 2: Primär plats lokalt och DR-plats i Azure

En kund har en lokal Oracle-databaskonfiguration (primär plats). En DR-webbplats finns i Azure. Oracle Data Guard används för snabb återställning mellan dessa platser. Den primära platsen har också en sekundär databas för rapportering och andra användningsområden.

Det finns två metoder för den här konfigurationen.

Metod 1: Direktanslutningar mellan lokalt och Azure, vilket kräver öppna TCP-portar i brandväggen

Vi rekommenderar inte direkta anslutningar eftersom de exponerar TCP-portarna för omvärlden.

Topologi

Följande är en sammanfattning av Azure-konfigurationen:

- En DR-plats

- Ett virtuellt nätverk

- En Oracle-databas med Data Guard (aktiv)

- En programtjänst på DR-platsen

- En jumpbox, som begränsar åtkomsten till det privata nätverket och endast tillåter inloggning av en administratör

- En jumpbox, programtjänst, databas och VPN-gateway i separata undernät

- NSG som tillämpas på program- och databasundernät

- En NSG-princip/regel för att tillåta inkommande TCP-port 1521 (eller en användardefinierad port)

- En NSG-princip/regel som endast begränsar IP-adressen/adresserna lokalt (DB eller programmet) för åtkomst till det virtuella nätverket

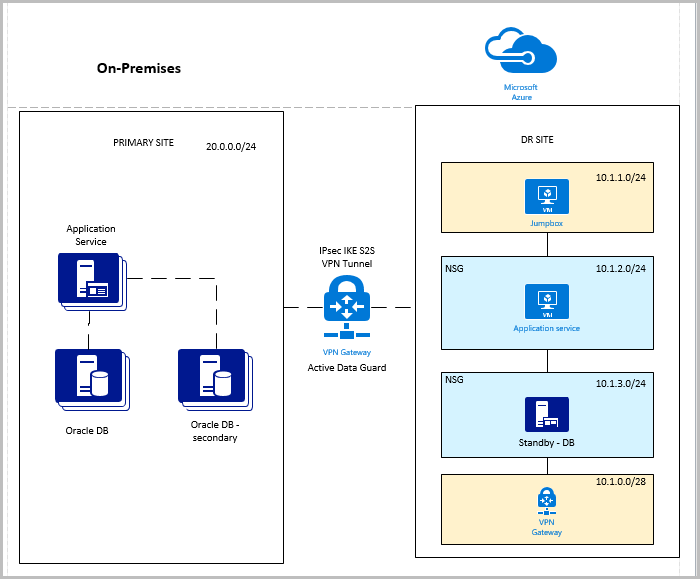

Metod 2: Plats-till-plats-VPN

Plats-till-plats-VPN är en bättre metod. Mer information om hur du konfigurerar ett VPN finns i Skapa ett virtuellt nätverk med en PLATS-till-plats-VPN-anslutning med CLI.

Topologi

Följande är en sammanfattning av Azure-konfigurationen:

- En DR-plats

- Ett virtuellt nätverk

- En Oracle-databas med Data Guard (aktiv)

- En programtjänst på DR-platsen

- En jumpbox, som begränsar åtkomsten till det privata nätverket och endast tillåter inloggning av en administratör

- En jumpbox, programtjänst, databas och VPN-gateway finns i separata undernät

- NSG som tillämpas på program- och databasundernät

- Plats-till-plats-VPN-anslutning mellan lokalt och Azure

Mer att läsa

- Utforma och implementera en Oracle-databas i Azure

- Konfigurera Oracle Data Guard

- Konfigurera Oracle Golden Gate

- Oracle-säkerhetskopiering och återställning