Ändra storlek på logiska volymhanteringsenheter som använder Azure Disk Encryption

Gäller för: ✔️ Flexibla skalningsuppsättningar för virtuella Linux-datorer ✔️

I den här artikeln får du lära dig hur du ändrar storlek på datadiskar som använder Azure Disk Encryption. Om du vill ändra storlek på diskarna använder du logisk volymhantering (LVM) i Linux. Stegen gäller för flera scenarier.

Du kan använda den här storleksändringsprocessen i följande miljöer:

- Linux-distributioner:

- Red Hat Enterprise Linux (RHEL) 7 eller senare

- Ubuntu 18.04 eller senare

- SUSE 12 eller senare

- Azure Disk Encryption-versioner:

- Tillägg för enkelpass

- Tillägg med dubbla pass

Förutsättningar

Den här artikeln förutsätter att du har:

En befintlig LVM-konfiguration. Mer information finns i Konfigurera LVM på en virtuell Linux-dator.

Diskar som redan är krypterade med Azure Disk Encryption. Mer information finns i Konfigurera LVM och RAID på krypterade enheter.

Erfarenhet av att använda Linux och LVM.

Erfarenhet av att använda /dev/disk/scsi1/ -sökvägar för datadiskar i Azure. Mer information finns i Felsöka problem med enhetsnamn för virtuella Linux-datorer.

Scenarier

Procedurerna i den här artikeln gäller för följande scenarier:

- Traditionella LVM- och LVM-on-crypt-konfigurationer

- Traditionell LVM-kryptering

- LVM-on-crypt

- Endast datadiskar. Storleksändring av operativsystemdiskar stöds inte.

Traditionella LVM- och LVM-on-crypt-konfigurationer

Traditionella LVM- och LVM-on-crypt-konfigurationer utökar en logisk volym (LV) när volymgruppen (VG) har tillgängligt utrymme.

Traditionell LVM-kryptering

I traditionell LVM-kryptering krypteras LV:er. Hela disken är inte krypterad.

Genom att använda traditionell LVM-kryptering kan du:

- Utöka LV när du lägger till en ny fysisk volym (PV).

- Utöka LV när du ändrar storlek på en befintlig PV.

LVM-on-crypt

Den rekommenderade metoden för diskkryptering är LVM-on-encrypt. Den här metoden krypterar hela disken, inte bara LV.

Genom att använda LVM-on-crypt kan du:

- Utöka LV när du lägger till en ny PV.

- Utöka LV när du ändrar storlek på en befintlig PV.

Kommentar

Vi rekommenderar inte att du blandar traditionell LVM-kryptering och LVM-on-crypt på samma virtuella dator.

Följande avsnitt innehåller exempel på hur du använder LVM och LVM-on-crypt. Exemplen använder befintliga värden för diskar, PV:er, virtuella datorer, LV:er, filsystem, universellt unika identifierare (UUID) och monteringspunkter. Ersätt dessa värden med dina egna värden så att de passar din miljö.

Utöka en LV när den virtuella nätverkssäkerhetsgruppen har tillgängligt utrymme

Det traditionella sättet att ändra storlek på LV:er är att utöka en LV när den virtuella nätverkssäkerhetsgruppen har tillgängligt utrymme. Du kan använda den här metoden för icke-krypterade diskar, traditionella LVM-krypterade volymer och LVM-on-crypt-konfigurationer.

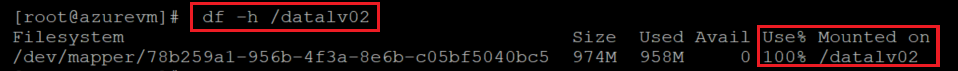

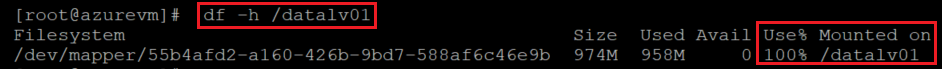

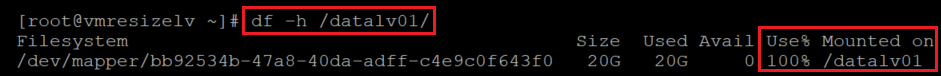

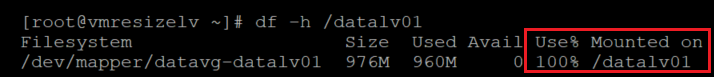

Kontrollera den aktuella storleken på det filsystem som du vill öka:

df -h /mountpoint

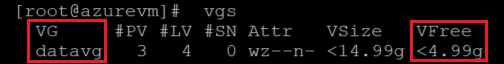

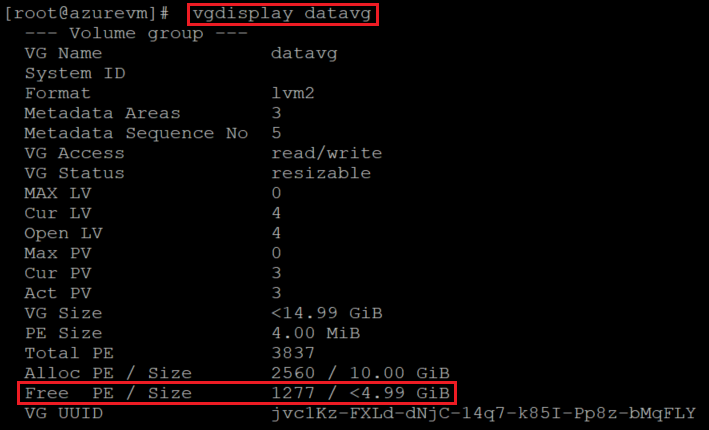

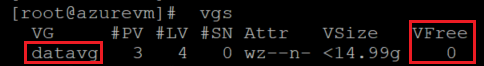

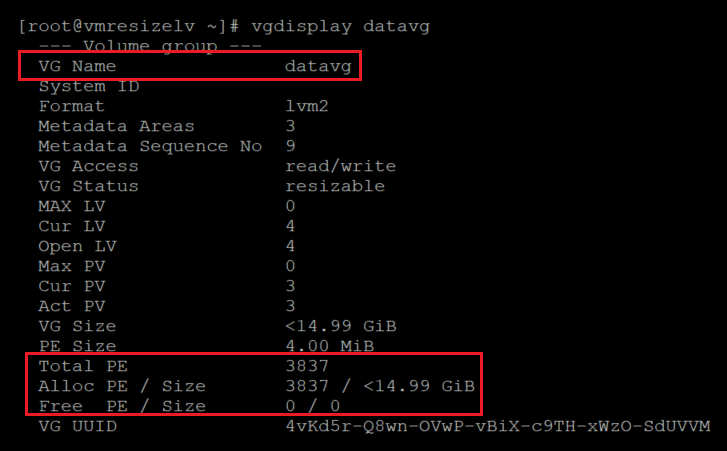

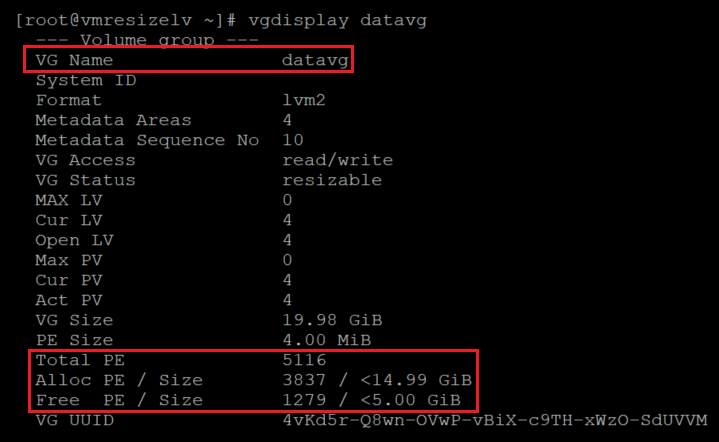

Kontrollera att den virtuella nätverkssäkerhetsgruppen har tillräckligt med utrymme för att öka LV:

sudo vgs

Du kan också använda

vgdisplay:sudo vgdisplay vgname

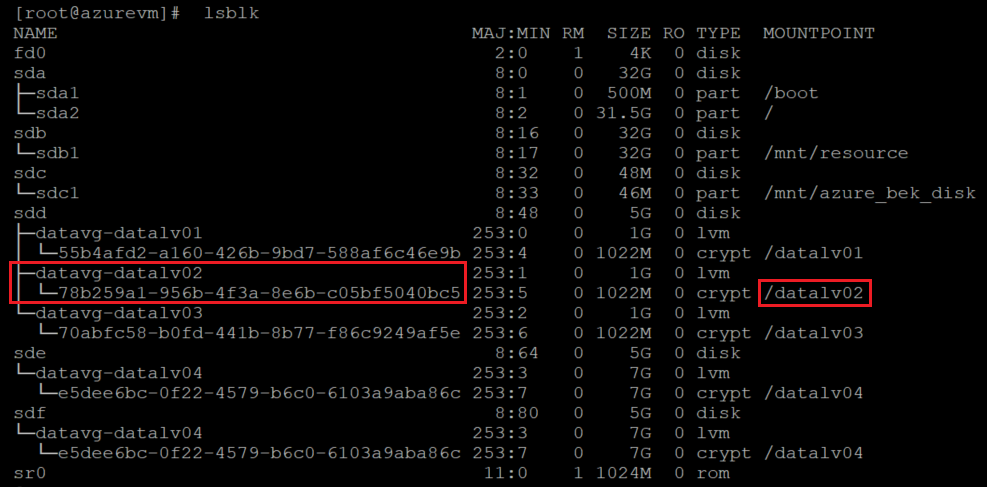

Identifiera vilka LV som behöver storleksändras:

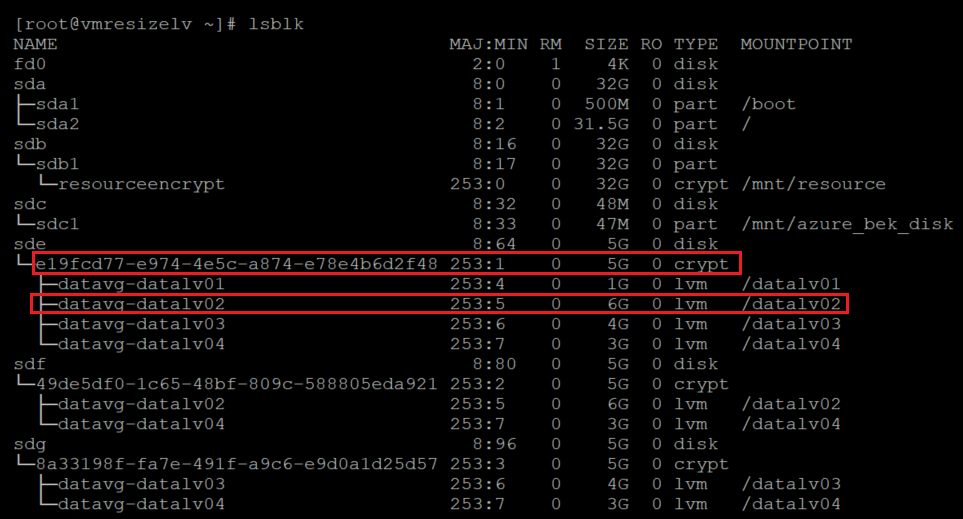

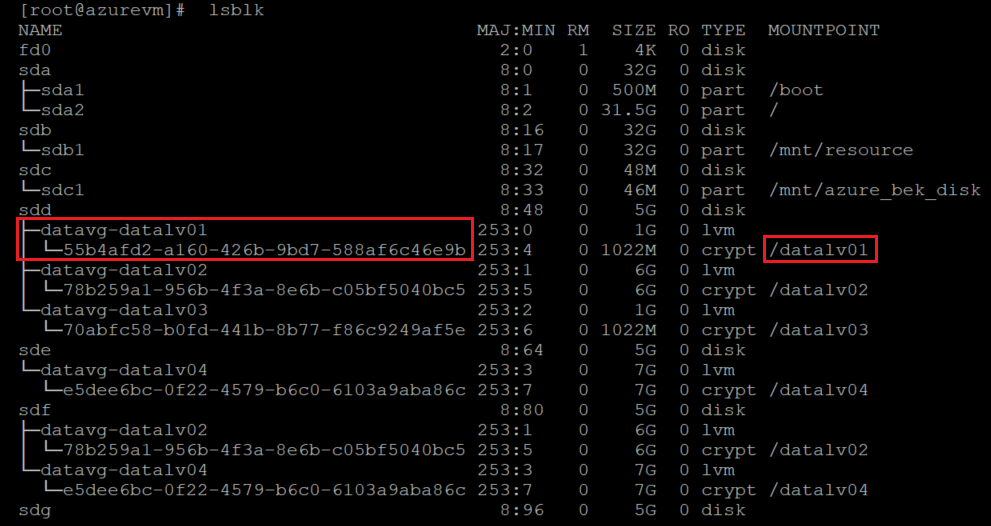

sudo lsblk

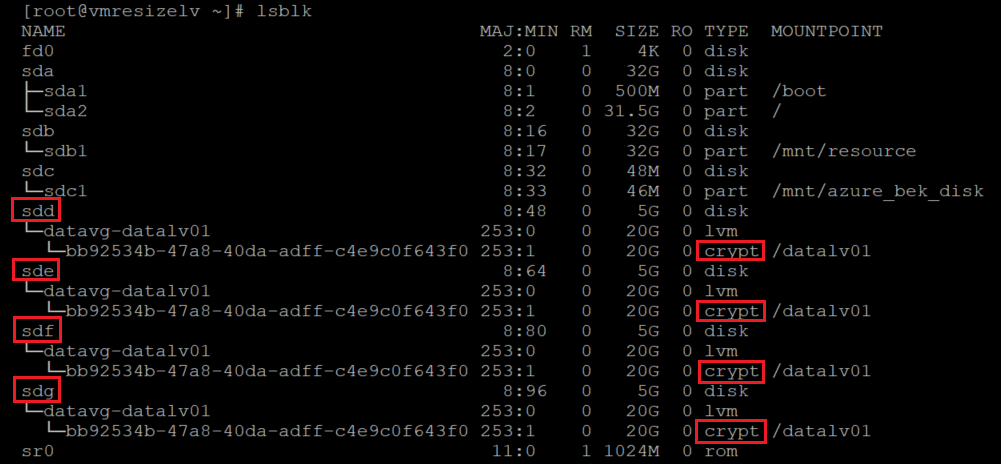

För LVM-on-crypt är skillnaden att dessa utdata visar att det krypterade lagret är på disknivå.

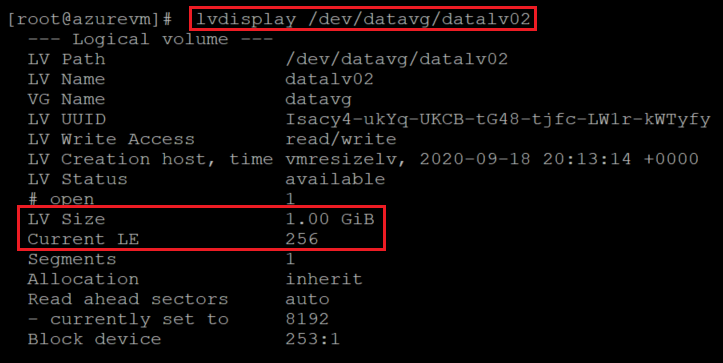

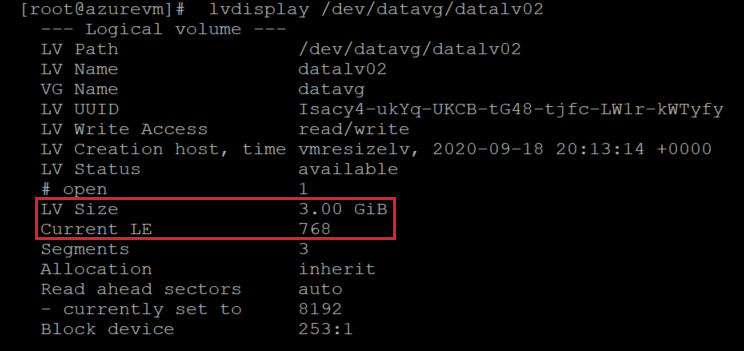

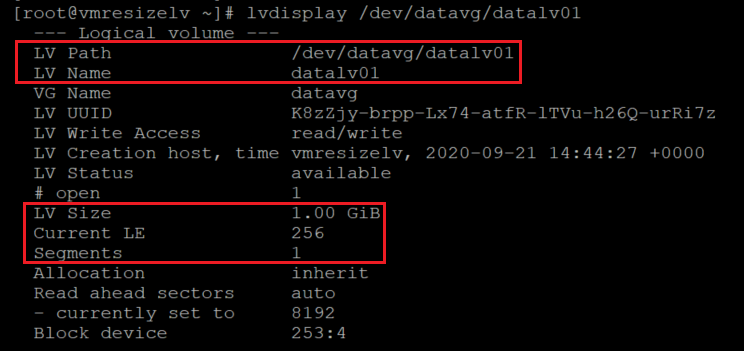

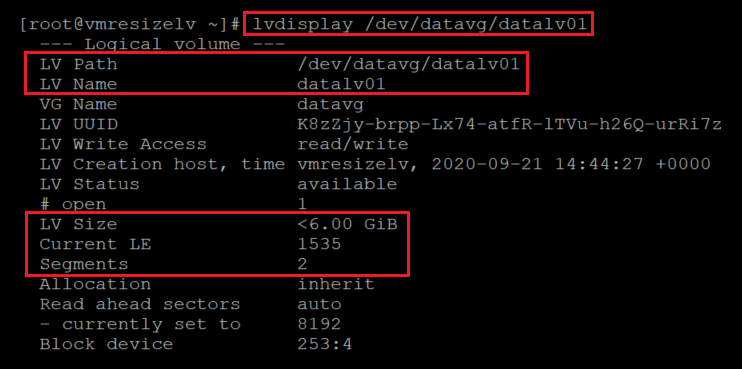

Kontrollera LV-storleken:

sudo lvdisplay lvname

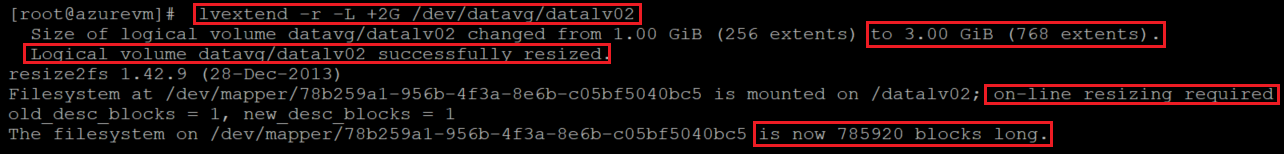

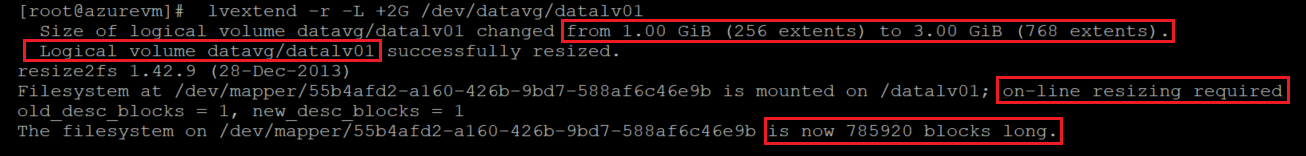

Öka LV-storleken med hjälp

-rav för att ändra storlek på filsystemet online:sudo lvextend -r -L +2G /dev/vgname/lvname

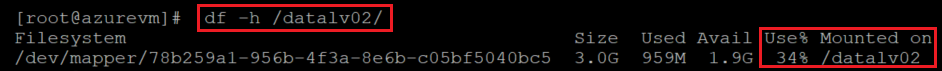

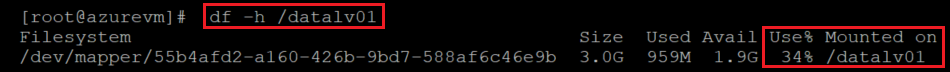

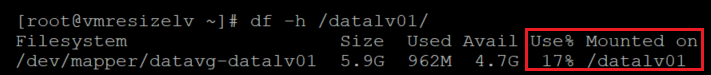

Kontrollera de nya storlekarna för LV och filsystemet:

df -h /mountpoint

Storleksutdata anger att LV och filsystemet har ändrats.

Du kan kontrollera LV-informationen igen för att bekräfta ändringarna på LV-nivån:

sudo lvdisplay lvname

Utöka en traditionell LVM-volym genom att lägga till en ny PV

När du behöver lägga till en ny disk för att öka VG-storleken utökar du den traditionella LVM-volymen genom att lägga till en ny PV.

Kontrollera den aktuella storleken på det filsystem som du vill öka:

df -h /mountpoint

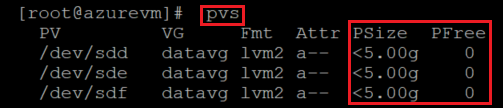

Kontrollera den aktuella PV-konfigurationen:

sudo pvs

Kontrollera aktuell VG-information:

sudo vgs

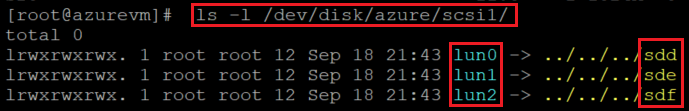

Kontrollera den aktuella disklistan. Identifiera datadiskar genom att kontrollera enheterna i /dev/disk/azure/scsi1/.

sudo ls -l /dev/disk/azure/scsi1/

Kontrollera utdata

lsblkfrån :sudo lsbk

Anslut den nya disken till den virtuella datorn genom att följa anvisningarna i Koppla en datadisk till en virtuell Linux-dator.

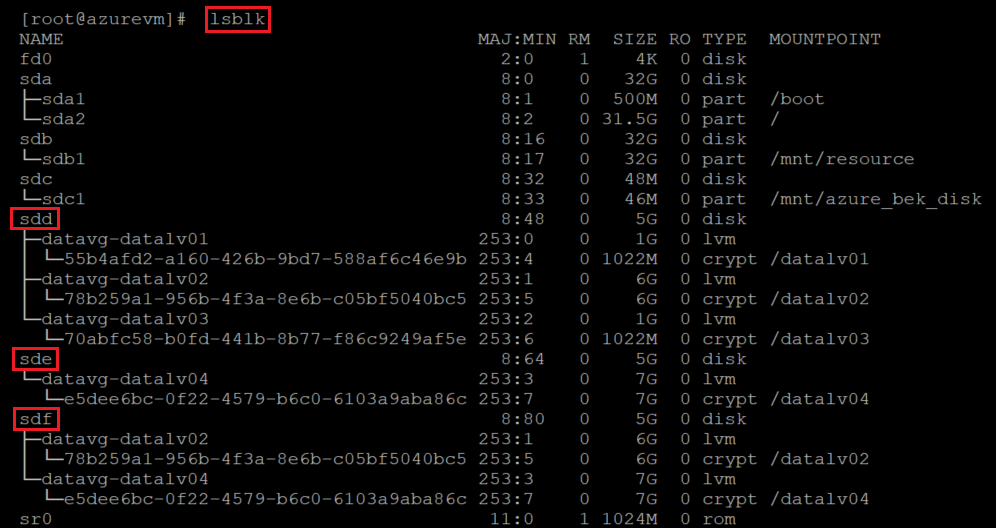

Kontrollera disklistan och lägg märke till den nya disken.

sudo ls -l /dev/disk/azure/scsi1/

sudo lsblk

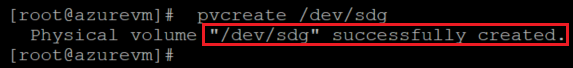

Skapa en ny PV ovanpå den nya datadisken:

sudo pvcreate /dev/newdisk

Den här metoden använder hela disken som en PV utan partition. Du kan också använda

fdiskför att skapa en partition och sedan använda partitionen förpvcreate.Kontrollera att PV har lagts till i PV-listan:

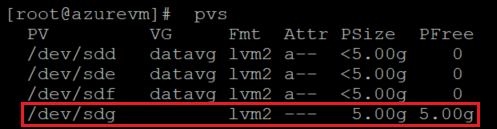

sudo pvs

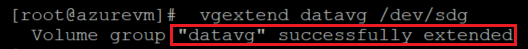

Utöka den virtuella nätverkssäkerhetsgruppen genom att lägga till den nya PV:n i den:

sudo vgextend vgname /dev/newdisk

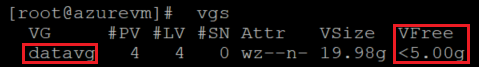

Kontrollera den nya VG-storleken:

sudo vgs

Använd

lsblkför att identifiera den LV som behöver storleksändras:sudo lsblk

Utöka LV-storleken med hjälp

-rav för att öka filsystemet online:sudo lvextend -r -L +2G /dev/vgname/lvname

Kontrollera de nya storlekarna för LV och filsystemet:

df -h /mountpoint

Viktigt!

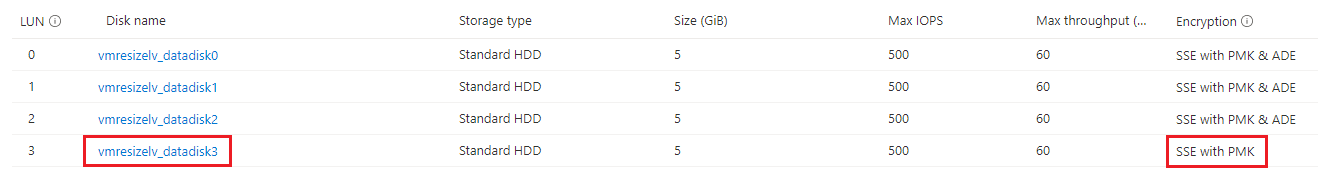

När Azure Data Encryption används i traditionella LVM-konfigurationer skapas det krypterade lagret på LV-nivå, inte på disknivå.

Nu expanderas det krypterade lagret till den nya disken. Den faktiska datadisken har inga krypteringsinställningar på plattformsnivå, så dess krypteringsstatus uppdateras inte.

Det här är några av anledningarna till att LVM-on-crypt är den rekommenderade metoden.

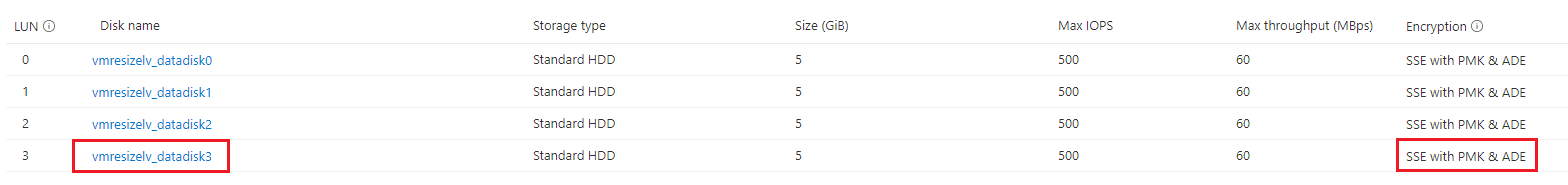

Kontrollera krypteringsinformationen från portalen:

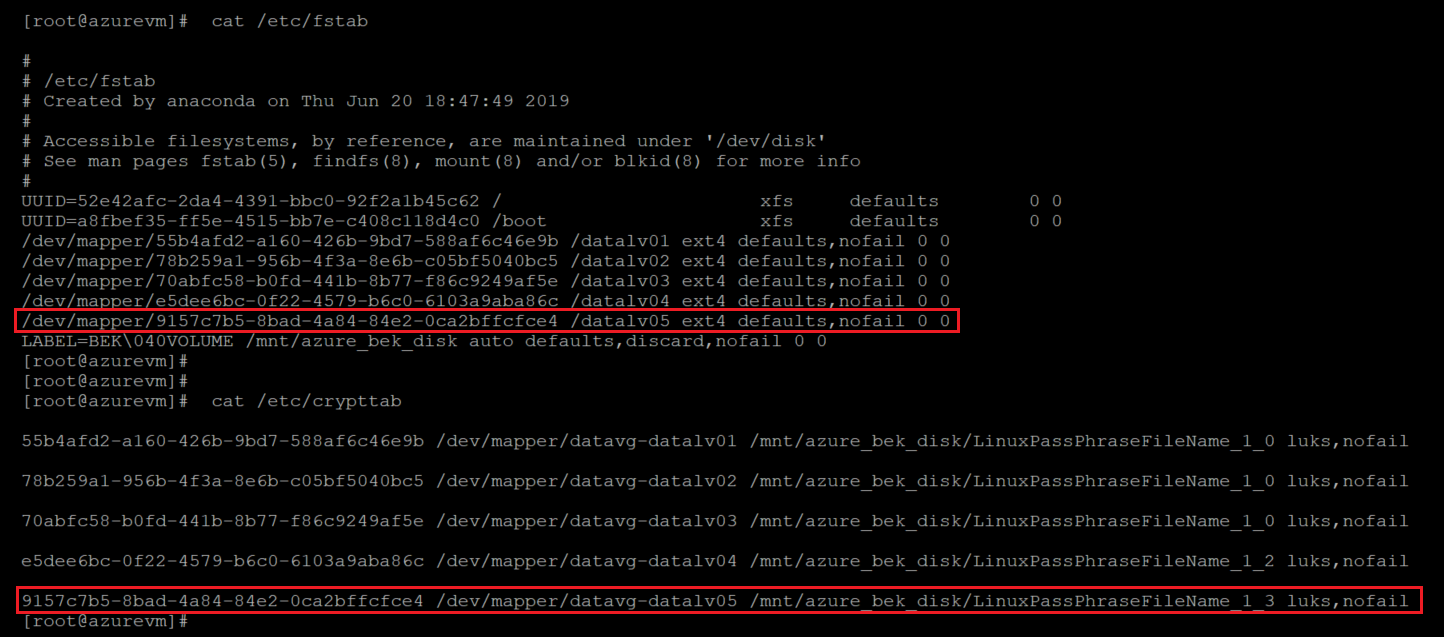

Om du vill uppdatera krypteringsinställningarna på disken lägger du till en ny LV och aktiverar tillägget på den virtuella datorn.

Lägg till en ny LV, skapa ett filsystem på den och lägg till den i

/etc/fstab.Ange krypteringstillägget igen. Den här gången ska du stämpla krypteringsinställningarna på den nya datadisken på plattformsnivå. Här är ett CLI-exempel:

az vm encryption enable -g ${RGNAME} --name ${VMNAME} --disk-encryption-keyvault "<your-unique-keyvault-name>"Kontrollera krypteringsinformationen från portalen:

När krypteringsinställningarna har uppdaterats kan du ta bort den nya LV:n. Ta också bort posten från /etc/fstab och /etc/crypttab som du skapade.

Följ dessa steg för att slutföra rensningen:

Demontera LV:

sudo umount /mountpointStäng volymens krypterade lager:

sudo cryptsetup luksClose /dev/vgname/lvnameTa bort LV:

sudo lvremove /dev/vgname/lvname

Utöka en traditionell LVM-volym genom att ändra storlek på en befintlig PV

I vissa scenarier kan dina begränsningar kräva att du ändrar storlek på en befintlig disk. Så här gör du:

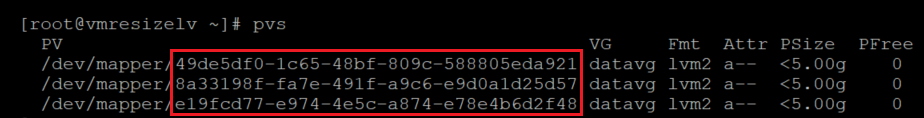

Identifiera dina krypterade diskar:

sudo ls -l /dev/disk/azure/scsi1/

sudo lsblk -fs

Kontrollera PV-informationen:

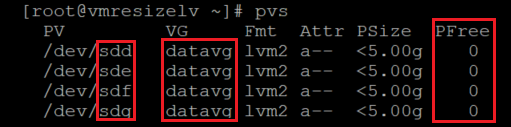

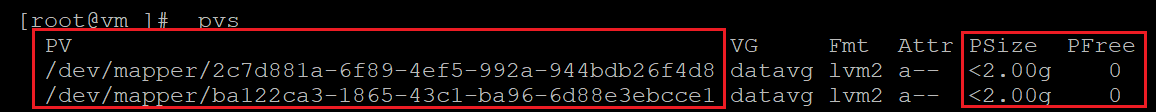

sudo pvs

Resultatet i bilden visar att allt utrymme på alla PV:er används för närvarande.

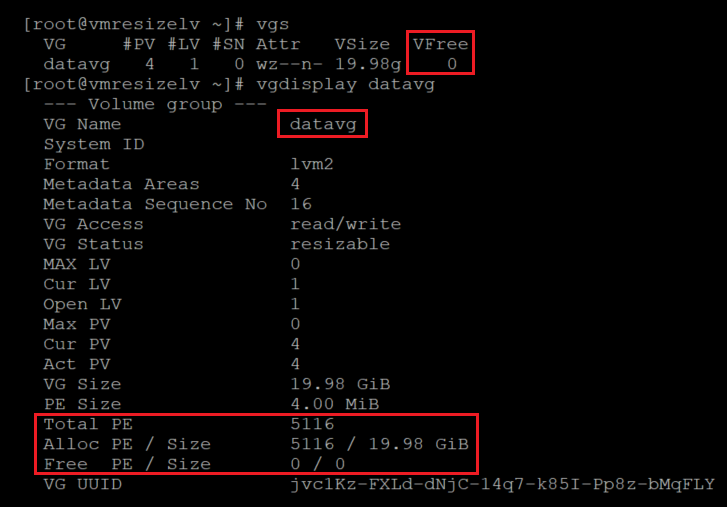

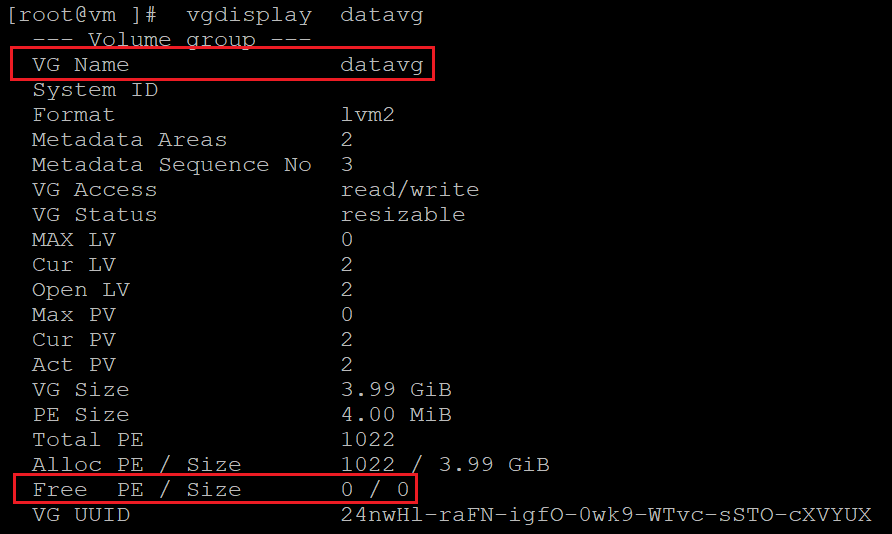

Kontrollera VG-informationen:

sudo vgs sudo vgdisplay -v vgname

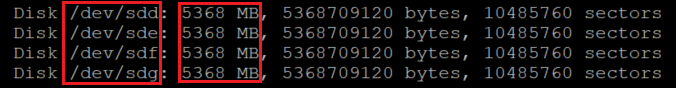

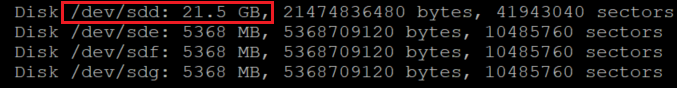

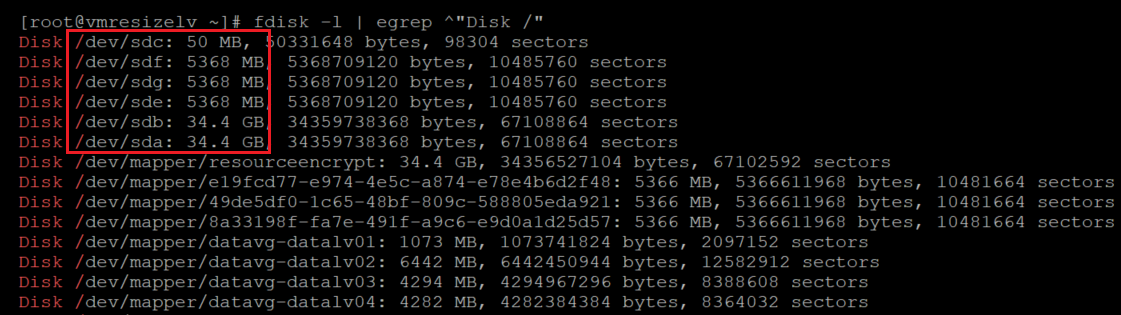

Kontrollera diskstorlekarna. Du kan använda

fdiskellerlsblkför att visa en lista över enhetsstorlekar.for disk in `sudo ls -l /dev/disk/azure/scsi1/* | awk -F/ '{print $NF}'` ; do echo "sudo fdisk -l /dev/${disk} | grep ^Disk "; done | bash sudo lsblk -o "NAME,SIZE"

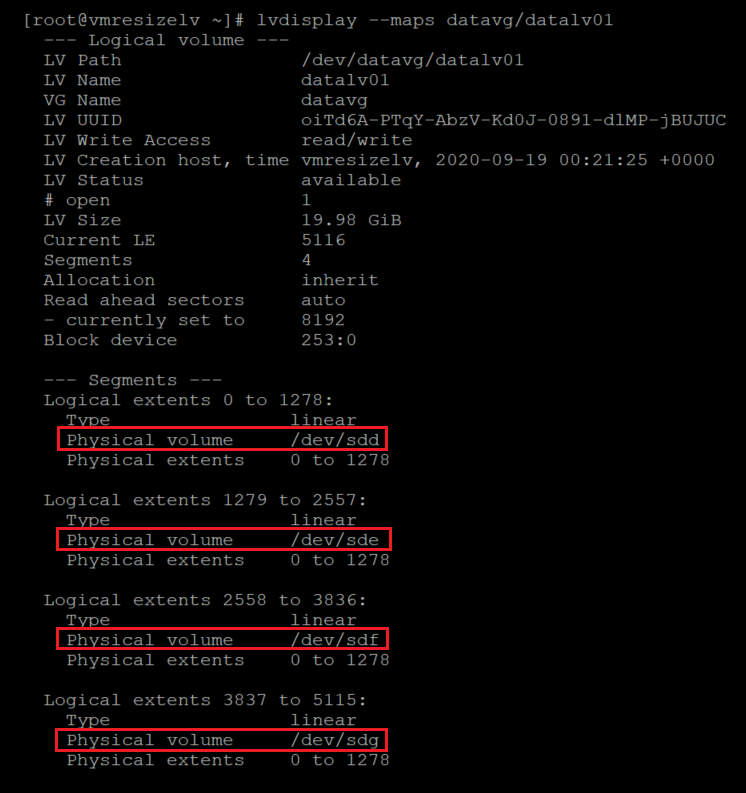

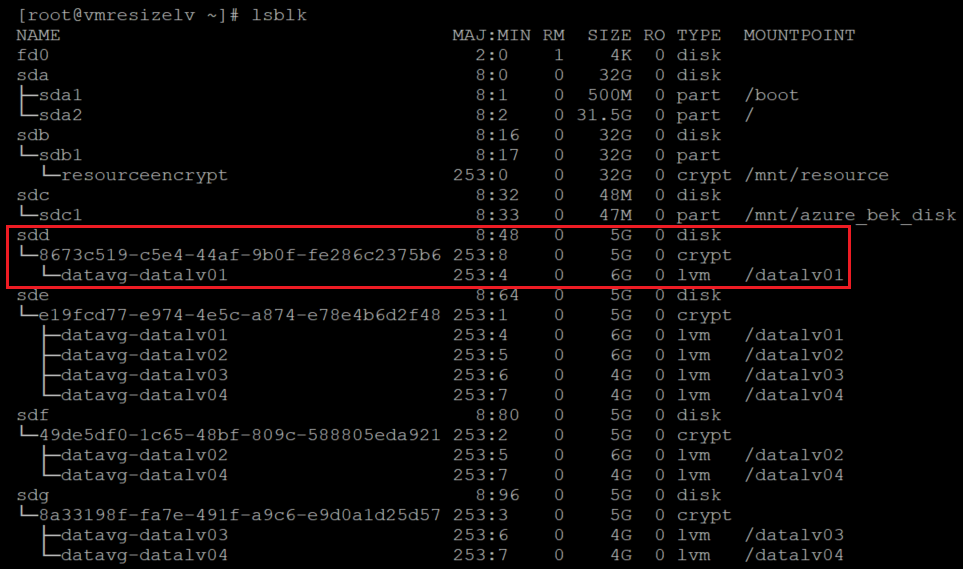

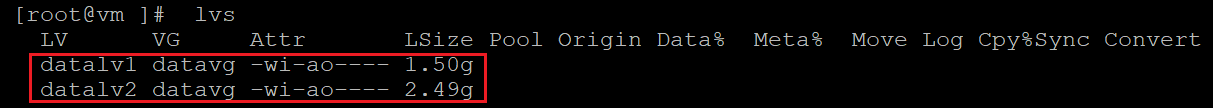

Här har vi identifierat vilka PV:er som är associerade med vilka LV:er med hjälp

lsblk -fsav . Du kan identifiera associationerna genom att köralvdisplay.sudo lvdisplay --maps VG/LV sudo lvdisplay --maps datavg/datalv1

I det här fallet är alla fyra dataenheter en del av samma virtuella dator och en enda LV. Konfigurationen kan skilja sig åt.

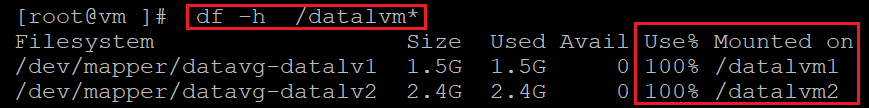

Kontrollera den aktuella filsystemanvändningen:

df -h /datalvm*

Ändra storlek på datadiskarna genom att följa anvisningarna i Expandera en Azure-hanterad disk. Du kan använda portalen, CLI eller PowerShell.

Viktigt!

Vissa datadiskar på virtuella Linux-datorer kan ändras utan att frigöra den virtuella datorn. Kontrollera [Expandera virtuella hårddiskar på en virtuell Linux-dator](/azure/virtual-machines/linux/expand-disks? tabs=ubuntu#expand-an-azure-managed-disk) för att kontrollera att diskarna uppfyller kraven.

Starta den virtuella datorn och kontrollera de nya storlekarna med hjälp

fdiskav .for disk in `sudo ls -l /dev/disk/azure/scsi1/* | awk -F/ '{print $NF}'` ; do echo "sudo fdisk -l /dev/${disk} | grep ^Disk "; done | bash sudo lsblk -o "NAME,SIZE"

I det här fallet

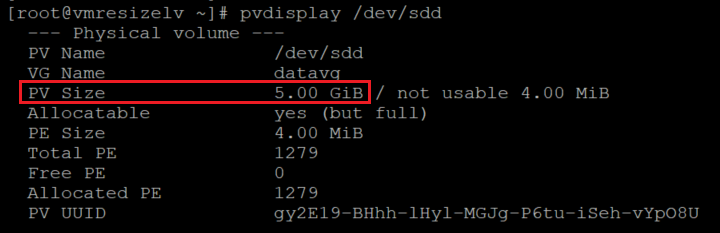

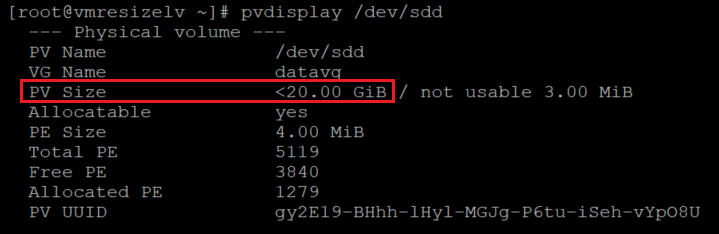

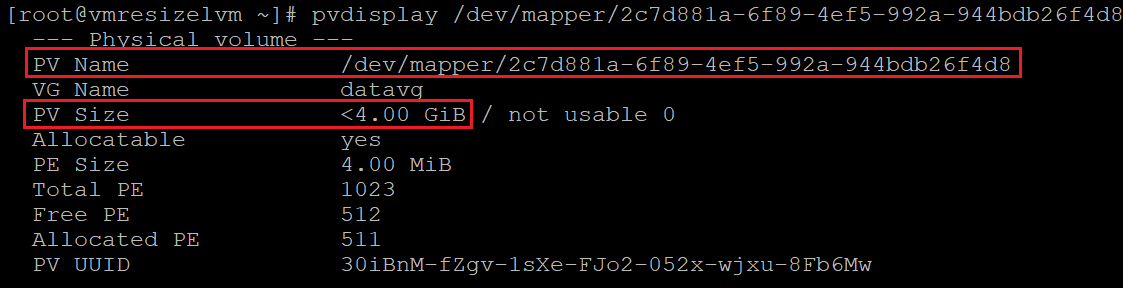

/dev/sddändrades storlek från 5 G till 20 G.Kontrollera aktuell PV-storlek:

sudo pvdisplay /dev/resizeddisk

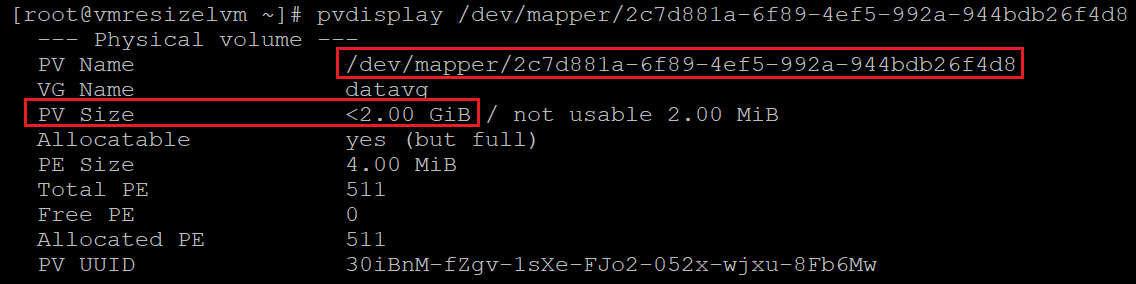

Även om disken har ändrat storlek har PV fortfarande den tidigare storleken.

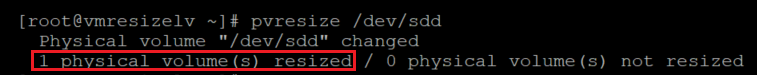

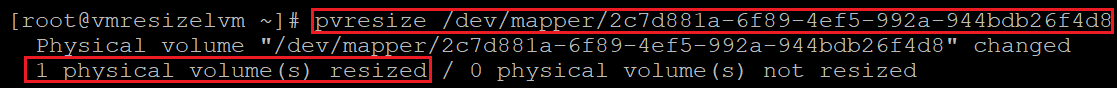

Ändra storlek på PV:en:

sudo pvresize /dev/resizeddisk

Kontrollera PV-storleken:

sudo pvdisplay /dev/resizeddisk

Använd samma procedur för alla diskar som du vill ändra storlek på.

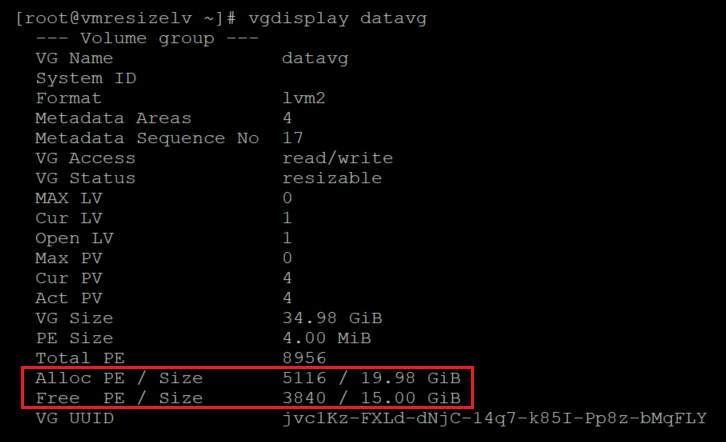

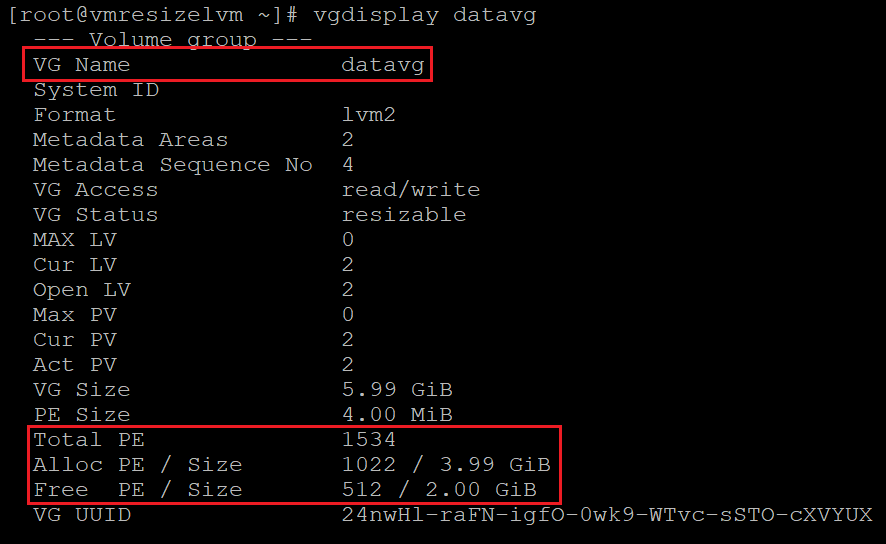

Kontrollera VG-informationen.

sudo vgdisplay vgname

Den virtuella nätverkssäkerhetsgruppen har nu tillräckligt med utrymme för att allokeras till LV:erna.

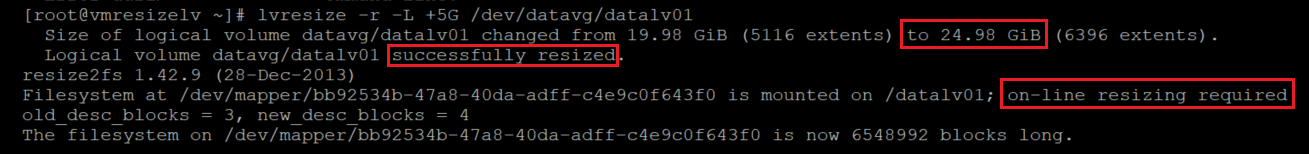

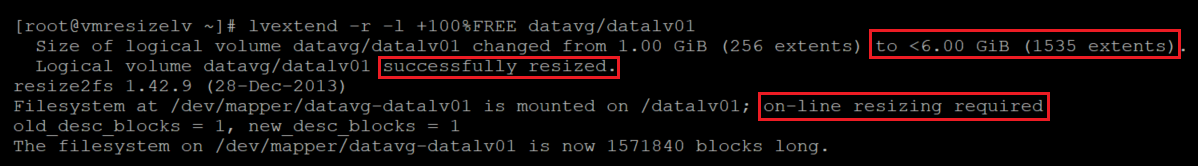

Ändra storlek på LV:

sudo lvresize -r -L +5G vgname/lvname sudo lvresize -r -l +100%FREE /dev/datavg/datalv01

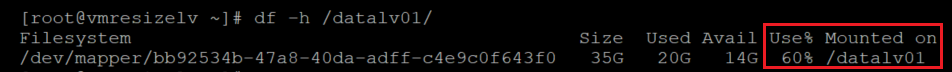

Kontrollera filsystemets storlek:

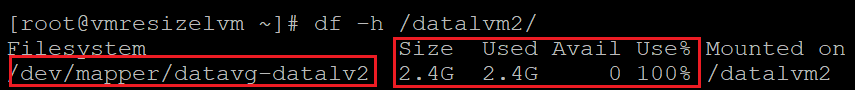

df -h /datalvm2

Utöka en LVM-on-crypt-volym genom att lägga till en ny PV

Du kan också utöka en LVM-on-crypt-volym genom att lägga till en ny PV. Den här metoden följer noga stegen i Konfigurera LVM och RAID på krypterade enheter. Se avsnitten som förklarar hur du lägger till en ny disk och konfigurerar den i en LVM-on-crypt-konfiguration.

Du kan använda den här metoden för att lägga till utrymme i en befintlig LV. Eller så kan du skapa nya virtuella datorer eller LV:er.

Kontrollera den aktuella storleken på din virtuella dator:

sudo vgdisplay vgname

Kontrollera storleken på filsystemet och LV som du vill expandera:

sudo lvdisplay /dev/vgname/lvname

df -h mountpoint

Lägg till en ny datadisk till den virtuella datorn och identifiera den.

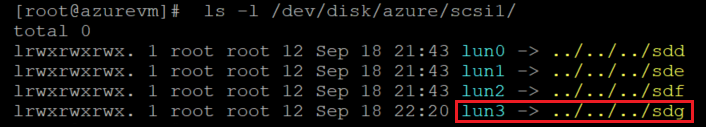

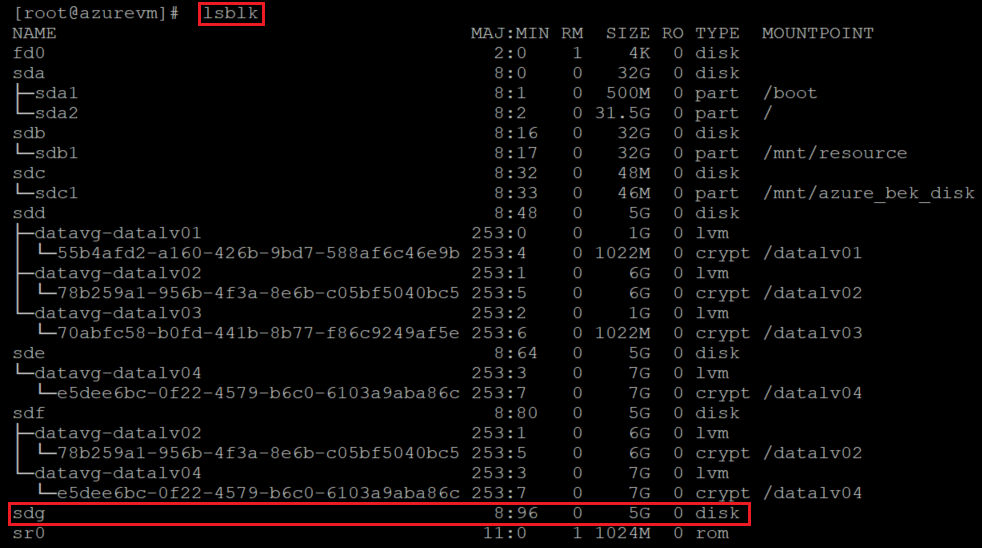

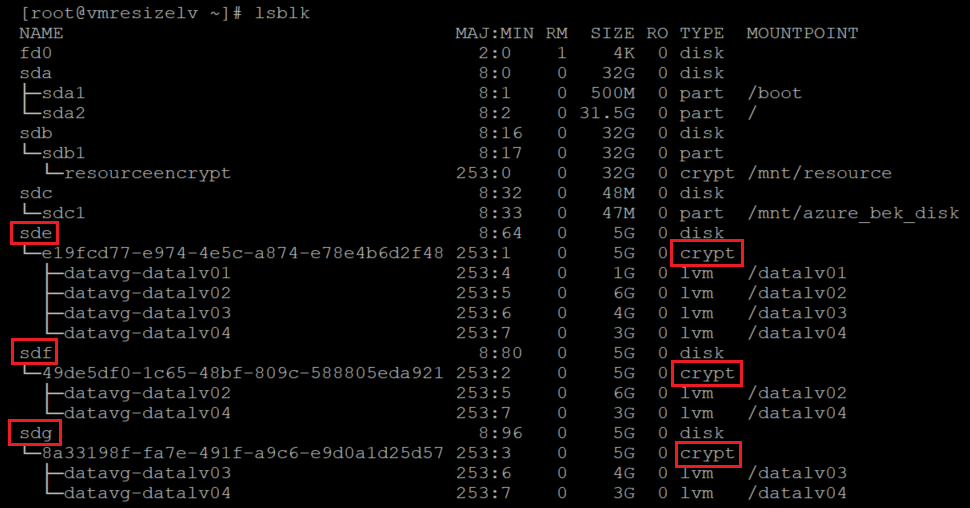

Kontrollera diskarna innan du lägger till den nya disken:

sudo fdisk -l | egrep ^"Disk /"

Här är ett annat sätt att kontrollera diskarna innan du lägger till den nya disken:

sudo lsblk

Om du vill lägga till den nya disken kan du använda PowerShell, Azure CLI eller Azure Portal. Mer information finns i Koppla en datadisk till en virtuell Linux-dator.

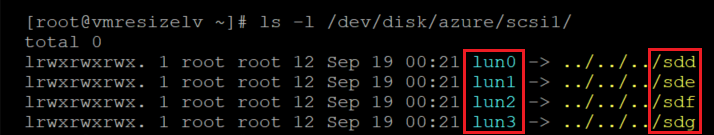

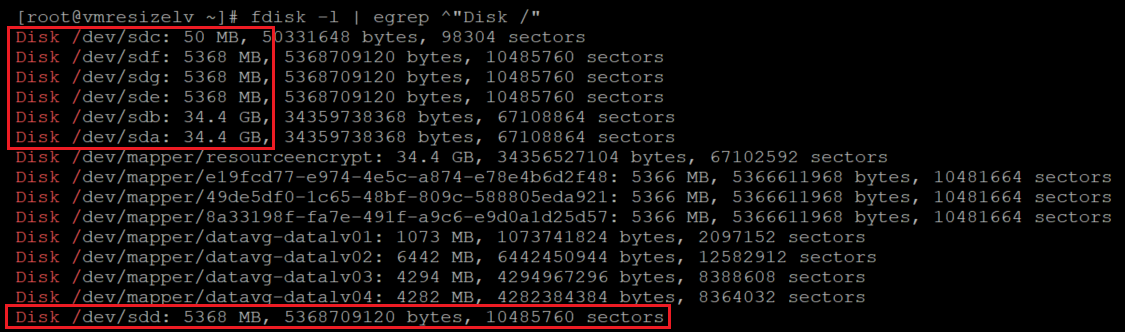

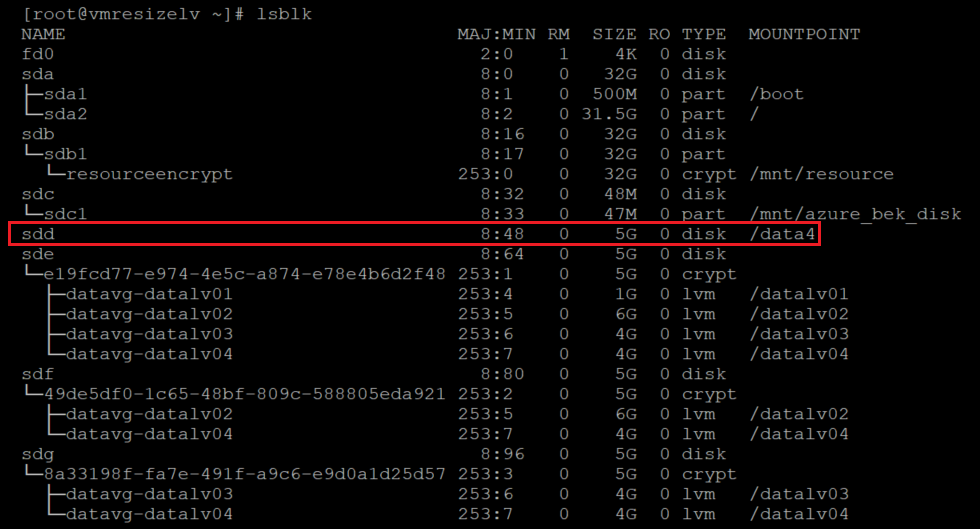

Kernel-namnschemat gäller för den nyligen tillagda enheten. En ny enhet tilldelas normalt nästa tillgängliga bokstav. I det här fallet är

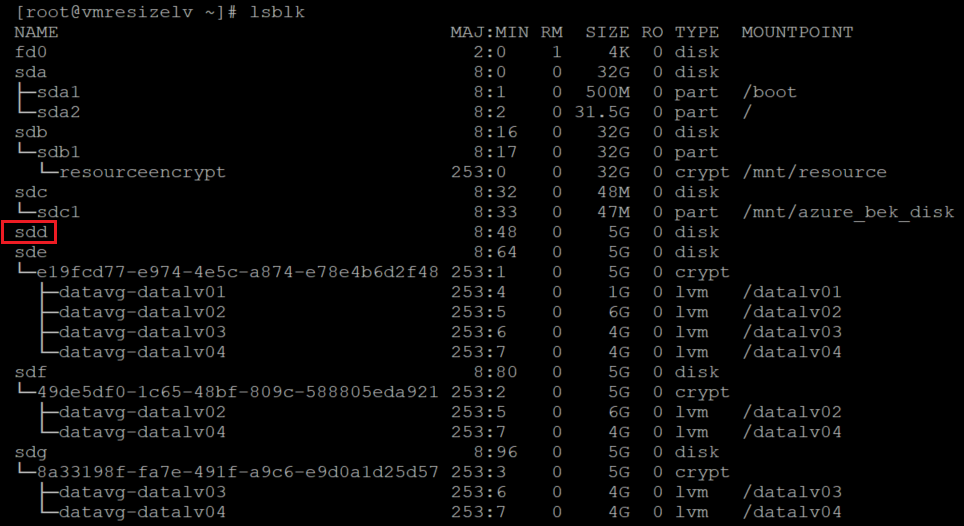

sddden tillagda disken .Kontrollera diskarna för att kontrollera att den nya disken har lagts till:

sudo fdisk -l | egrep ^"Disk /"

sudo lsblk

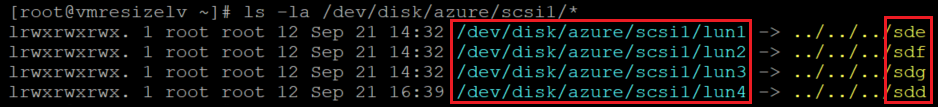

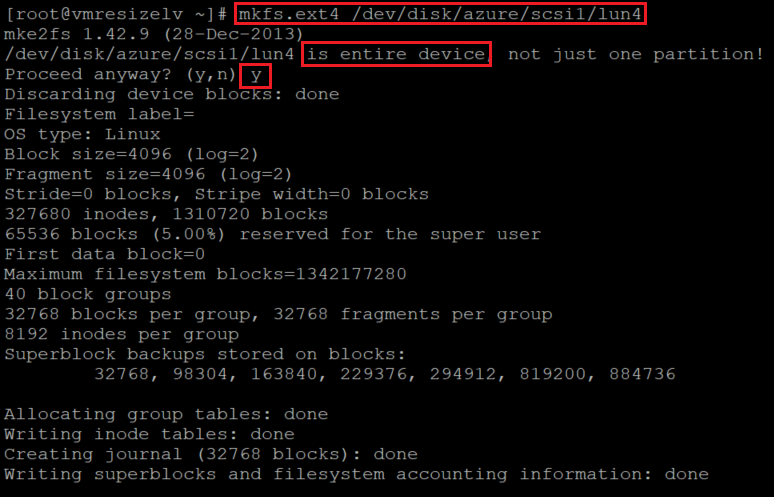

Skapa ett filsystem ovanpå den nyligen tillagda disken. Matcha disken med de länkade enheterna på

/dev/disk/azure/scsi1/.sudo ls -la /dev/disk/azure/scsi1/

sudo mkfs.ext4 /dev/disk/azure/scsi1/${disk}

Skapa en tillfällig monteringspunkt för den nya tillagda disken:

newmount=/data4 sudo mkdir ${newmount}Lägg till det nyligen skapade filsystemet i

/etc/fstab.sudo blkid /dev/disk/azure/scsi1/lun4| awk -F\" '{print "UUID="$2" '${newmount}' "$4" defaults,nofail 0 0"}' >> /etc/fstabMontera det nyligen skapade filsystemet:

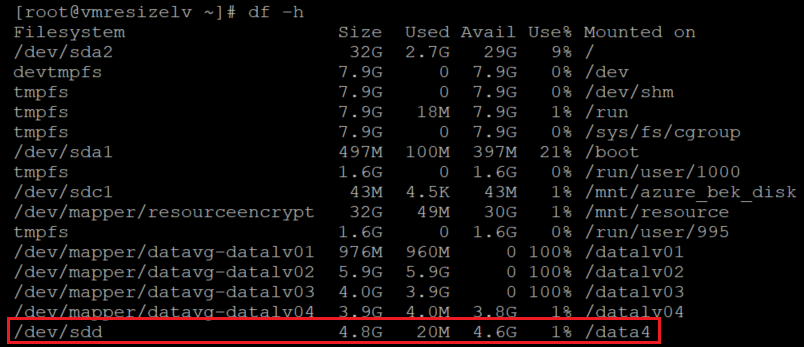

sudo mount -aKontrollera att det nya filsystemet är monterat:

df -h

sudo lsblk

Starta om krypteringen som du startade tidigare för dataenheter.

Dricks

För LVM-on-crypt rekommenderar vi att du använder

EncryptFormatAll. Annars kan du se en dubbel kryptering medan du ställer in ytterligare diskar.Mer information finns i Konfigurera LVM och RAID på krypterade enheter.

Här är ett exempel:

az vm encryption enable \ --resource-group ${RGNAME} \ --name ${VMNAME} \ --disk-encryption-keyvault ${KEYVAULTNAME} \ --key-encryption-key ${KEYNAME} \ --key-encryption-keyvault ${KEYVAULTNAME} \ --volume-type "DATA" \ --encrypt-format-all \ -o tableNär krypteringen är klar visas ett kryptlager på den nyligen tillagda disken:

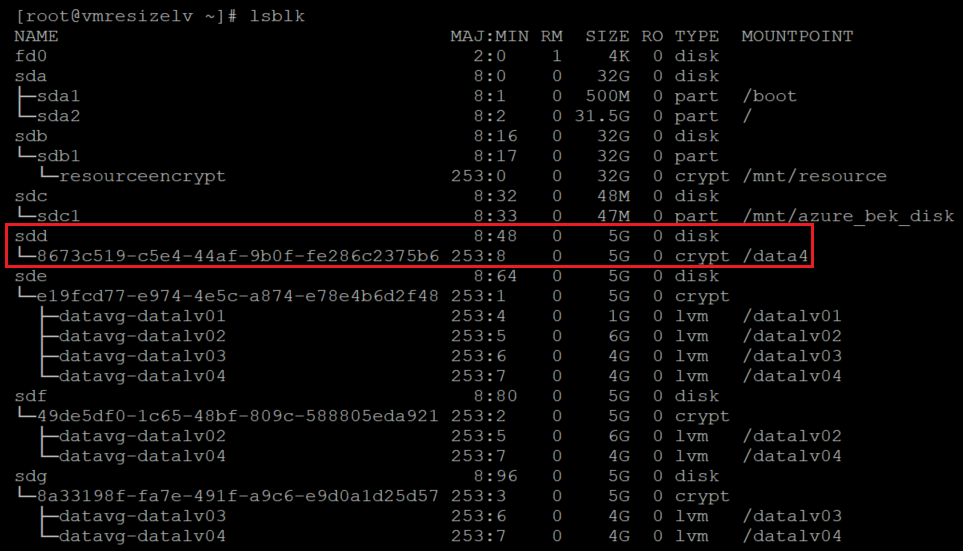

sudo lsblk

Demontera det krypterade lagret på den nya disken:

sudo umount ${newmount}Kontrollera aktuell PV-information:

sudo pvs

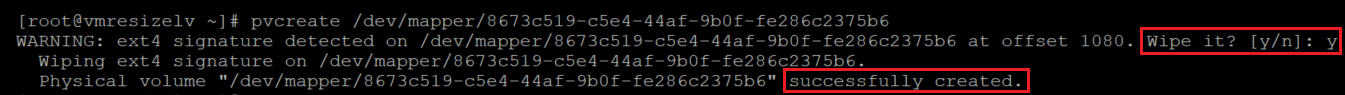

Skapa en PV ovanpå diskens krypterade lager. Ta enhetsnamnet från föregående

lsblkkommando. Lägg till en/dev/mappare framför enhetsnamnet för att skapa PV:sudo pvcreate /dev/mapper/mapperdevicename

Du ser en varning om att rensa den aktuella

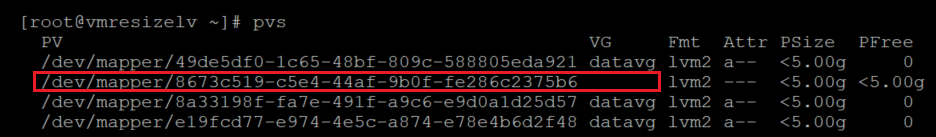

ext4 fssignaturen. Den här varningen förväntas. Besvara den här frågan medy.Kontrollera att den nya PV:n har lagts till i LVM-konfigurationen:

sudo pvs

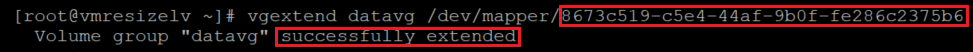

Lägg till den nya PV:n i den virtuella dator som du behöver öka.

sudo vgextend vgname /dev/mapper/nameofhenewpv

Kontrollera den nya storleken och det lediga utrymmet för den virtuella nätverkssäkerhetsgruppen:

sudo vgdisplay vgname

Observera ökningen av

Total PEantalet ochFree PE / Size.Öka storleken på LV och filsystemet. Använd alternativet på

-rlvextend. I det här exemplet lägger vi till det totala tillgängliga utrymmet i den virtuella nätverkssäkerhetsgruppen till den angivna LV:en.sudo lvextend -r -l +100%FREE /dev/vgname/lvname

Följ nästa steg för att verifiera dina ändringar.

Kontrollera storleken på LV:

sudo lvdisplay /dev/vgname/lvname

Kontrollera filsystemets nya storlek:

df -h /mountpoint

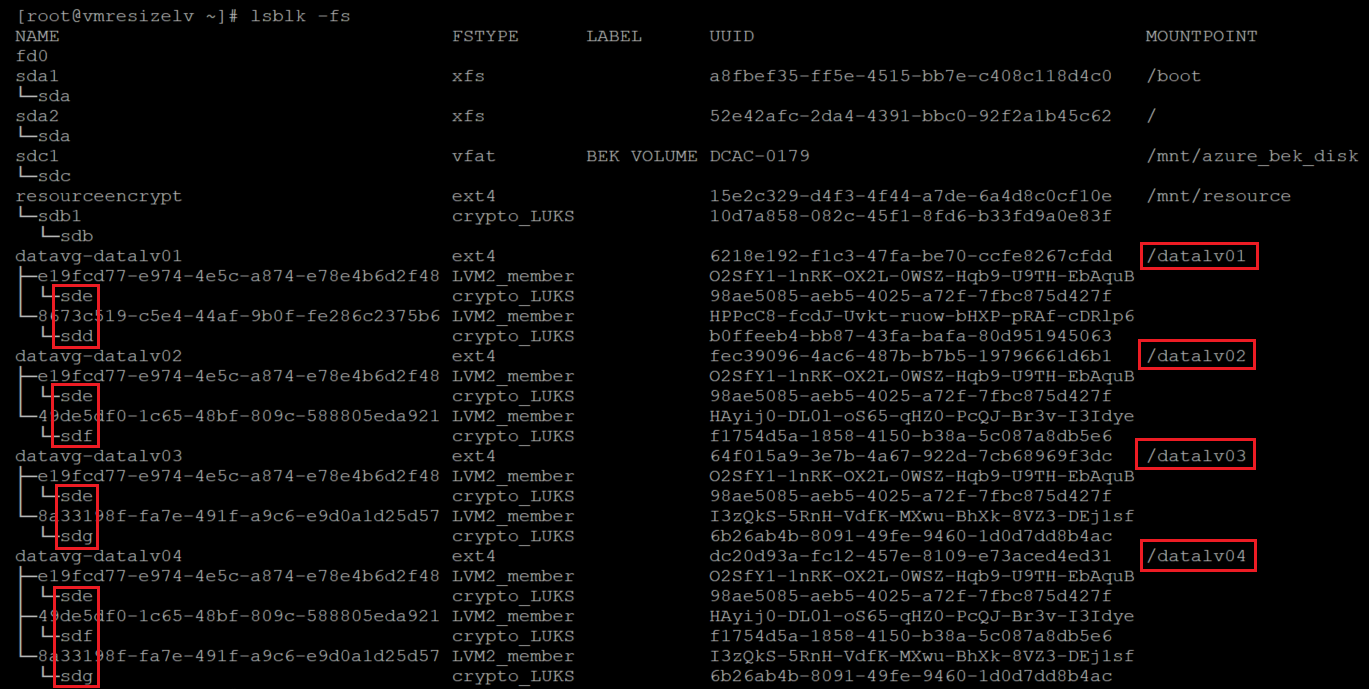

Kontrollera att LVM-lagret ligger ovanpå det krypterade lagret:

sudo lsblk

Om du använder

lsblkutan alternativ visas monteringspunkterna flera gånger. Kommandot sorterar efter enhet och LV:er.Du kanske vill använda

lsblk -fs. I det här kommandot-fsändrar sorteringsordningen så att monteringspunkterna visas en gång. Diskarna visas flera gånger.sudo lsblk -fs

Utöka en LVM på en kryptvolym genom att ändra storlek på en befintlig PV

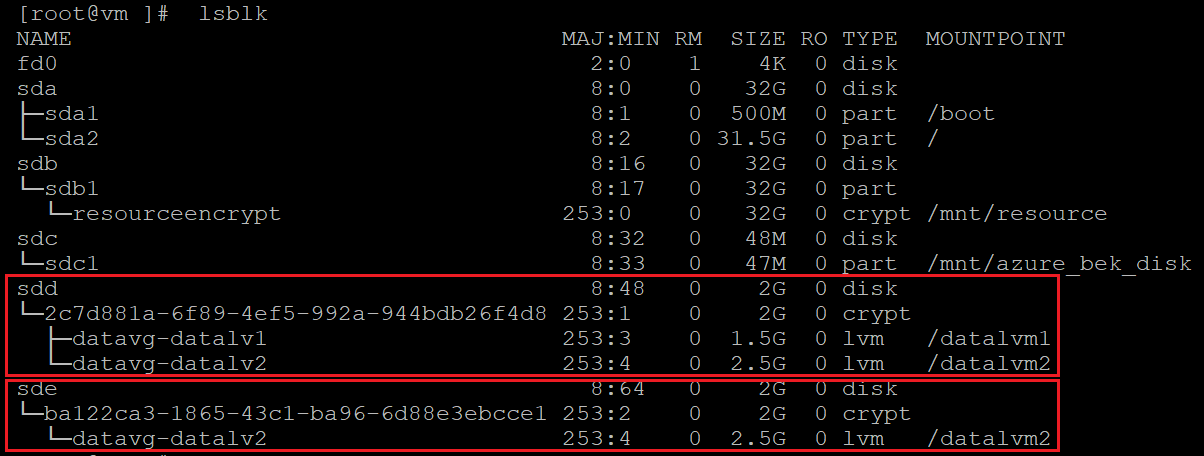

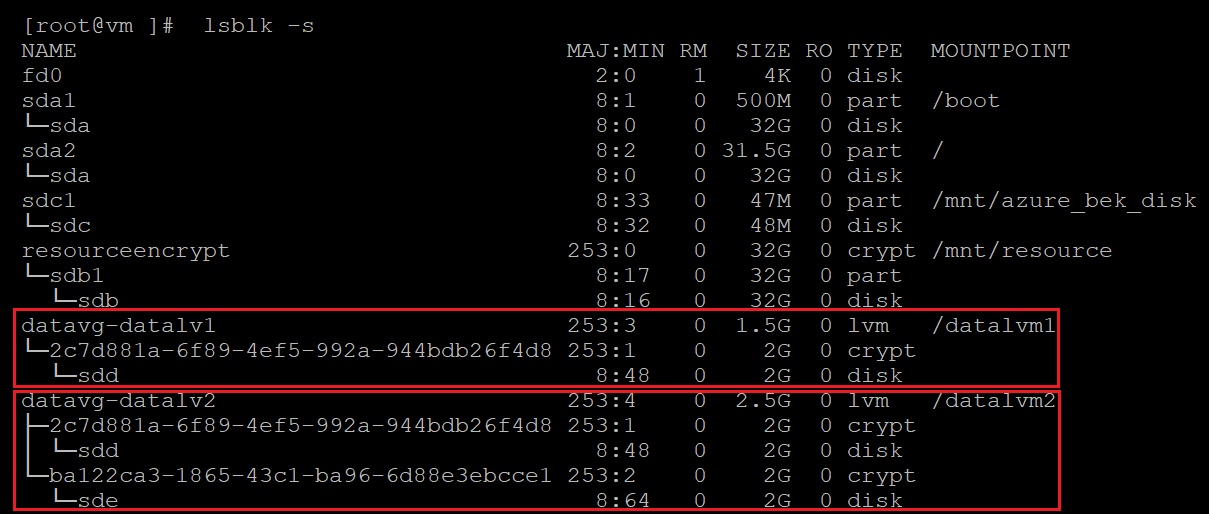

Identifiera dina krypterade diskar:

sudo lsblk

sudo lsblk -s

Kontrollera din PV-information:

sudo pvs

Kontrollera din VG-information:

sudo vgs

Kontrollera din LV-information:

sudo lvs

Kontrollera filsystemets användning:

df -h /mountpoint(s)

Kontrollera storleken på diskarna:

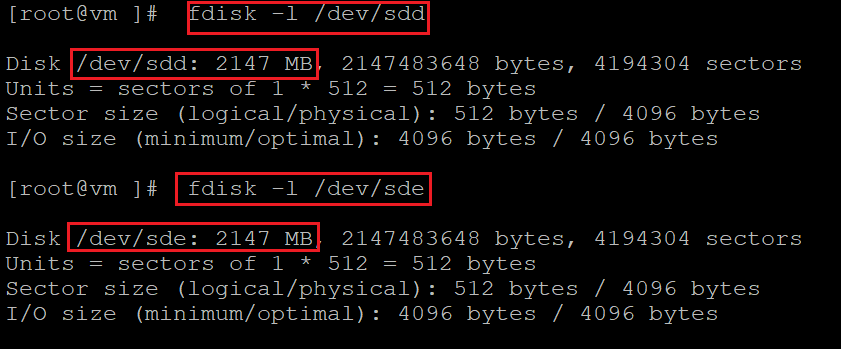

sudo fdisk sudo fdisk -l | egrep ^"Disk /" sudo lsblk

Ändra storlek på datadisken. Du kan använda portalen, CLI eller PowerShell. Mer information finns i avsnittet om diskändring i Expandera virtuella hårddiskar på en virtuell Linux-dator.

Viktigt!

Du kan inte ändra storlek på virtuella diskar när den virtuella datorn körs. Frigör den virtuella datorn för det här steget.

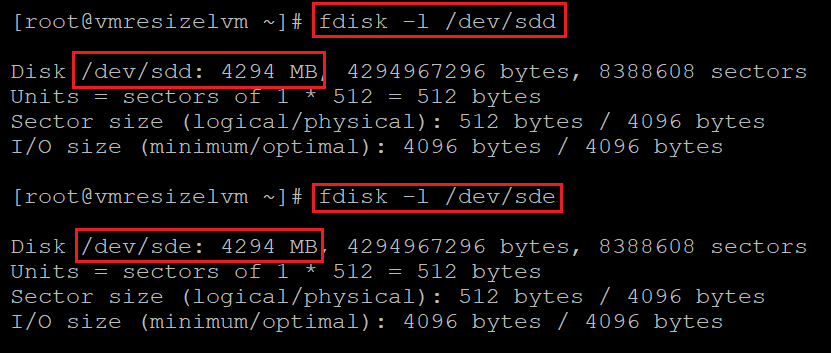

Kontrollera diskstorlekarna:

sudo fdisk sudo fdisk -l | egrep ^"Disk /" sudo lsblk

I det här fallet har båda diskarna storleksändrats från 2 GB till 4 GB. Men storleken på filsystemet, LV och PV förblir densamma.

Kontrollera aktuell PV-storlek. Kom ihåg att PV på LVM-on-crypt är

/dev/mapper/enheten, inte enheten/dev/sd*.sudo pvdisplay /dev/mapper/devicemappername

Ändra storlek på PV:en:

sudo pvresize /dev/mapper/devicemappername

Kontrollera den nya PV-storleken:

sudo pvdisplay /dev/mapper/devicemappername

Ändra storlek på det krypterade lagret på PV:en:

sudo cryptsetup resize /dev/mapper/devicemappernameAnvänd samma procedur för alla diskar som du vill ändra storlek på.

Kontrollera din VG-information:

sudo vgdisplay vgname

Den virtuella nätverkssäkerhetsgruppen har nu tillräckligt med utrymme för att allokeras till LV:erna.

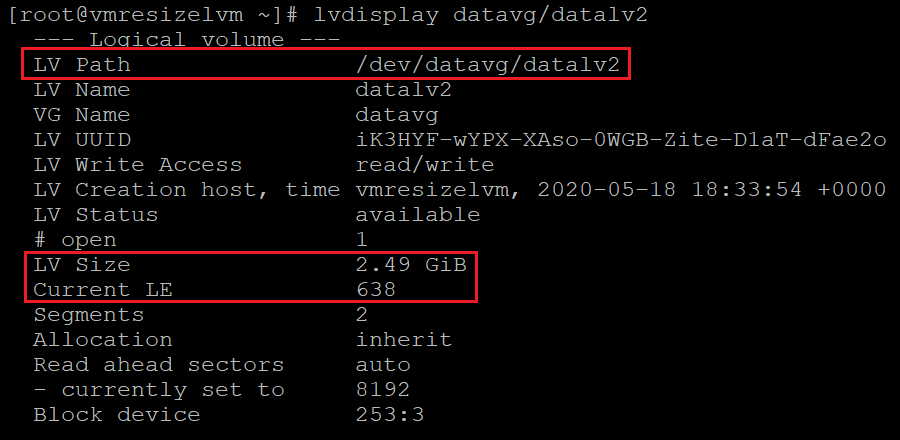

Kontrollera LV-informationen:

sudo lvdisplay vgname/lvname

Kontrollera filsystemets användning:

df -h /mountpoint

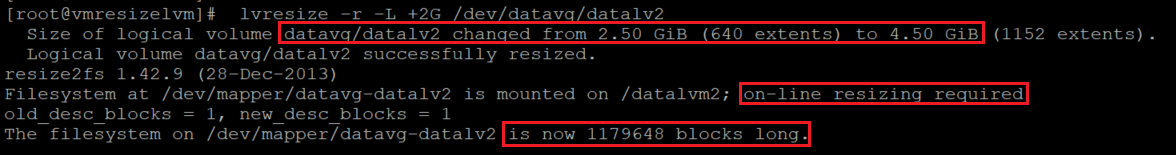

Ändra storlek på LV:

sudo lvresize -r -L +2G /dev/vgname/lvname

Här använder vi alternativet

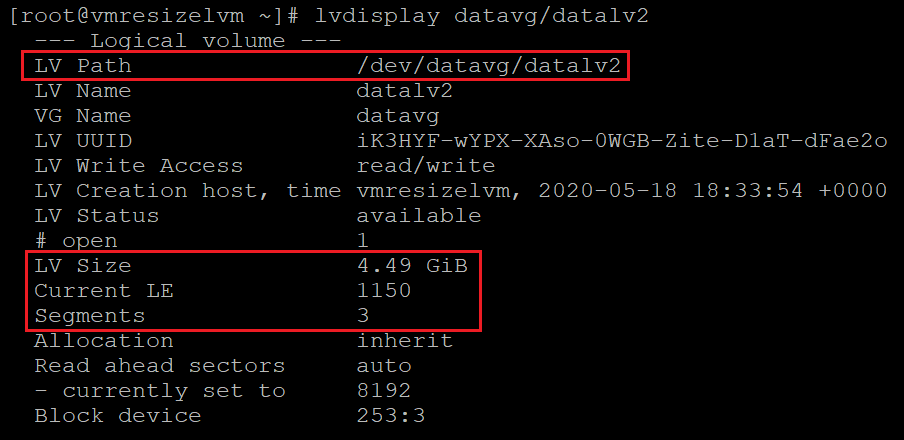

-rför att också ändra storlek på filsystemet.Kontrollera LV-informationen:

sudo lvdisplay vgname/lvname

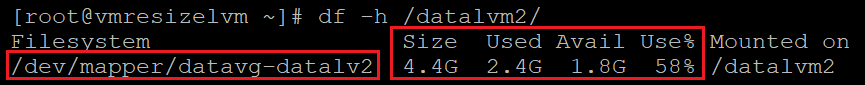

Kontrollera filsystemets användning:

df -h /mountpoint

Tillämpa samma storleksändringsprocedur på andra LV som kräver det.