Använd Azure-portalen för att aktivera kryptering från slutpunkt till slutpunkt med hjälp av kryptering på värden

Gäller för: ✔️ Virtuella Linux-datorer ✔️, virtuella Windows-datorer

När du aktiverar kryptering på värden krypteras data som lagras på den virtuella datorvärden i vila och flöden krypteras till lagringstjänsten. Konceptuell information om kryptering på värden och andra krypteringstyper för hanterade diskar finns i: Kryptering på värden – Kryptering från slutpunkt till slutpunkt för dina VM-data.

Tillfälliga diskar och tillfälliga OS-diskar krypteras i vila med antingen kundhanterade eller plattformshanterade nycklar, beroende på vad du väljer som diskkrypteringstyp för OS-disken. Cacheminnen för operativsystem och datadiskar krypteras i vila med antingen kundhanterade eller plattformshanterade nycklar, beroende på vad du väljer som diskkrypteringstyp. Om en disk till exempel krypteras med kundhanterade nycklar krypteras cachen för disken med kundhanterade nycklar, och om en disk krypteras med plattformshanterade nycklar krypteras cachen för disken med plattformshanterade nycklar.

Begränsningar

- Stöds för 4k sektorstorlek Ultra Diskar och Premium SSD v2.

- Stöds endast på 512e-sektorns storlek Ultra Disks och Premium SSD v2 om de skapades efter 2023-05-13.

- För diskar som skapats före det här datumet ska du ögonblicksbildera disken och skapa en ny disk med hjälp av ögonblicksbilden.

- Det går inte att aktivera på virtuella datorer (VM) eller vm-skalningsuppsättningar som för närvarande eller någonsin har azure diskkryptering aktiverat.

- Azure Disk Encryption kan inte aktiveras på diskar som har kryptering på värden aktiverat.

- Krypteringen kan aktiveras på befintliga VM-skalningsuppsättningar. Men endast nya virtuella datorer som skapas efter aktivering av krypteringen krypteras automatiskt.

- Befintliga virtuella datorer måste frigöras och omallokeras för att kunna krypteras.

VM-storlekar som stöds

Äldre VM-storlekar stöds inte. Du hittar listan över vm-storlekar som stöds genom att antingen använda Azure PowerShell-modulen eller Azure CLI.

Förutsättningar

Du måste aktivera funktionen för din prenumeration innan du kan använda kryptering på värden för antingen den virtuella datorn eller VM-skalningsuppsättningen. Använd följande steg för att aktivera funktionen för din prenumeration:

Azure Portal: Välj Cloud Shell-ikonen på Azure Portal:

Kör följande kommando för att ange kontext till aktuell prenumeration

Set-AzContext -SubscriptionId "<yourSubIDHere>"Kör följande kommando för att registrera funktionen för din prenumeration

Register-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"Kontrollera att registreringstillståndet är Registrerat (registreringen kan ta några minuter) med hjälp av följande kommando innan du testar funktionen.

Get-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"

Distribuera en virtuell dator med plattformshanterade nycklar

Logga in på Azure-portalen.

Sök efter virtuella datorer och välj + Skapa för att skapa en virtuell dator.

Välj en lämplig region och en vm-storlek som stöds.

Fyll i de andra värdena i fönstret Grundläggande som du vill och fortsätt sedan till fönstret Diskar .

I fönstret Diskar väljer du Kryptering på värden.

Gör de återstående valen som du vill.

För resten av distributionsprocessen för virtuella datorer gör du val som passar din miljö och slutför distributionen.

Nu har du distribuerat en virtuell dator med kryptering på värden aktiverat och cachen för disken krypteras med plattformshanterade nycklar.

Distribuera en virtuell dator med kundhanterade nycklar

Du kan också använda kundhanterade nycklar för att kryptera diskcacheminnen.

Skapa en Azure Key Vault- och diskkrypteringsuppsättning

När funktionen är aktiverad måste du konfigurera ett Azure Key Vault och en diskkrypteringsuppsättning, om du inte redan har gjort det.

När du konfigurerar kundhanterade nycklar för diskarna måste du skapa resurser i en viss ordning, om du gör det för första gången. Först måste du skapa och konfigurera ett Azure Key Vault.

Konfigurera ditt Azure Key Vault

Logga in på Azure-portalen.

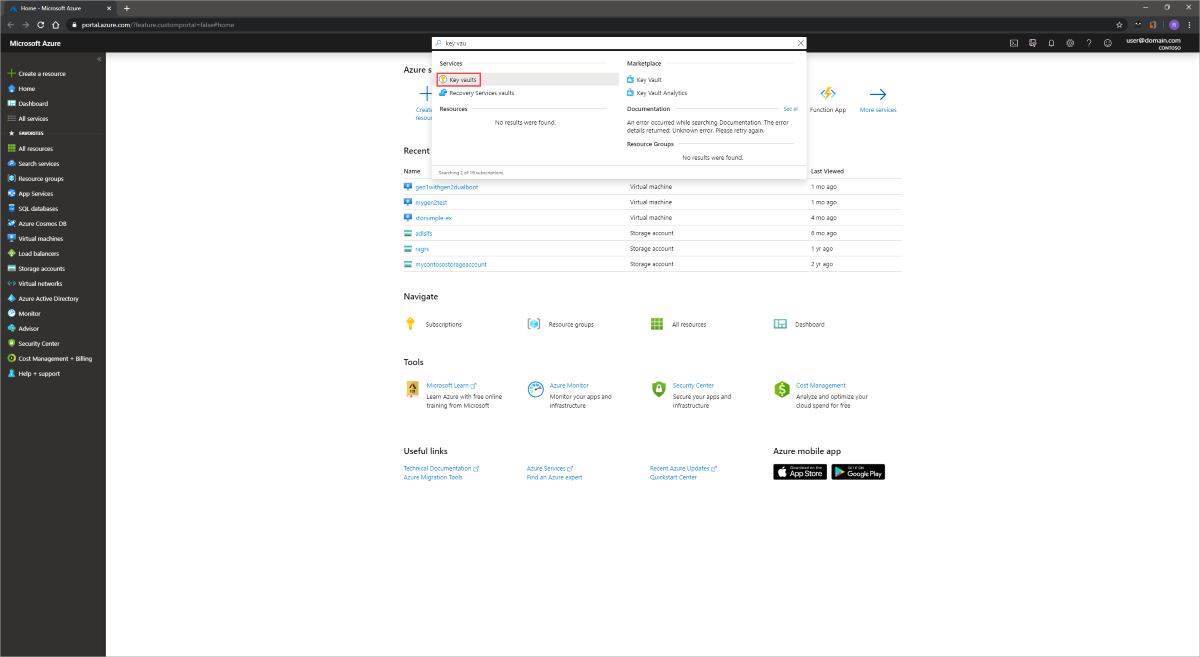

Sök efter och välj Nyckelvalv.

Viktigt!

Diskkrypteringsuppsättningen, den virtuella datorn, diskarna och ögonblicksbilderna måste alla finnas i samma region och prenumeration för att distributionen ska lyckas. Azure Key Vaults kan användas från en annan prenumeration men måste finnas i samma region och klientorganisation som diskkrypteringsuppsättningen.

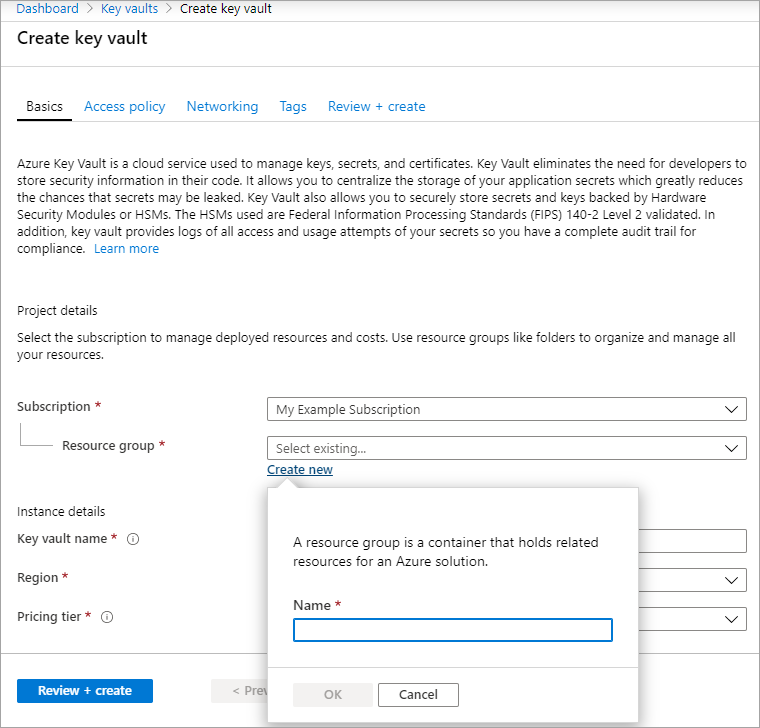

Välj +Skapa för att skapa ett nytt Nyckelvalv.

Skapa en ny resursgrupp.

Ange ett nyckelvalvnamn, välj en region och välj en prisnivå.

Kommentar

När du skapar Key Vault-instansen måste du aktivera skydd mot mjuk borttagning och rensning. Mjuk borttagning säkerställer att Key Vault innehåller en borttagen nyckel för en viss kvarhållningsperiod (standardvärdet 90 dagar). Rensningsskydd säkerställer att en borttagen nyckel inte kan tas bort permanent förrän kvarhållningsperioden förfaller. De här inställningarna skyddar dig från att förlora data på grund av oavsiktlig borttagning. De här inställningarna är obligatoriska när du använder ett Key Vault för att kryptera hanterade diskar.

Välj Granska + skapa, verifiera dina val och välj sedan Skapa.

När nyckelvalvet har distribuerats klart väljer du det.

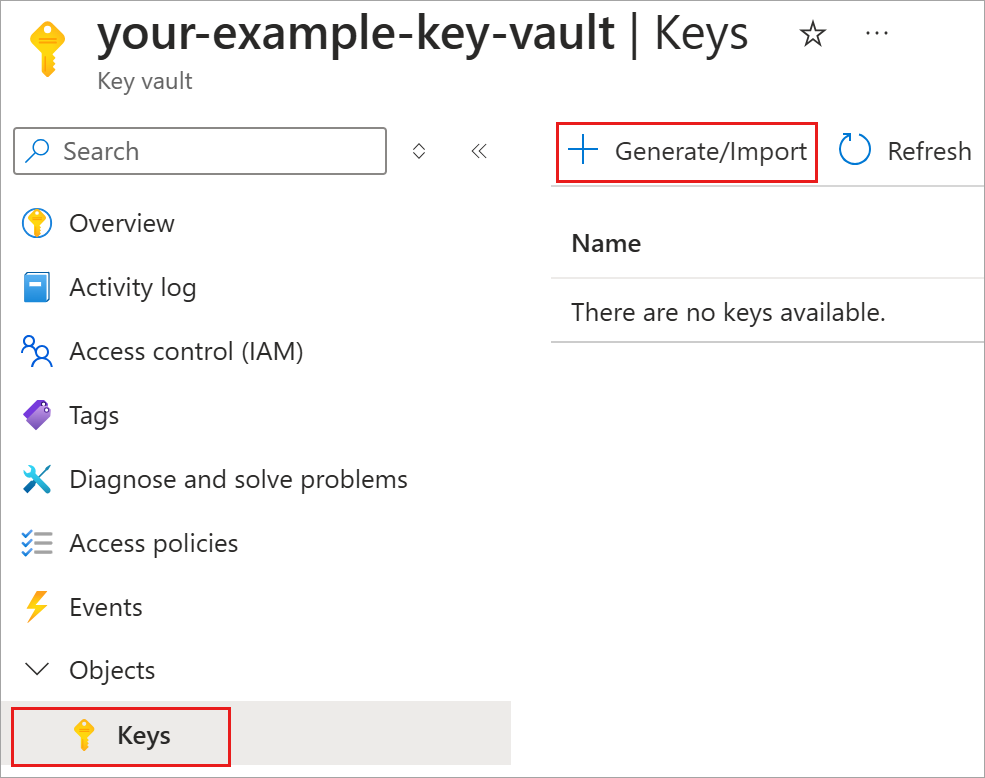

Välj Nycklar under Objekt.

Välj Generera/Importera.

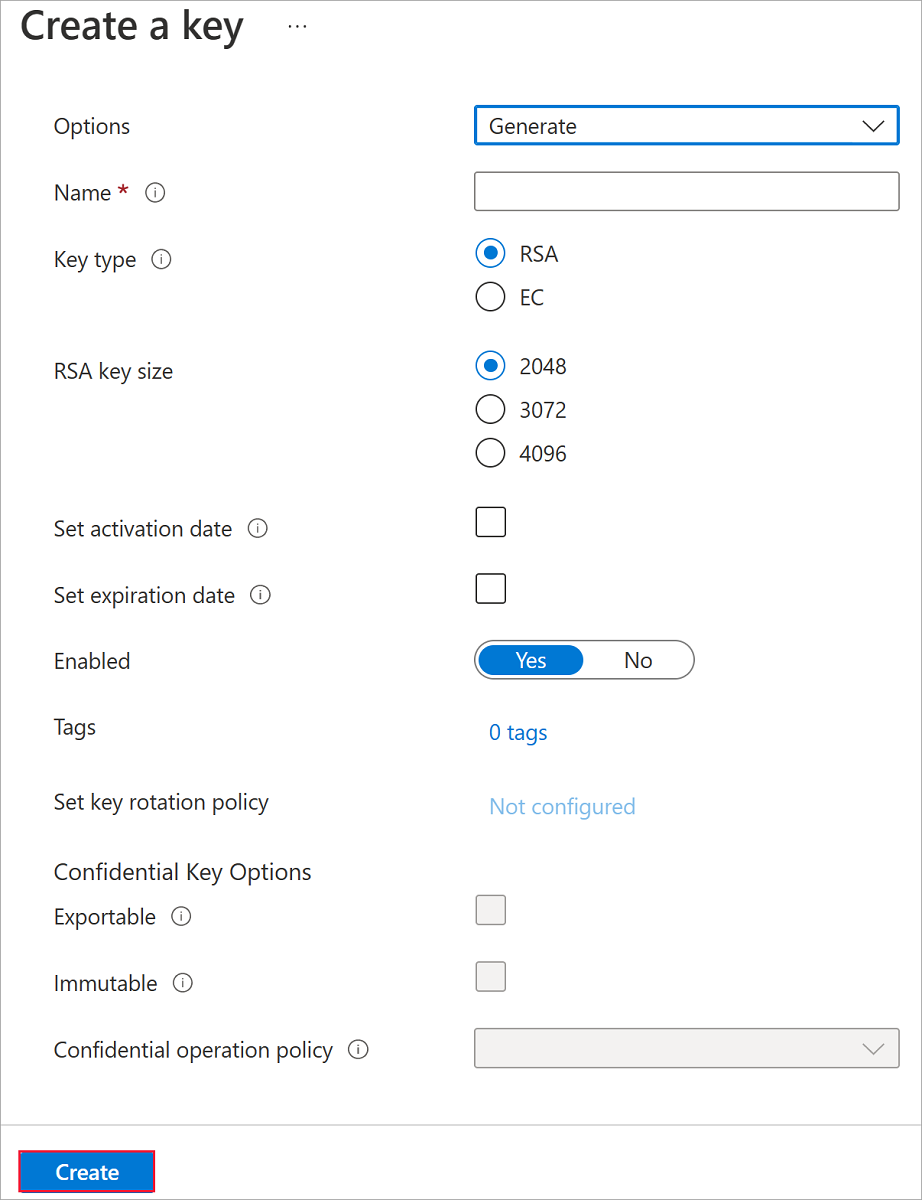

Låt både nyckeltypen vara inställd på RSA - och RSA-nyckelstorlek inställd på 2048.

Fyll i de återstående valen som du vill och välj sedan Skapa.

Lägga till en Azure RBAC-roll

Nu när du har skapat Azure-nyckelvalvet och en nyckel måste du lägga till en Azure RBAC-roll så att du kan använda ditt Azure-nyckelvalv med diskkrypteringsuppsättningen.

- Välj Åtkomstkontroll (IAM) och lägg till en roll.

- Lägg till rollerna Key Vault-administratör, ägare eller deltagare .

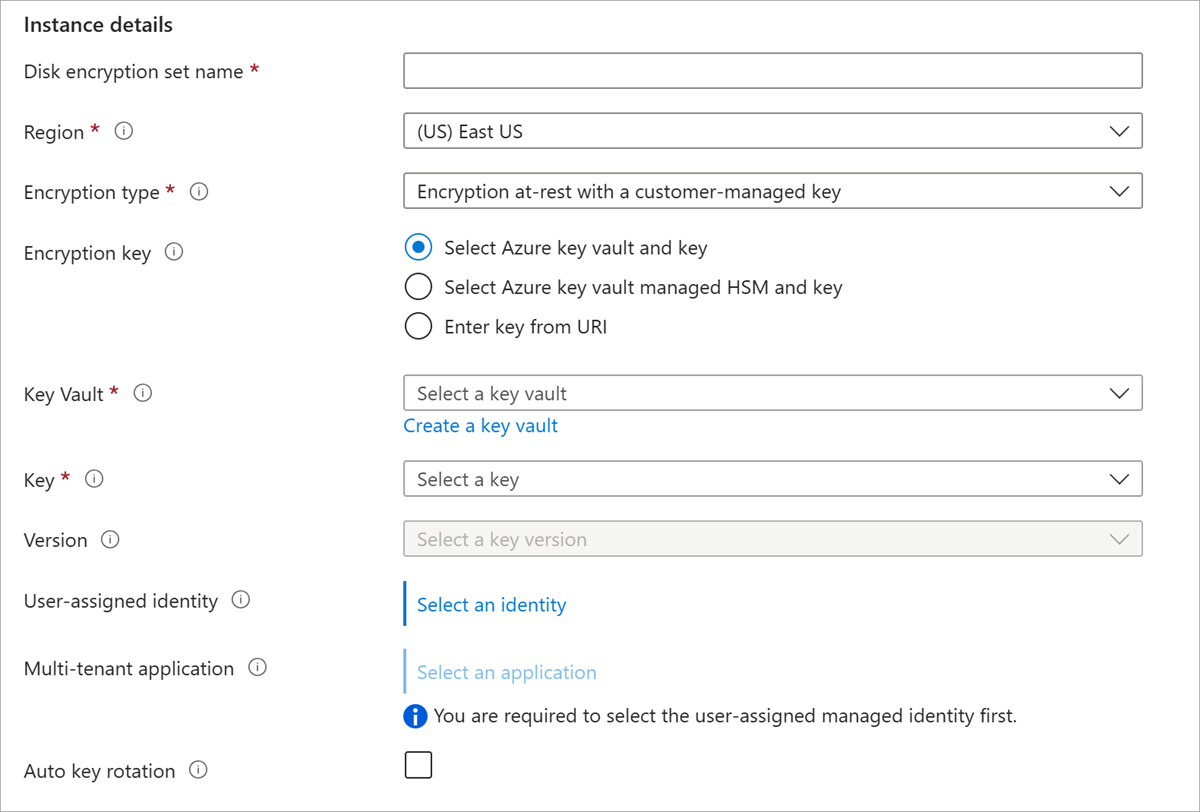

Konfigurera diskkrypteringsuppsättningen

Sök efter diskkrypteringsuppsättningar och välj det.

I fönstret Diskkrypteringsuppsättningar väljer du +Skapa.

Välj din resursgrupp, namnge krypteringsuppsättningen och välj samma region som ditt nyckelvalv.

Som Krypteringstyp väljer du Kryptering i vila med en kundhanterad nyckel.

Kommentar

När du har skapat en diskkrypteringsuppsättning med en viss krypteringstyp kan den inte ändras. Om du vill använda en annan krypteringstyp måste du skapa en ny diskkrypteringsuppsättning.

Kontrollera att Välj Azure-nyckelvalv och nyckel är markerade.

Välj nyckelvalvet och nyckeln som du skapade tidigare och versionen.

Om du vill aktivera automatisk rotation av kundhanterade nycklar väljer du Automatisk nyckelrotation.

Välj Granska och skapa och sedan Skapa.

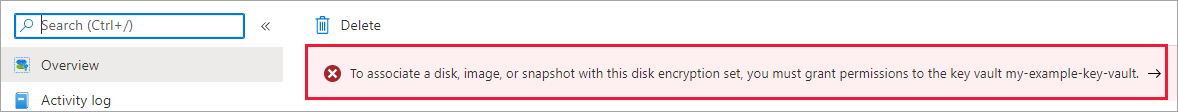

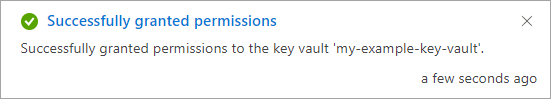

Gå till diskkrypteringsuppsättningen när den har distribuerats och välj aviseringen som visas.

Detta ger nyckelvalvet behörighet till diskkrypteringsuppsättningen.

Distribuera en virtuell dator

Nu när du har konfigurerat en Azure Key Vault- och diskkrypteringsuppsättning kan du distribuera en virtuell dator och den använder kryptering på värden.

Logga in på Azure-portalen.

Sök efter virtuella datorer och välj + Lägg till för att skapa en virtuell dator.

Skapa en ny virtuell dator, välj en lämplig region och en vm-storlek som stöds.

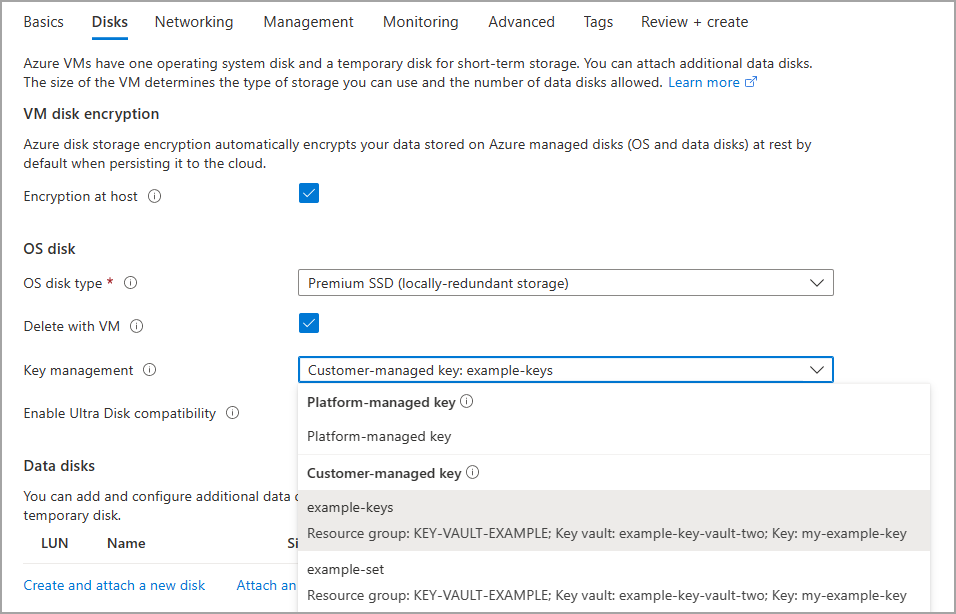

Fyll i de andra värdena i fönstret Grundläggande som du vill och fortsätt sedan till fönstret Diskar .

I fönstret Diskar väljer du Kryptering på värden.

Välj Nyckelhantering och välj en av dina kundhanterade nycklar.

Gör de återstående valen som du vill.

För resten av distributionsprocessen för virtuella datorer gör du val som passar din miljö och slutför distributionen.

Nu har du distribuerat en virtuell dator med kryptering på värden aktiverad med hjälp av kundhanterade nycklar.

Inaktivera värdbaserad kryptering

Frigör den virtuella datorn först, kryptering på värden kan inte inaktiveras om inte den virtuella datorn frigörs.

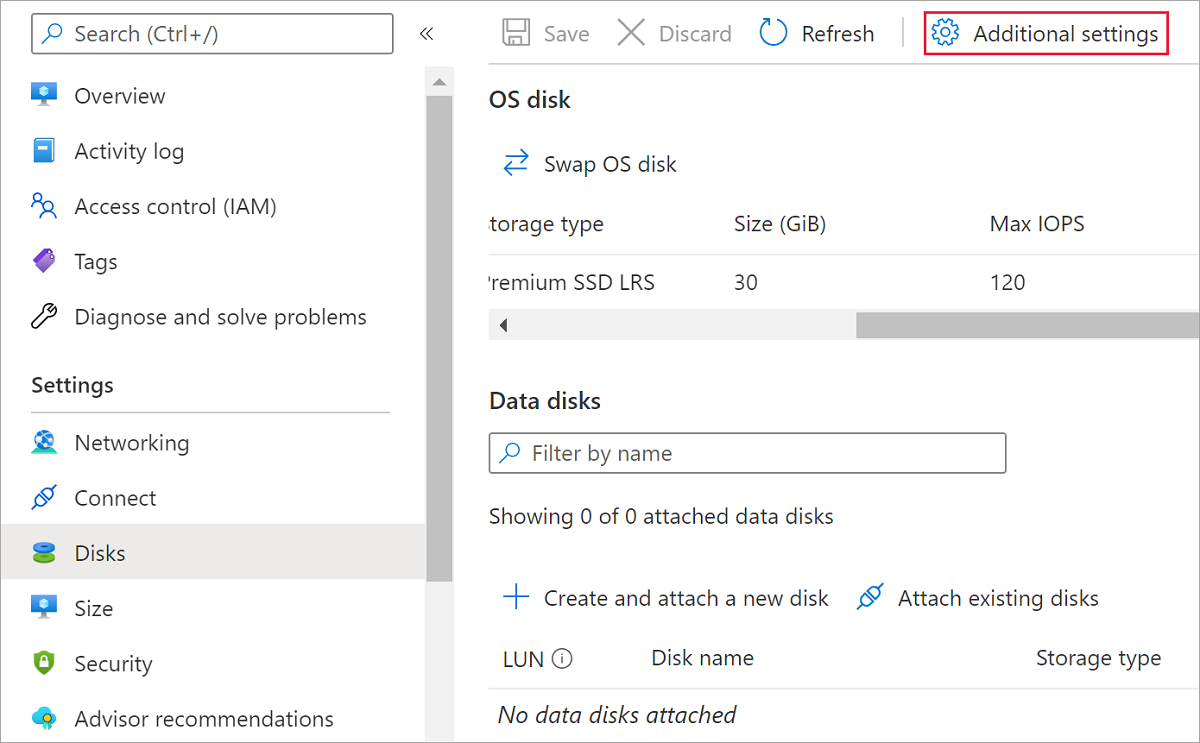

På den virtuella datorn väljer du Diskar och sedan Ytterligare inställningar.

Välj Nej för Kryptering på värden och välj sedan Spara.