Säkerhet, åtkomst och åtgärder för Oracle-migreringar

Den här artikeln är del tre i en serie i sju delar som ger vägledning om hur du migrerar från Oracle till Azure Synapse Analytics. Fokus i den här artikeln är metodtips för säkerhetsåtkomståtgärder.

Säkerhetsfrågor

Oracle-miljön erbjuder flera metoder för åtkomst och autentisering som du kan behöva migrera till Azure Synapse med minimal risk och användarpåverkan. Artikeln förutsätter att du vill migrera befintliga anslutningsmetoder och användar-, roll- och behörighetsstrukturerna i befintligt fall. Om så inte är fallet använder du Azure Portal för att skapa och hantera ett nytt säkerhetssystem.

Mer information om säkerhetsalternativ för Azure Synapse finns i Azure Synapse Analytics-säkerhet.

Anslutning och autentisering

Autentisering är en process för att verifiera identiteten för en användare, enhet eller annan entitet i ett datorsystem, vanligtvis som en förutsättning för att bevilja åtkomst till resurser i ett system.

Dricks

Autentisering i både Oracle och Azure Synapse kan vara "i databasen" eller via externa metoder.

Alternativ för Oracle-auktorisering

Oracle-systemet erbjuder dessa autentiseringsmetoder för databasanvändare:

Databasautentisering: Med databasautentisering administrerar Oracle-databasen användarkontot och autentiserar användaren. För att Oracle-databasen ska kunna utföra autentisering genererar den ett lösenord för nya användare och lagrar lösenord i krypterat format. Användare kan när som helst ändra sitt lösenord. Oracle rekommenderar lösenordshantering via kontolåsning, lösenordsåldring och förfallotid, lösenordshistorik och verifiering av lösenordskomplexitet. Databasautentisering är vanligt i äldre Oracle-installationer.

Extern autentisering: med extern autentisering underhåller Oracle-databasen användarkontot och en extern tjänst utför lösenordsadministration och användarautentisering. Den externa tjänsten kan vara ett operativsystem eller en nätverkstjänst som Oracle Net. Databasen förlitar sig på det underliggande operativsystemet eller nätverksautentiseringstjänsten för att begränsa åtkomsten till databaskonton. Den här typen av tecken använder inte ett databaslösenord. Det finns två externa autentiseringsalternativ:

Operativsystemautentisering: Som standard kräver Oracle en säker anslutning för inloggningar som operativsystemet autentiserar för att förhindra att en fjärranvändare personifierar en operativsystemanvändare via en nätverksanslutning. Det här kravet förhindrar användning av Oracle Net och en konfiguration med delad server.

Nätverksautentisering: flera mekanismer för nätverksautentisering är tillgängliga, till exempel smartkort, fingeravtryck, Kerberos och operativsystemet. Många nätverksautentiseringstjänster, till exempel Kerberos, stöder enkel inloggning så att användarna har färre lösenord att komma ihåg.

Global autentisering och auktorisering: Med global autentisering och auktorisering kan du centralisera hanteringen av användarrelaterad information, inklusive auktoriseringar, i en LDAP-baserad katalogtjänst. Användare identifieras i databasen som globala användare, vilket innebär att de autentiseras av TLS/SSL och användarhantering sker utanför databasen. Den centraliserade katalogtjänsten utför användarhantering. Den här metoden ger stark autentisering med TLS/SSL, Kerberos eller Windows-inbyggd autentisering och möjliggör centraliserad hantering av användare och privilegier i hela företaget. Administration är enklare eftersom det inte är nödvändigt att skapa ett schema för varje användare i varje databas i företaget. Enkel inloggning stöds också, så att användarna bara behöver logga in en gång för att få åtkomst till flera databaser och tjänster.

Viktigt!

Azure börjar dra tillbaka äldre TLS-versioner (TLS 1.0 och 1.1) från och med november 2024. Använd TLS 1.2 eller senare. Efter den 31 mars 2025 kommer du inte längre att kunna ange den lägsta TLS-versionen för Azure Synapse Analytics-klientanslutningar under TLS 1.2. Efter det här datumet misslyckas inloggningsförsök från anslutningar med en TLS-version som är lägre än 1.2. Mer information finns i Meddelande: Azure Support för TLS 1.0 och TLS 1.1 avslutas.

Proxyautentisering och auktorisering: Du kan ange en mellannivåserver till proxyklienter på ett säkert sätt. Oracle har olika alternativ för proxyautentisering, till exempel:

Mellannivåservern kan autentisera sig själv med databasservern. En klient, som i det här fallet är en programanvändare eller ett annat program, autentiserar sig med mellannivåservern. Klientidentiteter kan underhållas hela vägen till databasen.

Klienten, som i det här fallet är databasanvändare, autentiseras inte av mellannivåservern. Klientens identitet och databaslösenord skickas via mellannivåservern till databasservern för autentisering.

Klienten, som i det här fallet är en global användare, autentiseras av mellannivåservern och skickar antingen ett unikt namn (DN) eller certifikat via mellannivån för att hämta klientens användarnamn.

Auktoriseringsalternativ för Azure Synapse

Azure Synapse stöder två grundläggande alternativ för anslutning och auktorisering:

SQL-autentisering: SQL-autentisering använder en databasanslutning som innehåller en databasidentifierare, användar-ID och lösenord, plus andra valfria parametrar. Den här autentiseringsmetoden är funktionellt likvärdig med Oracle-databasautentisering.

Microsoft Entra-autentisering: Med Microsoft Entra-autentisering kan du centralt hantera identiteter för databasanvändare och Microsoft-tjänster på en plats. Centraliserad hantering ger en enda plats för att hantera Azure Synapse-användare och förenklar behörighetshantering. Microsoft Entra-autentisering stöder anslutningar till LDAP- och Kerberos-tjänster. Du kan till exempel använda Microsoft Entra-autentisering för att ansluta till befintliga LDAP-kataloger om de ska finnas kvar efter migreringen av databasen.

Användare, roller och behörigheter

Både Oracle och Azure Synapse implementerar databasåtkomstkontroll via en kombination av användare, roller och behörigheter. Du kan använda SQL-standardinstruktioner CREATE USER och CREATE ROLE/GROUP definiera användare och roller.

GRANT och REVOKE instruktioner tilldelar eller tar bort behörigheter till användare och/eller roller.

Dricks

Planering är viktigt för ett lyckat migreringsprojekt. Börja med beslut på hög nivå.

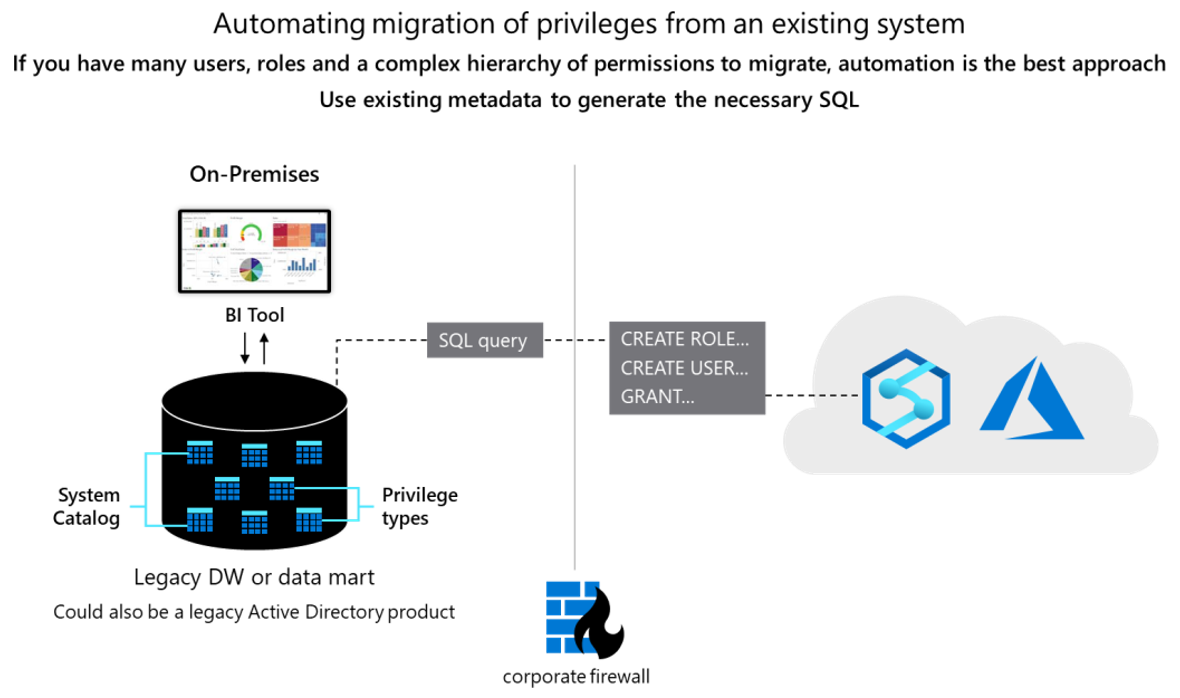

Begreppsmässigt liknar Oracle- och Azure Synapse-databaser, och i viss mån går det att automatisera migreringen av befintliga användar-ID:er, grupper och behörigheter. Extrahera den äldre användar- och gruppinformationen från Oracle-systemkatalogtabellerna och generera sedan matchande motsvarighet CREATE USER och CREATE ROLE instruktioner. Kör dessa instruktioner i Azure Synapse för att återskapa samma användar-/rollhierarki.

Dricks

Automatisera om möjligt migreringsprocesser för att minska den förflutna tiden och omfånget för fel.

Efter dataextrahering använder du Oracle-systemkatalogtabeller för att generera motsvarande GRANT instruktioner för att tilldela behörigheter om det finns en motsvarighet.

Användare och roller

Informationen om aktuella användare och grupper i ett Oracle-system finns i systemkatalogvyer, till exempel ALL_USERS och DBA_USERS. Du kan köra frågor mot dessa vyer på vanligt sätt via Oracle SQL*Plus eller Oracle SQL Developer. Följande frågor är grundläggande exempel:

--List of users

select * from dba_users order by username;

--List of roles

select * from dba_roles order by role;

--List of users and their associated roles

select * from user_role_privs order by username, granted_role;

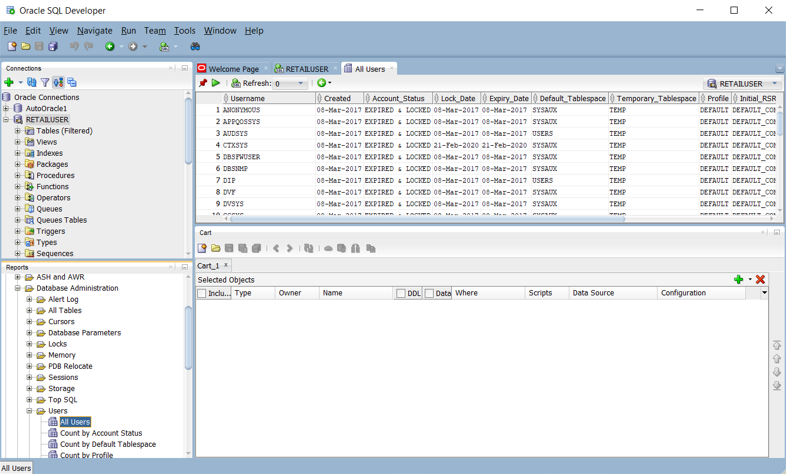

Oracle SQL Developer har inbyggda alternativ för att visa användar- och rollinformation i fönstret Rapporter , enligt följande skärmbild.

Du kan ändra exempelinstruktionen SELECT för att skapa en resultatuppsättning som är en serie CREATE USER med - och CREATE GROUP -instruktioner. Det gör du genom att inkludera lämplig text som en literal i -instruktionen SELECT .

Det finns inget sätt att hämta befintliga Oracle-lösenord, så du måste implementera ett schema för att allokera nya initiala lösenord i Azure Synapse.

Dricks

Migrering av ett informationslager kräver migrering av mer än bara tabeller, vyer och SQL-instruktioner.

Behörigheter

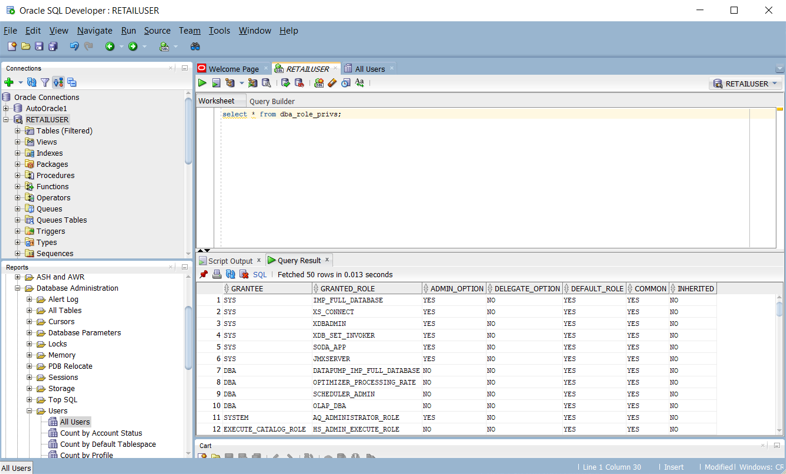

I ett Oracle-system har systemvyn DBA_ROLE_PRIVS åtkomsträttigheter för användare och roller. Om du har SELECT åtkomst kan du fråga den vyn för att hämta de aktuella åtkomstbehörighetslistorna som definierats i systemet. Följande skärmbild av Oracle SQL Developer visar ett exempel på en lista över åtkomsträttigheter.

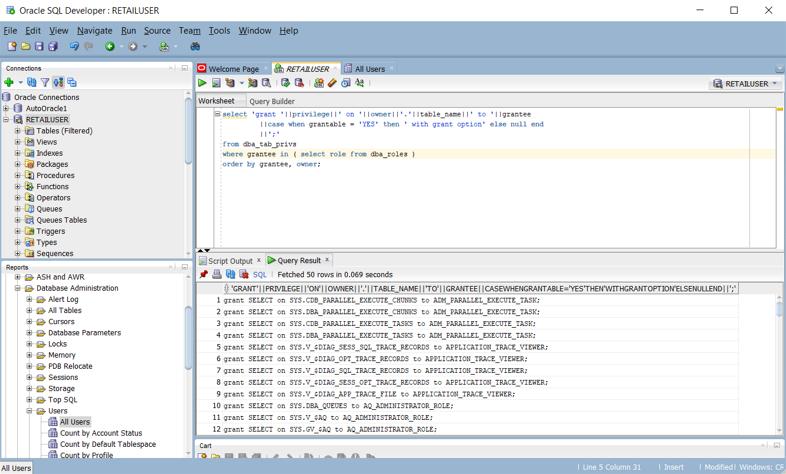

Du kan också skapa frågor för att skapa ett skript som är en serie CREATE och GRANT instruktioner för Azure Synapse, baserat på befintliga Oracle-privilegier. Följande skärmbild av Oracle SQL Developer visar ett exempel på skriptet.

Den här tabellen visar och beskriver de dataordlistevyer som krävs för att visa information om användare, roll och behörigheter.

| Visa | beskrivning |

|---|---|

| DBA_COL_PRIVS ALL_COL_PRIVS USER_COL_PRIVS |

DBA-vyn beskriver alla kolumnobjektsbidrag i databasen. Vyn ALL beskriver alla kolumnobjektsbidrag som den aktuella användaren eller PUBLIC är objektägare, beviljare eller beviljare för. Vyn ANVÄNDARE beskriver kolumnobjektsbidrag som den aktuella användaren är objektägare, beviljare eller beviljare för. |

| ALL_COL_PRIVS_MADE USER_COL_PRIVS_MADE |

I vyn ALL visas kolumnobjekt som den aktuella användaren är objektägare eller beviljare för. Vyn ANVÄNDARE beskriver kolumnobjektsbidrag som den aktuella användaren är beviljare för. |

| ALL_COL_PRIVS_RECD USER_COL_PRIVS_RECD |

Vyn ALL beskriver kolumnobjektsbidrag som den aktuella användaren eller PUBLIC är beviljare för. Vyn ANVÄNDARE beskriver kolumnobjektsbidrag som den aktuella användaren är beviljad för. |

| DBA_TAB_PRIVS ALL_TAB_PRIVS USER_TAB_PRIVS |

DBA-vyn visar alla bidrag för alla objekt i databasen. Vyn ALLA visar bidragen för objekt där användaren eller PUBLIC är beviljad. Användarvyn visar bidrag för alla objekt där den aktuella användaren är beviljad. |

| ALL_TAB_PRIVS_MADE USER_TAB_PRIVS_MADE |

Vyn ALLA visar objektbidrag som gjorts av den aktuella användaren eller som gjorts på de objekt som ägs av den aktuella användaren. Vyn ANVÄNDARE visar bidrag för alla objekt som ägs av den aktuella användaren. |

| ALL_TAB_PRIVS_RECD USER_TAB_PRIVS_RECD |

Vyn ALLA visar objektbidrag som användaren eller PUBLIC är beviljad för. Användarvyn visar objektbidrag som den aktuella användaren är beviljad för. |

| DBA_ROLES | Den här vyn visar alla roller som finns i databasen. |

| DBA_ROLE_PRIVS USER_ROLE_PRIVS |

DBA-vyn visar roller som beviljats användare och roller. Vyn ANVÄNDARE visar roller som beviljats den aktuella användaren. |

| DBA_SYS_PRIVS USER_SYS_PRIVS |

DBA-vyn visar systembehörigheter som beviljats användare och roller. Vyn ANVÄNDARE visar systembehörigheter som beviljats den aktuella användaren. |

| ROLE_ROLE_PRIVS | Den här vyn beskriver roller som beviljats andra roller. Information tillhandahålls endast om roller som användaren har åtkomst till. |

| ROLE_SYS_PRIVS | Den här vyn innehåller information om systembehörigheter som beviljas roller. Information tillhandahålls endast om roller som användaren har åtkomst till. |

| ROLE_TAB_PRIVS | Den här vyn innehåller information om objektbehörigheter som beviljats roller. Information tillhandahålls endast om roller som användaren har åtkomst till. |

| SESSION_PRIVS | I den här vyn visas de behörigheter som för närvarande är aktiverade för användaren. |

| SESSION_ROLES | Den här vyn visar de roller som för närvarande är aktiverade för användaren. |

Oracle har stöd för olika typer av privilegier:

Systembehörigheter: Med systembehörigheter kan beviljare utföra standardadministratörsuppgifter i databasen. Dessa privilegier är vanligtvis begränsade till betrodda användare. Många systemprivilegier är specifika för Oracle-åtgärder.

Objektbehörigheter: varje typ av objekt har behörigheter som är associerade med det.

Tabellbehörigheter: Tabellbehörigheter möjliggör säkerhet på DML-nivå (datamanipuleringsspråk) eller datadefinitionsspråk (DDL). Du kan mappa tabellbehörigheter direkt till deras motsvarighet i Azure Synapse.

Visa behörigheter: du kan använda DML-objektbehörigheter för vyer som liknar tabeller. Du kan mappa visningsbehörigheter direkt till deras motsvarighet i Azure Synapse.

Procedurprivilegier: Med behörigheter för procedurer kan procedurer, inklusive fristående procedurer och funktioner, beviljas behörigheten

EXECUTE. Du kan mappa procedurbehörigheter direkt till deras motsvarighet i Azure Synapse.Typbehörigheter: Du kan bevilja systembehörigheter till namngivna typer, till exempel objekttyper,

VARRAYsoch kapslade tabeller. Dessa privilegier är vanligtvis specifika för Oracle och har ingen motsvarighet i Azure Synapse.

Dricks

Azure Synapse har motsvarande behörigheter för grundläggande databasåtgärder som DML och DDL.

I följande tabell visas vanliga Oracle-administratörsbehörigheter som har en direkt motsvarighet i Azure Synapse.

| Administratörsbehörighet | beskrivning | Motsvarande Synapse |

|---|---|---|

| [Skapa] Databas | Användaren kan skapa databaser. Behörighet att använda befintliga databaser styrs av objektbehörigheter. | SKAPA DATABAS |

| [Skapa] Extern tabell | Användaren kan skapa externa tabeller. Behörighet att använda befintliga tabeller styrs av objektbehörigheter. | CREATE TABLE |

| [Skapa] Funktion | Användaren kan skapa användardefinierade funktioner (UDF:er). Behörighet att använda befintliga UDF:er styrs av objektbehörigheter. | CREATE FUNCTION |

| [Skapa] Roll | Användaren kan skapa grupper. Behörighet att arbeta med befintliga grupper styrs av objektbehörigheter. | SKAPA ROLL |

| [Skapa] Index | Endast för systemanvändning. Användare kan inte skapa index. | CREATE INDEX |

| [Skapa] Materialiserad vy | Användaren kan skapa materialiserade vyer. | SKAPA VY |

| [Skapa] Procedur | Användaren kan skapa lagrade procedurer. Behörighet att använda befintliga lagrade procedurer styrs av objektbehörigheter. | SKAPA PROCESS |

| [Skapa] Schemat | Användaren kan skapa scheman. Behörighet att arbeta med befintliga scheman styrs av objektbehörigheter. | SKAPA SCHEMA |

| [Skapa] Bord | Användaren kan skapa tabeller. Behörighet att använda befintliga tabeller styrs av objektbehörigheter. | CREATE TABLE |

| [Skapa] Tillfällig tabell | Användaren kan skapa temporära tabeller. Behörighet att använda befintliga tabeller styrs av objektbehörigheter. | CREATE TABLE |

| [Skapa] Användare | Användaren kan skapa användare. Behörighet att arbeta med befintliga användare styrs av objektbehörigheter. | SKAPA ANVÄNDARE |

| [Skapa] Utsikt | Användaren kan skapa vyer. Behörighet att använda befintliga vyer styrs av objektbehörigheter. | SKAPA VY |

Du kan automatisera migreringen av dessa privilegier genom att generera motsvarande skript för Azure Synapse från Oracle-katalogtabellerna enligt beskrivningen tidigare i det här avsnittet.

I nästa tabell visas vanliga Oracle-objektbehörigheter som har en direkt motsvarighet i Azure Synapse.

| Objektprivilegier | beskrivning | Motsvarande Synapse |

|---|---|---|

| Ändra | Användaren kan ändra objektattribut. Gäller för alla objekt. | ÄNDRA |

| Delete | Användaren kan ta bort tabellrader. Gäller endast för tabeller. | DELETE |

| Ta bort | Användaren kan släppa objekt. Gäller för alla objekttyper. | DROP |

| Genomförande | Användaren kan köra användardefinierade funktioner, användardefinierade aggregeringar eller lagrade procedurer. | KÖR |

| Infoga | Användaren kan infoga rader i en tabell. Gäller endast för tabeller. | INSERT |

| List | Användaren kan visa ett objektnamn, antingen i en lista eller på något annat sätt. Gäller för alla objekt. | LISTA |

| Välj | Användaren kan välja (eller fråga) rader i en tabell. Gäller för tabeller och vyer. | SELECT |

| Truncate | Användaren kan ta bort alla rader från en tabell. Gäller endast för tabeller. | TRUNCATE |

| Uppdatera | Användaren kan ändra tabellrader. Gäller endast för tabeller. | UPDATE |

Mer information om Azure Synapse-behörigheter finns i Behörigheter för databasmotorn.

Migrera användare, roller och privilegier

Hittills har vi beskrivit en vanlig metod för att migrera användare, roller och privilegier till Azure Synapse med hjälp av CREATE USERkommandona , CREATE ROLEoch GRANT SQL. Du behöver dock inte migrera alla Oracle-åtgärder med beviljande behörighet till den nya miljön. Systemhanteringsåtgärder är till exempel inte tillämpliga för den nya miljön eller motsvarande funktioner är automatiska eller hanterade utanför databasen. För användare, roller och delmängden av behörigheter som har en direkt motsvarighet i Azure Synapse-miljön beskriver följande steg migreringsprocessen:

Migrera Oracle-schema, tabell och visa definitioner till Azure Synapse-miljön. Det här steget migrerar endast tabelldefinitionerna, inte data.

Extrahera befintliga användar-ID:t som du vill migrera från Oracle-systemtabellerna, generera ett skript med

CREATE USERinstruktioner för Azure Synapse och kör sedan skriptet i Azure Synapse-miljön. Hitta ett sätt att skapa nya initiala lösenord eftersom lösenord inte kan extraheras från Oracle-miljön.Extrahera befintliga roller från Oracle-systemtabellerna, generera ett skript med motsvarande

CREATE ROLEinstruktioner för Azure Synapse och kör sedan skriptet i Azure Synapse-miljön.Extrahera användar-/rollkombinationerna från Oracle-systemtabellerna, generera ett skript till

GRANTroller till användare i Azure Synapse och kör sedan skriptet i Azure Synapse-miljön.Extrahera relevant behörighetsinformation från Oracle-systemtabellerna och generera sedan ett skript till

GRANTrätt behörigheter för användare och roller i Azure Synapse och kör sedan skriptet i Azure Synapse-miljön.

Operativa överväganden

I det här avsnittet beskrivs hur typiska oracle-operativa uppgifter kan implementeras i Azure Synapse med minimal risk och användarpåverkan.

Precis som med alla informationslagerprodukter i produktion krävs löpande hanteringsuppgifter för att systemet ska kunna köras effektivt och tillhandahålla data för övervakning och granskning. Andra operativa överväganden är resursutnyttjande, kapacitetsplanering för framtida tillväxt och säkerhetskopiering/återställning av data.

Dricks

Operativa uppgifter är nödvändiga för att hålla alla informationslager i drift effektivt.

Oracle-administrationsuppgifter delas vanligtvis in i två kategorier:

Systemadministration: Systemadministration är hantering av maskinvara, konfigurationsinställningar, systemstatus, åtkomst, diskutrymme, användning, uppgraderingar och andra uppgifter.

Databasadministration: Databasadministration är hantering av användardatabaser och deras innehåll, datainläsning, säkerhetskopiering av data, dataåterställning och åtkomst till data och behörigheter.

Oracle erbjuder flera metoder och gränssnitt som du kan använda för att utföra system- och databashanteringsuppgifter:

Oracle Enterprise Manager är Oracles lokala hanteringsplattform. Den innehåller en enda fönsterruta för att hantera alla en kunds Oracle-distributioner, oavsett om de finns i deras datacenter eller i Oracle Cloud. Genom djup integrering med Oracles produktstack tillhandahåller Oracle Enterprise Manager stöd för hantering och automatisering för Oracle-program, databaser, mellanprogram, maskinvara och konstruerade system.

Oracle Instance Manager tillhandahåller ett användargränssnitt för högnivåadministration av Oracle-instanser. Oracle Instance Manager aktiverar uppgifter som start, avstängning och loggvisning.

Oracle Database Configuration Assistant är ett användargränssnitt som möjliggör hantering och konfiguration av olika databasfunktioner.

SQL-kommandon som stöder administrationsuppgifter och frågor i en SQL-databassession. Du kan köra SQL-kommandon från Oracle SQL*Plus-kommandotolken, Oracle SQL Developer-användargränssnittet eller via SQL-API:er som ODBC, JDBC och OLE DB-providern. Du måste ha ett databasanvändarkonto för att kunna köra SQL-kommandon med rätt behörighet för de frågor och uppgifter som du utför.

Även om hanterings- och driftuppgifterna för olika informationslager liknar begreppen kan de enskilda implementeringarna skilja sig åt. Moderna molnbaserade produkter som Azure Synapse tenderar att införliva en mer automatiserad och "systemhanterad" metod jämfört med den mer manuella metoden i äldre miljöer som Oracle.

I följande avsnitt jämförs Oracle- och Azure Synapse-alternativ för olika operativa uppgifter.

Hushållningsuppgifter

I de flesta äldre informationslagermiljöer är vanliga hushållningsuppgifter tidskrävande. Du kan frigöra diskutrymme genom att ta bort gamla versioner av uppdaterade eller borttagna rader. Du kan också frigöra diskutrymme genom att omorganisera data, loggfiler och indexblock för effektivitet, till exempel genom att köra ALTER TABLE... SHRINK SPACE i Oracle.

Dricks

Hushållningsuppgifter håller ett produktionslager effektivt och optimerar lagring och andra resurser.

Insamling av statistik är en potentiellt tidskrävande uppgift som krävs efter massinmatning av data för att ge frågeoptimeraren uppdaterade data för sina frågekörningsplaner.

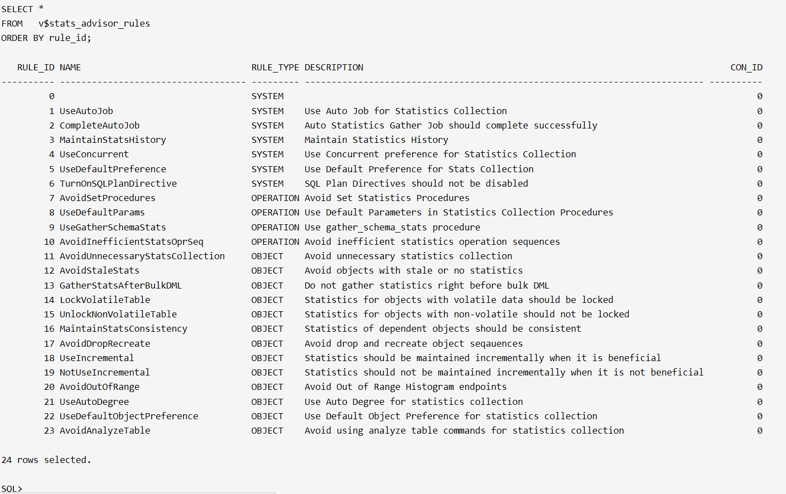

Oracle har en inbyggd funktion som hjälper dig att analysera statistikkvaliteten, Optimizer Statistics Advisor. Den fungerar via en lista över Oracle-regler som representerar metodtips för optimerarstatistik. Rådgivaren kontrollerar varje regel och genererar vid behov resultat, rekommendationer och åtgärder som inbegriper uppmaningar till DBMS_STATS paketet att vidta korrigerande åtgärder. Användare kan se listan över regler i V$STATS_ADVISOR_RULES vyn, som du ser på följande skärmbild.

En Oracle-databas innehåller många loggtabeller i dataordlistan, som ackumulerar data, antingen automatiskt eller efter att vissa funktioner har aktiverats. Eftersom loggdata växer med tiden rensar du äldre information för att undvika att använda permanent utrymme. Oracle tillhandahåller alternativ för att automatisera loggunderhåll.

Azure Synapse kan automatiskt skapa statistik så att de är tillgängliga när det behövs. Du kan defragmentera index och datablock manuellt, enligt schema eller automatiskt. Genom att använda inbyggda inbyggda Azure-funktioner minskar du migreringsarbetet.

Dricks

Automatisera och övervaka hushållningsuppgifter i Azure.

Övervakning och granskning

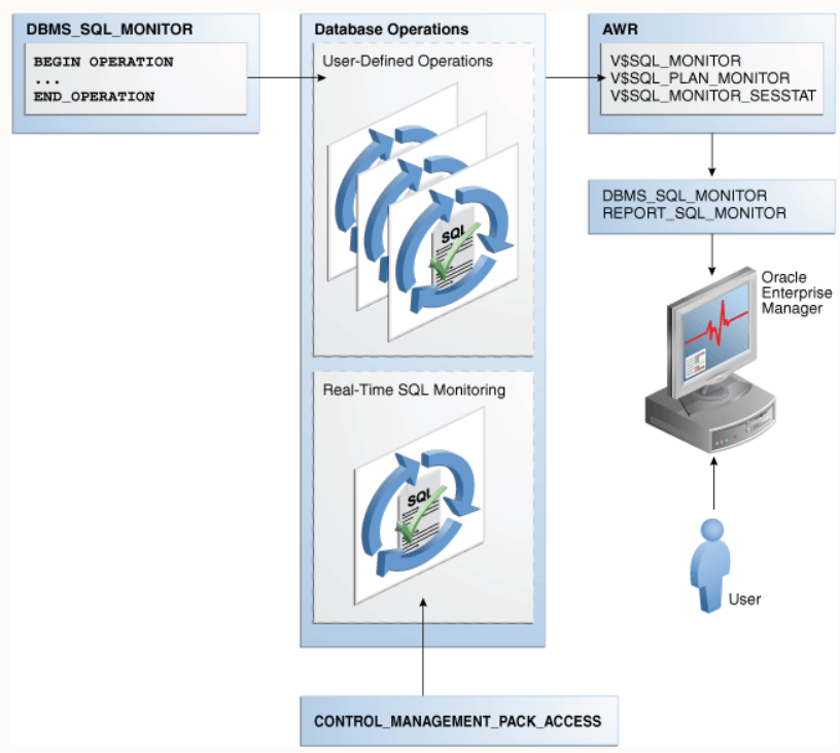

Oracle Enterprise Manager innehåller verktyg för att övervaka olika aspekter av ett eller flera Oracle-system, till exempel aktivitet, prestanda, köer och resursanvändning. Oracle Enterprise Manager har ett interaktivt användargränssnitt som gör att användarna kan öka detaljnivån i alla diagram på låg nivå.

Dricks

Oracle Enterprise Manager är den rekommenderade metoden för övervakning och loggning i Oracle-system.

Följande diagram innehåller en översikt över övervakningsmiljön i ett Oracle-informationslager.

Azure Synapse ger också en omfattande övervakningsupplevelse inom Azure Portal för att ge insikter om arbetsbelastningen i ditt informationslager. Azure Portal är det rekommenderade verktyget för att övervaka ditt informationslager eftersom det ger konfigurerbara kvarhållningsperioder, aviseringar, rekommendationer och anpassningsbara diagram och instrumentpaneler för mått och loggar.

Dricks

Azure Portal tillhandahåller ett användargränssnitt för att hantera övervaknings- och granskningsuppgifter för alla Azure-data och -processer.

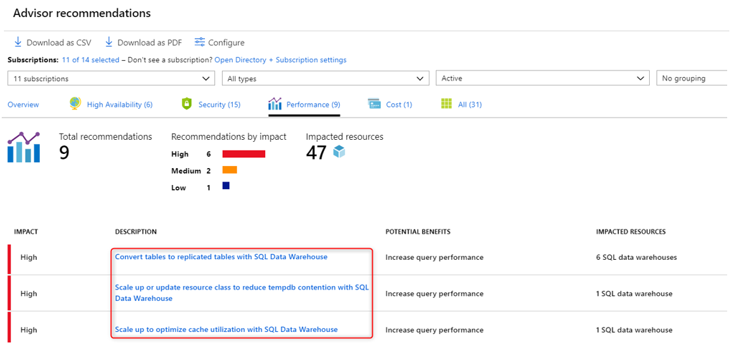

Azure Portal kan också ge rekommendationer för prestandaförbättringar, enligt följande skärmbild.

Portalen stöder integrering med andra Azure-övervakningstjänster, till exempel Operations Management Suite (OMS) och Azure Monitor, för att ge en integrerad övervakningsupplevelse av informationslagret och hela Azure Analytics-plattformen. Mer information finns i Åtgärder och hanteringsalternativ för Azure Synapse.

Hög tillgänglighet (HA) och haveriberedskap (DR)

Sedan den första versionen 1979 har Oracle-miljön utvecklats till att omfatta många funktioner som krävs av företagskunder, inklusive alternativ för hög tillgänglighet (HA) och haveriberedskap (DR). Det senaste meddelandet i det här området är MAA (Maximum Availability Architecture), som innehåller referensarkitekturer för fyra nivåer av HA och DR:

- Bronsnivå: en ha-arkitektur med en instans

- Silvernivå: HA med automatisk redundans

- Guldnivå: omfattande HA och DR

- Platinum-nivå: inget avbrott för platinaklara program

Azure Synapse använder databasögonblicksbilder för att tillhandahålla HA för informationslagret. En ögonblicksbild av informationslagret skapar en återställningspunkt som du kan använda för att återställa ett informationslager till ett tidigare tillstånd. Eftersom Azure Synapse är ett distribuerat system består en ögonblicksbild av informationslagret av många filer som lagras i Azure Storage. Ögonblicksbilder samlar in inkrementella ändringar av data som lagras i ditt informationslager.

Dricks

Azure Synapse skapar ögonblicksbilder automatiskt för att säkerställa snabb återställningstid.

Azure Synapse tar automatiskt ögonblicksbilder under dagen och skapar återställningspunkter som är tillgängliga i sju dagar. Du kan inte ändra kvarhållningsperioden. Azure Synapse stöder ett mål för åtta timmars återställningspunkt (RPO). Du kan återställa ett informationslager i den primära regionen från någon av ögonblicksbilderna som tagits under de senaste sju dagarna.

Dricks

Användardefinierade ögonblicksbilder kan användas för att definiera en återställningspunkt före viktiga uppdateringar.

Azure Synapse stöder användardefinierade återställningspunkter som skapas från manuellt utlösta ögonblicksbilder. Genom att skapa återställningspunkter före och efter stora ändringar i informationslagret ser du till att återställningspunkterna är logiskt konsekventa. De användardefinierade återställningspunkterna ökar dataskyddet och minskar återställningstiden om det uppstår arbetsbelastningsavbrott eller användarfel.

Utöver ögonblicksbilder utför Azure Synapse en standard geo-säkerhetskopiering en gång per dag till ett kopplat datacenter. RPO för en geo-återställning är 24 timmar. Du kan återställa geo-säkerhetskopieringen till en server i alla regioner där Azure Synapse stöds. En geo-säkerhetskopia säkerställer att ett informationslager kan återställas om återställningspunkter i den primära regionen inte är tillgängliga.

Dricks

Microsoft Azure tillhandahåller automatiska säkerhetskopior till en separat geografisk plats för att aktivera DR.

Arbetsbelastningshantering

Oracle tillhandahåller verktyg som Enterprise Manager och Database Resource Manager (DBRM) för hantering av arbetsbelastningar. Dessa verktyg omfattar funktioner som belastningsutjämning över stora kluster, parallell frågekörning, prestandamätning och prioritering. Många av dessa funktioner kan automatiseras så att systemet till viss del blir självjustering.

Dricks

Ett typiskt produktionsdatalager kör samtidigt blandade arbetsbelastningar med olika resursanvändningsegenskaper.

Azure Synapse loggar automatiskt statistik över resursanvändning. Måtten omfattar användningsstatistik för CPU, minne, cache, I/O och tillfällig arbetsyta för varje fråga. Azure Synapse loggar även anslutningsinformation, till exempel misslyckade anslutningsförsök.

Dricks

Mått på låg nivå och systemomfattande loggas automatiskt i Azure.

I Azure Synapse är resursklasser förutbestämda resursgränser som styr beräkningsresurser och samtidighet för frågekörning. Resursklasser hjälper dig att hantera din arbetsbelastning genom att ange gränser för antalet frågor som körs samtidigt och på de beräkningsresurser som tilldelats till varje fråga. Det finns en kompromiss mellan minne och samtidighet.

Azure Synapse stöder följande grundläggande begrepp för arbetsbelastningshantering:

Arbetsbelastningsklassificering: Du kan tilldela en begäran till en arbetsbelastningsgrupp för att ange prioritetsnivåer.

Arbetsbelastningens betydelse: du kan påverka i vilken ordning en begäran får åtkomst till resurser. Som standard släpps frågor från kön först in, först ut när resurser blir tillgängliga. Med arbetsbelastningsprioritet kan frågor med högre prioritet ta emot resurser omedelbart oavsett kön.

Arbetsbelastningsisolering: du kan reservera resurser för en arbetsbelastningsgrupp, tilldela maximal och minsta användning för olika resurser, begränsa de resurser som en grupp med begäranden kan använda och ange ett timeout-värde för att automatiskt döda skenande frågor.

Att köra blandade arbetsbelastningar kan innebära resursutmaningar i upptagna system. Ett lyckat arbetsbelastningshanteringsschema hanterar effektivt resurser, säkerställer högeffektiv resursanvändning och maximerar avkastningen på investeringen (ROI). Arbetsbelastningsklassificering, arbetsbelastningsbetydelse och arbetsbelastningsisolering ger mer kontroll över hur arbetsbelastningen använder systemresurser.

Du kan använda de arbetsbelastningsmått som Azure Synapse samlar in för kapacitetsplanering, till exempel för att fastställa vilka resurser som krävs för extra användare eller en större programarbetsbelastning. Du kan också använda arbetsbelastningsmått för att planera upp-/nedskalning av beräkningsresurser för kostnadseffektivt stöd för arbetsbelastningar med hög belastning.

Arbetsbelastningshanteringsguiden beskriver de tekniker som används för att analysera arbetsbelastningen, hantera och övervaka arbetsbelastningens betydelse](.. /.. /sql-data-warehouse/sql-data-warehouse-how-to-manage-and-monitor-workload-importance.md) och stegen för att konvertera en resursklass till en arbetsbelastningsgrupp. Använd Azure Portal- och T-SQL-frågorna på DMV:er för att övervaka arbetsbelastningen för att säkerställa att tillämpliga resurser används effektivt. Azure Synapse tillhandahåller en uppsättning dynamiska hanteringsvyer (DMV:er) för övervakning av alla aspekter av arbetsbelastningshantering. Dessa vyer är användbara när du aktivt felsöker och identifierar flaskhalsar i arbetsbelastningen.

Mer information om arbetsbelastningshantering i Azure Synapse finns i Arbetsbelastningshantering med resursklasser.

Scale compute resources (Skala beräkningsresurser)

Azure Synapse-arkitekturen separerar lagring och beräkning så att var och en kan skalas separat. Därför kan beräkningsresurser skalas för att uppfylla prestandakrav oberoende av datalagring. Du kan också pausa och återuppta beräkningsresurser. En annan fördel med den här arkitekturen är att faktureringen för beräkning och lagring är separat. Om ett informationslager inte används kan du spara på beräkningskostnader genom att pausa beräkningen.

Dricks

En stor fördel med Azure är möjligheten att självständigt skala upp och ned beräkningsresurser på begäran för att hantera arbetsbelastningar med hög belastning på ett kostnadseffektivt sätt.

Du kan skala upp eller ned beräkningsresurser genom att justera inställningen för informationslagerenheter (DWU) för ett informationslager. Belastnings- och frågeprestanda ökar linjärt när du allokerar fler DWU:er.

Om du ökar DWU:er ökar antalet beräkningsnoder, vilket ger mer beräkningskraft och stöder mer parallell bearbetning. I takt med att antalet beräkningsnoder ökar minskar antalet distributioner per beräkningsnod, vilket ger mer beräkningskraft och parallell bearbetning för frågor. På samma sätt minskar antalet beräkningsnoder om du minskar DWU:er, vilket minskar beräkningsresurserna för frågor.

Nästa steg

Mer information om visualisering och rapportering finns i nästa artikel i den här serien: Visualisering och rapportering för Oracle-migreringar.