Kör ditt Azure Stream Analytics-jobb i ett virtuellt Azure-nätverk

Den här artikeln beskriver hur du kör ditt Azure Stream Analytics-jobb (ASA) i ett virtuellt Azure-nätverk.

Översikt

Med stöd för virtuella nätverk kan du låsa åtkomsten till Azure Stream Analytics till din virtuella nätverksinfrastruktur. Den här funktionen ger dig fördelarna med nätverksisolering och kan utföras genom att distribuera en containerbaserad instans av ditt ASA-jobb i ditt virtuella nätverk. Det virtuella nätverk som matas in med ASA-jobbet kan sedan privat komma åt dina resurser i det virtuella nätverket via:

- Privata slutpunkter som ansluter ditt virtuella nätverk tillförde ASA-jobbet till dina datakällor via privata länkar som drivs av Azure Private Link.

- Tjänstslutpunkter som ansluter dina datakällor till ditt virtuella nätverk har matat in ASA-jobb.

- Tjänsttaggar som tillåter eller nekar trafik till Azure Stream Analytics.

Tillgänglighet

För närvarande är den här funktionen endast tillgänglig i utvalda regioner: USA, östra, USA, östra 2, USA, västra, USA, västra 2, USA, centrala, USA, norra centrala, Kanada, centrala, Europa, västra, Europa, norra, Sydostasien, Brasilien, södra, Japan, östra, Storbritannien, södra, Indien, centrala, Australien, östra, Frankrike, centrala, Tyskland, västra centrala och Förenade Arabemiraten, norra. Om du är intresserad av att aktivera integrering av virtuella nätverk i din region fyller du i det här formuläret. Regioner läggs till baserat på efterfrågan och genomförbarhet. Vi meddelar dig om vi kan hantera din begäran.

Krav för stöd för integrering av virtuella nätverk

Ett GPV2-lagringskonto (Generell användning V2) krävs för virtuella nätverksinmatade ASA-jobb.

Virtuella nätverksinmatade ASA-jobb kräver åtkomst till metadata, till exempel kontrollpunkter som ska lagras i Azure-tabeller i driftssyfte.

Om du redan har ett GPV2-konto etablerat med ditt ASA-jobb krävs inga extra steg.

Användare med jobb med högre skalning med Premium Storage måste fortfarande tillhandahålla ett GPV2-lagringskonto.

Om du vill skydda lagringskonton från offentlig IP-baserad åtkomst kan du även konfigurera det med hanterad identitet och betrodda tjänster.

Mer information om lagringskonton finns i Översikt över lagringskonto och Skapa ett lagringskonto.

Du kan använda ett befintligt eller skapa ett virtuellt Azure-nätverk.

En fungerande Azure Nat Gateway, se VIKTIG anmärkning nedan.

Viktigt!

ASA-inmatade jobb i virtuella nätverk använder en intern containerinmatningsteknik som tillhandahålls av Azure-nätverk.

För att förbättra säkerheten och tillförlitligheten för dina Azure Stream Analytics-jobb måste du antingen:

Konfigurera en NAT Gateway: Detta säkerställer att all utgående trafik från ditt virtuella nätverk dirigeras via en säker och konsekvent offentlig IP-adress.

Inaktivera standardåtkomst för utgående trafik: Detta förhindrar all oavsiktlig utgående trafik från ditt virtuella nätverk, vilket ökar säkerheten i nätverket.

Azure NAT Gateway är en fullständigt hanterad och mycket elastisk NAT-tjänst (Network Address Translation). När den konfigureras i ett undernät använder alla utgående anslutningar NAT-gatewayens statiska offentliga IP-adresser.

Mer information om Azure NAT Gateway finns i Azure NAT Gateway.

Krav för undernät

Integrering av virtuella nätverk är beroende av ett dedikerat undernät.

När du konfigurerar ditt delegerade undernät är det viktigt att överväga IP-intervallet för att uppfylla både aktuella och framtida krav för din ASA-arbetsbelastning. Eftersom undernätsstorleken inte kan ändras när den har upprättats rekommenderar vi att du väljer en undernätsstorlek som kan stödja jobbets potentiella skalning. Tänk också på att Azure Networking reserverar de första fem IP-adresserna inom undernätsintervallet för internt bruk.

Skalningsåtgärden påverkar de verkliga, tillgängliga instanser som stöds för en viss undernätsstorlek.

Överväganden för att uppskatta IP-intervall

- Kontrollera att undernätsintervallet inte kolliderar med ASA:s undernätsintervall. Undvik IP-intervall 10.0.0.0 till 10.0.255.255 eftersom det används av ASA.

- Förbehålla:

- Fem IP-adresser för Azure Networking

- En IP-adress krävs för att underlätta funktioner som exempeldata, testanslutning och metadataidentifiering för jobb som är associerade med det här undernätet.

- Två IP-adresser krävs för varje sex direktuppspelningsenheter (SU) eller en SU V2 (ASA:s V2-prisstruktur lanseras 1 juli 2023, se här för mer information)

Släppa undernätet

När du anger integrering av virtuellt nätverk med ditt Azure Stream Analytics-jobb delegerar Azure Portal automatiskt undernätet till ASA-tjänsten. Azure avdelar undernätet i följande scenarier:

- Du informerar oss om att integrering av virtuella nätverk inte längre behövs för det senaste jobbet som är associerat med angivet undernät via ASA-portalen (se avsnittet instruktioner).

- Du tar bort det senaste jobbet som är associerat med det angivna undernätet.

Intraundernätstrafik

Undernätskonfigurationen måste aktivera nätverkstrafik inom undernätet. Det innebär att den måste tillåta inkommande och utgående trafik där både käll- och mål-IP-adresserna finns i samma undernät. Läs mer här.

Senaste jobb

Flera Stream Analytics-jobb kan använda samma undernät. Det sista jobbet här refererar till inga andra jobb som använder det angivna undernätet. När det senaste jobbet har tagits bort eller tagits bort av associerade, släpper Azure Stream Analytics undernätet som en resurs, som delegerades till ASA som en tjänst. Tillåt flera minuter för att åtgärden ska slutföras.

Konfigurera integrering av virtuella nätverk

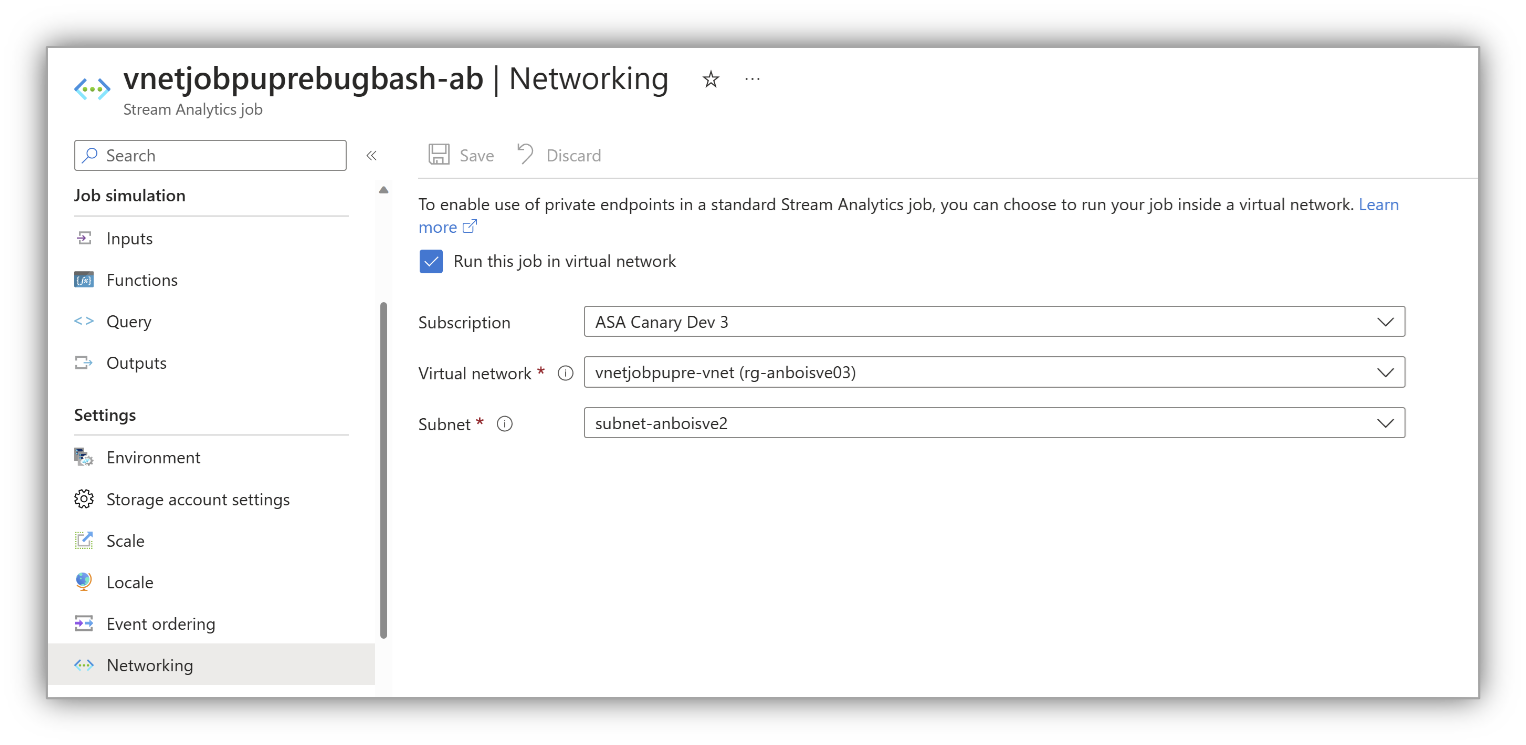

Azure Portal

Från Azure Portal navigerar du till Nätverk från menyraden och väljer Kör det här jobbet i det virtuella nätverket. Det här steget informerar oss om att ditt jobb måste fungera med ett virtuellt nätverk:

Konfigurera inställningarna som du uppmanas till och välj Spara.

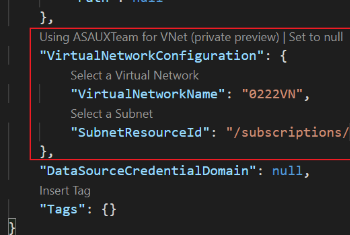

VS Code

I Visual Studio Code refererar du till undernätet i ditt ASA-jobb. Det här steget anger för ditt jobb att det måste fungera med ett undernät.

JobConfig.jsonI konfigurerar du somVirtualNetworkConfigurationdu ser i följande bild.

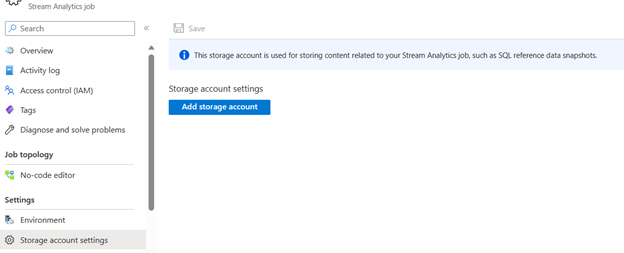

Konfigurera ett associerat lagringskonto

På sidan Stream Analytics-jobb väljer du Inställningar för lagringskonto under Konfigurera på den vänstra menyn.

På sidan Inställningar för lagringskonto väljer du Lägg till lagringskonto.

Följ anvisningarna för att konfigurera inställningarna för lagringskontot.

Viktigt!

- Om du vill autentisera med anslutningssträng måste du inaktivera brandväggsinställningarna för lagringskontot.

- Om du vill autentisera med hanterad identitet måste du lägga till ditt Stream Analytics-jobb i lagringskontots åtkomstkontrolllista för rollen Storage Blob Data-deltagare och rollen Storage Table Data-deltagare. Om du inte ger jobbet åtkomst kan jobbet inte utföra några åtgärder. Mer information om hur du beviljar åtkomst finns i Använda Azure RBAC för att tilldela en hanterad identitet åtkomst till en annan resurs.

Behörigheter

Du måste ha minst följande behörigheter för rollbaserad åtkomstkontroll i undernätet eller på en högre nivå för att konfigurera integrering av virtuella nätverk via Azure Portal, CLI eller när du ställer in egenskapen virtualNetworkSubnetId-webbplats direkt:

| Åtgärd | beskrivning |

|---|---|

Microsoft.Network/virtualNetworks/read |

Läs definitionen för virtuellt nätverk |

Microsoft.Network/virtualNetworks/subnets/read |

Läsa en undernätsdefinition för virtuellt nätverk |

Microsoft.Network/virtualNetworks/subnets/join/action |

Ansluter till ett virtuellt nätverk |

Microsoft.Network/virtualNetworks/subnets/write |

Valfritt. Krävs om du behöver utföra delegering av undernät |

Om det virtuella nätverket finns i en annan prenumeration än ditt ASA-jobb måste du se till att prenumerationen med det virtuella nätverket är registrerad för Microsoft.StreamAnalytics resursprovidern. Du kan uttryckligen registrera providern genom att följa den här dokumentationen, men den registreras automatiskt när du skapar jobbet i en prenumeration.

Begränsningar

- Virtuella nätverksjobb kräver minst en SU V2 (ny prismodell) eller sex SUs (aktuell)

- Kontrollera att undernätsintervallet inte kolliderar med ASA-undernätsintervallet (dvs. använd inte undernätsintervallet 10.0.0.0/16).

- ASA-jobb och det virtuella nätverket måste finnas i samma region.

- Det delegerade undernätet kan bara användas av Azure Stream Analytics.

- Du kan inte ta bort ett virtuellt nätverk när det är integrerat med ASA. Du måste koppla bort eller ta bort det senaste jobbet* i det delegerade undernätet.

- Vi stöder för närvarande inte DNS-uppdateringar (Domain Name System). Om DNS-konfigurationerna för det virtuella nätverket ändras måste du distribuera om alla ASA-jobb i det virtuella nätverket (undernät måste också kopplas från alla jobb och konfigureras om). Mer information finns i Namnmatchning för resurser i virtuella Azure-nätverk för mer information.

Kom åt lokala resurser

Ingen extra konfiguration krävs för att integreringsfunktionen för virtuella nätverk ska kunna nås via ditt virtuella nätverk till lokala resurser. Du behöver helt enkelt ansluta ditt virtuella nätverk till lokala resurser med hjälp av ExpressRoute eller ett plats-till-plats-VPN.

Prisinformation

Förutom de grundläggande krav som anges i det här dokumentet har integrering av virtuella nätverk ingen extra kostnad för användning utöver prisavgifterna för Azure Stream Analytics.

Felsökning

Funktionen är enkel att konfigurera, men det betyder inte att din upplevelse är problemfri. Om du får problem med att komma åt din önskade slutpunkt kontaktar du Microsoft Support.

Kommentar

Om du vill ha direkt feedback om den här funktionen kontaktar du askasa@microsoft.com.