Översikt över identitetsbaserade autentiseringsalternativ för Azure Files för SMB-åtkomst

Den här artikeln förklarar hur Azure-filresurser kan använda domäntjänster, antingen lokalt eller i Azure, för att stödja identitetsbaserad åtkomst till Azure-filresurser via SMB. Genom att aktivera identitetsbaserad åtkomst för dina Azure-filresurser kan du ersätta befintliga filservrar med Azure-filresurser utan att ersätta din befintliga katalogtjänst, vilket ger smidig användaråtkomst till resurser.

Ordlista

Det är bra att förstå några viktiga termer som rör identitetsbaserad autentisering för Azure-filresurser:

Kerberos-autentisering

Kerberos är ett autentiseringsprotokoll som används för att verifiera identiteten för en användare eller värd. Mer information om Kerberos finns i Översikt över Kerberos-autentisering.

SMB-protokoll (Server Message Block)

SMB är ett branschstandardprotokoll för nätverksfildelning. Mer information om SMB finns i Översikt över Microsoft SMB-protokoll och CIFS-protokoll.

Microsoft Entra ID

Microsoft Entra ID (tidigare Azure AD) är Microsofts molnbaserade katalog- och identitetshanteringstjänst för flera klientorganisationer. Microsoft Entra ID kombinerar kärnkatalogtjänster, programåtkomsthantering och identitetsskydd till en enda lösning.

Microsoft Entra Domain Services

Microsoft Entra Domain Services tillhandahåller hanterade domäntjänster som domänanslutning, grupprinciper, LDAP och Kerberos/NTLM-autentisering. Dessa tjänster är helt kompatibla med Active Directory-domän Services. Mer information finns i Microsoft Entra Domain Services.

Lokala Active Directory-domän Services (AD DS)

Integreringen av lokala Active Directory-domän Services (AD DS) med Azure Files innehåller metoder för att lagra katalogdata samtidigt som den blir tillgänglig för nätverksanvändare och administratörer. Säkerheten är integrerad med AD DS via inloggningsautentisering och åtkomstkontroll till objekt i katalogen. Med en enda nätverksinloggning kan administratörer hantera katalogdata och organisation i hela nätverket, och auktoriserade nätverksanvändare kan komma åt resurser var som helst i nätverket. AD DS används ofta av företag i lokala miljöer eller på molnbaserade virtuella datorer och AD DS-autentiseringsuppgifter används för åtkomstkontroll. Mer information finns i översikten över Active Directory-domän Services.

Rollbaserad åtkomstkontroll i Azure (Azure RBAC)

Azure RBAC möjliggör detaljerad åtkomsthantering för Azure. Med Hjälp av Azure RBAC kan du hantera åtkomst till resurser genom att ge användarna de minsta behörigheter som krävs för att utföra sina jobb. Mer information finns i Vad är rollbaserad åtkomstkontroll i Azure?

Hybrididentiteter

Hybridanvändaridentiteter är identiteter i AD DS som synkroniseras med Microsoft Entra-ID med antingen det lokala Microsoft Entra Connect Sync-programmet eller Microsoft Entra Connect-molnsynkronisering, en lättviktsagent som kan installeras från Administrationscenter för Microsoft Entra.

Autentiseringsscenarier som stöds

Azure Files stöder identitetsbaserad autentisering via SMB via följande metoder. Du kan bara använda en metod per lagringskonto.

- Lokal AD DS-autentisering: Lokala AD DS-anslutna eller Microsoft Entra Domain Services-anslutna Windows-datorer kan komma åt Azure-filresurser med lokal Active Directory autentiseringsuppgifter som synkroniseras med Microsoft Entra-ID via SMB. Klienten måste ha en obehindrat nätverksanslutning till din AD DS. Om du redan har konfigurerat AD DS lokalt eller på en virtuell dator i Azure där dina enheter är domänanslutna till din AD bör du använda AD DS för autentisering med Azure-filresurser.

- Microsoft Entra Domain Services-autentisering: Molnbaserade, Microsoft Entra Domain Services-anslutna virtuella Windows-datorer kan komma åt Azure-filresurser med Microsoft Entra-autentiseringsuppgifter. I den här lösningen kör Microsoft Entra ID en traditionell Windows Server AD-domän för kundens räkning, som är underordnad kundens Microsoft Entra-klientorganisation.

- Microsoft Entra Kerberos för hybrididentiteter: Genom att använda Microsoft Entra-ID för att autentisera hybridanvändaridentiteter kan Microsoft Entra-användare komma åt Azure-filresurser med hjälp av Kerberos-autentisering. Det innebär att dina slutanvändare kan komma åt Azure-filresurser via Internet utan att kräva nätverksanslutning till domänkontrollanter från Microsoft Entra-hybridanslutna och Microsoft Entra-anslutna virtuella datorer. Molnbaserade identiteter stöds inte för närvarande.

- AD Kerberos-autentisering för Linux-klienter: Linux-klienter kan använda Kerberos-autentisering via SMB för Azure Files med hjälp av lokal AD DS eller Microsoft Entra Domain Services.

Begränsningar

- Ingen av autentiseringsmetoderna stöder tilldelning av behörigheter på resursnivå till datorkonton (datorkonton) med hjälp av Azure RBAC, eftersom datorkonton inte kan synkroniseras med en identitet i Microsoft Entra-ID. Om du vill tillåta att ett datorkonto får åtkomst till Azure-filresurser med identitetsbaserad autentisering använder du en standardbehörighet på resursnivå eller överväger att använda ett konto för tjänstinloggning i stället.

- Identitetsbaserad autentisering stöds inte med NFS-resurser (Network File System).

Vanliga användningsfall

Identitetsbaserad autentisering med Azure Files kan vara användbart i en mängd olika scenarier:

Ersätt lokala filservrar

Att ta bort och ersätta spridda lokala filservrar är ett vanligt problem som varje företag stöter på i sin IT-moderniseringsresa. Azure-filresurser med lokal AD DS-autentisering passar bäst här när du kan migrera data till Azure Files. Med en fullständig migrering kan du dra nytta av fördelarna med hög tillgänglighet och skalbarhet samtidigt som du minimerar ändringarna på klientsidan. Det ger slutanvändare en smidig migreringsupplevelse, så att de kan fortsätta att komma åt sina data med samma autentiseringsuppgifter med sina befintliga domänanslutna datorer.

Lyfta och flytta program till Azure

När du lyfter och flyttar program till molnet vill du behålla samma autentiseringsmodell för dina data. När vi utökar den identitetsbaserade åtkomstkontrollupplevelsen till Azure-filresurser eliminerar det behovet av att ändra ditt program till moderna autentiseringsmetoder och påskynda molnimplementeringen. Azure-filresurser ger möjlighet att integrera med antingen Microsoft Entra Domain Services eller lokal AD DS för autentisering. Om din plan ska vara 100 % molnbaserad och minimera arbetet med att hantera molninfrastrukturer kan Microsoft Entra Domain Services passa bättre som en fullständigt hanterad domäntjänst. Om du behöver fullständig kompatibilitet med AD DS-funktioner kan du överväga att utöka AD DS-miljön till molnet genom att vara självvärd för domänkontrollanter på virtuella datorer. Hur som helst ger vi flexibiliteten att välja den domäntjänst som bäst passar dina affärsbehov.

Säkerhetskopiering och haveriberedskap (DR)

Om du behåller din primära fillagring lokalt kan Azure-filresurser fungera som en idealisk lagringsplats för säkerhetskopiering eller dr för att förbättra affärskontinuiteten. Du kan använda Azure-filresurser för att säkerhetskopiera dina data från befintliga filservrar samtidigt som du bevarar Windows diskretionära åtkomstkontrollistor (DACLs). För DR-scenarier kan du konfigurera ett autentiseringsalternativ för att stödja korrekt åtkomstkontroll vid redundansväxling.

Fördelar med identitetsbaserad autentisering

Identitetsbaserad autentisering för Azure Files har flera fördelar jämfört med att använda autentisering med delad nyckel:

Utöka den traditionella identitetsbaserade filresursåtkomstupplevelsen till molnet

Om du planerar att lyfta och flytta programmet till molnet och ersätta traditionella filservrar med Azure-filresurser kanske du vill att programmet ska autentiseras med antingen lokala AD DS- eller Microsoft Entra Domain Services-autentiseringsuppgifter för att få åtkomst till fildata. Azure Files stöder användning av antingen lokala AD DS- eller Microsoft Entra Domain Services-autentiseringsuppgifter för att komma åt Azure-filresurser via SMB från antingen lokala AD DS- eller Microsoft Entra Domain Services-domänanslutna virtuella datorer.Framtvinga detaljerad åtkomstkontroll på Azure-filresurser

Du kan bevilja behörigheter till en specifik identitet på resurs-, katalog- eller filnivå. Anta till exempel att du har flera team som använder en enda Azure-filresurs för projektsamarbete. Du kan ge alla team åtkomst till icke-känsliga kataloger, samtidigt som du begränsar åtkomsten till kataloger som endast innehåller känsliga finansiella data till ditt ekonomiteam.Säkerhetskopiera Windows-ACL:er (kallas även NTFS-behörigheter) tillsammans med dina data

Du kan använda Azure-filresurser för att säkerhetskopiera dina befintliga lokala filresurser. Azure Files bevarar dina ACL:er tillsammans med dina data när du säkerhetskopierar en filresurs till Azure-filresurser via SMB.

Hur det fungerar

Azure-filresurser använder Kerberos-protokollet för att autentisera med en AD-källa. När en identitet som är associerad med en användare eller ett program som körs på en klient försöker komma åt data i Azure-filresurser skickas begäran till AD-källan för att autentisera identiteten. Om autentiseringen lyckas returneras en Kerberos-token. Klienten skickar en begäran som innehåller Kerberos-token och Azure-filresurser använder den token för att auktorisera begäran. Azure-filresurser tar bara emot Kerberos-token, inte användarens åtkomstautentiseringsuppgifter.

Du kan aktivera identitetsbaserad autentisering på dina nya och befintliga lagringskonton med någon av tre AD-källor: AD DS, Microsoft Entra Domain Services eller Microsoft Entra Kerberos (endast hybrididentiteter). Endast en AD-källa kan användas för filåtkomstautentisering på lagringskontot, vilket gäller för alla filresurser i kontot. Innan du kan aktivera identitetsbaserad autentisering på ditt lagringskonto måste du först konfigurera domänmiljön.

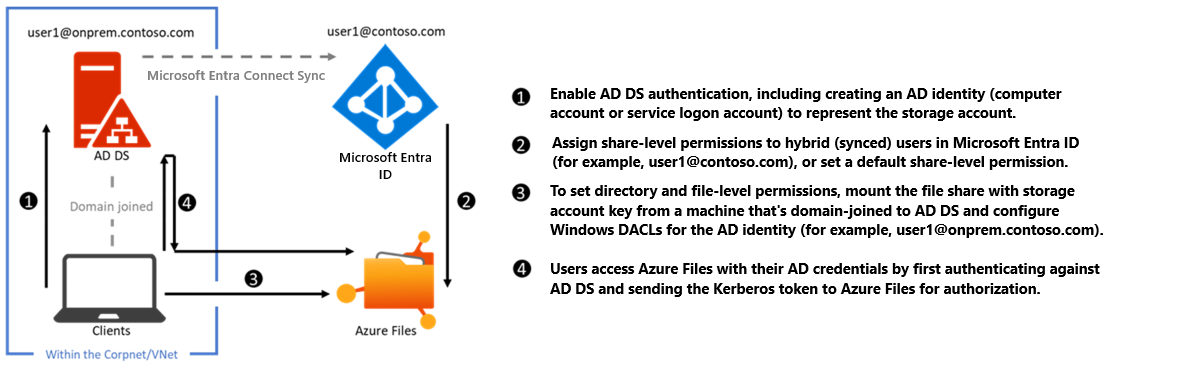

AD DS

För lokal AD DS-autentisering måste du konfigurera dina AD-domänkontrollanter och domänansluta dina datorer eller virtuella datorer. Du kan vara värd för dina domänkontrollanter på virtuella Azure-datorer eller lokalt. Hur som helst måste dina domänanslutna klienter ha obehindrat nätverksanslutning till domänkontrollanten, så de måste vara inom företagsnätverket eller det virtuella nätverket (VNET) för din domäntjänst.

Följande diagram visar lokal AD DS-autentisering till Azure-filresurser via SMB. Den lokala AD DS måste synkroniseras med Microsoft Entra-ID med hjälp av Microsoft Entra Connect Sync eller Microsoft Entra Connect-molnsynkronisering. Endast hybridanvändaridentiteter som finns i både lokal AD DS och Microsoft Entra-ID kan autentiseras och auktoriseras för Åtkomst till Azure-filresurser. Det beror på att behörigheten på resursnivå har konfigurerats mot den identitet som representeras i Microsoft Entra-ID, medan behörigheten på katalog-/filnivå tillämpas med den i AD DS. Kontrollera att du konfigurerar behörigheterna korrekt mot samma hybridanvändare.

Om du vill veta hur du aktiverar AD DS-autentisering läser du först Översikt – lokal Active Directory Domain Services-autentisering via SMB för Azure-filresurser och läser sedan Aktivera AD DS-autentisering för Azure-filresurser.

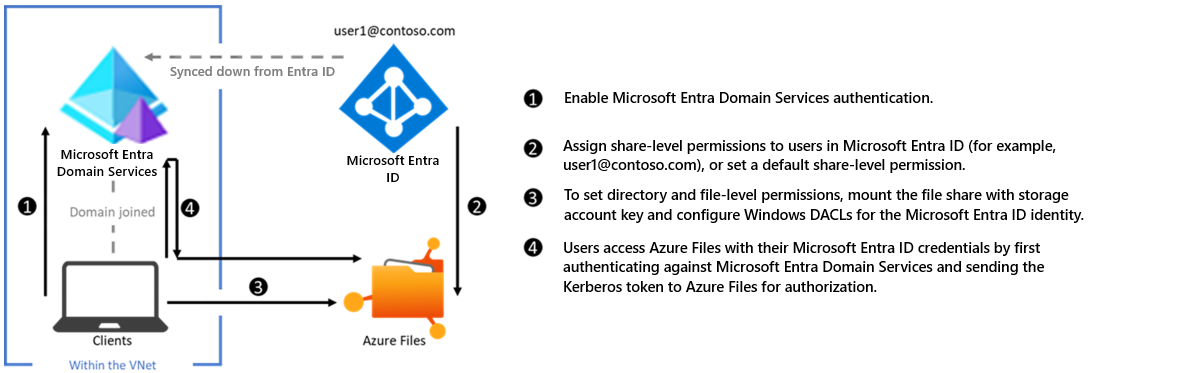

Microsoft Entra Domain Services

För Microsoft Entra Domain Services-autentisering bör du aktivera Microsoft Entra Domain Services och domänansluta de virtuella datorer som du planerar att komma åt fildata från. Den domänanslutna virtuella datorn måste finnas i samma virtuella nätverk (VNET) som dina Microsoft Entra Domain Services.

Följande diagram representerar arbetsflödet för Microsoft Entra Domain Services-autentisering till Azure-filresurser via SMB. Det följer ett liknande mönster som lokal AD DS-autentisering, men det finns två stora skillnader:

Du behöver inte skapa identiteten i Microsoft Entra Domain Services för att representera lagringskontot. Detta utförs av aktiveringsprocessen i bakgrunden.

Alla användare som finns i Microsoft Entra-ID kan autentiseras och auktoriseras. Användaren kan vara endast molnbaserad eller hybrid. Synkroniseringen från Microsoft Entra-ID till Microsoft Entra Domain Services hanteras av plattformen utan att någon användarkonfiguration krävs. Klienten måste dock vara ansluten till microsoft Entra Domain Services-värddomänen. Det kan inte vara Microsoft Entra-anslutet eller registrerat. Microsoft Entra Domain Services stöder inte icke-Azure-klienter (t.ex. bärbara datorer, arbetsstationer, virtuella datorer i andra moln osv.) som är domänanslutna till domänen microsoft Entra Domain Services. Det går dock att montera en filresurs från en icke-domänansluten klient genom att ange explicita autentiseringsuppgifter som DOMAINNAME\username eller med det fullständigt kvalificerade domännamnet (username@FQDN).

Information om hur du aktiverar Microsoft Entra Domain Services-autentisering finns i Aktivera Microsoft Entra Domain Services-autentisering på Azure Files.

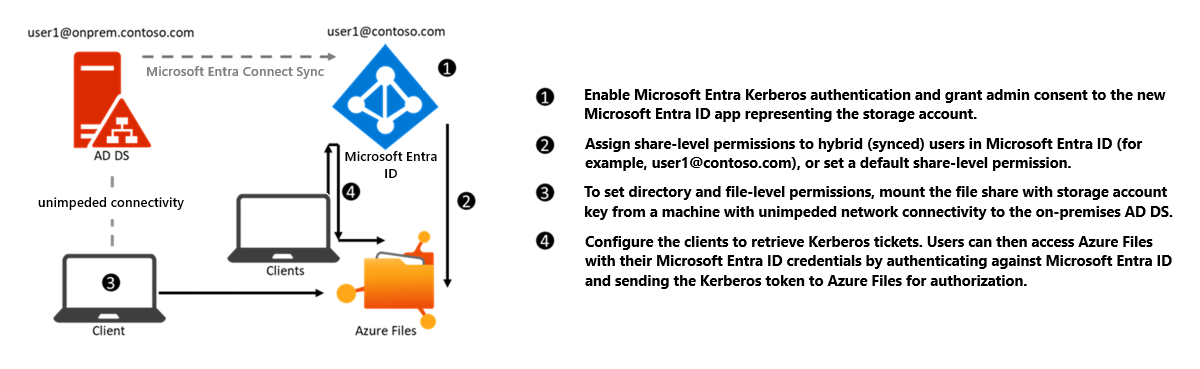

Microsoft Entra Kerberos för hybrididentiteter

Genom att aktivera och konfigurera Microsoft Entra-ID för att autentisera hybridanvändaridentiteter kan Microsoft Entra-användare komma åt Azure-filresurser med hjälp av Kerberos-autentisering. Den här konfigurationen använder Microsoft Entra-ID för att utfärda nödvändiga Kerberos-biljetter för att få åtkomst till filresursen med SMB-protokollet av branschstandard. Det innebär att dina slutanvändare kan komma åt Azure-filresurser via Internet utan att kräva nätverksanslutning till domänkontrollanter från Microsoft Entra-hybridanslutna och Microsoft Entra-anslutna virtuella datorer. För att konfigurera katalog- och filnivåbehörigheter för användare och grupper krävs dock en obehindrad nätverksanslutning till den lokala domänkontrollanten.

Viktigt!

Microsoft Entra Kerberos-autentisering stöder endast hybridanvändares identiteter. Det stöder inte molnbaserade identiteter. En traditionell AD DS-distribution krävs och den måste synkroniseras med Microsoft Entra-ID med Microsoft Entra Connect Sync eller Microsoft Entra Connect-molnsynkronisering. Klienter måste vara Microsoft Entra-anslutna eller Microsoft Entra-hybridanslutningar. Microsoft Entra Kerberos stöds inte på klienter som är anslutna till Microsoft Entra Domain Services eller endast anslutna till AD.

Information om hur du aktiverar Microsoft Entra Kerberos-autentisering för hybrididentiteter finns i Aktivera Microsoft Entra Kerberos-autentisering för hybrididentiteter i Azure Files.

Du kan också använda den här funktionen för att lagra FSLogix-profiler på Azure-filresurser för Microsoft Entra-anslutna virtuella datorer. Mer information finns i Skapa en profilcontainer med Azure Files och Microsoft Entra-ID.

Åtkomstkontroll

Azure Files tillämpar auktorisering för användaråtkomst till både resursnivå och katalog-/filnivåer. Behörighetstilldelning på resursnivå kan utföras på Microsoft Entra-användare eller grupper som hanteras via Azure RBAC. Med Azure RBAC bör de autentiseringsuppgifter som du använder för filåtkomst vara tillgängliga eller synkroniserade med Microsoft Entra-ID. Du kan tilldela inbyggda Azure-roller som Storage File Data SMB Share Reader till användare eller grupper i Microsoft Entra-ID för att bevilja åtkomst till en Azure-filresurs.

På katalog-/filnivå har Azure Files stöd för att bevara, ärva och framtvinga Windows-ACL:er precis som alla Windows-filservrar. Du kan välja att behålla Windows-ACL:er när du kopierar data via SMB mellan din befintliga filresurs och dina Azure-filresurser. Oavsett om du planerar att framtvinga auktorisering eller inte kan du använda Azure-filresurser för att säkerhetskopiera ACL:er tillsammans med dina data.

Konfigurera behörigheter på resursnivå för Azure Files

När du har aktiverat en AD-källa på ditt lagringskonto måste du göra något av följande för att få åtkomst till filresursen:

- Ange en standardbehörighet på resursnivå som gäller för alla autentiserade användare och grupper

- Tilldela inbyggda Azure RBAC-roller till användare och grupper, eller

- Konfigurera anpassade roller för Microsoft Entra-identiteter och tilldela åtkomsträttigheter till filresurser i ditt lagringskonto.

Med den tilldelade behörigheten på resursnivå kan den beviljade identiteten endast få åtkomst till resursen, inget annat, inte ens rotkatalogen. Du måste fortfarande konfigurera katalog- och filnivåbehörigheter separat.

Konfigurera katalog- eller filnivåbehörigheter för Azure Files

Azure-filresurser tillämpar windows-standard-ACL:er på både katalog- och filnivå, inklusive rotkatalogen. Konfiguration av katalog- eller filnivåbehörigheter stöds över både SMB och REST. Montera målfilresursen från den virtuella datorn och konfigurera behörigheter med hjälp av Windows Utforskaren, Windows icacls eller Kommandot Set-ACL.

Använda lagringskontonyckeln för superanvändarbehörigheter

En användare med lagringskontonyckeln kan komma åt Azure-filresurser med superanvändarbehörigheter. Superanvändarbehörigheter kringgår alla begränsningar för åtkomstkontroll.

Viktigt!

Vår rekommenderade metod för säkerhet är att undvika att dela dina lagringskontonycklar och utnyttja identitetsbaserad autentisering när det är möjligt.

Bevara katalog- och fil-ACL:er när du importerar data till Azure-filresurser

Azure Files stöder bevarande av ACL:er på katalog- eller filnivå när data kopieras till Azure-filresurser. Du kan kopiera ACL:er på en katalog eller fil till Azure-filresurser med hjälp av antingen Azure File Sync eller vanliga verktygsuppsättningar för filflytt. Du kan till exempel använda robocopy med /copy:s flaggan för att kopiera data och ACL:er till en Azure-filresurs. ACL:er bevaras som standard, så du behöver inte aktivera identitetsbaserad autentisering på ditt lagringskonto för att bevara ACL:er.

Prissättning

Det finns ingen extra tjänstavgift för att aktivera identitetsbaserad autentisering via SMB på ditt lagringskonto. Mer information om priser finns i Priser för Azure Files och Priser för Microsoft Entra Domain Services.

Nästa steg

Mer information om Azure Files och identitetsbaserad autentisering via SMB finns i följande resurser:

- Översikt – lokal Active Directory Domain Services-autentisering via SMB för Azure-filresurser

- Aktivera Microsoft Entra Domain Services-autentisering för Azure Files

- Aktivera Microsoft Entra Kerberos-autentisering för hybrididentiteter i Azure Files

- Aktivera AD Kerberos-autentisering för Linux-klienter

- Vanliga frågor och svar