Välj hur du vill auktorisera åtkomst till fildata i Azure Portal

När du kommer åt fildata med hjälp av Azure Portal skickar portalen begäranden till Azure Files i bakgrunden. Dessa förfrågningar kan auktoriseras med ditt Microsoft Entra-konto eller med lagringskontots åtkomstnyckel. Portalen visar vilken metod du använder och du kan växla mellan de två om du har rätt behörighet.

Viktigt!

Åtkomst till en filresurs med lagringskontonycklar medför inneboende säkerhetsrisker, så autentisera med Microsoft Entra när det är möjligt. Information om hur du skyddar och hanterar dina nycklar finns i Hantera åtkomstnycklar för lagringskonto.

Du kan också ange hur du auktoriserar en enskild filresursåtgärd i Azure Portal. Som standard använder portalen den metod som du redan använder för att auktorisera alla filresurser, men du har möjlighet att ändra den här inställningen för enskilda filresurser.

Behörigheter som krävs för att komma åt fildata

Beroende på hur du vill auktorisera åtkomst till fildata i Azure Portal behöver du specifika behörigheter. I de flesta fall tillhandahålls dessa behörigheter via rollbaserad åtkomstkontroll i Azure (Azure RBAC).

Använda ditt Microsoft Entra-konto

För att få åtkomst till fildata från Azure-portalen med ditt Microsoft Entra-konto måste båda följande påståenden vara sanna:

- Du tilldelas antingen en inbyggd eller anpassad roll som ger åtkomst till fildata.

- Du har tilldelats rollen Azure Resource Manager Läsare, som minst på nivån av lagringskontot eller högre. Rollen Läsare beviljar den mest restriktiva behörigheten, men en annan Azure Resource Manager-roll som ger åtkomst till resurser för hantering av lagringskonton kan också användas.

Rollen Azure Resource Manager-läsare tillåter användare att visa lagringskontoresurser, men inte ändra dem. Den ger inte läsbehörighet till data i Azure Storage, utan endast till kontohanteringsresurser. Rollen Läsare är nödvändig så att användarna kan navigera till filresurser i Azure Portal.

Det finns två nya inbyggda roller som har de behörigheter som krävs för att komma åt fildata med OAuth:

Information om de inbyggda roller som stöder åtkomst till fildata finns i Åtkomst till Azure-filresurser med Microsoft Entra-ID med Azure Files OAuth via REST.

Kommentar

Rollen Storage File Data Privileged Contributor har behörighet att läsa, skriva, ta bort och ändra ACL:er/NTFS-behörigheter för filer/kataloger i Azure-filresurser. Det går inte att ändra ACL:er/NTFS-behörigheter via Azure Portal.

Anpassade roller kan stödja olika kombinationer av samma behörigheter som tillhandahålls av de inbyggda rollerna. Mer information om hur du skapar anpassade Azure-roller finns i Anpassade Azure-roller och Förstå rolldefinitioner för Azure-resurser.

Använda åtkomstnyckeln för lagringskontot

För att få åtkomst till lagringskontonyckeln måste du ha tilldelats en Azure-roll med Azure RBAC-åtgärden Microsoft.Storage/storageAccounts/listkeys/action. Denna Azure-roll kan vara en inbyggd roll eller en anpassad roll. Inbyggda roller som stöder Microsoft.Storage/storageAccounts/listkeys/action innehåller följande, anges i ordning från minst till största behörigheter:

- Rollen Läsare och dataåtkomst

- Rollen Lagringskontodeltagare

- Azure Resource Manager rollen Deltagare

- Azure Resource Manager rollen Ägare

När du försöker komma åt fildata i Azure Portal kontrollerar portalen först om du har tilldelats en roll med Microsoft.Storage/storageAccounts/listkeys/action. Om du har tilldelats en roll med den här åtgärden använder portalen lagringskontonyckeln för åtkomst till fildata. Om du inte har tilldelats någon roll med den här åtgärden försöker portalen komma åt data med ditt Microsoft Entra-konto.

Viktigt!

När ett lagringskonto är låst med ett ReadOnly-lås i Azure Resource Manager tillåts inte åtgärden Listnycklar för lagringskontot. Listnycklar är en POST-åtgärd och alla POST-åtgärder förhindras när ett ReadOnly-lås har konfigurerats för kontot. Därför måste användarna använda Microsoft Entra-autentiseringsuppgifter för att komma åt fildata i portalen när kontot är låst med ett ReadOnly-lås . Information om hur du kommer åt fildata i Azure Portal med Microsoft Entra-ID finns i Använda ditt Microsoft Entra-konto.

Kommentar

De klassiska prenumerationsadministratörsrollerna Tjänstadministratör och medadministratör innehåller motsvarigheten till rollen Azure Resource Manager-ägare. Rollen Ägare innehåller alla åtgärder, inklusive åtgärden Microsoft.Storage/storageAccounts/listkeys/action, så att en användare med någon av dessa administrativa roller också kan komma åt fildata med lagringskontonyckeln. Mer information finns i Azure-roller , Microsoft Entra-roller och klassiska prenumerationsadministratörsroller.

Ange hur åtgärder ska auktoriseras för en specifik filresurs

Du kan ändra autentiseringsmetoden för enskilda filresurser. Portalen använder som standard den aktuella autentiseringsmetoden. Följ dessa steg för att fastställa den aktuella autentiseringsmetoden.

- Navigera till ditt lagringskonto i Azure-portalen.

- På tjänstmenyn går du till Datalagring och väljer Filresurser.

- Välj en filresurs.

- Välj bläddra.

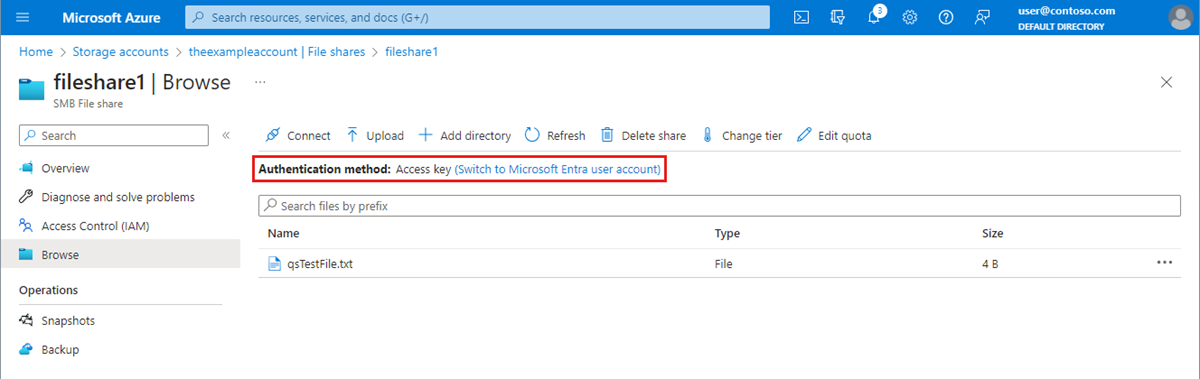

- Autentiseringsmetoden anger om du för närvarande använder åtkomstnyckeln för lagringskontot eller ditt Microsoft Entra-konto för att autentisera och auktorisera filresursåtgärder. Om du för närvarande autentiserar med åtkomstnyckeln för lagringskontot ser du åtkomstnyckeln som anges som autentiseringsmetod, som i följande bild. Om du autentiserar med ditt Microsoft Entra-konto visas Microsoft Entra-användarkontot angivet i stället.

Autentisera med ditt Microsoft Entra-konto

Om du vill växla till att använda ditt Microsoft Entra-konto väljer du länken som är markerad i bilden där det står Växla till Microsoft Entra-användarkonto. Om du har rätt behörigheter via de Azure-roller som har tilldelats dig kan du fortsätta. Men om du saknar de behörigheter som krävs visas ett felmeddelande om att du inte har behörighet att lista data med ditt användarkonto med Microsoft Entra-ID.

Ytterligare två RBAC-behörigheter krävs för att använda ditt Microsoft Entra-konto:

Microsoft.Storage/storageAccounts/fileServices/readFileBackupSemantics/actionMicrosoft.Storage/storageAccounts/fileServices/writeFileBackupSemantics/action

Inga filresurser visas i listan om ditt Microsoft Entra-konto saknar behörighet att visa dem.

Autentisera med åtkomstnyckeln för lagringskontot

Om du vill växla till att använda kontoåtkomstnyckeln väljer du länken som säger Växla till åtkomstnyckel. Om du har åtkomst till lagringskontonyckeln kan du fortsätta. Men om du saknar åtkomst till kontonyckeln visas ett felmeddelande om att du inte har behörighet att använda åtkomstnyckeln för att visa data.

Inga filresurser visas i listan om du inte har åtkomst till lagringskontots åtkomstnyckel.

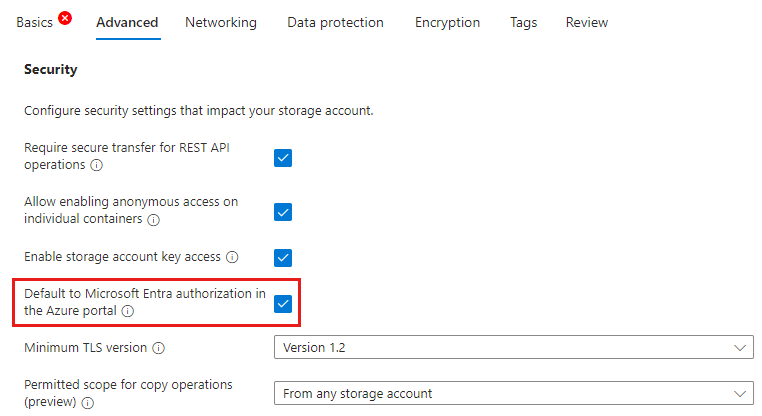

Standard för Microsoft Entra-auktorisering i Azure Portal

När du skapar ett nytt lagringskonto kan du ange att Azure Portal som standard auktorisering med Microsoft Entra-ID när en användare navigerar till fildata. Du kan också konfigurera den här inställningen för ett befintligt lagringskonto. Den här inställningen anger endast standardauktoriseringsmetoden. Tänk på att en användare kan åsidosätta den här inställningen och välja att auktorisera dataåtkomst med lagringskontonyckeln.

Så här anger du att portalen ska använda Microsoft Entra-auktorisering som standard för dataåtkomst när du skapar ett lagringskonto:

Skapa ett nytt lagringskonto enligt anvisningarna i Skapa ett lagringskonto.

På fliken Avancerat går du till avsnittet Säkerhet och markerar kryssrutan bredvid Standard för Microsoft Entra-auktorisering i Azure Portal.

Välj Granska + skapa för att köra verifieringen och skapa lagringskontot.

Följ dessa steg för att uppdatera den här inställningen för ett befintligt lagringskonto:

- Gå till översikten över lagringskontot i Azure Portal.

- Under Inställningar väljer du Konfiguration.

- Ange Standard för Microsoft Entra-auktorisering i Azure Portal till Aktiverad.