Begränsa källan för kopieringsåtgärder till ett lagringskonto

Av säkerhetsskäl kanske lagringsadministratörer vill begränsa de miljöer från vilka data kan kopieras till skyddade konton. Genom att begränsa omfattningen för tillåtna kopieringsåtgärder kan du förhindra infiltrering av oönskade data från ej betrodda klienter eller virtuella nätverk.

Den här artikeln visar hur du begränsar källkontona för kopieringsåtgärder till konton i samma klientorganisation som målkontot eller med privata länkar till samma virtuella nätverk som målet.

Viktigt!

Det tillåtna omfånget för kopieringsåtgärder finns för närvarande i FÖRHANDSVERSION. Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

Om tillåtet omfång för kopieringsåtgärder (förhandsversion)

Egenskapen AllowedCopyScope för ett lagringskonto används för att ange de miljöer från vilka data kan kopieras till målkontot. Den visas i Azure Portal som konfigurationsinställning Tillåtet omfång för kopieringsåtgärder (förhandsversion). Egenskapen anges inte som standard och returnerar inte ett värde förrän du uttryckligen har angett den. Den har tre möjliga värden:

- (null) (standard): Tillåt kopiering från valfritt lagringskonto till målkontot.

- Microsoft Entra-ID: Tillåter endast kopiering från konton inom samma Microsoft Entra-klientorganisation som målkontot.

- PrivateLink: Tillåter endast kopiering från lagringskonton som har privata länkar till samma virtuella nätverk som målkontot.

Inställningen gäller för åtgärder för att kopiera blobar och kopiera blobar från URL:er .

När källan för en kopieringsbegäran inte uppfyller de krav som anges i den här inställningen misslyckas begäran med HTTP-statuskod 403 (förbjudet).

Egenskapen AllowedCopyScope stöds för lagringskonton som endast använder Azure Resource Manager-distributionsmodellen. Information om vilka lagringskonton som använder Azure Resource Manager-distributionsmodellen finns i Typer av lagringskonton.

Identifiera källlagringskontona för kopieringsåtgärder

Innan du ändrar värdet för AllowedCopyScope för ett lagringskonto ska du identifiera användare, program eller tjänster som skulle påverkas av ändringen. Beroende på dina resultat kan det vara nödvändigt att justera inställningen till ett omfång som innehåller alla önskade kopieringskällor, eller för att justera nätverket eller Microsoft Entra-konfigurationen för vissa av källlagringskontona.

Azure Storage-loggar samlar in information i Azure Monitor om begäranden som görs mot lagringskontot, inklusive källan och målet för kopieringsåtgärder. Mer information finns i Övervaka Azure Storage. Aktivera och analysera loggarna för att identifiera kopieringsåtgärder som kan påverkas genom att ändra AllowedCopyScope för mållagringskontot.

Skapa en diagnostikinställning i Azure Portal

Om du vill logga Azure Storage-data med Azure Monitor och analysera dem med Azure Log Analytics måste du först skapa en diagnostikinställning som anger vilka typer av begäranden och för vilka lagringstjänster du vill logga data för. När du har konfigurerat loggning för ditt lagringskonto är loggarna tillgängliga på Log Analytics-arbetsytan. Information om hur du skapar en arbetsyta finns i Skapa en Log Analytics-arbetsyta i Azure Portal.

Information om hur du skapar en diagnostikinställning i Azure Portal finns i Skapa diagnostikinställningar i Azure Monitor.

En referens för fält som är tillgängliga i Azure Storage-loggar i Azure Monitor finns i Resursloggar.

Frågeloggar för kopieringsbegäranden

Azure Storage-loggar innehåller alla begäranden om att kopiera data till ett lagringskonto från en annan källa. Loggposterna innehåller namnet på mållagringskontot och URI:n för källobjektet, tillsammans med information som hjälper dig att identifiera klienten som begär kopian. En fullständig referens för fält som är tillgängliga i Azure Storage-loggar i Azure Monitor finns i Resursloggar.

Följ dessa steg för att hämta loggar för begäranden om att kopiera blobar som gjorts under de senaste sju dagarna:

Navigera till ditt lagringskonto i Azure-portalen.

I avsnittet Övervakning väljer du Loggar.

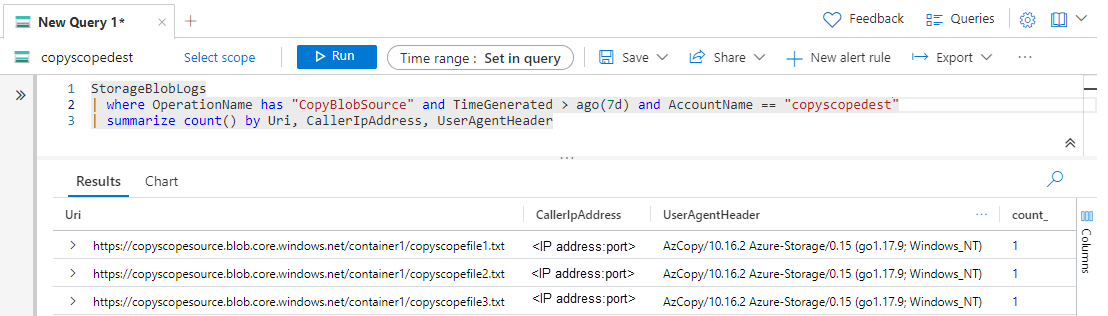

Klistra in följande fråga i en ny loggfråga och kör den. Den här frågan visar de källobjekt som oftast refereras i begäranden om att kopiera data till det angivna lagringskontot. I följande exempel ersätter du platshållartexten

<account-name>med ditt eget lagringskontonamn.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

Resultatet av frågan bör se ut ungefär så här:

URI:n är den fullständiga sökvägen till källobjektet som kopieras, som innehåller lagringskontots namn, containernamnet och filnamnet. I listan över URI:er avgör du om kopieringsåtgärderna skulle blockeras om en specifik AllowedCopyScope-inställning tillämpades.

Du kan också konfigurera en aviseringsregel baserat på den här frågan för att meddela dig om kopieringsblobbegäranden för kontot. Mer information finns i Skapa, visa och hantera loggaviseringar med Hjälp av Azure Monitor.

Begränsa det tillåtna omfånget för kopieringsåtgärder (förhandsversion)

När du är säker på att du på ett säkert sätt kan begränsa källorna för kopieringsbegäranden till ett visst omfång kan du ange egenskapen AllowedCopyScope för lagringskontot till det omfånget.

Behörigheter för att ändra det tillåtna omfånget för kopieringsåtgärder (förhandsversion)

Om du vill ange egenskapen AllowedCopyScope för lagringskontot måste en användare ha behörighet att skapa och hantera lagringskonton. Rollbaserade Azure-åtkomstkontrollroller (Azure RBAC) som ger dessa behörigheter omfattar åtgärden Microsoft.Storage/storageAccounts/write eller Microsoft.Storage/storageAccounts/* . Inbyggda roller med den här åtgärden är:

- Azure Resource Manager rollen Ägare

- Azure Resource Manager rollen Deltagare

- Rollen Lagringskontodeltagare

Dessa roller ger inte åtkomst till data i ett lagringskonto via Microsoft Entra-ID. De innehåller dock åtgärden Microsoft.Storage/storageAccounts/listkeys/action, som ger åtkomst till kontoåtkomstnycklarna. Med den här behörigheten kan en användare använda kontoåtkomstnycklarna för att komma åt alla data i ett lagringskonto.

Rolltilldelningar måste begränsas till lagringskontots nivå eller högre för att en användare ska kunna begränsa omfånget för kopieringsåtgärder för kontot. Mer information om rollomfång finns i Förstå omfånget för Azure RBAC.

Var noga med att begränsa tilldelningen av dessa roller endast till dem som behöver möjligheten att skapa ett lagringskonto eller uppdatera dess egenskaper. Använd principen om minsta behörighet för att se till att användarna har minst behörighet att utföra sina uppgifter. Mer information om hur du hanterar åtkomst med Azure RBAC finns i Metodtips för Azure RBAC.

Kommentar

De klassiska prenumerationsadministratörsrollerna Tjänstadministratör och medadministratör innehåller motsvarigheten till rollen Azure Resource Manager-ägare. Rollen Ägare innehåller alla åtgärder, så att en användare med någon av dessa administrativa roller också kan skapa och hantera lagringskonton. Mer information finns i Azure-roller , Microsoft Entra-roller och klassiska prenumerationsadministratörsroller.

Konfigurera det tillåtna omfånget för kopieringsåtgärder (förhandsversion)

Med hjälp av ett konto som har nödvändiga behörigheter konfigurerar du det tillåtna omfånget för kopieringsåtgärder i Azure Portal, med PowerShell eller med hjälp av Azure CLI.

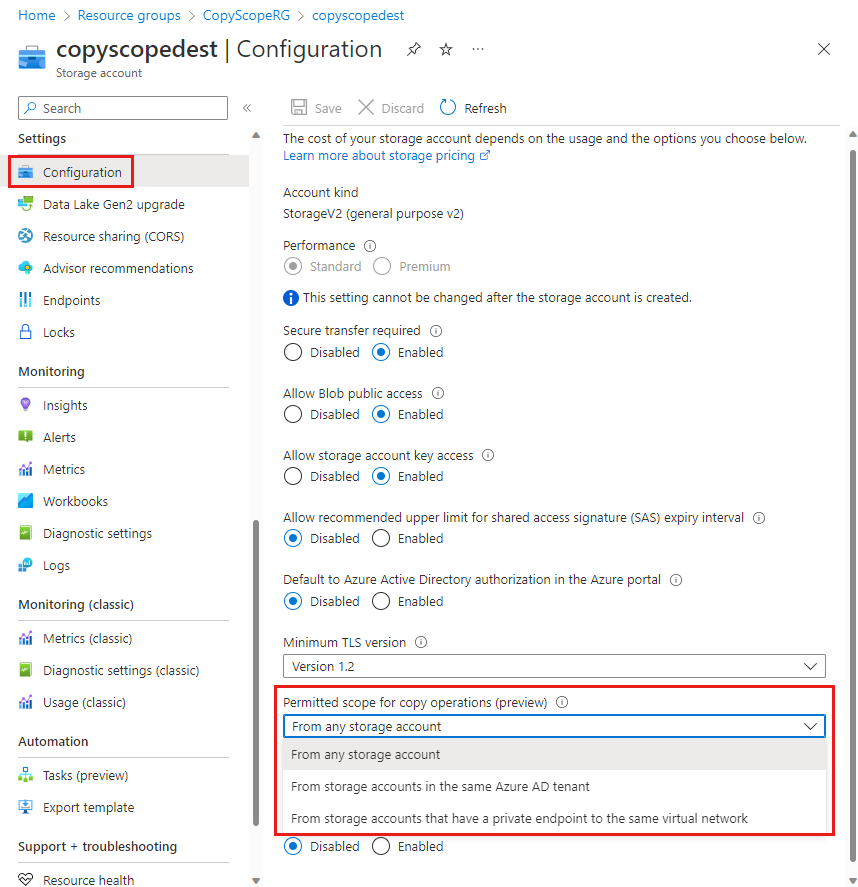

Följ dessa steg för att konfigurera det tillåtna omfånget för kopieringsåtgärder för ett befintligt lagringskonto i Azure Portal:

Navigera till ditt lagringskonto i Azure-portalen.

Under Inställningar väljer du Konfiguration.

Ange Tillåtet omfång för kopieringsåtgärder (förhandsversion) till något av följande:

- Från valfritt lagringskonto

- Från lagringskonton i samma Microsoft Entra-klientorganisation

- Från lagringskonton som har en privat slutpunkt till samma virtuella nätverk

Välj Spara.