Skydda autentiseringshemligheter i Azure Key Vault för Azure Static Web Apps

När du konfigurerar anpassade autentiseringsprovidrar kanske du vill lagra anslutningshemligheter i Azure Key Vault. Den här artikeln visar hur du använder en hanterad identitet för att ge Azure Static Web Apps åtkomst till Key Vault för anpassade autentiseringshemligheter.

Kommentar

Azure Serverless Functions stöder inte direkt Key Vault-integrering. Om du behöver Key Vault-integrering med din hanterade funktionsapp måste du implementera Key Vault-åtkomst i appens kod.

Säkerhetshemligheter kräver att följande objekt finns på plats.

- Skapa en systemtilldelad identitet i din statiska webbapp.

- Ge identiteten åtkomst till en Key Vault-hemlighet.

- Referera till Key Vault-hemligheten från programinställningarna för Static Web Apps.

Den här artikeln visar hur du konfigurerar var och en av dessa objekt i produktion för bring your own functions-program.

Key Vault-integrering är inte tillgängligt för:

- Mellanlagringsversioner av din statiska webbapp. Key Vault-integrering stöds endast i produktionsmiljön.

- Statiska webbappar med hanterade funktioner.

Kommentar

Användning av hanterad identitet är endast tillgängligt i Azure Static Web Apps Standard-planen.

Förutsättningar

- Befintlig Azure Static Web Apps-webbplats med hjälp av Bring Your Own Functions.

- Befintlig Key Vault-resurs med ett hemligt värde.

Skapa identitet

Öppna dina statiska webbappar i Azure Portal.

Under Inställningar väljer du Identitet.

Välj fliken Systemtilldelade.

Under etiketten Status väljer du På.

Välj Spara.

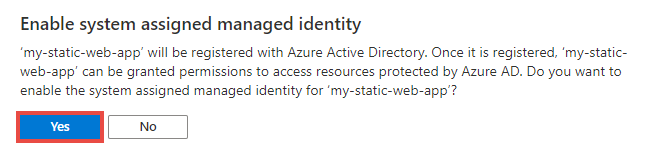

När bekräftelsedialogrutan visas väljer du Ja.

Nu kan du lägga till en åtkomstprincip så att din statiska webbapp kan läsa Key Vault-hemligheter.

Lägga till en key vault-åtkomstprincip

Öppna din Key Vault-resurs i Azure Portal.

Under menyn Inställningar väljer du Åtkomstprinciper.

Välj länken Lägg till åtkomstprincip.

I listrutan Hemliga behörigheter väljer du Hämta.

Bredvid etiketten Välj huvudnamn väljer du länken Ingen vald .

Sök efter ditt statiska webbappnamn i sökrutan.

Välj listobjektet som matchar ditt programnamn.

Välj Välj.

Markera Lägg till.

Välj Spara.

Åtkomstprincipen sparas nu i Key Vault. Gå sedan till hemlighetens URI som ska användas när du kopplar din statiska webbapp till Key Vault-resursen.

Under menyn Inställningar väljer du Hemligheter.

Välj önskad hemlighet i listan.

Välj önskad hemlig version i listan.

Välj kopiera i slutet av textrutan Hemlig identifierare för att kopiera det hemliga URI-värdet till Urklipp.

Klistra in det här värdet i en textredigerare för senare användning.

Lägg till programinställning

Öppna webbplatsen Static Web Apps i Azure Portal.

Under menyn Inställningar väljer du Konfiguration.

Under avsnittet Programinställningar väljer du Lägg till.

Ange ett namn i textrutan för fältet Namn .

Fastställa det hemliga värdet i textrutan för fältet Värde .

Det hemliga värdet är en kombination av några olika värden. Följande mall visar hur den sista strängen skapas.

@Microsoft.KeyVault(SecretUri=<YOUR_KEY_VAULT_SECRET_URI>)En sista sträng skulle till exempel se ut som följande exempel:

@Microsoft.KeyVault(SecretUri=https://myvault.vault.azure.net/secrets/mysecret/)Du kan också:

@Microsoft.KeyVault(VaultName=myvault;SecretName=mysecret)Använd följande steg för att skapa det fullständiga hemliga värdet.

Kopiera mallen ovan och klistra in den i en textredigerare.

Ersätt

<YOUR_KEY_VAULT_SECRET_URI>med det Key Vault-URI-värde som du lade åt sidan tidigare.Kopiera det nya fullständiga strängvärdet.

Klistra in värdet i textrutan för fältet Värde .

Välj OK.

Välj Spara överst i verktygsfältet Programinställningar .

Nu när din anpassade autentiseringskonfiguration refererar till den nyligen skapade programinställningen extraheras värdet från Azure Key Vault med hjälp av den statiska webbappens identitet.