Distribuera Azure Spring Apps i ett virtuellt nätverk

Kommentar

Basic-, Standard- och Enterprise-planerna kommer att vara inaktuella från och med mitten av mars 2025, med en 3-årig pensionsperiod. Vi rekommenderar att du övergår till Azure Container Apps. Mer information finns i meddelandet om azure Spring Apps-pensionering.

Standardförbrukningen och den dedikerade planen kommer att vara inaktuell från och med den 30 september 2024, med en fullständig avstängning efter sex månader. Vi rekommenderar att du övergår till Azure Container Apps. Mer information finns i Migrera Azure Spring Apps Standard-förbrukning och dedikerad plan till Azure Container Apps.

Den här artikeln gäller för: ✔️ Java ✔️ C#

Den här artikeln gäller för:❌ Basic ✔️ Standard ✔️ Enterprise

I den här självstudien beskrivs hur du distribuerar en Azure Spring Apps-instans i ditt virtuella nätverk. Den här distributionen kallas ibland VNet-inmatning.

Distributionen aktiverar:

- Isolering av Azure Spring Apps-appar och tjänstkörning från Internet i företagets nätverk.

- Azure Spring Apps-interaktion med system i lokala datacenter eller Azure-tjänster i andra virtuella nätverk.

- Kunders egenmakt att styra inkommande och utgående nätverkskommunikation för Azure Spring Apps.

I följande video beskrivs hur du skyddar Spring Boot-program med hanterade virtuella nätverk.

Kommentar

Du kan bara välja ditt virtuella Azure-nätverk när du skapar en ny Azure Spring Apps-tjänstinstans. Du kan inte ändra till att använda ett annat virtuellt nätverk när Azure Spring Apps har skapats.

Förutsättningar

Registrera Azure Spring Apps-resursprovidern Microsoft.AppPlatform och Microsoft.ContainerService enligt anvisningarna i Registrera resursprovider på Azure Portal eller genom att köra följande Azure CLI-kommando:

az provider register --namespace Microsoft.AppPlatform

az provider register --namespace Microsoft.ContainerService

Krav för virtuella nätverk

Det virtuella nätverk som du distribuerar din Azure Spring Apps-instans till måste uppfylla följande krav:

- Plats: Det virtuella nätverket måste finnas på samma plats som Azure Spring Apps-instansen.

- Prenumeration: Det virtuella nätverket måste finnas i samma prenumeration som Azure Spring Apps-instansen.

- Undernät: Det virtuella nätverket måste innehålla två undernät som är dedikerade till en Azure Spring Apps-instans:

- En för tjänstkörningen.

- En för dina Spring-program.

- Det finns en en-till-en-relation mellan dessa undernät och en Azure Spring Apps-instans. Använd ett nytt undernät för varje tjänstinstans som du distribuerar. Varje undernät kan bara innehålla en enda tjänstinstans.

- Adressutrymme: CIDR blockerar upp till /28 för både tjänstkörningsundernätet och Undernätet för Spring-program.

- Routningstabell: Som standard behöver undernäten inte befintliga routningstabeller associerade. Du kan ta med din egen routningstabell.

Använd följande steg för att konfigurera det virtuella nätverket så att det innehåller Azure Spring Apps-instansen.

Skapa ett virtuellt nätverk

Om du redan har ett virtuellt nätverk som värd för en Azure Spring Apps-instans hoppar du över steg 1, 2 och 3. Du kan börja från steg 4 för att förbereda undernät för det virtuella nätverket.

I menyn i Azure-portalen väljer du Skapa en resurs. Från Azure Marketplace väljer du Nätverk Virtuellt>nätverk.

I dialogrutan Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Prenumeration Välj din prenumeration. Resursgrupp Välj din resursgrupp eller skapa en ny. Name Ange azure-spring-apps-vnet. Plats Välj USA, östra. Välj Nästa: IP-adresser.

För IPv4-adressutrymmet anger du 10.1.0.0/16.

Välj Lägg till undernät. Ange sedan service-runtime-subnet som undernätsnamn och ange 10.1.0.0/24 som undernätsadressintervall. Välj Lägg till.

Välj Lägg till undernät igen och ange sedan undernätets namn och adressintervall. Ange till exempel apps-subnet och 10.1.1.0/24. Välj Lägg till.

Välj Granska + skapa. Lämna resten som standard och välj Skapa.

Bevilja tjänstbehörighet till det virtuella nätverket

Det här avsnittet visar hur du ger Azure Spring Apps behörighet som administratör för användaråtkomst och nätverksdeltagare i ditt virtuella nätverk. Med den här behörigheten kan du bevilja ett dedikerat och dynamiskt huvudnamn för tjänsten i det virtuella nätverket för ytterligare distribution och underhåll.

Kommentar

Om du använder en egen routningstabell eller en användardefinierad routningsfunktion måste du också ge Azure Spring Apps samma rolltilldelningar till dina routningstabeller. Mer information finns i avsnittet Ta med din egen routningstabell och Kontrollera utgående trafik för en Azure Spring Apps-instans.

Använd följande steg för att bevilja behörighet:

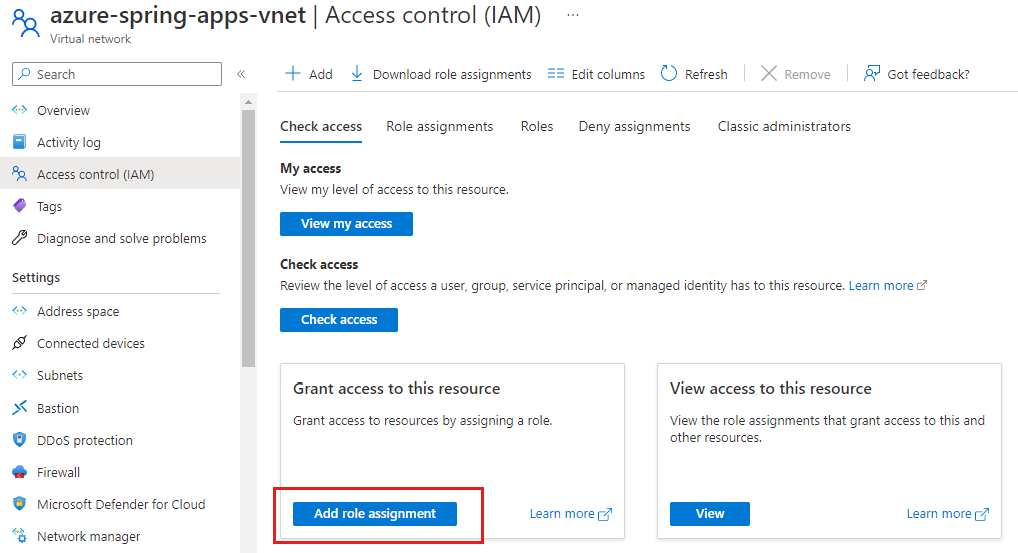

Välj det virtuella nätverk

azure-spring-apps-vnetsom du skapade tidigare.Välj Åtkomstkontroll (IAM) och välj sedan Lägg till>rolltilldelning.

Tilldela rollerna

Network ContributorochUser Access Administratortill Azure Spring Cloud-resursprovidern. Mer information finns i Tilldela Azure-roller med Azure-portalen.Kommentar

Rollen

User Access Administratorfinns i privilegierade administratörsroller ochNetwork Contributorfinns i jobbfunktionsrollerna.

Distribuera en Azure Spring Apps-instans

Använd följande steg för att distribuera en Azure Spring Apps-instans i det virtuella nätverket:

Öppna Azure Portal.

Sök efter Azure Spring Apps i den översta sökrutan. Välj Azure Spring Apps i resultatet.

På sidan Azure Spring Apps väljer du Lägg till.

Fyll i formuläret på sidan Skapa Azure Spring Apps.

Välj samma resursgrupp och region som det virtuella nätverket.

Som Namn under Tjänstinformation väljer du azure-spring-apps-vnet.

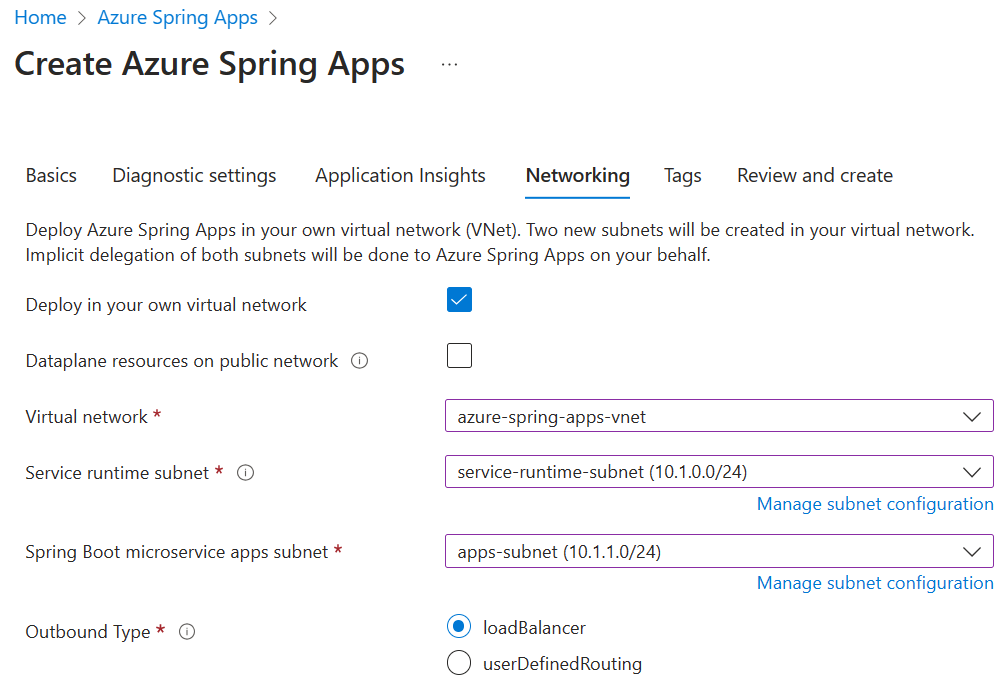

Välj fliken Nätverk och välj följande värden:

Inställning Värde Distribuera i ditt eget virtuella nätverk Välj Ja. Virtuellt nätverk Välj azure-spring-apps-vnet. Tjänstkörningsundernät Välj service-runtime-subnet. Undernät för Spring Boot-mikrotjänstappar Välj appar-undernät.

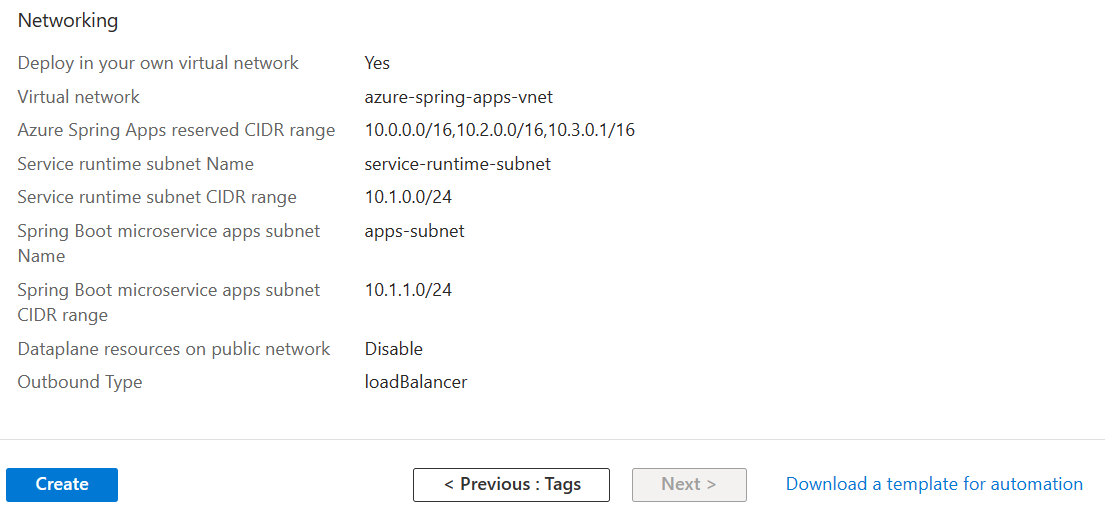

Välj Granska och skapa.

Verifiera dina specifikationer och välj Skapa.

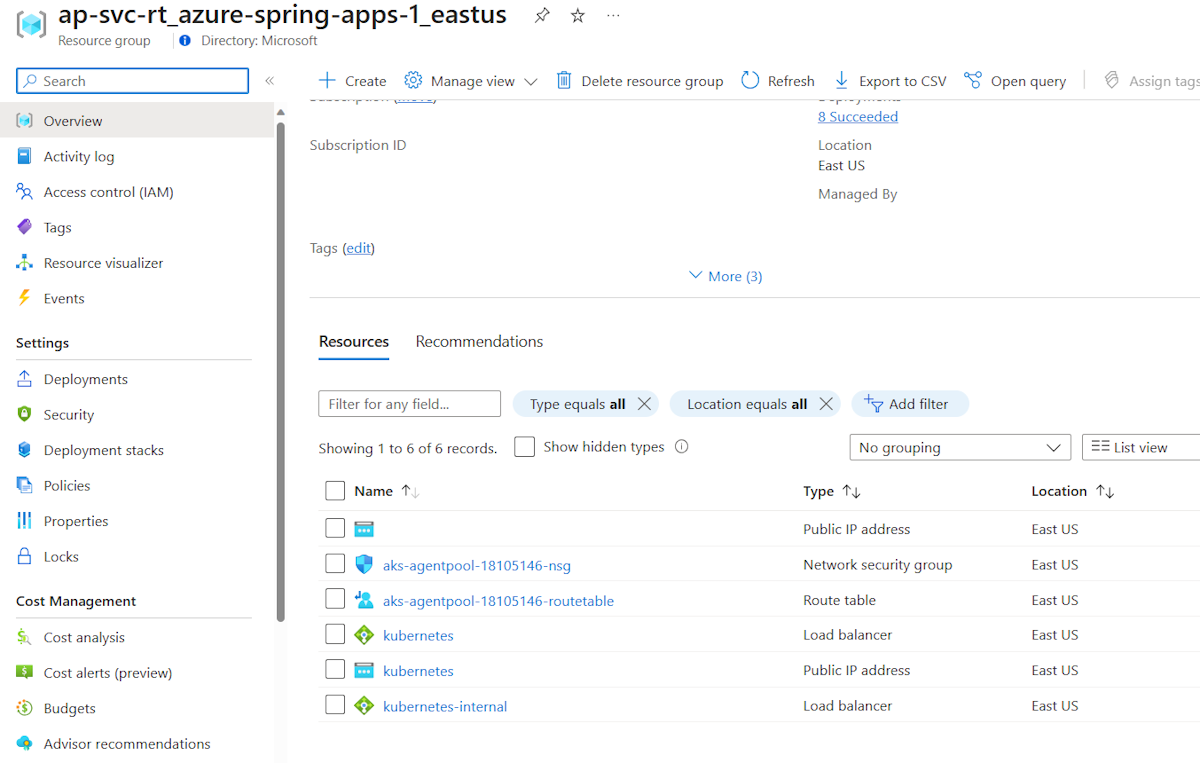

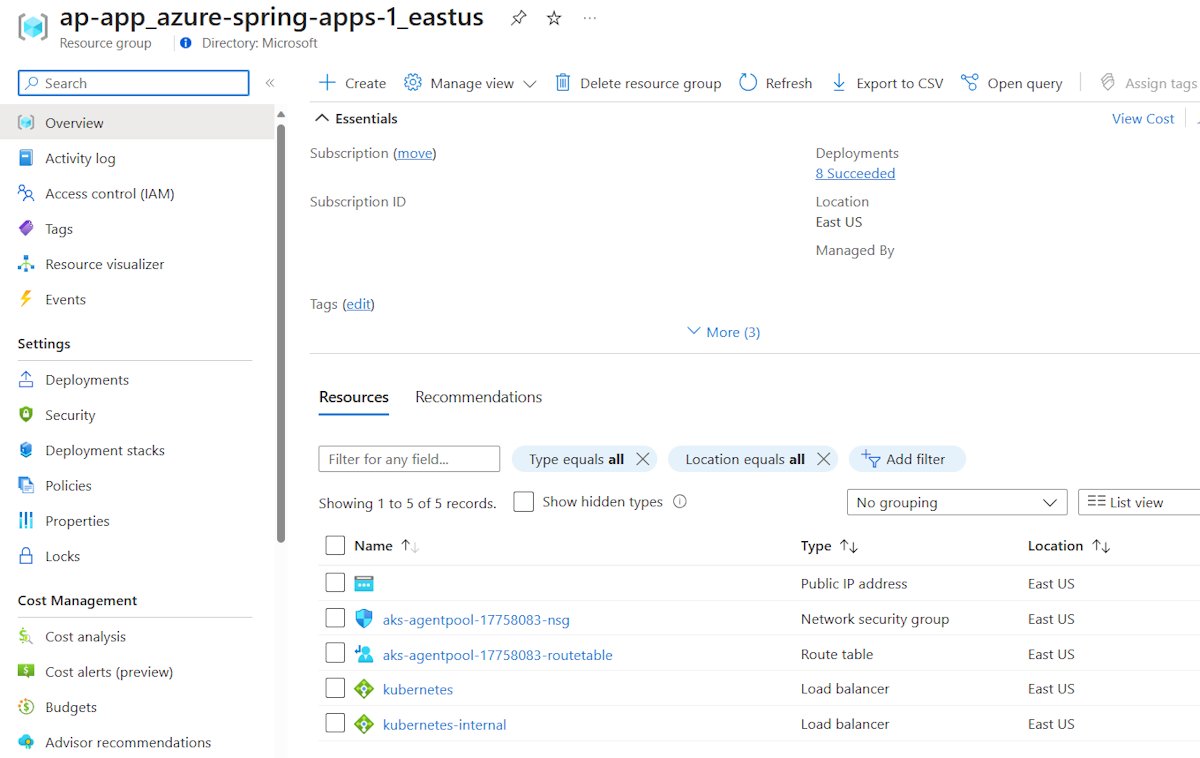

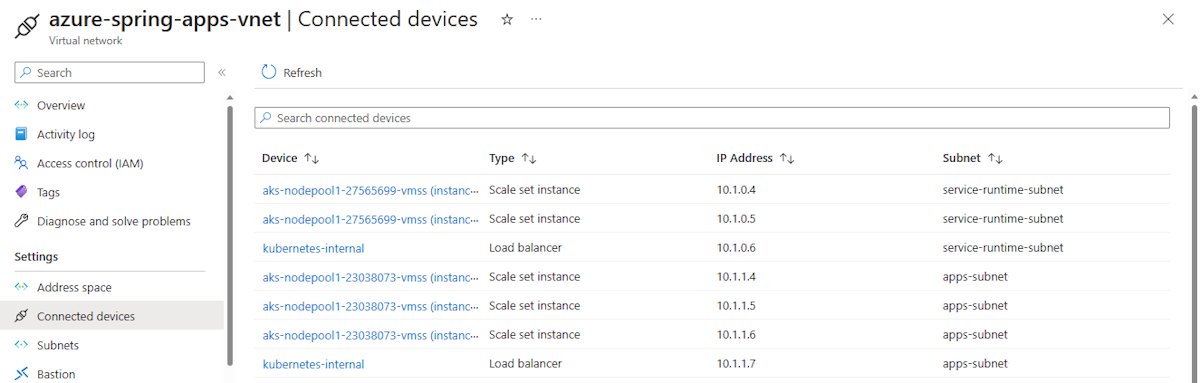

Efter distributionen skapas ytterligare två resursgrupper i din prenumeration som värd för nätverksresurserna för Azure Spring Apps-instansen. Gå till Start och välj sedan Resursgrupper i de översta menyalternativen för att hitta följande nya resursgrupper.

Resursgruppen med namnet som ap-svc-rt_{service instance name}_{service instance region} innehåller nätverksresurser för tjänstkörningen för tjänstinstansen.

Resursgruppen som heter som ap-app_{service instance name}_{service instance region} innehåller nätverksresurser för dina Spring-program för tjänstinstansen.

Dessa nätverksresurser är anslutna till det virtuella nätverk som skapades i föregående avbildning.

Viktigt!

Resursgrupperna hanteras helt av Azure Spring Apps-tjänsten. Ta inte bort eller ändra någon resurs manuellt inuti.

Använda mindre undernätsintervall

Den här tabellen visar det maximala antalet appinstanser som Azure Spring Apps stöder med mindre undernätsintervall.

| Appundernät CIDR | Totalt antal IP-adresser | Tillgängliga IP-adresser | Maximalt antal appinstanser |

|---|---|---|---|

| /28 | 16 | 8 | App med 0,5 kärnor: 192 |

| /27 | 32 | 24 | App med 0,5 kärnor: 456 |

| /26 | 64 | 56 | App med 0,5 kärnor: 500 |

| /25 | 128 | 120 | App med 0,5 kärnor: 500 |

| /24 | 256 | 248 | App med 0,5 kärnor: 500 |

För undernät reserverar Azure fem IP-adresser och Azure Spring Apps kräver minst tre IP-adresser. Minst åtta IP-adresser krävs, så /29 och /30 är icke-operativa.

För ett tjänstkörningsundernät är den minsta storleken /28.

Kommentar

Ett litet undernätsintervall påverkar den underliggande resurs som du kan använda för systemkomponenter som ingresskontrollant. Azure Spring Apps använder en underliggande ingresskontrollant för att hantera hantering av programtrafik. Antalet ingresskontrollantinstanser ökar automatiskt när programtrafiken ökar. Reservera ett större IP-intervall för virtuella nätverk om programtrafiken kan öka i framtiden. Du reserverar vanligtvis en IP-adress för trafik på 1 0000 begäranden per sekund.

Ta med din egen routningstabell

Azure Spring Apps stöder användning av befintliga undernät och routningstabeller.

Om dina anpassade undernät inte innehåller routningstabeller skapar Azure Spring Apps dem för vart och ett av undernäten och lägger till regler i dem under instansens livscykel. Om dina anpassade undernät innehåller routningstabeller bekräftar Azure Spring Apps befintliga routningstabeller under instansåtgärder och lägger till/uppdaterar och/eller regler i enlighet med detta för åtgärder.

Varning

Anpassade regler kan läggas till i de anpassade routningstabellerna och uppdateras. Regler läggs dock till av Azure Spring Apps och de får inte uppdateras eller tas bort. Regler som 0.0.0.0/0 måste alltid finnas i en viss routningstabell och mappas till målet för din internetgateway, till exempel en NVA eller annan utgående gateway. Var försiktig när du uppdaterar regler när endast dina anpassade regler ändras.

Krav för routningstabell

Routningstabellerna som ditt anpassade virtuella nätverk är associerat med måste uppfylla följande krav:

- Du kan bara associera dina Azure-routningstabeller med ditt virtuella nätverk när du skapar en ny Azure Spring Apps-tjänstinstans. Du kan inte ändra till att använda en annan routningstabell när du har skapat en Azure Spring Apps-instans.

- Både Spring-programmets undernät och undernätet för tjänstkörning måste associeras med olika routningstabeller eller inget av dem.

- Behörigheter måste tilldelas innan instansen skapas. Se till att ge Azure Spring Cloud-resursprovidern

User Access AdministratorochNetwork Contributorbehörigheter för dina routningstabeller. - Du kan inte uppdatera den associerade routningstabellresursen när klustret har skapats. Du kan inte uppdatera routningstabellresursen, men du kan ändra anpassade regler i routningstabellen.

- Du kan inte återanvända en routningstabell med flera instanser på grund av potentiellt motstridiga routningsregler.

Använda anpassade DNS-servrar

Azure Spring Apps stöder användning av anpassade DNS-servrar i ditt virtuella nätverk.

Om du inte anger anpassade DNS-servrar i inställningen för dns-serverns virtuella nätverk använder Azure Spring Apps som standard Azure DNS för att matcha IP-adresser. Om ditt virtuella nätverk har konfigurerats med anpassade DNS-inställningar lägger du till Azure DNS IP 168.63.129.16 som den överordnade DNS-servern på den anpassade DNS-servern. Azure DNS kan matcha IP-adresser för alla offentliga FQDN:er som nämns i Kundens ansvarsområden som kör Azure Spring Apps i ett virtuellt nätverk. Den kan också matcha IP-adressen för *.svc.private.azuremicroservices.io i ditt virtuella nätverk.

Om din anpassade DNS-server inte kan lägga till Azure DNS IP 168.63.129.16 som överordnad DNS-server använder du följande steg:

- Se till att din anpassade DNS-server kan matcha IP-adresser för alla offentliga FQDN:er. Mer information finns i Kundansvar som kör Azure Spring Apps i ett virtuellt nätverk.

- Lägg till DNS-posten

*.svc.private.azuremicroservices.iotill IP-adressen för ditt program. Mer information finns i avsnittet Hitta IP-adressen för ditt program i Åtkomst till en app i Azure Spring Apps i ett virtuellt nätverk.