Ansluta till virtuella Azure-datorer efter redundansväxling från en lokal plats

Den här artikeln beskriver hur du konfigurerar anslutningen så att du kan ansluta till virtuella Azure-datorer efter redundansväxlingen.

När du konfigurerar haveriberedskap för lokala virtuella datorer och fysiska servrar till Azure börjar Azure Site Recovery replikera datorer till Azure. När avbrott inträffar kan du sedan redundansväxla till Azure från din lokala plats. När redundansväxling inträffar skapar Site Recovery virtuella Azure-datorer med replikerade lokala data. Som en del av planeringen för haveriberedskap måste du ta reda på hur du ansluter till appar som körs på dessa virtuella Azure-datorer efter redundansväxling.

I den här artikeln lär du dig hur du:

- Förbered lokala datorer före redundansväxling.

- Förbereda virtuella Azure-datorer efter redundansväxling.

- Behåll IP-adresser på virtuella Azure-datorer efter redundansväxling.

- Tilldela nya IP-adresser till virtuella Azure-datorer efter redundansväxling.

Förbereda lokala datorer

Förbered dina lokala datorer innan du redundansväxlar för att säkerställa anslutningen till virtuella Azure-datorer.

Förbereda Windows-datorer

Gör följande på lokala Windows-datorer:

Konfigurera Windows-inställningar. Dessa inkluderar att ta bort statiska beständiga vägar eller WinHTTP-proxy och ställa in diskens SAN-princip på OnlineAll. Följ dessa anvisningar.

Kontrollera att tjänsterna körs.

Aktivera fjärrskrivbord (RDP) för att tillåta fjärranslutningar till den lokala datorn. Lär dig hur du aktiverar RDP med PowerShell.

Om du vill komma åt en virtuell Azure-dator via Internet efter redundansväxlingen i Windows-brandväggen på den lokala datorn tillåter du TCP och UDP i den offentliga profilen och anger RDP som en tillåten app för alla profiler.

Om du vill få åtkomst till en virtuell Azure-dator via en plats-till-plats-VPN efter redundansväxlingen kan du i Windows-brandväggen på den lokala datorn tillåta RDP för domän- och privata profiler. Lär dig hur du tillåter RDP-trafik.

Kontrollera att inga Windows-uppdateringar väntar på den lokala virtuella datorn när du utlöser en redundansväxling. Om det finns det kan uppdateringar börja installeras på den virtuella Azure-datorn efter redundansväxlingen och du kommer inte att kunna logga in på den virtuella datorn förrän uppdateringarna har slutförts.

Förbereda Linux-datorer

Gör följande på lokala Linux-datorer:

- Kontrollera att Secure Shell-tjänsten är inställd på att starta automatiskt vid systemstart.

- Kontrollera att brandväggsreglerna tillåter en SSH-anslutning.

Konfigurera virtuella Azure-datorer efter redundansväxling

Efter redundansväxlingen gör du följande på de virtuella Azure-datorer som skapas.

- Om du vill ansluta till den virtuella datorn via Internet tilldelar du en offentlig IP-adress till den virtuella datorn. Du kan inte använda samma offentliga IP-adress för den virtuella Azure-dator som du använde för din lokala dator. Läs mer

- Kontrollera att regler för nätverkssäkerhetsgrupp (NSG) på den virtuella datorn tillåter inkommande anslutningar till RDP- eller SSH-porten.

- Kontrollera Startdiagnostik för att visa den virtuella datorn.

Kommentar

Azure Bastion-tjänsten erbjuder privat RDP- och SSH-åtkomst till virtuella Azure-datorer. Läs mer om den här tjänsten.

Ange en offentlig IP-adress

Som ett alternativ till att tilldela en offentlig IP-adress manuellt till en virtuell Azure-dator kan du tilldela adressen under redundansväxlingen med hjälp av ett skript eller En Azure Automation-runbook i en Site Recovery-återställningsplan, eller så kan du konfigurera routning på DNS-nivå med Hjälp av Azure Traffic Manager. Läs mer om hur du konfigurerar en offentlig adress.

Tilldela en intern adress

Om du vill ange den interna IP-adressen för en virtuell Azure-dator efter redundansväxlingen har du några alternativ:

- Behåll samma IP-adress: Du kan använda samma IP-adress på den virtuella Azure-datorn som den som allokerats till den lokala datorn.

- Använd olika IP-adresser: Du kan använda en annan IP-adress för den virtuella Azure-datorn.

Behåll IP-adresser

Med Site Recovery kan du behålla samma IP-adresser när du växlar över till Azure. Om du behåller samma IP-adress undviker du potentiella nätverksproblem efter redundansväxlingen, men medför viss komplexitet.

- Om den virtuella Azure-måldatorn använder samma IP-adress/undernät som din lokala plats kan du inte ansluta mellan dem med hjälp av en PLATS-till-plats-VPN-anslutning eller ExpressRoute på grund av adresslappningen. Undernät måste vara unika.

- Du behöver en anslutning från lokalt till Azure efter redundansväxlingen, så att appar är tillgängliga på virtuella Azure-datorer. Azure har inte stöd för utsträckta VLAN, så om du vill behålla IP-adresser måste du ta IP-utrymmet till Azure genom att redväxla hela undernätet, förutom den lokala datorn.

- Redundansväxling i undernätet säkerställer att ett specifikt undernät inte är tillgängligt samtidigt lokalt och i Azure.

För att behålla IP-adresser krävs följande steg:

- I egenskaperna Beräkning och nätverk för det replikerade objektet anger du nätverks- och IP-adressering för den virtuella Azure-måldatorn så att den speglar den lokala inställningen.

- Undernät måste hanteras som en del av haveriberedskapsprocessen. Du behöver ett virtuellt Azure-nätverk för att matcha det lokala nätverket, och efter redundansväxlingen måste nätverksvägarna ändras för att återspegla att undernätet har flyttats till Azure och nya IP-adressplatser.

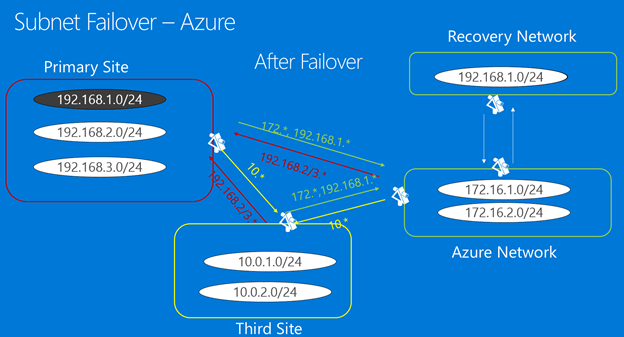

Redundansexempel

Låt oss ta en titt på ett exempel.

- Det fiktiva företaget Woodgrove Bank är värd för sina affärsappar lokalt De är värd för sina mobilappar i Azure.

- De ansluter från lokal plats till Azure via plats-till-plats-VPN.

- Woodgrove använder Site Recovery för att replikera lokala datorer till Azure.

- Deras lokala appar använder hårdkodade IP-adresser, så de vill behålla samma IP-adresser i Azure.

- Lokala datorer som kör apparna körs i tre undernät:

- 192.168.1.0/24

- 192.168.2.0/24

- 192.168.3.0/24

- Deras appar som körs i Azure finns i Azure VNet Azure Network i två undernät:

- 172.16.1.0/24

- 172.16.2.0/24

För att behålla adresserna gör de så här.

När de aktiverar replikering anger de att datorer ska replikeras till Azure Network.

De skapar Recovery Network i Azure. Det här virtuella nätverket speglar undernätet 192.168.1.0/24 i det lokala nätverket.

Woodgrove konfigurerar en VNet-till-VNet-anslutning mellan de två nätverken.

Innan redundansväxlingen anger de mål-IP-adressen till adressen för den lokala datorn på datoregenskaperna i Site Recovery, enligt beskrivningen i nästa procedur.

Efter redundansväxlingen skapas de virtuella Azure-datorerna med samma IP-adress. Woodgrove ansluter från Azure Network till Recovery Network VNet med VNet-peering (med överföringsanslutning aktiverad).

Lokalt måste Woodgrove göra nätverksändringar, inklusive att ändra vägar för att återspegla att 192.168.1.0/24 har flyttats till Azure.

Infrastruktur före redundansväxling

Infrastruktur efter redundansväxling

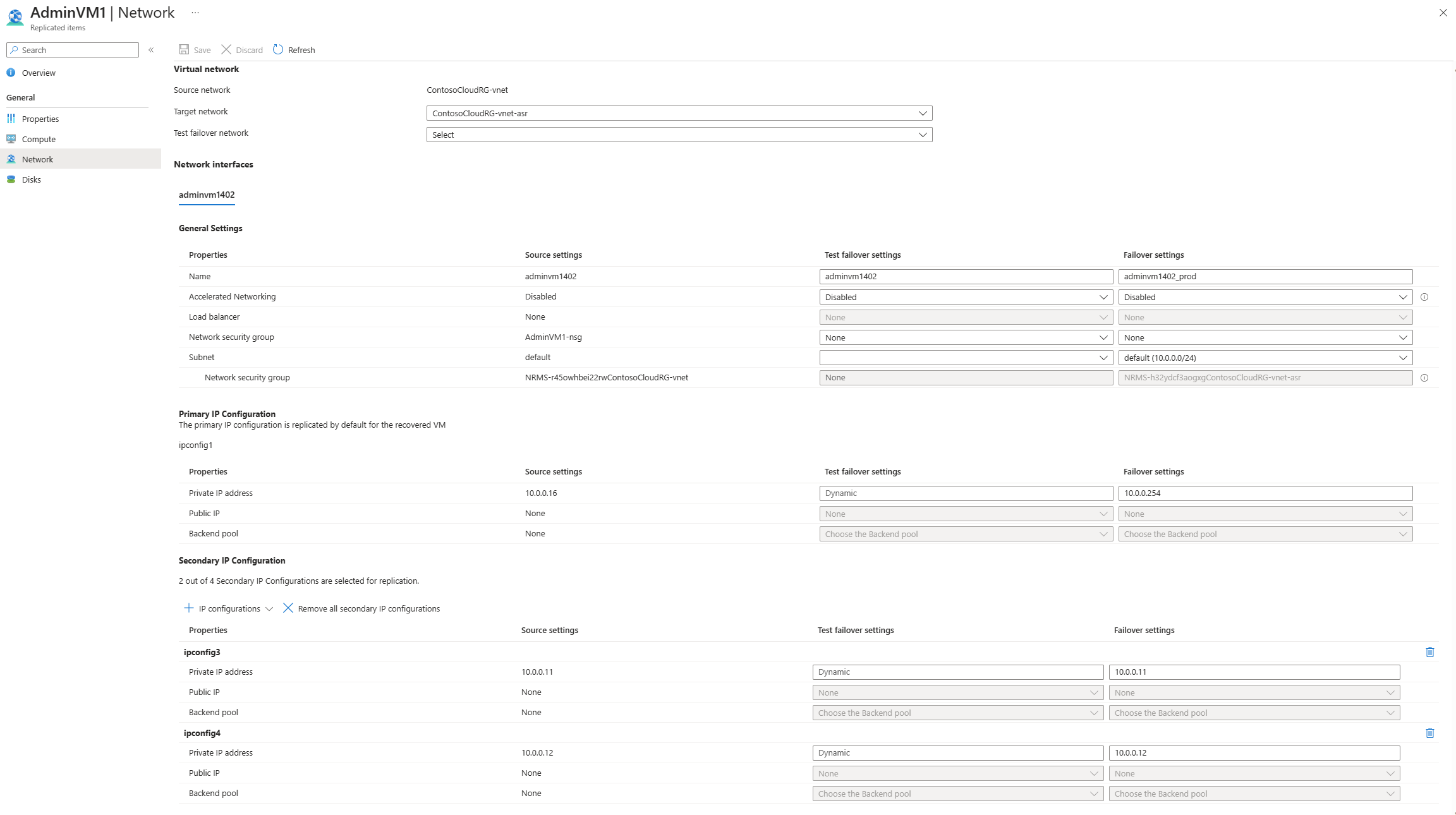

Ange målnätverksinställningar

Innan du redundansväxlar anger du nätverksinställningar och IP-adress för den virtuella Azure-måldatorn.

- I Recovery Services-valvet –>Replikerade objekt väljer du den lokala datorn.

- På sidan Beräkning och nätverk för datorn klickar du på Redigera för att konfigurera nätverks- och nätverksinställningar för den virtuella Azure-måldatorn.

- I Nätverksegenskaper väljer du det målnätverk där den virtuella Azure-datorn ska finnas när den skapas efter redundansväxlingen.

- I Nätverksgränssnitt konfigurerar du nätverkskorten i målnätverket. Som standard visar Site Recovery alla identifierade nätverkskort på den lokala datorn.

- I Målnätverksgränssnittstyp kan du ange varje nätverkskort som primärt, sekundärt eller Skapa inte om du inte behöver det specifika nätverkskortet i målnätverket. Ett nätverkskort måste anges som primärt för redundans. Observera att ändring av målnätverket påverkar alla nätverkskort för den virtuella Azure-datorn.

- Klicka på nätverkskortets namn för att ange det undernät där den virtuella Azure-datorn ska distribueras.

- Skriv över Dynamisk med den privata IP-adress som du vill tilldela till den virtuella Azure-datorn som mål. Om en IP-adress inte har angetts tilldelar Site Recovery nästa tillgängliga IP-adress i undernätet till nätverkskortet vid redundansväxling.

- Läs mer om att hantera nätverkskort för lokal redundans till Azure.

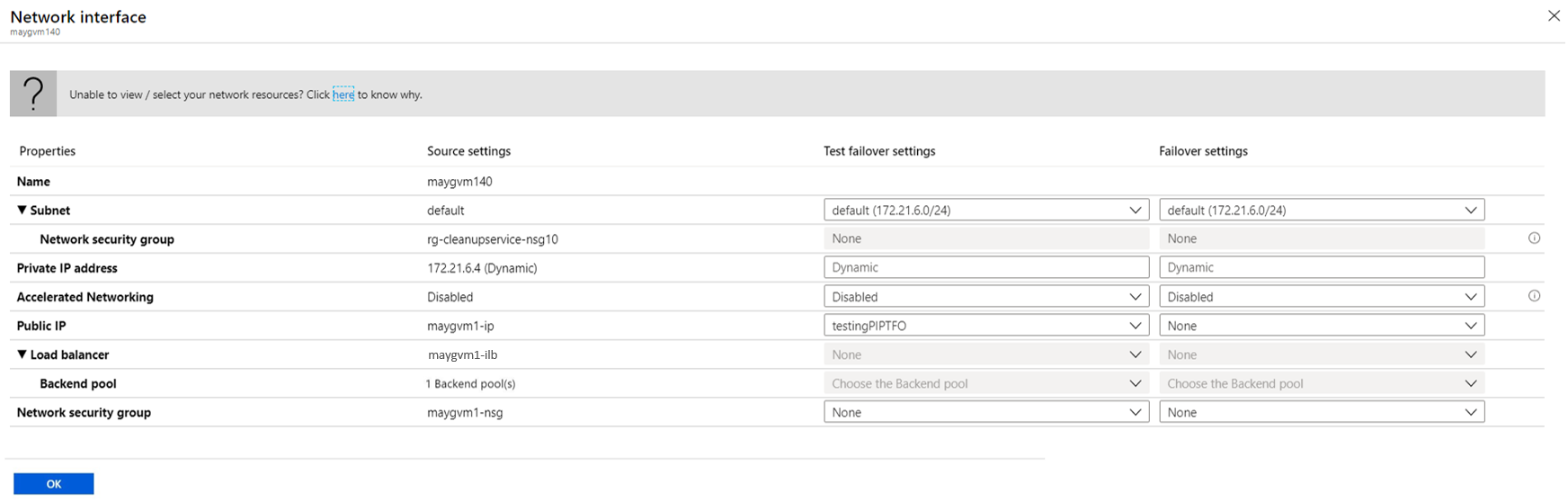

Hämta nya IP-adresser

I det här scenariot får den virtuella Azure-datorn en ny IP-adress efter redundansväxlingen. Om du vill konfigurera en ny IP-adress för den virtuella datorn som skapats efter redundansväxlingen kan du referera till följande steg :

Gå till Replikerade objekt.

Välj önskad virtuella Azure-dator.

Välj Beräkning och nätverk och välj Redigera.

Om du vill uppdatera nätverksinställningarna för redundans väljer du Redigera för det nätverkskort som du vill konfigurera. På nästa sida som öppnas anger du motsvarande i förväg skapade IP-adress i redundanstestet och redundansplatsen.

Välj OK.

Site Recovery kommer nu att uppfylla dessa inställningar och se till att den virtuella datorn vid redundansväxling är ansluten till den valda resursen via motsvarande IP-adress, om den är tillgänglig i mål-IP-intervallet. I det här scenariot behöver du inte redundansväxlara hela undernätet. En DNS-uppdatering krävs för att uppdatera poster för rederualisering av datorn så att den pekar på den virtuella datorns nya IP-adress.

Nästa steg

Lär dig mer om att replikera lokal Active Directory och DNS till Azure.