Självstudie: Identifiera hot med hjälp av analysregler i Microsoft Sentinel

Som en SIEM-tjänst (Security Information and Event Management) ansvarar Microsoft Sentinel för att identifiera säkerhetshot mot din organisation. Det gör du genom att analysera de enorma mängder data som genereras av alla systemloggar.

I den här självstudien får du lära dig hur du konfigurerar en Microsoft Sentinel-analysregel från en mall för att söka efter sårbarheter i Apache Log4j i din miljö. Regeln ramar in användarkonton och IP-adresser som finns i loggarna som spårbara entiteter, visar viktig information i aviseringarna som genereras av reglerna och paketaviseringar som incidenter som ska undersökas.

När du har slutfört den här självstudien kan du:

- Skapa en analysregel från en mall

- Anpassa en regels fråga och inställningar

- Konfigurera de tre typerna av aviseringsberikning

- Välj automatiserade hotsvar för dina regler

Förutsättningar

För att kunna följa den här självstudien måste du ha:

En Azure-prenumeration Skapa ett kostnadsfritt konto om du inte redan har ett.

En Log Analytics-arbetsyta med Microsoft Sentinel-lösningen distribuerad på den och data som matas in i den.

En Azure-användare med rollen Microsoft Sentinel-deltagare tilldelad på Log Analytics-arbetsytan där Microsoft Sentinel distribueras.

Följande datakällor refereras i den här regeln. Ju fler av dessa du har distribuerat anslutningsappar för, desto effektivare blir regeln. Du måste ha minst en.

Data source Log Analytics-tabeller som refereras Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (VM Insights) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (brandvägg) CommonSecurityLog (PaloAlto) Säkerhetshändelser SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Azure-aktivitet AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics (Azure Firewall)

Logga in på Azure Portal och Microsoft Sentinel

Logga in på Azure-portalen.

I sökfältet söker du efter och väljer Microsoft Sentinel.

Sök efter och välj din arbetsyta i listan över tillgängliga Microsoft Sentinel-arbetsytor.

Installera en lösning från innehållshubben

I Microsoft Sentinel går du till menyn till vänster under Innehållshantering och väljer Innehållshubb.

Sök efter och välj lösningen Log4j Sårbarhetsidentifiering.

Välj

Installera/uppdatera i verktygsfältet överst på sidan.

Installera/uppdatera i verktygsfältet överst på sidan.

Skapa en schemalagd analysregel från en mall

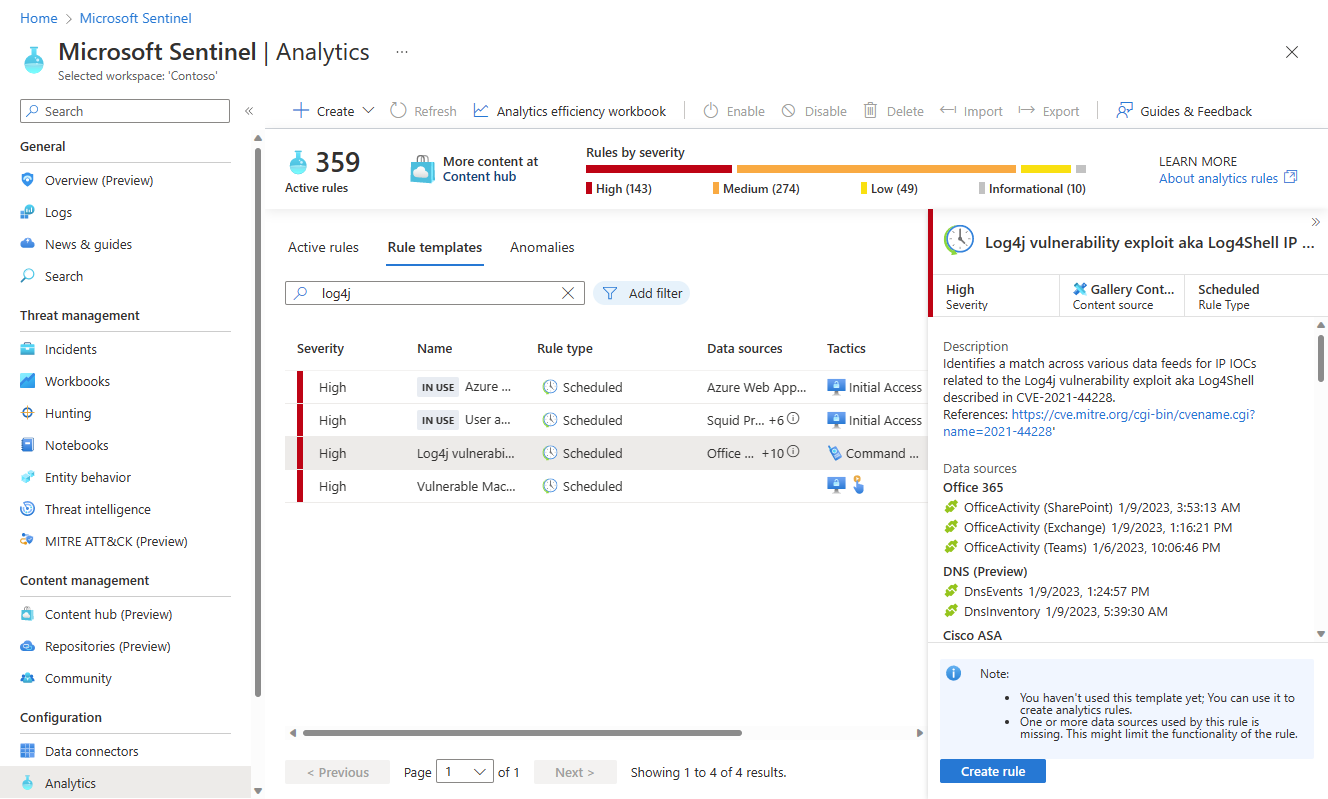

I Microsoft Sentinel går du till menyn till vänster under Konfiguration och väljer Analys.

På sidan Analys väljer du fliken Regelmallar.

I sökfältet överst i listan över regelmallar anger du log4j.

I den filtrerade listan över mallar väljer du Log4j vulnerability exploit aka Log4Shell IP IOC. I informationsfönstret väljer du Skapa regel.

Guiden Analysregel öppnas.

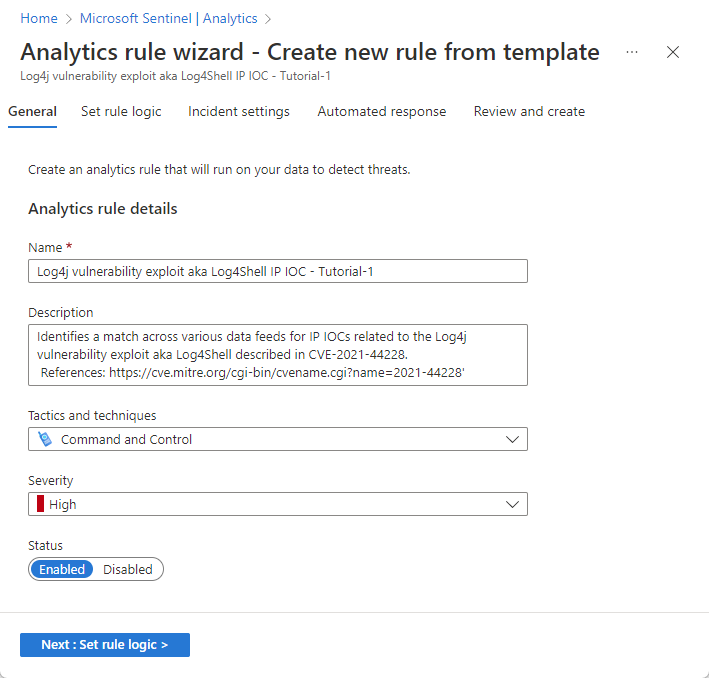

På fliken Allmänt i fältet Namn anger du Log4j sårbarhetsexploatering, även kallat Log4Shell IP IOC – Tutorial-1.

Lämna resten av fälten på den här sidan som de är. Det här är standardvärdena, men vi lägger till anpassning till aviseringsnamnet i ett senare skede.

Om du inte vill att regeln ska köras omedelbart väljer du Inaktiverad, så läggs regeln till på fliken Aktiva regler och du kan aktivera den därifrån när du behöver den.

Välj Nästa: Ange regellogik.

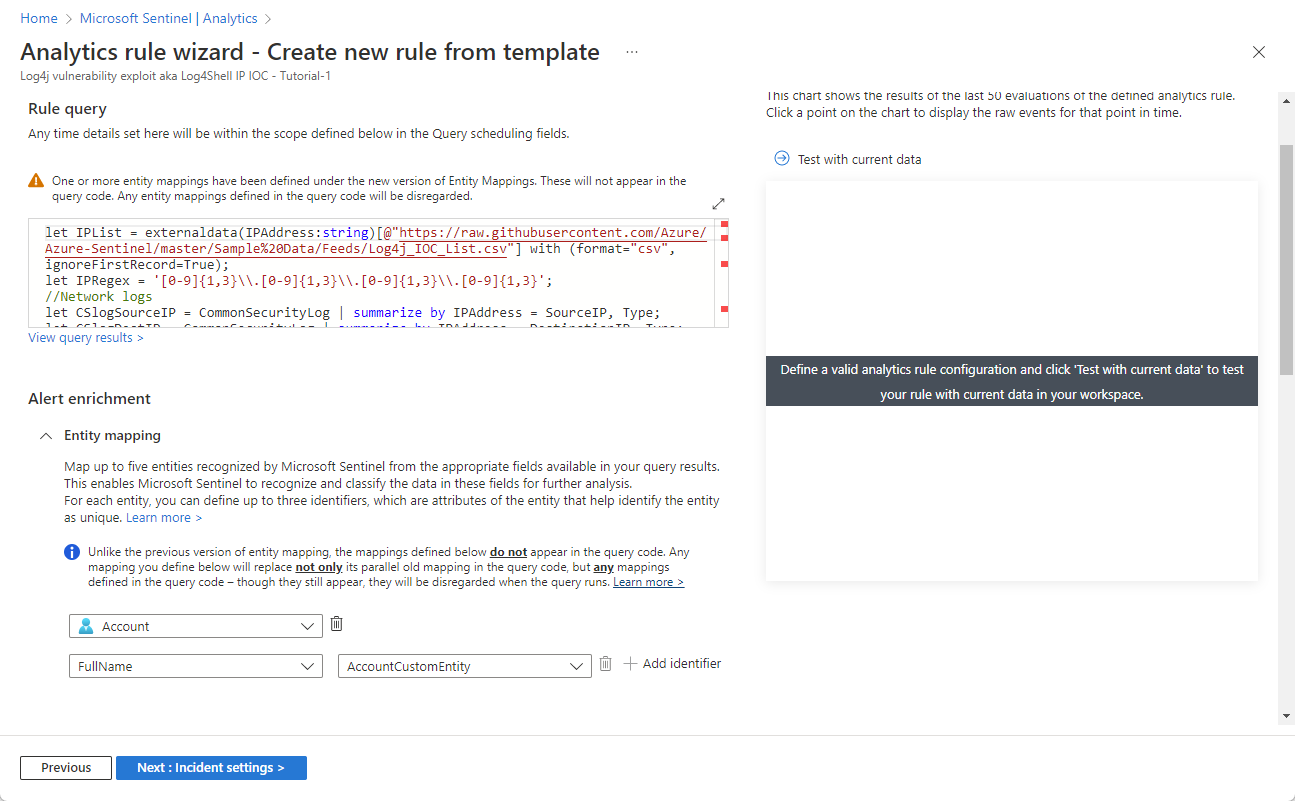

Granska regelfrågelogik och konfiguration av inställningar

På fliken Ange regellogik granskar du frågan så som den visas under rubriken Regelfråga .

Om du vill se mer av frågetexten samtidigt väljer du den diagonala dubbelpilikonen i det övre högra hörnet av frågefönstret för att expandera fönstret till en större storlek.

Mer information om KQL finns i översikten över Kusto-frågespråk (KQL).

Andra resurser:

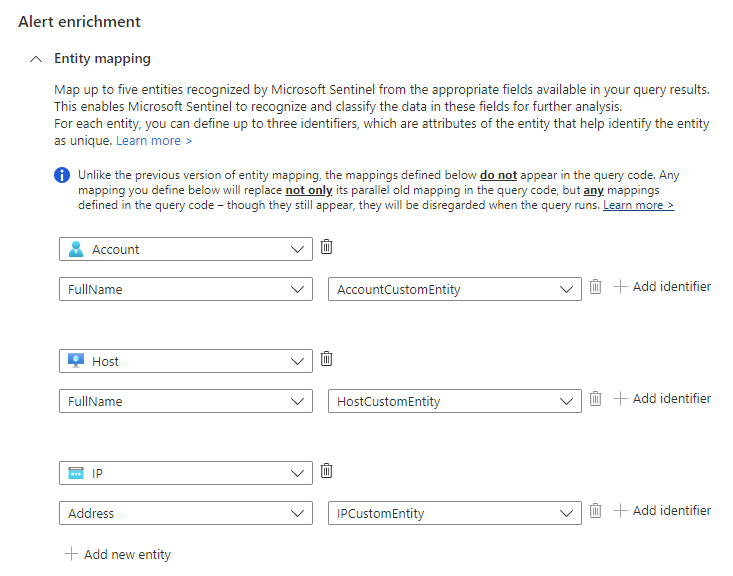

Utöka aviseringar med entiteter och annan information

Under Aviseringsberikning behåller du inställningarna för entitetsmappning som de är. Observera de tre mappade entiteterna.

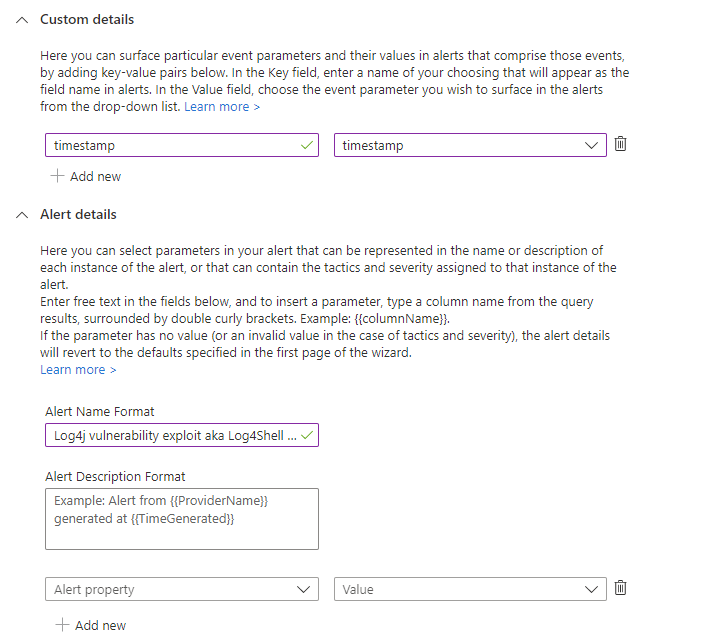

I avsnittet Anpassad information ska vi lägga till tidsstämpeln för varje förekomst i aviseringen, så att du kan se den direkt i aviseringsinformationen, utan att behöva öka detaljnivån.

- Ange tidsstämpel i fältet Nyckel . Det här är egenskapsnamnet i aviseringen.

- Välj tidsstämpel i listrutan Värde .

I avsnittet Aviseringsinformation ska vi anpassa aviseringsnamnet så att tidsstämpeln för varje förekomst visas i aviseringsrubriken.

I fältet Format för aviseringsnamn anger du Log4j vulnerability exploit aka Log4Shell IP IOC på {{timestamp}}.

Granska återstående inställningar

Granska de återstående inställningarna på fliken Ange regellogik . Du behöver inte ändra något, men du kan göra det om du till exempel vill ändra intervallet. Se bara till att återblicksperioden matchar intervallet för att upprätthålla kontinuerlig täckning.

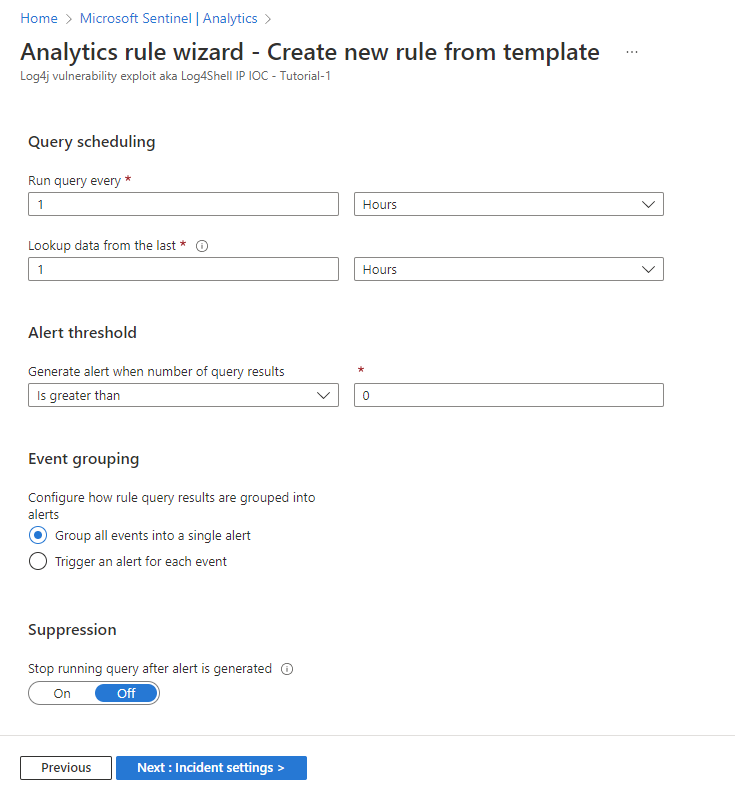

Schemaläggning av frågor:

- Kör frågor var 1 timme.

- Uppslagsdata från den senaste 1 timmen.

Tröskelvärde för avisering:

- Generera avisering när antalet frågeresultat är större än 0.

Händelsegruppering:

- Konfigurera hur regelns frågeresultat grupperas i aviseringar: Gruppera alla händelser i en enda avisering.

Undertryckande:

- Sluta köra frågan när aviseringen har genererats: Av.

Välj Nästa: Incidentinställningar.

Granska inställningarna för incidentskapande

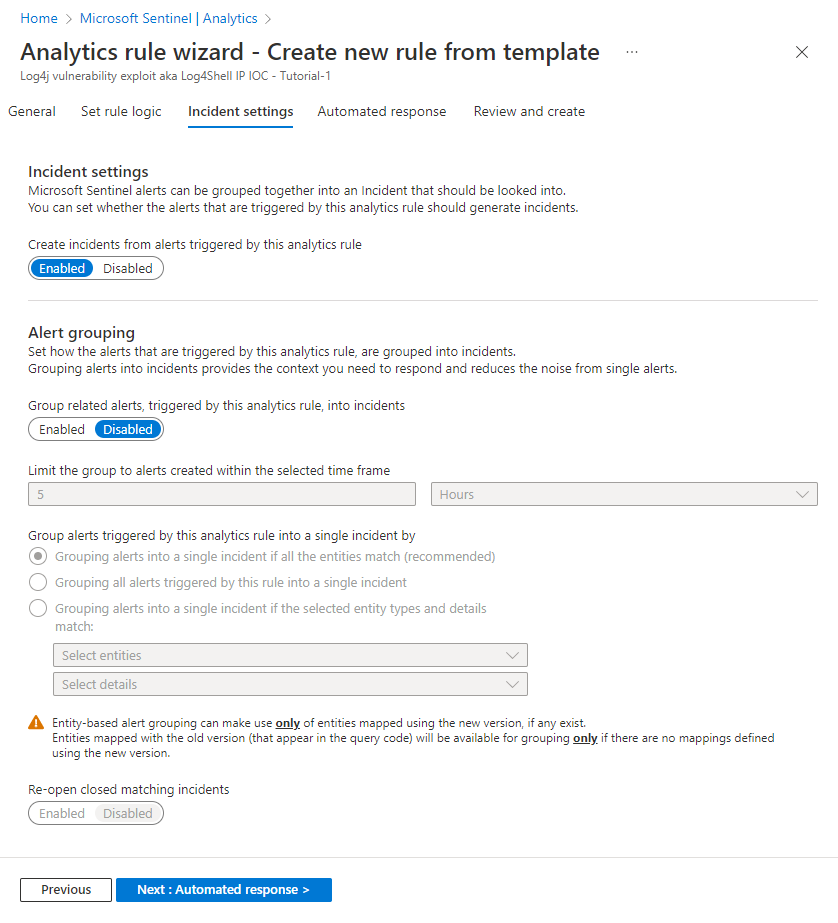

Granska inställningarna på fliken Incidentinställningar . Du behöver inte ändra något, såvida du till exempel inte har ett annat system för att skapa och hantera incidenter, i vilket fall du vill inaktivera skapande av incidenter.

Incidentinställningar:

- Skapa incidenter från aviseringar som utlöses av den här analysregeln: Aktiverad.

Aviseringsgruppering:

- Gruppera relaterade aviseringar, som utlöses av den här analysregeln, till incidenter: Inaktiverad.

Välj Nästa: Automatiserat svar.

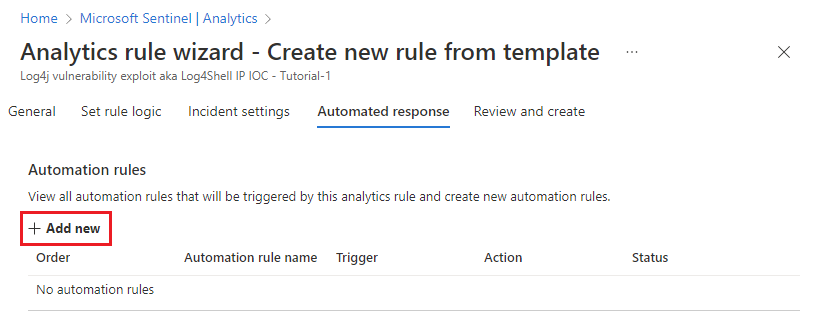

Ange automatiserade svar och skapa regeln

På fliken Automatiserat svar :

Välj + Lägg till ny för att skapa en ny automatiseringsregel för den här analysregeln. Då öppnas guiden Skapa ny automatiseringsregel .

I fältet Automation-regelnamn anger du Log4J sårbarhetsexploateringsidentifiering – Tutorial-1.

Lämna avsnitten Utlösare och Villkor som de är.

Under Åtgärder väljer du Lägg till taggar i listrutan.

- Välj + Lägg till tagg.

- Ange Log4J-exploatering i textrutan och välj OK.

Låt avsnitten Regel förfallodatum och Order vara som de är.

Välj Använd. Snart visas din nya automatiseringsregel i listan på fliken Automatiserat svar .

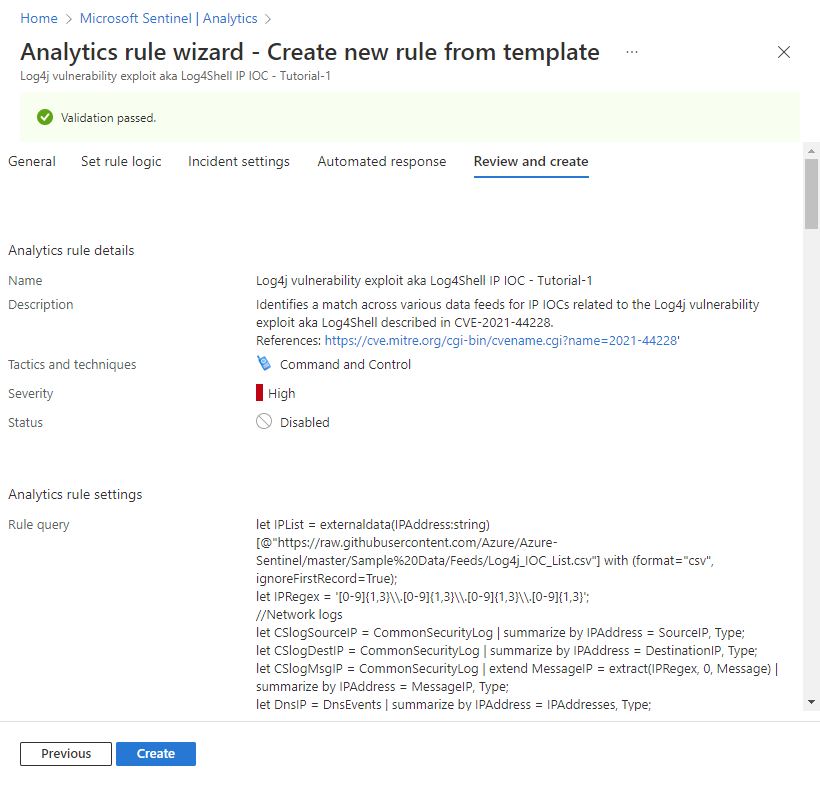

Välj Nästa: Granska om du vill granska alla inställningar för din nya analysregel. När meddelandet "Validering har skickats" visas väljer du Skapa. Om du inte anger regeln till Inaktiverad på fliken Allmänt ovan körs regeln omedelbart.

Välj bilden nedan för en visning av den fullständiga recensionen (det mesta av frågetexten klipptes för att visa).

Kontrollera att regeln har lyckats

Om du vill visa resultatet av de aviseringsregler som du skapar går du till sidan Incidenter .

Om du vill filtrera listan över incidenter till dem som genereras av din analysregel anger du namnet (eller en del av namnet) på analysregeln som du skapade i sökfältet .

Öppna en incident vars titel matchar namnet på analysregeln. Se till att flaggan som du definierade i automatiseringsregeln tillämpades på incidenten.

Rensa resurser

Om du inte kommer att fortsätta att använda den här analysregeln tar du bort (eller åtminstone inaktiverar) de analys- och automatiseringsregler som du skapade med följande steg:

På sidan Analys väljer du fliken Aktiva regler .

Ange namnet (eller en del av namnet) på analysregeln som du skapade i sökfältet .

(Om den inte visas kontrollerar du att alla filter är inställda på Välj alla.)Markera kryssrutan bredvid regeln i listan och välj Ta bort från den övre banderollen.

(Om du inte vill ta bort den kan du välja Inaktivera i stället.)På sidan Automation väljer du fliken Automation-regler .

Ange namnet (eller en del av namnet) på automatiseringsregeln som du skapade i sökfältet .

(Om den inte visas kontrollerar du att alla filter är inställda på Välj alla.)Markera kryssrutan bredvid automatiseringsregeln i listan och välj Ta bort från den översta banderollen.

(Om du inte vill ta bort den kan du välja Inaktivera i stället.)

Nästa steg

Nu när du har lärt dig hur du söker efter kryphål i en vanlig sårbarhet med hjälp av analysregler kan du läsa mer om vad du kan göra med analys i Microsoft Sentinel:

Lär dig mer om alla inställningar och konfigurationer i schemalagda analysregler.

Läs särskilt mer om de olika typerna av aviseringsberikning som du såg här:

Lär dig mer om andra typer av analysregler i Microsoft Sentinel och deras funktion.

Läs mer om att skriva frågor i Kusto-frågespråk (KQL). Mer information om KQL finns i den här översikten, lär dig några metodtips och behåll den här praktiska snabbreferensguiden.