Aktivera SAP-identifieringar och skydd mot hot

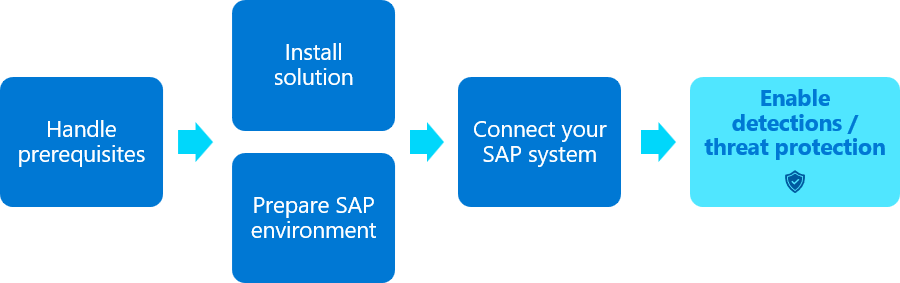

När du distribuerar en Microsoft Sentinel-datainsamlare och lösning för SAP kan du övervaka SAP-system för misstänkta aktiviteter och identifiera hot, men det krävs extra konfigurationssteg för att säkerställa att lösningen är optimerad för din SAP-distribution. Den här artikeln innehåller metodtips för att komma igång med säkerhetsinnehållet som levereras med Microsoft Sentinel-lösningen för SAP-program och är det sista steget i distributionen av SAP-integreringen.

Innehållet i den här artikeln är relevant för ditt säkerhetsteam .

Viktigt!

Vissa komponenter i Microsoft Sentinel-lösningen för SAP-program finns för närvarande i förhandsversion. Tilläggsvillkoren för Azure Preview innehåller ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Förutsättningar

Innan du konfigurerar inställningarna som beskrivs i den här artikeln måste du ha en Microsoft Sentinel SAP-lösning installerad och en dataanslutning konfigurerad.

Mer information finns i Distribuera Microsoft Sentinel-lösningen för SAP-program från innehållshubben och Distribuera Microsoft Sentinel-lösningen för SAP-program.

Börja aktivera analysregler

Som standard tillhandahålls alla analysregler i Microsoft Sentinel-lösningen för SAP-program som aviseringsregelmallar. Vi rekommenderar en stegvis metod där du använder mallarna för att skapa några regler i taget, vilket ger tid för att finjustera varje scenario.

Vi rekommenderar att du börjar med följande analysregler, som anses vara enklare att testa:

- Ändra i Känslig privilegierad användare

- Känslig privilegierad användare som är inloggad

- Känslig privilegierad användare gör en ändring i andra användare

- Lösenordsändring och inloggning för känsliga användare

- Ändring av klientkonfiguration

- Funktionsmodulen har testats

Mer information finns i Inbyggda analysregler och Hotidentifiering i Microsoft Sentinel.

Konfigurera visningslistor

Konfigurera din Microsoft Sentinel-lösning för SAP-program genom att ange kundspecifik information i följande visningslistor:

| Namn på visningslista | Konfigurationsinformation |

|---|---|

| SAP – System | SAP - Systems bevakningslista definierar DE SAP-system som finns i den övervakade miljön. För varje system anger du: - SID – Oavsett om det är ett produktionssystem eller en utvecklings-/testmiljö. Att definiera detta i visningslistan påverkar inte faktureringen och påverkar bara din analysregel. Du kanske till exempel vill använda ett testsystem som ett produktionssystem vid testning. – En beskrivande beskrivning Konfigurerade data används av vissa analysregler, som kan reagera annorlunda om relevanta händelser visas i ett utvecklingssystem eller ett produktionssystem. |

| SAP – Nätverk | Bevakningslistan FÖR SAP – Nätverk beskriver alla nätverk som används av organisationen. Den används främst för att identifiera om användarinloggningar kommer från kända segment i nätverket eller om en användares inloggnings ursprung ändras oväntat. Det finns många metoder för att dokumentera nätverkstopologi. Du kan definiera ett brett adressintervall, till exempel 172.16.0.0/16, och ge det namnet Corporate Network, vilket är tillräckligt bra för att spåra inloggningar utanför intervallet. En mer segmenterad metod ger dig dock bättre insyn i potentiellt atypisk aktivitet. Du kan till exempel definiera följande segment och geografiska platser: - 192.168.10.0/23: Västeuropa - 10.15.0.0/16: Australien I sådana fall kan Microsoft Sentinel skilja en inloggning från 192.168.10.15 i det första segmentet från en inloggning från 10.15.2.1 i det andra segmentet. Microsoft Sentinel varnar dig om ett sådant beteende identifieras som atypiskt. |

| SAP – Moduler för känsliga funktioner SAP – känsliga tabeller SAP – Känsliga ABAP-program SAP – känsliga transaktioner |

Känsliga innehållsbevakningslistor identifierar känsliga åtgärder eller data som kan utföras eller nås av användare. Även om flera välkända åtgärder, tabeller och auktoriseringar är förkonfigurerade i bevakningslistorna rekommenderar vi att du kontaktar SAP BASIS-teamet för att identifiera åtgärder, transaktioner, auktoriseringar och tabeller anses vara känsliga i SAP-miljön och uppdatera listorna efter behov. |

| SAP – känsliga profiler SAP – känsliga roller SAP – Privilegierade användare SAP – kritiska auktoriseringar |

Microsoft Sentinel-lösningen för SAP-program använder användardata som samlats in i användardatabevakningslistor från SAP-system för att identifiera vilka användare, profiler och roller som ska betraktas som känsliga. Även om exempeldata ingår i bevakningslistorna som standard rekommenderar vi att du kontaktar SAP BASIS-teamet för att identifiera känsliga användare, roller och profiler i din organisation och uppdatera listorna efter behov. |

Efter den första lösningsdistributionen kan det ta lite tid innan bevakningslistan fylls i med data. Om du öppnar en visningslista för redigering och upptäcker att den är tom väntar du några minuter och försöker igen.

Mer information finns i Tillgängliga visningslistor.

Använda en arbetsbok för att kontrollera efterlevnaden för dina SAP-säkerhetskontroller

Microsoft Sentinel-lösningen för SAP-program innehåller arbetsboken SAP – Security Audit Controls , som hjälper dig att kontrollera efterlevnaden för dina SAP-säkerhetskontroller. Arbetsboken innehåller en omfattande vy över de säkerhetskontroller som finns på plats och efterlevnadsstatusen för varje kontroll.

Mer information finns i Kontrollera efterlevnaden för dina SAP-säkerhetskontroller med arbetsboken SAP - Security Audit Controls (förhandsversion).

Gå vidare

Det finns mycket mer innehåll att upptäcka för SAP med Microsoft Sentinel, inklusive funktioner, spelböcker, arbetsböcker med mera. Den här artikeln beskriver några användbara utgångspunkter och du bör fortsätta att implementera annat innehåll för att få ut mesta möjliga av din SAP-säkerhetsövervakning.

Mer information finns i:

- Microsoft Sentinel-lösning för SAP-program – funktionsreferens

- Microsoft Sentinel-lösning för SAP-program: referens för säkerhetsinnehåll.

Relaterat innehåll

Mer information finns i: