Integrera Microsoft Sentinel och Microsoft Purview

Microsoft Purview ger organisationer insyn i var känslig information lagras, vilket hjälper till att prioritera riskdata för skydd. Integrera Microsoft Purview med Microsoft Sentinel för att begränsa den stora mängden incidenter och hot som visas i Microsoft Sentinel och förstå de mest kritiska områdena som ska startas.

Börja med att mata in dina Microsoft Purview-loggar i Microsoft Sentinel via en dataanslutning. Använd sedan en Microsoft Sentinel-arbetsbok för att visa data som genomsökts, klassificeringar som hittats och etiketter som används av Microsoft Purview. Använd analysregler för att skapa aviseringar för ändringar i datakänslighet.

Anpassa Microsoft Purview-arbetsboken och analysreglerna efter organisationens behov och kombinera Microsoft Purview-loggar med data som matas in från andra källor för att skapa berikade insikter i Microsoft Sentinel.

Förutsättningar

Innan du börjar kontrollerar du att du har både en Microsoft Sentinel-arbetsyta och Microsoft Purview registrerad och att användaren har följande roller:

En roll som ägare eller deltagare för Ett Microsoft Purview-konto för att konfigurera diagnostikinställningar och konfigurera dataanslutningen.

En Microsoft Sentinel-deltagarroll med skrivbehörighet för att aktivera dataanslutningsprogram, visa arbetsboken och skapa analysregler.

Microsoft Purview-lösningen som är installerad på din Log Analytics-arbetsyta är aktiverad för Microsoft Sentinel.

Microsoft Purview-lösningen är en uppsättning paketerat innehåll, inklusive en dataanslutning, arbetsbok och analysregler som konfigurerats specifikt för Microsoft Purview-data. Mer information finns i Om Microsoft Sentinel-innehåll och -lösningar och Identifiera och hantera innehåll i Microsoft Sentinel.

Instruktioner för att aktivera dataanslutningsappen finns också i Microsoft Sentinel på sidan för Microsoft Purview-dataanslutning .

Börja mata in Microsoft Purview-data i Microsoft Sentinel

Konfigurera diagnostikinställningar så att Microsoft Purview-datakänslighetsloggar flödar till Microsoft Sentinel och kör sedan en Microsoft Purview-genomsökning för att börja mata in dina data.

Diagnostikinställningar skickar logghändelser endast efter att en fullständig genomsökning har körts eller när en ändring identifieras under en inkrementell genomsökning. Det tar vanligtvis cirka 10–15 minuter innan loggarna börjar visas i Microsoft Sentinel.

Så här gör du så att datakänslighetsloggar flödar in i Microsoft Sentinel:

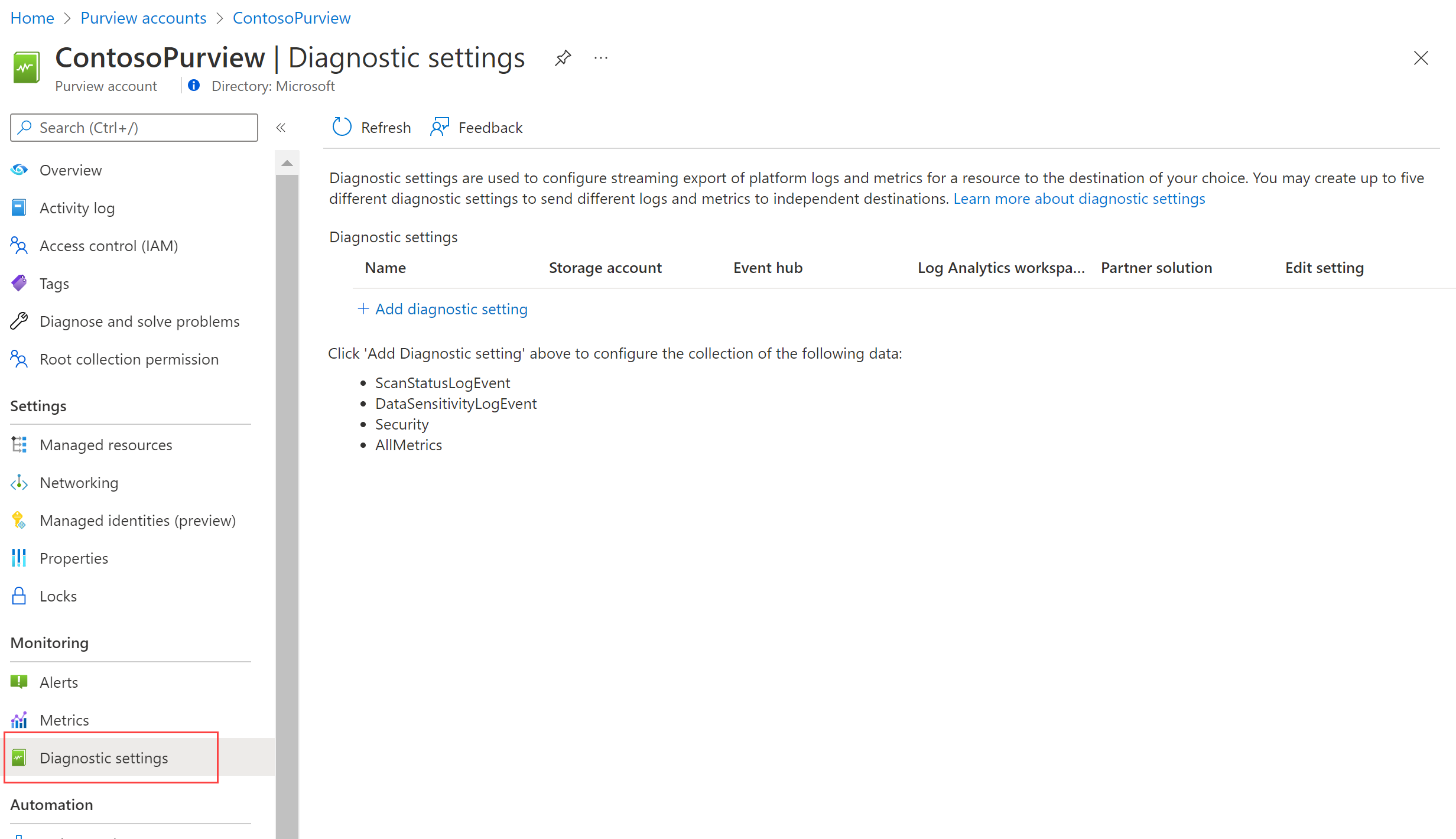

Gå till ditt Microsoft Purview-konto i Azure Portal och välj Diagnostikinställningar.

Välj + Lägg till diagnostikinställning och konfigurera den nya inställningen för att skicka loggar från Microsoft Purview till Microsoft Sentinel:

- Ange ett beskrivande namn för din inställning.

- Under Loggar väljer du DataSensitivityLogEvent.

- Under Målinformation väljer du Skicka till Log Analytics-arbetsyta och väljer den prenumerations- och arbetsyteinformation som används för Microsoft Sentinel.

Välj Spara.

Mer information finns i Ansluta Microsoft Sentinel till andra Microsoft-tjänster med hjälp av diagnostikinställningarsbaserade anslutningar.

Så här kör du en Microsoft Purview-genomsökning och visar data i Microsoft Sentinel:

Kör en fullständig genomsökning av dina resurser i Microsoft Purview. Mer information finns i Skanna datakällor i Microsoft Purview.

När dina Microsoft Purview-genomsökningar har slutförts går du tillbaka till Microsoft Purview-dataanslutningen i Microsoft Sentinel och bekräftar att data har tagits emot.

Visa nyligen identifierade data av Microsoft Purview

Microsoft Purview-lösningen innehåller två analysregelmallar som du kan aktivera, inklusive en allmän regel och en anpassad regel.

- Den generiska versionen, Sensitive Data Discovered in the Last 24 Hours, övervakar identifiering av klassificeringar som finns i din dataegendom under en Microsoft Purview-genomsökning.

- Den anpassade versionen, Känsliga data som identifierats under de senaste 24 timmarna – Anpassad, övervakar och genererar aviseringar varje gång den angivna klassificeringen, till exempel personnummer, har identifierats.

Använd den här proceduren för att anpassa frågor för Microsoft Purview-analysregler för att identifiera tillgångar med specifik klassificering, känslighetsetikett, källregion med mera. Kombinera data som genereras med andra data i Microsoft Sentinel för att utöka dina identifieringar och aviseringar.

Kommentar

Microsoft Sentinel-analysregler är KQL-frågor som utlöser aviseringar när misstänkt aktivitet har identifierats. Anpassa och gruppera dina regler för att skapa incidenter som soc-teamet kan undersöka.

Ändra Microsoft Purview-analysregelmallar

I Microsoft Sentinel öppnar du Microsoft Purview-lösningen och letar sedan upp och väljer känsliga data som identifierats under regeln Senaste 24 timmarna – Anpassad . I sidofönstret väljer du Skapa regel för att skapa en ny regel baserat på mallen.

Gå till sidan Konfigurationsanalys> och välj Aktiva regler. Sök efter en regel med namnet Känsliga data som identifierats under de senaste 24 timmarna – Anpassad.

Som standard är analysregler som skapats av Microsoft Sentinel-lösningar inställda på inaktiverade. Se till att aktivera regeln för arbetsytan innan du fortsätter:

Välj regeln. I sidofönstret väljer du Redigera.

I guiden analysregel går du till längst ned på fliken Allmänt och växlar statusen till Aktiverad.

På fliken Ange regellogik justerar du regelfrågan så att den frågar efter de datafält och klassificeringar som du vill generera aviseringar för. Mer information om vad som kan ingå i din fråga finns i:

- Datafält som stöds är kolumnerna i tabellen PurviewDataSensitivityLogs

- Klassificeringar som stöds

Formaterade frågor har följande syntax:

| where {data-field} contains {specified-string}.Till exempel:

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)Mer information om följande objekt som används i föregående exempel finns i Kusto-dokumentationen:

Mer information om KQL finns i översikten över Kusto-frågespråk (KQL).

Andra resurser:

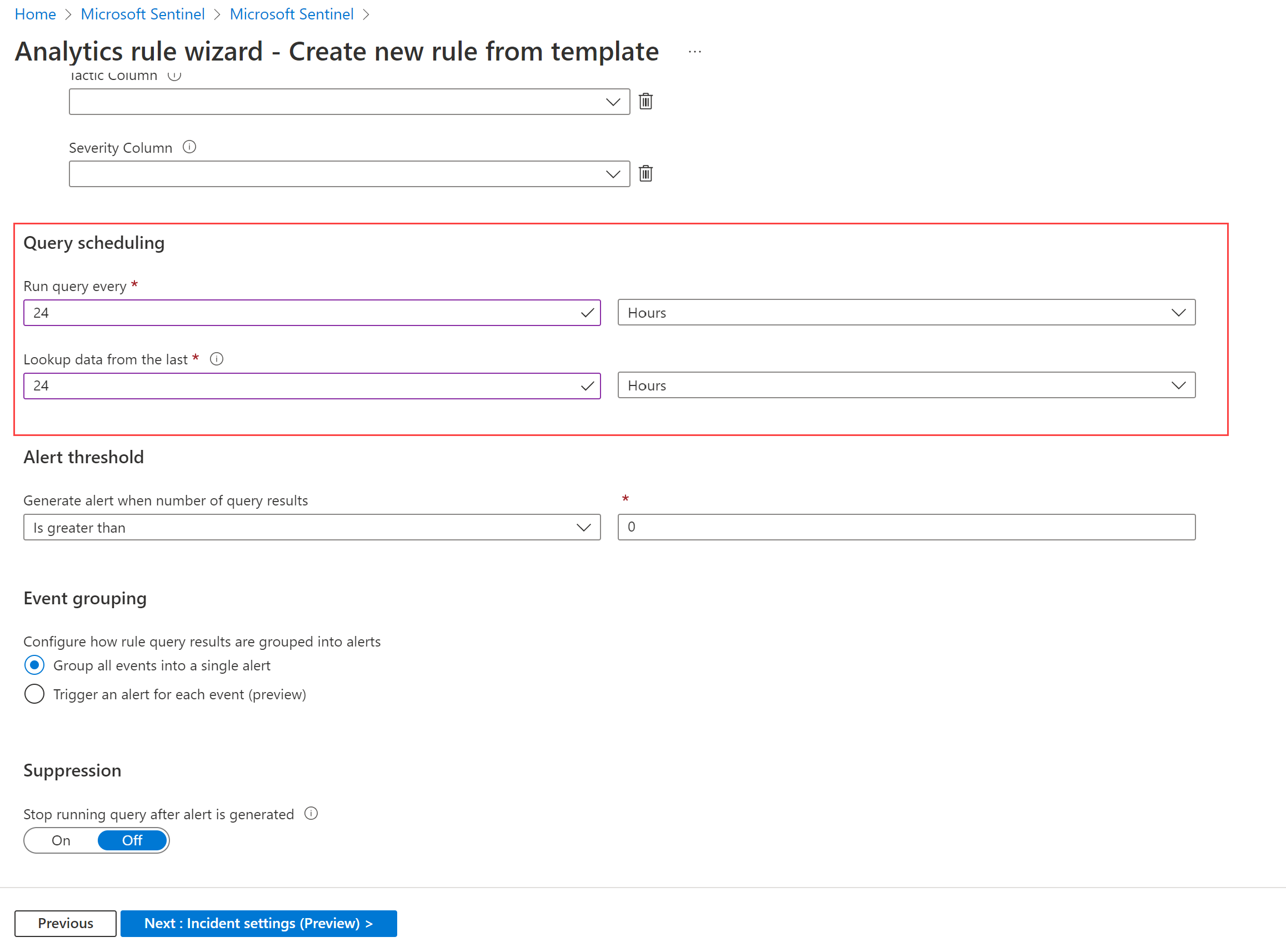

Under Frågeschemaläggning definierar du inställningar så att reglerna visar data som identifierats under de senaste 24 timmarna. Vi rekommenderar också att du ställer in Händelsegruppering så att alla händelser grupperas i en enda avisering.

Om det behövs anpassar du flikarna Incidentinställningar och Automatiserat svar . På fliken Incidentinställningar kontrollerar du till exempel att Skapa incidenter från aviseringar som utlöses av den här analysregeln har valts.

På fliken Granska + skapa väljer du Spara.

Mer information finns i Skapa anpassade analysregler för att identifiera hot.

Visa Microsoft Purview-data i Microsoft Sentinel-arbetsböcker

Öppna Microsoft Purview-lösningen i Microsoft Sentinel och leta upp och välj sedan Microsoft Purview-arbetsboken. I sidofönstret väljer du Konfiguration för att lägga till arbetsboken på din arbetsyta.

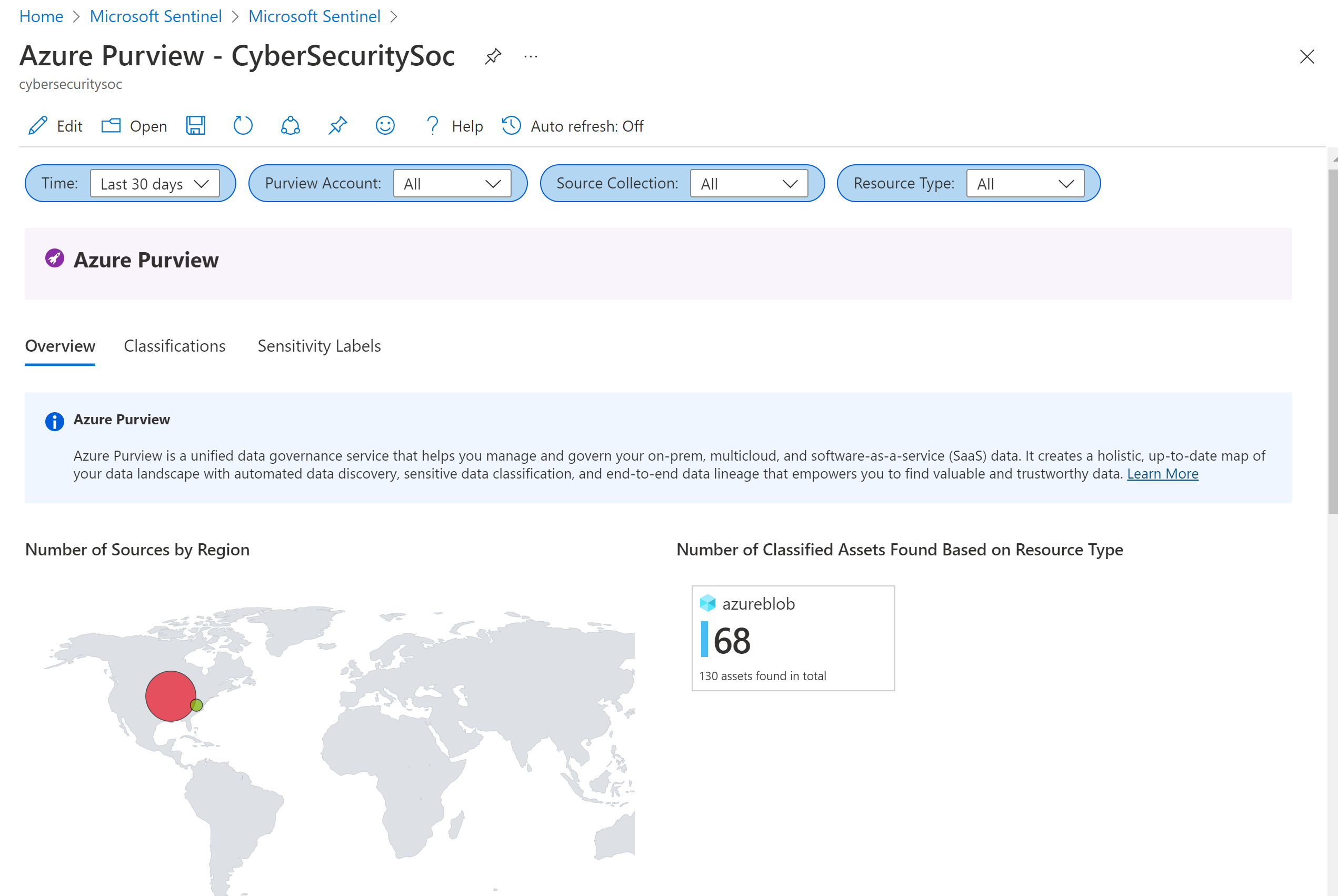

Under Hothantering i Microsoft Sentinel väljer du Arbetsböcker>Mina arbetsböcker och letar upp Microsoft Purview-arbetsboken. Spara arbetsboken på arbetsytan och välj sedan Visa sparad arbetsbok. Till exempel:

Microsoft Purview-arbetsboken visar följande flikar:

- Översikt: Visar de regioner och resurstyper där data finns.

- Klassificeringar: Visar tillgångar som innehåller angivna klassificeringar, till exempel kreditkortsnummer.

- Känslighetsetiketter: Visar de tillgångar som har konfidentiella etiketter och de tillgångar som för närvarande inte har några etiketter.

Så här ökar du detaljnivån i Microsoft Purview-arbetsboken:

- Välj en specifik datakälla för att gå till den resursen i Azure.

- Välj en länk för tillgångssökväg för att visa mer information, med alla datafält som delas i de inmatade loggarna.

- Välj en rad i tabellerna Datakälla, Klassificering eller Känslighetsetikett för att filtrera data på tillgångsnivå enligt konfigurationen.

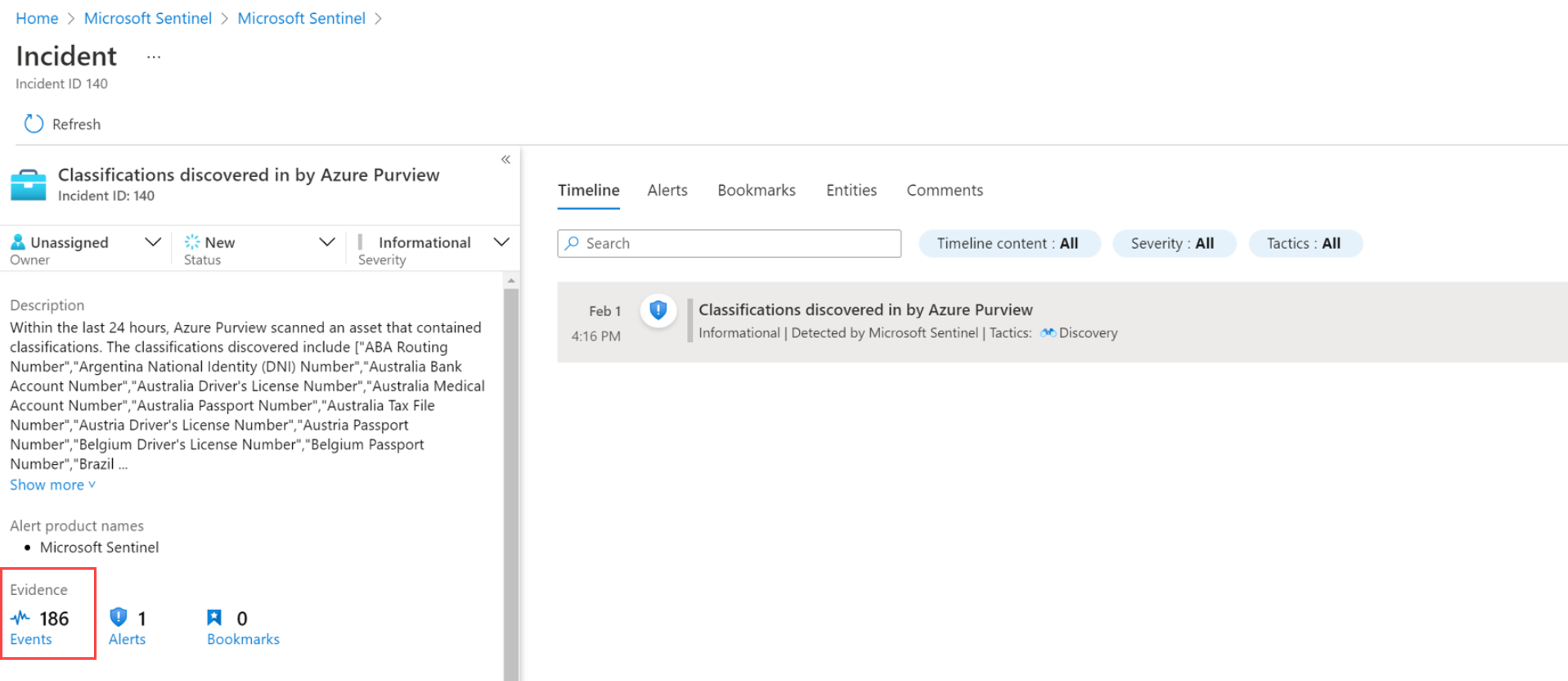

Undersöka incidenter som utlöses av Microsoft Purview-händelser

När du undersöker incidenter som utlöses av Microsoft Purview-analysreglerna hittar du detaljerad information om de tillgångar och klassificeringar som finns i incidentens händelser.

Till exempel:

Relaterat innehåll

Mer information finns i: