Konfigurera regler för identifiering av flerstegsattacker (Fusion) i Microsoft Sentinel

Viktigt!

Den nya versionen av fusionsanalysregeln finns för närvarande i FÖRHANDSVERSION. Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Kommentar

Information om funktionstillgänglighet i amerikanska myndighetsmoln finns i Microsoft Sentinel-tabellerna i Molnfunktionstillgänglighet för amerikanska myndighetskunder.

Microsoft Sentinel använder Fusion, en korrelationsmotor baserad på skalbara maskininlärningsalgoritmer, för att automatiskt identifiera flerstegsattacker genom att identifiera kombinationer av avvikande beteenden och misstänkta aktiviteter som observeras i olika steg i killkedjan. Baserat på dessa identifieringar genererar Microsoft Sentinel incidenter som annars skulle vara svåra att fånga. Dessa incidenter består av två eller flera aviseringar eller aktiviteter. De här incidenterna är avsiktligt lågvolym, hög återgivning och hög allvarlighetsgrad.

Den här identifieringstekniken är anpassad för din miljö och minskar inte bara antalet falska positiva identifieringar utan kan även identifiera attacker med begränsad eller saknad information.

Konfigurera Fusion-regler

Den här identifieringen är aktiverad som standard i Microsoft Sentinel. Om du vill kontrollera eller ändra dess status använder du följande instruktioner:

Logga in på Azure Portal och ange Microsoft Sentinel.

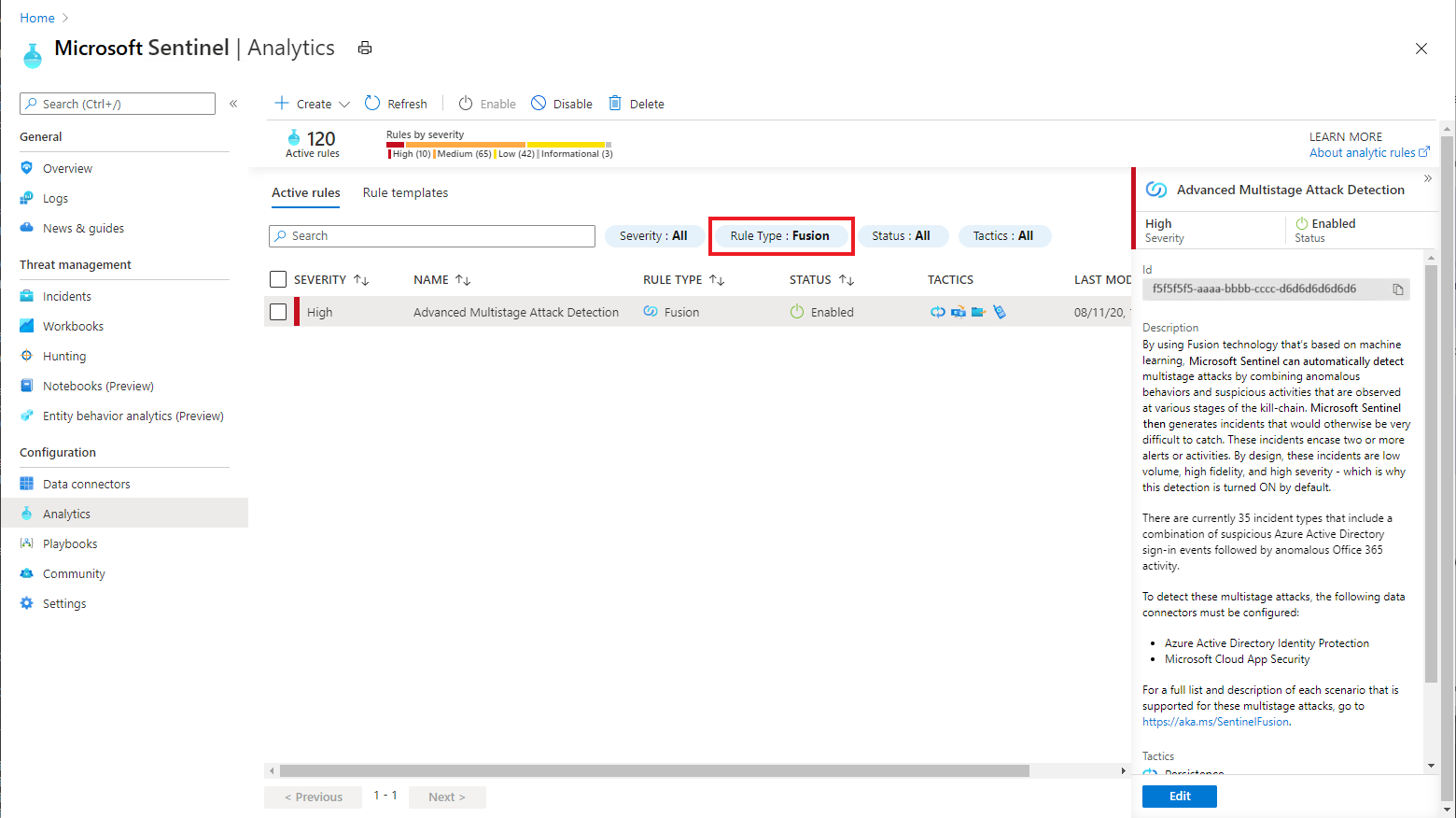

På Microsoft Sentinel-navigeringsmenyn väljer du Analys.

Välj fliken Aktiva regler och leta sedan reda på Avancerad identifiering av flerstegsattacker i kolumnen NAME genom att filtrera listan för fusionsregeltypen . Kontrollera kolumnen STATUS för att bekräfta om den här identifieringen är aktiverad eller inaktiverad.

Om du vill ändra status väljer du den här posten och i förhandsgranskningsfönstret Avancerad identifiering av flerstegsattacker väljer du Redigera.

På fliken Allmänt i guiden Analysregel noterar du statusen (aktiverad/inaktiverad) eller ändrar den om du vill.

Om du har ändrat statusen men inte har några ytterligare ändringar att göra väljer du fliken Granska och uppdatera och väljer Spara.

Om du vill konfigurera fusionsidentifieringsregeln ytterligare väljer du Nästa: Konfigurera fusion.

Konfigurera källsignaler för fusionsidentifiering: Vi rekommenderar att du inkluderar alla angivna källsignaler, med alla allvarlighetsgradsnivåer, för bästa resultat. Som standard ingår alla redan, men du har möjlighet att göra ändringar på följande sätt:

Kommentar

Om du exkluderar en viss källsignal eller en allvarlighetsgrad för aviseringar utlöses inte fusionsidentifieringar som förlitar sig på signaler från den källan eller på aviseringar som matchar allvarlighetsgraden.

Undanta signaler från fusionsidentifieringar, inklusive avvikelser, aviseringar från olika leverantörer och råloggar.

Användningsfall: Om du testar en specifik signalkälla som är känd för att generera aviseringar med brus kan du tillfälligt stänga av signalerna från den specifika signalkällan för fusionsidentifieringar.

Konfigurera allvarlighetsgrad för aviseringar för varje provider: Genom design korrelerar Fusion ML-modellen signaler med låg återgivning till en enda incident med hög allvarlighetsgrad baserat på avvikande signaler i killkedjan från flera datakällor. Aviseringar som ingår i Fusion är vanligtvis lägre allvarlighetsgrad (medel, låg, informationsbaserad), men ibland inkluderas relevanta varningar med hög allvarlighetsgrad.

Användningsfall: Om du har en separat process för att triaging och undersöka aviseringar med hög allvarlighetsgrad och föredrar att inte ha dessa aviseringar inkluderade i Fusion, kan du konfigurera källsignalerna så att aviseringar med hög allvarlighetsgrad undantas från Fusion-identifieringar.

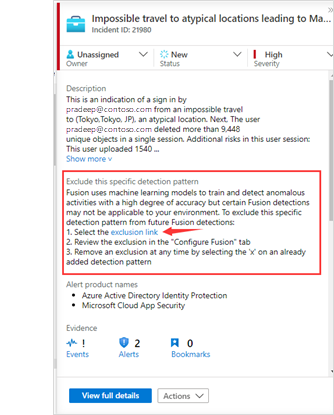

Undanta specifika identifieringsmönster från Fusionsidentifiering. Vissa fusionsidentifieringar kanske inte gäller för din miljö eller kan vara benägna att generera falska positiva identifieringar. Om du vill exkludera ett specifikt mönster för fusionsidentifiering följer du anvisningarna nedan:

Leta upp och öppna en Fusion-incident av den typ som du vill exkludera.

I avsnittet Beskrivning väljer du Visa mer.

Under Exkludera det här specifika identifieringsmönstret väljer du undantagslänken, som omdirigerar dig till fliken Konfigurera fusion i guiden analysregel.

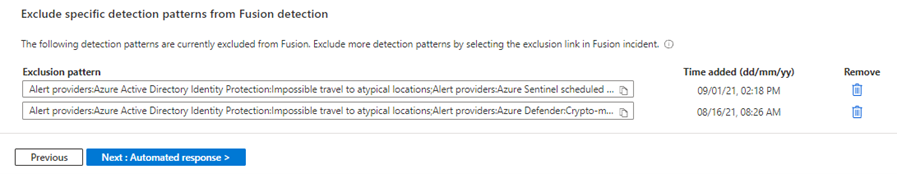

På fliken Konfigurera fusion ser du att identifieringsmönstret – en kombination av aviseringar och avvikelser i en Fusion-incident – har lagts till i undantagslistan, tillsammans med tiden då identifieringsmönstret lades till.

Du kan när som helst ta bort ett exkluderat identifieringsmönster genom att välja papperskorgsikonen i det identifieringsmönstret.

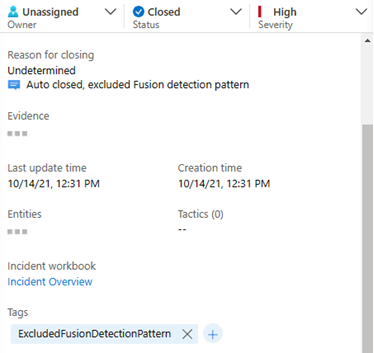

Incidenter som matchar undantagna identifieringsmönster utlöses fortfarande, men de visas inte i kön för aktiva incidenter. De fylls i automatiskt med följande värden:

Status: "Stängd"

Avslutande klassificering: "Obestämd"

Kommentar: "Automatiskt stängt, exkluderat Fusionsidentifieringsmönster"

Tagg: "ExcludedFusionDetectionPattern" – du kan fråga på den här taggen för att visa alla incidenter som matchar det här identifieringsmönstret.

Kommentar

Microsoft Sentinel använder för närvarande 30 dagars historiska data för att träna maskininlärningssystemen. Dessa data krypteras alltid med Hjälp av Microsofts nycklar när de passerar genom maskininlärningspipelinen. Träningsdata krypteras dock inte med hjälp av kundhanterade nycklar (CMK) om du har aktiverat CMK på din Microsoft Sentinel-arbetsyta. Om du vill avanmäla dig från Fusion går du till Microsoft Sentinel>Configuration>Analytics > Active-regler, högerklickar på regeln För avancerad identifiering av flerstegsattacker och väljer Inaktivera.

Konfigurera schemalagda analysregler för fusionsidentifieringar

Viktigt!

- Fusionsbaserad identifiering med hjälp av analysregelaviseringar finns för närvarande i FÖRHANDSVERSION. Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Fusion kan identifiera scenariobaserade flerstegsattacker och nya hot med hjälp av aviseringar som genereras av schemalagda analysregler. Vi rekommenderar att du utför följande steg för att konfigurera och aktivera dessa regler, så att du kan få ut mesta möjliga av Microsoft Sentinels fusionsfunktioner.

Fusion för nya hot kan använda aviseringar som genereras av schemalagda analysregler som innehåller kill-chain (taktik) och entitetsmappningsinformation. För att säkerställa att en analysregels utdata kan användas av Fusion för att identifiera nya hot:

Granska entitetsmappning för dessa schemalagda regler. Använd konfigurationsavsnittet för entitetsmappning för att mappa parametrar från dina frågeresultat till Microsoft Sentinel-identifierade entiteter. Eftersom Fusion korrelerar aviseringar baserat på entiteter (till exempel användarkonto eller IP-adress) kan dess ML-algoritmer inte utföra aviseringsmatchning utan entitetsinformationen.

Granska taktiken och teknikerna i analysregelinformationen. Fusion ML-algoritmen använder MITRE ATT&CK-information för att identifiera attacker i flera steg, och de taktiker och tekniker som du märker analysreglerna med visas i de resulterande incidenterna. Fusionsberäkningar kan påverkas om inkommande aviseringar saknar taktikinformation.

Fusion kan också identifiera scenariobaserade hot med hjälp av regler baserat på följande schemalagda analysregelmallar.

Om du vill aktivera de frågor som är tillgängliga som mallar på sidan Analys går du till fliken Regelmallar , väljer regelnamnet i mallgalleriet och väljer Skapa regel i informationsfönstret.

- Cisco – brandväggsblock men lyckad inloggning till Microsoft Entra-ID

- Fortinet – Beacon-mönster har identifierats

- IP med flera misslyckade Microsoft Entra-inloggningar loggar in på Palo Alto VPN

- Återställning av flera lösenord efter användare

- Sällsynt programmedgivande

- SharePointFileOperation via tidigare osedda IP-adresser

- Misstänkt resursdistribution

- Palo Alto Threat-signaturer från ovanliga IP-adresser

Information om hur du lägger till frågor som för närvarande inte är tillgängliga som en regelmall finns i Skapa en anpassad analysregel från grunden.

Mer information finns i Fusion Advanced Multistage Attack Detection Scenarios with Scheduled Analytics Rules (Fusion Advanced Multistage Attack Detection Scenarios with Scheduled Analytics Rules).

Kommentar

För den uppsättning schemalagda analysregler som används av Fusion matchar ML-algoritmen fuzzy för KQL-frågorna som anges i mallarna. Om du byter namn på mallarna påverkas inte fusionsidentifieringar.

Nästa steg

Läs mer om fusionsidentifieringar i Microsoft Sentinel.

Läs mer om de många scenariobaserade fusionsidentifieringarna.

Nu när du har lärt dig mer om avancerad identifiering av flerstegsattacker kan du vara intresserad av följande snabbstart för att lära dig hur du får insyn i dina data och potentiella hot: Kom igång med Microsoft Sentinel.

Om du är redo att undersöka de incidenter som har skapats åt dig kan du läsa följande självstudie: Undersöka incidenter med Microsoft Sentinel.