Azure-anläggningar, lokal och fysisk säkerhet

I den här artikeln beskrivs vad Microsoft gör för att skydda Azure-infrastrukturen.

Datacenterinfrastruktur

Azure består av en globalt distribuerad datacenterinfrastruktur som stöder tusentals onlinetjänster och omfattar mer än 100 mycket säkra anläggningar över hela världen.

Infrastrukturen är utformad för att föra program närmare användare runt om i världen, bevara datahemvist och erbjuda omfattande efterlevnads- och återhämtningsalternativ för kunder. Azure har över 60 regioner över hela världen och är tillgängligt i 140 länder/regioner.

En region är en uppsättning datacenter som är sammankopplade via ett massivt och motståndskraftigt nätverk. Nätverket innehåller innehållsdistribution, belastningsutjämning, redundans och datalänkskiktskryptering som standard för all Azure-trafik inom en region eller resor mellan regioner. Med fler globala regioner än någon annan molnleverantör ger Azure dig flexibiliteten att distribuera program där du behöver dem.

De geografiska Azure-regionerna är ordnade i områden. Ett geografiskt Azure-område garanterar att krav på dataplacering, landsbaserad placering, efterlevnad och elasticitet stöds inom geografiska gränser.

Geografiska områden hjälper kunder med specifika behov kring dataplacering och regelefterlevnad att hålla sina data och program nära. Geografiska områden är feltoleranta för att klara fullständiga regionfel, via deras anslutning till den dedikerade nätverksinfrastrukturen med hög kapacitet.

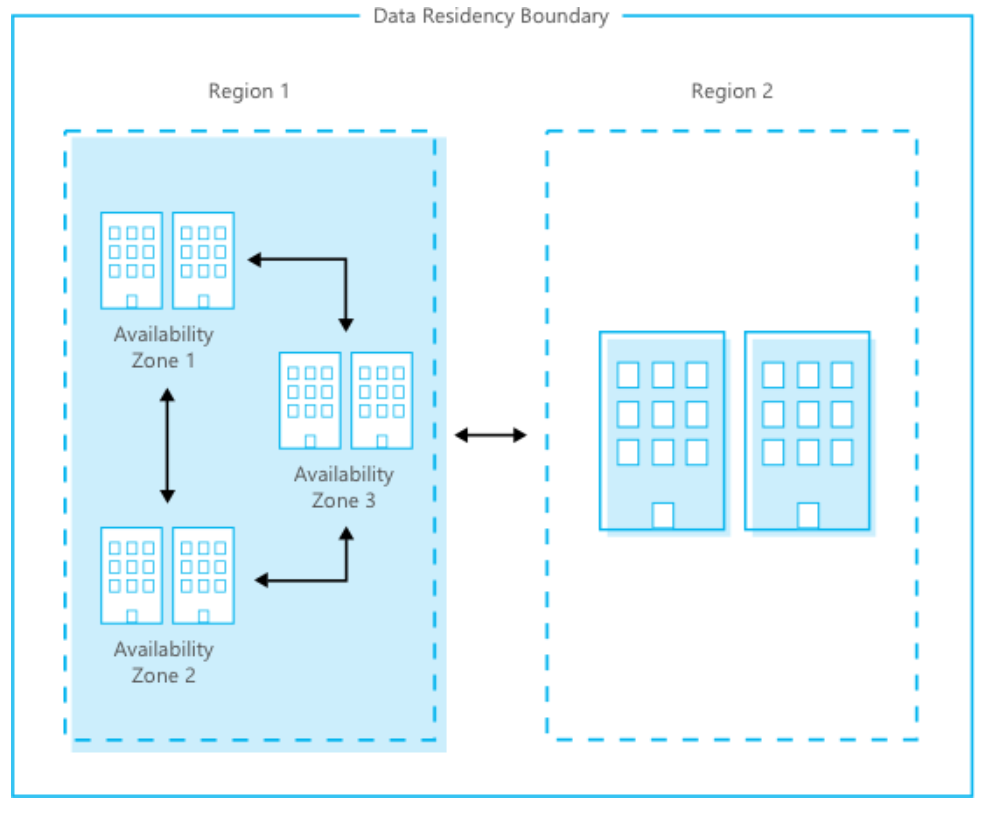

Tillgänglighetszoner är fysiskt separata platser i en Azure-region. Varje tillgänglighetszon består av ett eller fler datacenter som är utrustade med oberoende ström, kylning och nätverkstjänster. Med tillgänglighetszoner kan du köra verksamhetskritiska program med hög tillgänglighet och replikering med låg svarstid.

Följande bild visar hur den globala Infrastrukturen i Azure parar ihop regioner och tillgänglighetszoner inom samma datahemvistgräns för hög tillgänglighet, haveriberedskap och säkerhetskopiering.

Geografiskt distribuerade datacenter gör det möjligt för Microsoft att vara nära kunderna, minska nätverksfördröjningen och möjliggöra geo-redundant säkerhetskopiering och redundans.

Fysisk säkerhet

Microsoft utformar, bygger och driver datacenter på ett sätt som strikt styr fysisk åtkomst till de områden där dina data lagras. Microsoft förstår vikten av att skydda dina data och har åtagit sig att skydda de datacenter som innehåller dina data. Vi har en hel avdelning på Microsoft som arbetar med att utforma, bygga och driva de fysiska anläggningar som stöder Azure. Det här teamet har investerat i att upprätthålla den senaste fysiska säkerheten.

Microsoft använder ett skiktat tillvägagångssätt för fysisk säkerhet för att minska risken för att obehöriga användare får fysisk åtkomst till data och datacenterresurserna. Datacenter som hanteras av Microsoft har omfattande skyddslager: åtkomstgodkännande vid anläggningens perimeter, i byggnadens perimeter, i byggnaden och på datacentergolvet. Lager av fysisk säkerhet är:

Åtkomstbegäran och godkännande. Du måste begära åtkomst innan du kommer till datacentret. Du måste ange en giltig affärsmotivering för ditt besök, till exempel efterlevnads- eller granskningsändamål. Alla begäranden godkänns på grundval av behov av åtkomst av Microsoft-anställda. En grund för behovsåtkomst hjälper till att hålla antalet personer som behövs för att slutföra en uppgift i datacentren till ett minimum. När Microsoft har beviljat behörighet har en enskild person endast åtkomst till det diskreta området för det datacenter som krävs, baserat på den godkända affärsmotivering. Behörigheter är begränsade till en viss tidsperiod och upphör sedan att gälla.

Besöksåtkomst. Tillfälliga åtkomstmärken lagras i den åtkomstkontrollerade SOC:en och inventeras i början och slutet av varje skift. Alla besökare som har godkänd åtkomst till datacentret är utsedda som Escort Only på sina märken och måste alltid stanna kvar med sina eskorter. Eskorterade besökare har inte några åtkomstnivåer som beviljats dem och kan bara resa på tillgång till sina eskorter. Eskorten ansvarar för att granska deras besökares åtgärder och åtkomst under deras besök i datacentret. Microsoft kräver att besökare överlämnar märken när de lämnar någon Microsoft-anläggning. Alla besöksmärken får sina åtkomstnivåer borttagna innan de återanvänds för framtida besök.

Anläggningens perimeter. När du kommer till ett datacenter måste du gå igenom en väldefinierad åtkomstpunkt. Vanligtvis omfattar höga staket av stål och betong varje tum av perimetern. Det finns kameror runt datacenter, där ett säkerhetsteam övervakar sina videor hela tiden. Säkerhetsvaktspatruller ser till att in- och utgång är begränsade till angivna områden. Pollare och andra åtgärder skyddar datacentrets yttre mot potentiella hot, inklusive obehörig åtkomst.

Byggnadens ingång. Datacenteringången är bemannad med professionella säkerhetsvakter som har genomgått rigorösa utbildnings- och bakgrundskontroller. Dessa säkerhetsvakter patrullerar också rutinmässigt datacentret och övervakar videorna av kameror i datacentret hela tiden.

Inne i byggnaden. När du har gått in i byggnaden måste du skicka tvåfaktorautentisering med biometri för att fortsätta att röra dig genom datacentret. Om din identitet verifieras kan du bara ange den del av datacentret som du har godkänt åtkomsten till. Du kan bara stanna där under den tid som godkänts.

Datacentergolvet. Du får bara komma in på golvet som du är godkänd för att ange. Du måste passera en helkroppsmetallidentifieringsgallring. För att minska risken för att obehöriga data kommer in i eller lämnar datacentret utan vår vetskap kan endast godkända enheter ta sig in på datacentergolvet. Dessutom övervakar videokameror framsidan och baksidan av varje serverrack. När du lämnar datacentrets golv måste du återigen passera genom helkroppsmetallidentifieringsgallring. Om du vill lämna datacentret måste du genomgå ytterligare en säkerhetsgenomsökning.

Fysiska säkerhetsgranskningar

Med jämna mellanrum genomför vi fysiska säkerhetsgranskningar av anläggningarna för att säkerställa att datacenteren uppfyller Azures säkerhetskrav korrekt. Datacentrets värdleverantörspersonal tillhandahåller inte Azure-tjänsthantering. Personal kan inte logga in på Azure-system och har inte fysisk åtkomst till Azure-samlokaliseringsrummet och burarna.

Datalagerenheter

Microsoft använder metodtips och en rensningslösning som är NIST 800-88-kompatibel. För hårddiskar som inte kan rensas använder vi en förstörelseprocess som förstör den och gör det omöjligt att återställa information. Den här destruktionsprocessen kan vara att desintegrera, strimlas, pulvriseras eller brännas. Vi bestämmer hur tillgången ska avyttras enligt tillgångstypen. Vi behåller uppgifter om förstörelsen.

Bortskaffande av utrustning

Vid ett systems livslängd följer Microsofts operativa personal rigorösa procedurer för datahantering och maskinvaruhantering för att säkerställa att maskinvara som innehåller dina data inte görs tillgänglig för ej betrodda parter. Vi använder en säker raderingsmetod för hårddiskar som stöder det. För hårddiskar som inte kan rensas använder vi en förstörelseprocess som förstör enheten och gör det omöjligt att återställa information. Den här destruktionsprocessen kan vara att desintegrera, strimlas, pulvriseras eller brännas. Vi bestämmer hur tillgången ska avyttras enligt tillgångstypen. Vi behåller uppgifter om förstörelsen. Alla Azure-tjänster använder godkända hanteringstjänster för medielagring och hantering av bortskaffande.

Regelefterlevnad

Vi utformar och hanterar Azure-infrastrukturen för att uppfylla en bred uppsättning internationella och branschspecifika efterlevnadsstandarder, till exempel ISO 27001, HIPAA, FedRAMP, SOC 1 och SOC 2. Vi uppfyller också lands-/regionspecifika standarder, inklusive Australien IRAP, UK G-Cloud och Singapore MTCS. Rigorösa granskningar från tredje part, som de som utförs av British Standards Institute, kontrollerar efterlevnaden av de strikta säkerhetskontroller som dessa standarder kräver.

En fullständig lista över efterlevnadsstandarder som Azure följer finns i efterlevnadserbjudandena.

Nästa steg

Mer information om vad Microsoft gör för att skydda Azure-infrastrukturen finns i:

- Tillgänglighet för Azure-infrastruktur

- Komponenter och gränser för Azure-informationssystem

- Azure-nätverksarkitektur

- Azure-produktionsnätverk

- Säkerhetsfunktioner i Azure SQL Database

- Azure-produktionsåtgärder och -hantering

- Övervakning av Azure-infrastruktur

- Azure-infrastrukturintegritet

- Azure-kunddataskydd