Kvalificerade och tidsbundna rolltilldelningar i Azure RBAC

Om du har en Microsoft Entra ID P2- eller Microsoft Entra ID-styrningslicens integreras Microsoft Entra Privileged Identity Management (PIM) i rolltilldelningssteg. Du kan till exempel tilldela roller till användare under en begränsad tidsperiod. Du kan också göra användare berättigade till rolltilldelningar så att de måste aktiveras för att använda rollen, till exempel godkännande av begäran. Berättigade rolltilldelningar ger just-in-time-åtkomst till en roll under en begränsad tidsperiod.

Den här artikeln beskriver integreringen av rollbaserad åtkomstkontroll i Azure (Azure RBAC) och Microsoft Entra Privileged Identity Management (PIM) för att skapa berättigade och tidsbundna rolltilldelningar.

PIM-funktioner

Om du har PIM kan du skapa berättigade och tidsbundna rolltilldelningar med hjälp av sidan Åtkomstkontroll (IAM) i Azure Portal. Du kan skapa berättigade rolltilldelningar för användare, men du kan inte skapa berättigade rolltilldelningar för program, tjänsthuvudnamn eller hanterade identiteter eftersom de inte kan utföra aktiveringsstegen. På sidan Åtkomstkontroll (IAM) kan du skapa berättigade rolltilldelningar i hanteringsgrupp, prenumeration och resursgruppsomfång, men inte i resursomfånget.

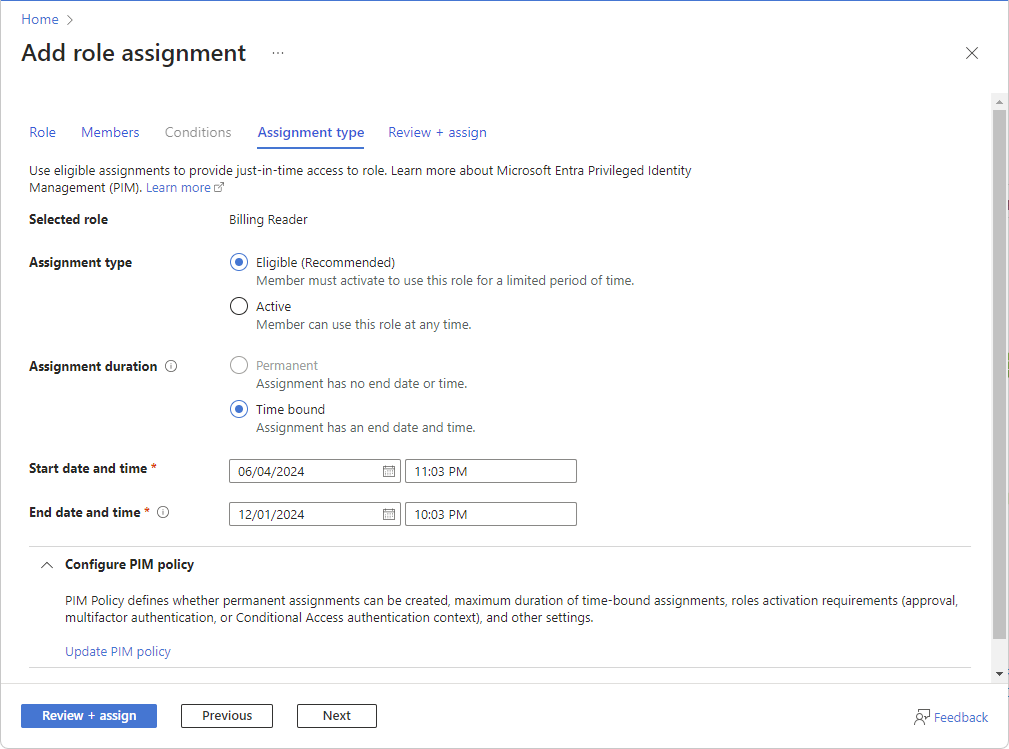

Här är ett exempel på fliken Tilldelningstyp när du lägger till en rolltilldelning med hjälp av sidan Åtkomstkontroll (IAM). Den här funktionen distribueras stegvis, så den kanske inte är tillgänglig ännu i din klientorganisation eller så kan gränssnittet se annorlunda ut.

Vilka alternativ för tilldelningstyp som är tillgängliga för dig kan variera beroende på din PIM-princip. PIM-principen definierar till exempel om permanenta tilldelningar kan skapas, maximal varaktighet för tidsbundna tilldelningar, krav på rollaktivering (godkännande, multifaktorautentisering eller autentiseringskontext för villkorsstyrd åtkomst) och andra inställningar. Mer information finns i Konfigurera azure-resursrollinställningar i Privileged Identity Management.

Användare med berättigade och/eller tidsbundna tilldelningar måste ha en giltig licens. Om du inte vill använda PIM-funktionen väljer du alternativen Aktiv tilldelningstyp och Permanent tilldelningstid. De här inställningarna skapar en rolltilldelning där huvudnamnet alltid har behörigheter i rollen.

För att bättre förstå PIM bör du granska följande villkor.

| Term eller begrepp | Kategori för rolltilldelning | beskrivning |

|---|---|---|

| berättigad | Typ | En rolltilldelning som kräver att en användare utför en eller flera åtgärder för att använda rollen. Om en användare har gjorts berättigad för en roll innebär det att användaren kan aktivera rollen när det finns behov av att utföra privilegierade åtgärder. Det finns ingen skillnad i den åtkomst som ges till någon med en permanent kontra berättigad rolltilldelning. Den enda skillnaden är att vissa användare inte behöver den åtkomsten hela tiden. |

| aktiv | Typ | En rolltilldelning som inte kräver att en användare utför några åtgärder för att använda rollen. Användare som är tilldelade som aktiva har de behörigheter som rollen har tilldelats. |

| aktivera | Processen med att utföra en eller flera åtgärder för att använda en roll som en användare är berättigad för. Åtgärder kan vara att utföra en MFA-kontroll (multifaktorautentisering), tillhandahålla en affärsmotivering eller begära godkännande från utsedda godkännare. | |

| permanent berättigad | Varaktighet | En rolltilldelning där en användare alltid är berättigad att aktivera rollen. |

| permanent aktiv | Varaktighet | En rolltilldelning där en användare alltid kan använda rollen utan att utföra några åtgärder. |

| tidsbegränsad berättigad | Varaktighet | En rolltilldelning där en användare är berättigad att aktivera rollen endast inom start- och slutdatum. |

| tidsbunden aktiv | Varaktighet | En rolltilldelning där en användare endast kan använda rollen inom start- och slutdatum. |

| just-in-time-åtkomst (JIT) | En modell i vilken användarna får tillfällig behörighet att utföra privilegierade uppgifter, vilket hindrar skadliga eller obehöriga användare från att få åtkomst när behörigheterna har gått ut. Åtkomst beviljas endast när användare behöver den. | |

| princip om minsta behörighetsåtkomst | En rekommenderad säkerhetspraxis där varje användare endast har de minsta behörigheter som krävs för att utföra de uppgifter som de har behörighet att utföra. Den här metoden minimerar antalet globala administratörer och använder i stället specifika administratörsroller för vissa scenarier. |

Mer information finns i Vad är Microsoft Entra Privileged Identity Management?.

Så här listar du berättigade och tidsbundna rolltilldelningar

Om du vill se vilka användare som använder PIM-funktionen finns här alternativ för hur du listar berättigade och tidsbundna rolltilldelningar.

Alternativ 1: Lista med hjälp av Azure Portal

Logga in på Azure Portal, öppna sidan Åtkomstkontroll (IAM) och välj fliken Rolltilldelningar.

Filtrera de berättigade och tidsbundna rolltilldelningarna.

Du kan gruppera och sortera efter delstat och leta efter rolltilldelningar som inte är den aktiva permanenta typen.

Alternativ 2: Lista med PowerShell

Det finns inte ett enda PowerShell-kommando som kan visa både berättigade och aktiva tidsbundna rolltilldelningar. Om du vill visa en lista över dina berättigade rolltilldelningar använder du kommandot Get-AzRoleEligibilitySchedule . Om du vill visa en lista över dina aktiva rolltilldelningar använder du kommandot Get-AzRoleAssignmentSchedule .

Det här exemplet visar hur du listar berättigade och tidsbundna rolltilldelningar i en prenumeration, som innehåller följande rolltilldelningstyper:

- Berättigande permanent

- Berättigad tidsbunden

- Aktiv tidsbunden

Kommandot Where-Object filtrerar bort aktiva permanenta rolltilldelningar som är tillgängliga med Azure RBAC-funktioner utan PIM.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Information om hur omfång skapas finns i Förstå omfånget för Azure RBAC.

Så här konverterar du berättigade och tidsbundna rolltilldelningar till aktiva permanenta

Om din organisation har process- eller efterlevnadsskäl för att begränsa användningen av PIM finns här alternativ för hur du konverterar dessa rolltilldelningar till aktiva permanenta.

Alternativ 1: Konvertera med hjälp av Azure Portal

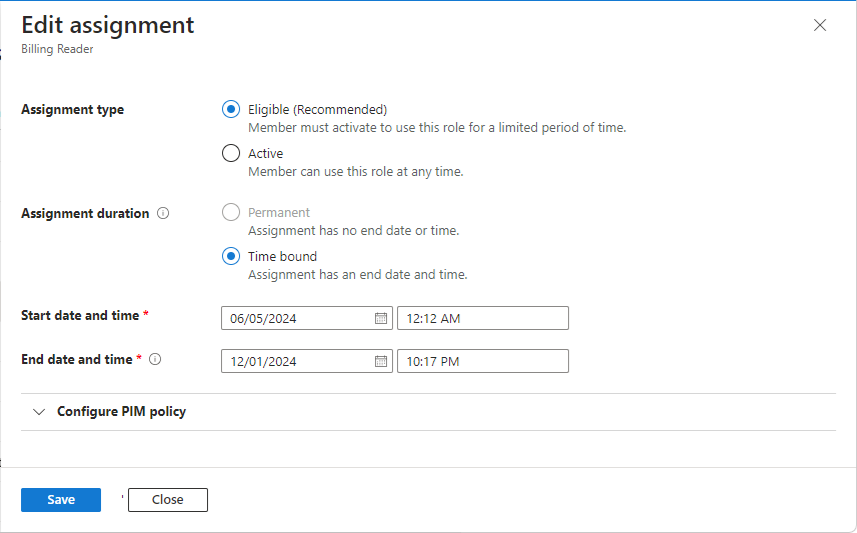

I Azure Portal går du till fliken Rolltilldelningar och kolumnen Delstat och väljer länkarna Berättigande permanent, Berättigad tidsbunden och Aktiv tidsbunden för varje rolltilldelning som du vill konvertera.

I fönstret Redigera tilldelning väljer du Aktiv för tilldelningstypen och Permanent för tilldelningens varaktighet.

Mer information finns i Redigera tilldelning.

När du är klar väljer du Spara.

Det kan ta ett tag innan uppdateringarna bearbetas och återspeglas i portalen.

Upprepa de här stegen för alla rolltilldelningar i hanteringsgrupps-, prenumerations- och resursgruppsomfång som du vill konvertera.

Om du har rolltilldelningar i resursomfånget som du vill konvertera måste du göra ändringar direkt i PIM.

Alternativ 2: Konvertera med PowerShell

Det finns inget kommando eller API för att konvertera rolltilldelningar direkt till ett annat tillstånd eller en annan typ, så i stället kan du följa de här stegen.

Viktigt!

Om du tar bort rolltilldelningar kan det orsaka störningar i din miljö. Se till att du förstår effekten innan du utför de här stegen.

Hämta och spara listan över alla dina berättigade och tidsbundna rolltilldelningar på en säker plats för att förhindra dataförlust.

Viktigt!

Det är viktigt att du sparar listan över berättigade och tidsbundna rolltilldelningar eftersom de här stegen kräver att du tar bort dessa rolltilldelningar innan du skapar samma rolltilldelningar som aktiva permanenta.

Använd kommandot New-AzRoleEligibilityScheduleRequest för att ta bort dina berättigade rolltilldelningar.

Det här exemplet visar hur du tar bort en berättigad rolltilldelning.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveAnvänd kommandot New-AzRoleAssignmentScheduleRequest för att ta bort dina aktiva tidsbundna rolltilldelningar.

Det här exemplet visar hur du tar bort en aktiv tidsbunden rolltilldelning.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveAnvänd kommandot Get-AzRoleAssignment för att söka efter en befintlig rolltilldelning och använd kommandot New-AzRoleAssignment för att skapa en aktiv permanent rolltilldelning med Azure RBAC för varje berättigad och tidsbunden rolltilldelning.

Det här exemplet visar hur du söker efter en befintlig rolltilldelning och skapar en aktiv permanent rolltilldelning med Azure RBAC.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Så här begränsar du skapandet av berättigade eller tidsbundna rolltilldelningar

Om din organisation har process- eller efterlevnadsskäl för att begränsa användningen av PIM kan du använda Azure Policy för att begränsa skapandet av berättigade eller tidsbundna rolltilldelningar. Mer information finns i Vad är Azure Policy?.

Här är en exempelprincip som begränsar skapandet av berättigade och tidsbundna rolltilldelningar förutom en specifik lista över identiteter. Ytterligare parametrar och kontroller kan läggas till för andra tillåtna villkor.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

Information om PIM-resursegenskaper finns i dessa REST API-dokument:

Information om hur du tilldelar en Azure-princip med parametrar finns i Självstudie: Skapa och hantera principer för att framtvinga efterlevnad.