Delegera Azure-åtkomsthantering till andra

I rollbaserad åtkomstkontroll i Azure (Azure RBAC) tilldelar du Azure-roller för att ge åtkomst till Azure-resurser. Om en användare till exempel behöver skapa och hantera webbplatser i en prenumeration tilldelar du rollen Webbplatsdeltagare.

Att tilldela Azure-roller för att bevilja åtkomst till Azure-resurser är en vanlig uppgift. Som administratör kan du få flera begäranden om att bevilja åtkomst som du vill delegera till någon annan. Du vill dock se till att ombudet bara har de behörigheter de behöver för att utföra sitt jobb. I den här artikeln beskrivs ett säkrare sätt att delegera rolltilldelningshantering till andra användare i din organisation.

Varför delegera rolltilldelningshantering?

Här följer några orsaker till varför du kanske vill delegera rolltilldelningshantering till andra:

- Du får flera begäranden om att tilldela roller i din organisation.

- Användare blockeras i väntan på den rolltilldelning de behöver.

- Användare inom sina respektive avdelningar, team eller projekt har mer kunskap om vem som behöver åtkomst.

- Användare har behörighet att skapa Azure-resurser, men behöver ytterligare en rolltilldelning för att kunna använda resursen fullt ut. Till exempel:

- Användare med behörighet att skapa virtuella datorer kan inte omedelbart logga in på den virtuella datorn utan rollen Virtual Machine Administrator Login eller Virtual Machine User Login. I stället för att spåra en administratör för att tilldela dem en inloggningsroll är det mer effektivt om användaren kan tilldela inloggningsrollen till sig själva.

- En utvecklare har behörighet att skapa ett AkS-kluster (Azure Kubernetes Service) och ett Azure Container Registry (ACR), men måste tilldela AcrPull-rollen till en hanterad identitet så att den kan hämta avbildningar från ACR. I stället för att spåra en administratör för att tilldela rollen AcrPull är det mer effektivt om utvecklaren kan tilldela rollen själv.

Hur du för närvarande kan delegera rolltilldelningshantering

Rollerna Ägare och Administratör för användaråtkomst är inbyggda roller som gör det möjligt för användare att skapa rolltilldelningar. Medlemmar i dessa roller kan bestämma vem som kan ha skriv-, läs- och borttagningsbehörigheter för alla resurser i en prenumeration. Om du vill delegera rolltilldelningshantering till en annan användare kan du tilldela rollen Ägare eller Administratör för användaråtkomst till en användare.

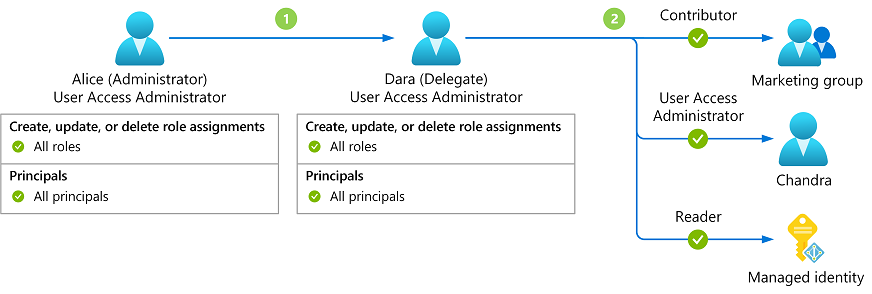

Följande diagram visar hur Alice kan delegera rolltilldelningsansvar till Dara. Specifika steg finns i Tilldela en användare som administratör för en Azure-prenumeration.

- Alice tilldelar rollen Administratör för användaråtkomst till Dara.

- Dara kan nu tilldela valfri roll till alla användare, grupper eller tjänstens huvudnamn i samma omfång.

Vilka är problemen med den aktuella delegeringsmetoden?

Här är de primära problemen med den aktuella metoden för att delegera rolltilldelningshantering till andra i din organisation.

- Ombudet har obegränsad åtkomst i rolltilldelningsomfånget. Detta strider mot principen om minsta behörighet, vilket utsätter dig för en bredare attackyta.

- Ombud kan tilldela valfri roll till alla användare inom deras omfång, inklusive sig själva.

- Ombud kan tilldela rollen Ägare eller Administratör för användaråtkomst till en annan användare, som sedan kan tilldela roller till andra användare.

I stället för att tilldela rollen Ägare eller Administratör för användaråtkomst är en säkrare metod att begränsa ett ombuds möjlighet att skapa rolltilldelningar.

En säkrare metod: Delegera rolltilldelningshantering med villkor

Att delegera rolltilldelningshantering med villkor är ett sätt att begränsa de rolltilldelningar som en användare kan skapa. I föregående exempel kan Alice tillåta Att Dara skapar vissa rolltilldelningar åt henne, men inte alla rolltilldelningar. Alice kan till exempel begränsa de roller som Dara kan tilldela och begränsa de huvudnamn som Dara kan tilldela roller till. Den här delegeringen med villkor kallas ibland begränsad delegering och implementeras med azure-attributbaserad åtkomstkontroll (Azure ABAC) villkor.

Den här videon ger en översikt över delegering av rolltilldelningshantering med villkor.

Varför delegera rolltilldelningshantering med villkor?

Här följer några orsaker till varför det är säkrare att delegera rolltilldelningshantering till andra med villkor:

- Du kan begränsa de rolltilldelningar som ombudet får skapa.

- Du kan förhindra att ett ombud tillåter att en annan användare tilldelar roller.

- Du kan framtvinga efterlevnad av organisationens principer med minsta möjliga behörighet.

- Du kan automatisera hanteringen av Azure-resurser utan att behöva bevilja fullständig behörighet till ett tjänstkonto.

Exempel på villkor

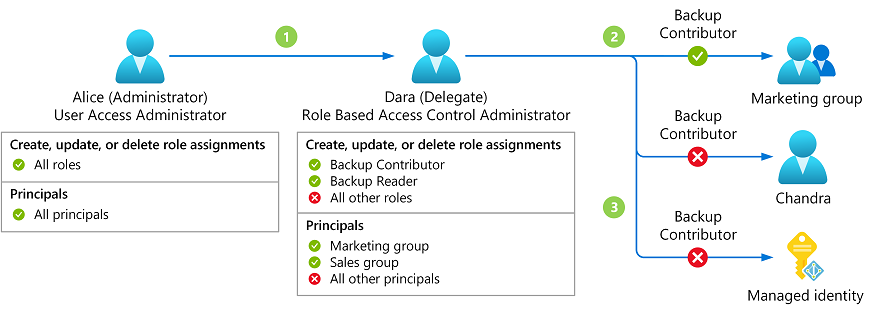

Tänk dig ett exempel där Alice är administratör med rollen Administratör för användaråtkomst för en prenumeration. Alice vill ge Dara möjlighet att tilldela specifika roller för specifika grupper. Alice vill inte att Dara ska ha andra behörigheter för rolltilldelning. Följande diagram visar hur Alice kan delegera rolltilldelningsansvar till Dara med villkor.

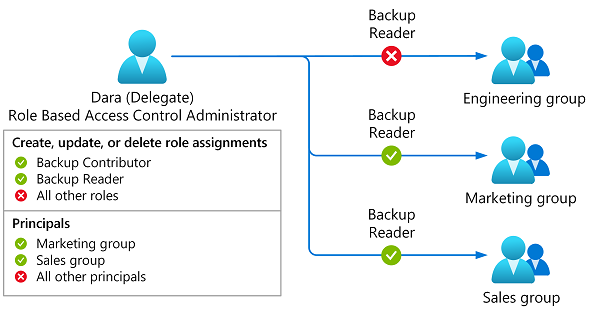

- Alice tilldelar rollen Rollbaserad åtkomstkontrolladministratör till Dara. Alice lägger till villkor så att Dara bara kan tilldela rollerna Säkerhetskopieringsdeltagare eller Säkerhetskopieringsläsare till grupperna Marknadsföring och Försäljning.

- Dara kan nu tilldela rollerna Säkerhetskopieringsdeltagare eller Säkerhetskopieringsläsare till grupperna Marknadsföring och Försäljning.

- Om Dara försöker tilldela andra roller eller tilldela roller till olika huvudnamn (till exempel en användare eller hanterad identitet) misslyckas rolltilldelningen.

Rollbaserad administratörsroll för åtkomstkontroll

Rollen Administratör för rollbaserad åtkomstkontroll är en inbyggd roll som har utformats för att delegera rolltilldelningshantering till andra. Den har färre behörigheter än administratör för användaråtkomst, vilket följer bästa praxis för lägsta behörighet. Rollen Administratör för rollbaserad åtkomstkontroll har följande behörigheter:

- Skapa en rolltilldelning i det angivna omfånget

- Ta bort en rolltilldelning i det angivna omfånget

- Läs resurser av alla typer, förutom hemligheter

- Skapa och uppdatera ett supportärende

Sätt att begränsa rolltilldelningar

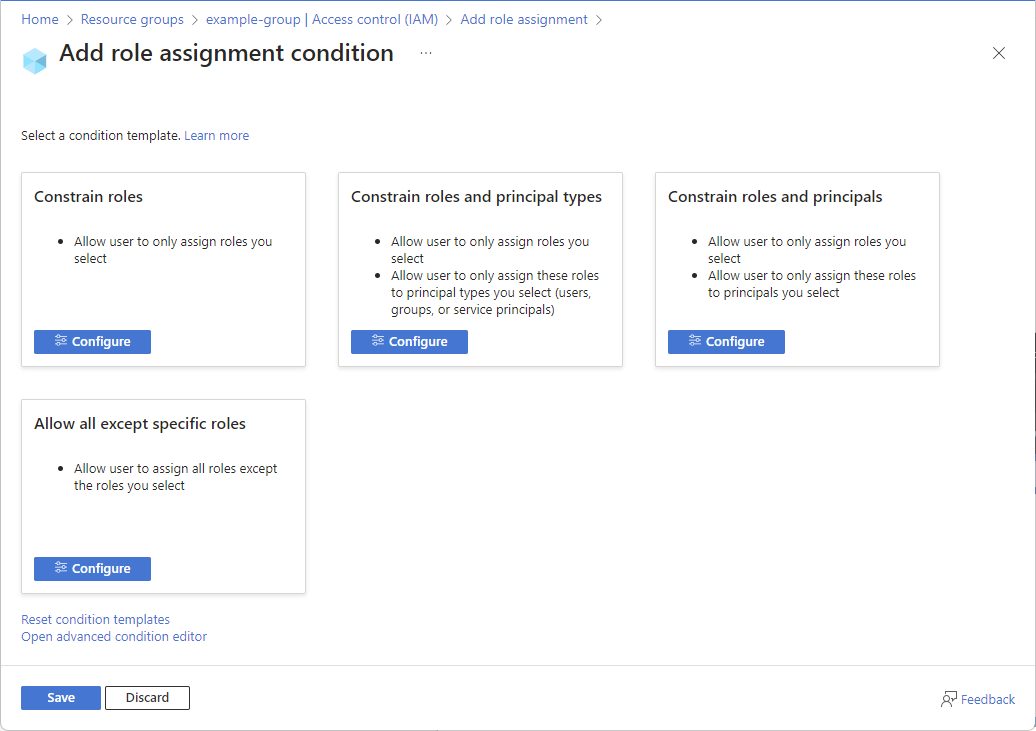

Här är de sätt som rolltilldelningar kan begränsas med villkor. Du kan också kombinera dessa villkor så att de passar ditt scenario.

Begränsa de roller som kan tilldelas

Begränsa roller och typer av huvudnamn (användare, grupper eller tjänstens huvudnamn) som kan tilldelas roller

Begränsa de roller och specifika huvudnamn som kan tilldelas roller

Ange olika villkor för åtgärderna för att lägga till och ta bort rolltilldelning

Delegera rolltilldelningshantering med villkor

Om du vill delegera rolltilldelningshantering med villkor tilldelar du roller som du gör för närvarande, men du lägger också till ett villkor i rolltilldelningen.

Fastställa de behörigheter som ombudet behöver

- Vilka roller kan ombudet tilldela?

- Vilka typer av huvudkonton kan ombudet tilldela roller till?

- Vilka huvudnamn kan ombudet tilldela roller till?

- Kan ombud ta bort rolltilldelningar?

Starta en ny rolltilldelning

Välj rollen Rollbaserad administratör för åtkomstkontroll

Du kan välja vilken roll som helst som innehåller åtgärden, men administratören

Microsoft.Authorization/roleAssignments/writeför rollbaserad åtkomstkontroll har färre behörigheter.Välj ombudet

Välj den användare som du vill delegera rolltilldelningshantering till.

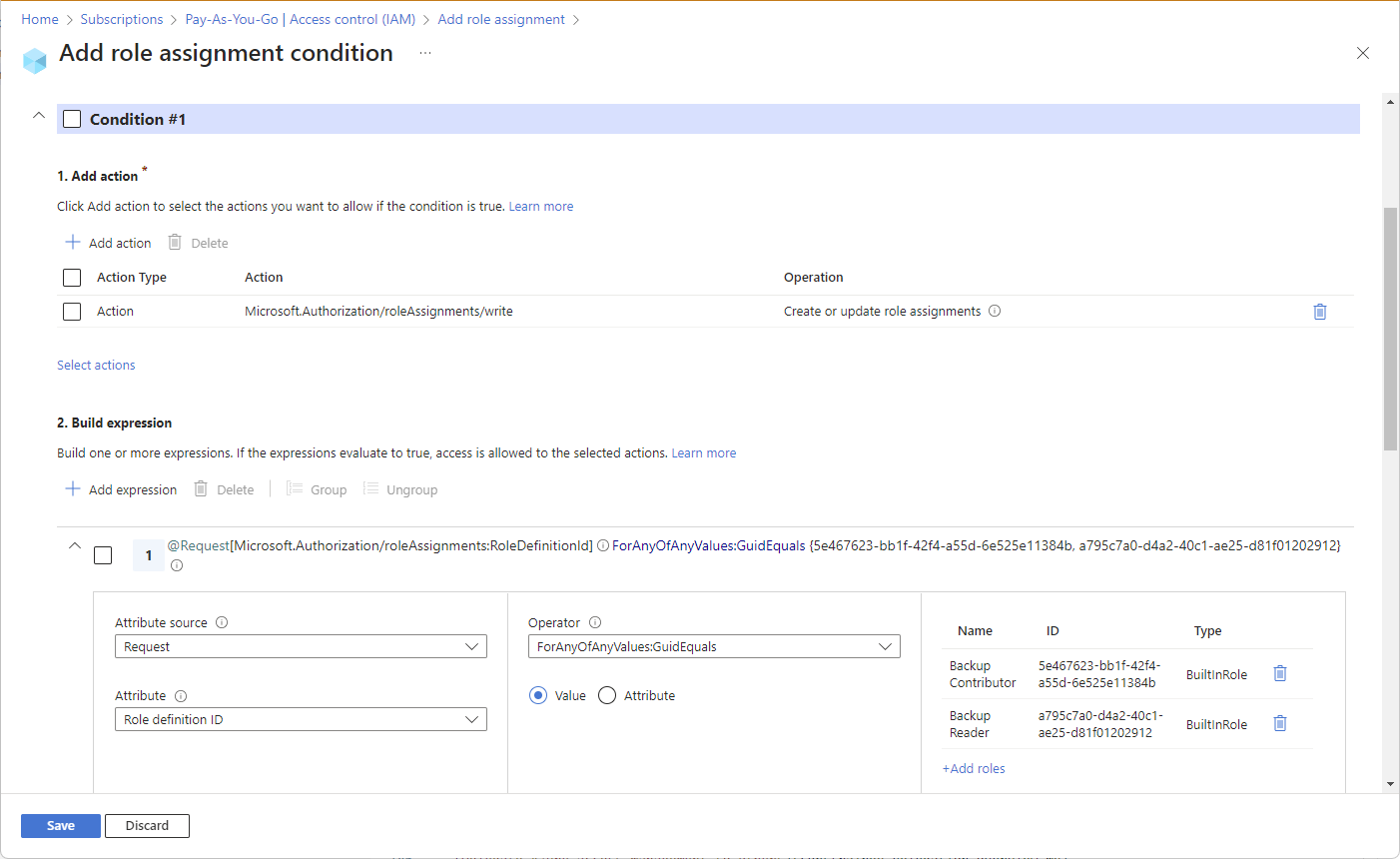

Lägg till ett villkor

Det finns flera sätt att lägga till ett villkor. Du kan till exempel använda en villkorsmall i Azure-portalen, den avancerade villkorsredigeraren i Azure-portalen, Azure PowerShell, Azure CLI, Bicep eller REST API.

Välj från en lista över villkorsmallar. Välj Konfigurera för att ange roller, huvudnamnstyper eller huvudnamn.

Mer information finns i Delegera hantering av Azure-rolltilldelning till andra med villkor.

Tilldela roll med villkor för ombud

När du har angett villkoret slutför du rolltilldelningen.

Kontakta ombudet

Meddela ombudet att de nu kan tilldela roller med villkor.

Inbyggda roller med villkor

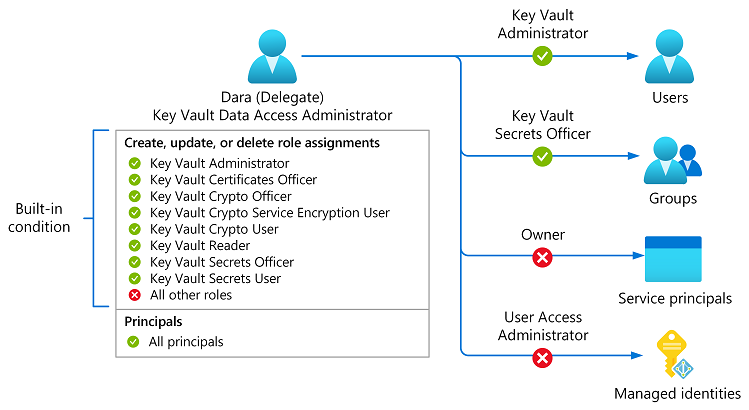

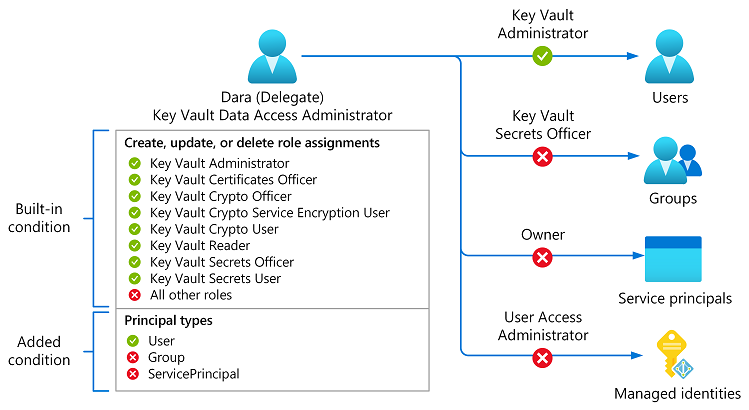

Rollerna Key Vault Data Access Administrator och Virtual Machine Data Access Administrator (förhandsversion) har redan ett inbyggt villkor för att begränsa rolltilldelningar.

Med rollen Key Vault Data Access Administrator kan du hantera åtkomst till Key Vault-hemligheter, certifikat och nycklar. Den fokuserar uteslutande på åtkomstkontroll utan möjlighet att tilldela privilegierade roller, till exempel rollen Ägare eller Administratör för användaråtkomst. Det ger bättre uppdelning av uppgifter för scenarier som att hantera kryptering i vila mellan datatjänster för att ytterligare följa principen om lägsta behörighet. Villkoret begränsar rolltilldelningar till följande Azure Key Vault-roller:

- Key Vault-administratör

- Key Vault Certificates Officer

- Key Vault Crypto Officer

- Krypteringsanvändare för Key Vault Crypto Service

- Key Vault Crypto-användare

- Key Vault-läsare

- Key Vault Secrets Officer

- Nyckelvalvshemlighetsanvändare

Om du vill ytterligare begränsa rolltilldelningen Key Vault Data Access Administrator kan du lägga till ett eget villkor för att begränsa typerna av huvudnamn (användare, grupper eller tjänstens huvudnamn) eller specifika huvudnamn som kan tilldelas Key Vault-rollerna.

Kända problem

Här är kända problem som rör delegering av rolltilldelningshantering med villkor:

- Du kan inte delegera rolltilldelningshantering för anpassade roller med villkor med privileged Identity Management.

- Du kan inte ha en rolltilldelning med en Microsoft.Storage-dataåtgärd och ett ABAC-villkor som använder en GUID-jämförelseoperator. Mer information finns i Felsöka Azure RBAC.

Licenskrav

Den här funktionen är kostnadsfri och ingår i din Azure-prenumeration.