Designkrav för privat mobilt nätverk

Den här artikeln hjälper dig att utforma och förbereda för implementering av ett privat 4G- eller 5G-nätverk baserat på Azure Private 5G Core (AP5GC). Syftet är att ge en förståelse för hur dessa nätverk konstrueras och vilka beslut du behöver fatta när du planerar ditt nätverk.

Azure Private MEC och Azure Private 5G Core

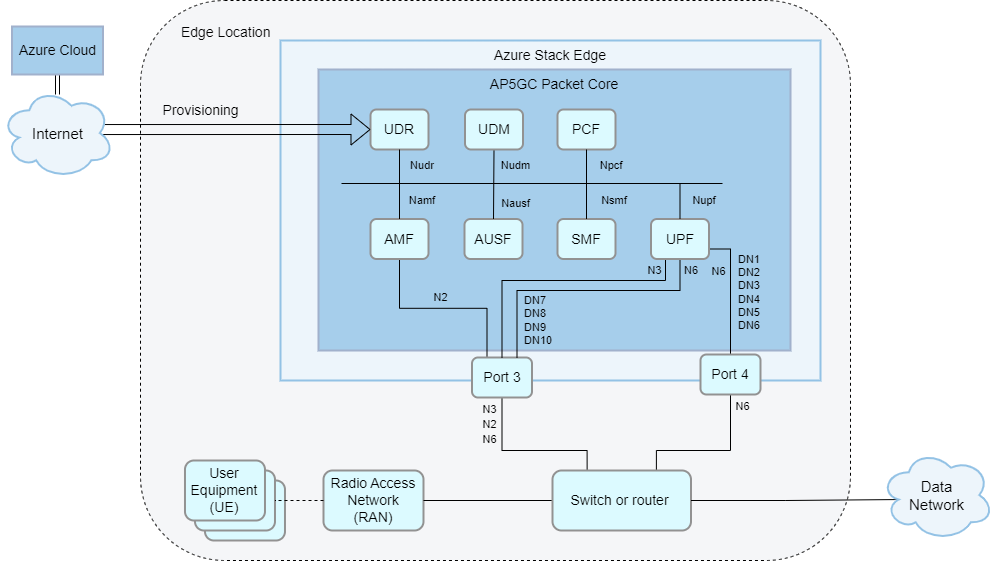

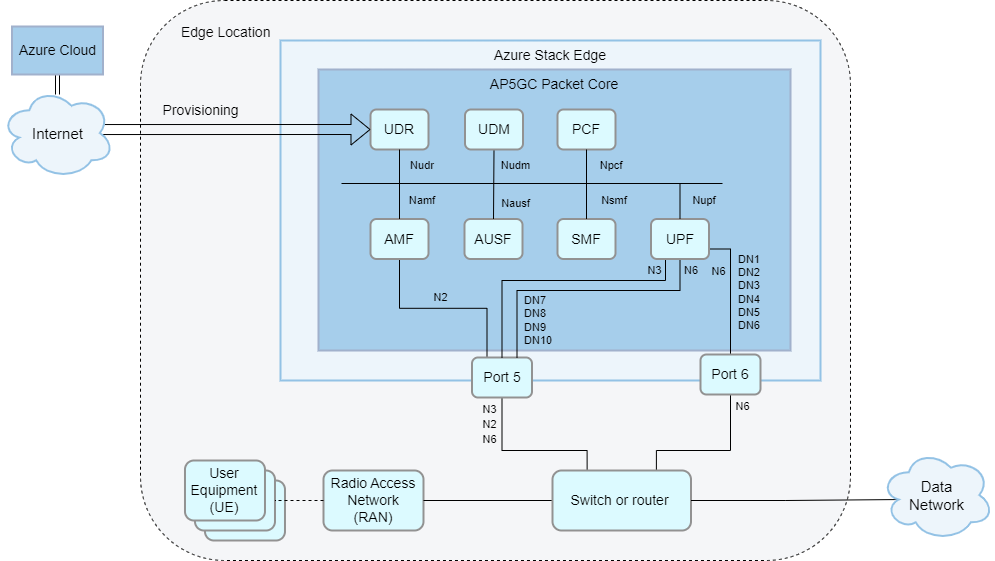

Azure private multi-access edge compute (MEC) är en lösning som kombinerar Microsofts beräknings-, nätverks- och programtjänster till en distribution i företagslokal (gränsen). Dessa gränsdistributioner hanteras centralt från molnet. Azure Private 5G Core är en Azure-tjänst i Azure Private Multi-access Edge Compute (MEC) som tillhandahåller 4G- och 5G-kärnnätverksfunktioner vid enterprise edge. På enterprise edge-platsen ansluter enheter över ett mobilt radioåtkomstnätverk (RAN) och ansluts via Azure Private 5G Core-tjänsten till överordnade nätverk, program och resurser. Alternativt kan enheter använda den lokala beräkningsfunktionen som tillhandahålls av Azure Private MEC för att bearbeta dataströmmar med mycket låg svarstid, allt under företagets kontroll.

Krav för ett privat mobilt nätverk

Följande funktioner måste finnas för att användarutrustning (UE) ska kunna anslutas till ett privat mobilnät:

- UE måste vara kompatibel med protokollet och det trådlösa spektrumband som används av radioåtkomstnätverket (RAN).

- UE måste innehålla en prenumerantidentitetsmodul (SIM). SIM är ett kryptografiskt element som lagrar enhetens identitet.

- Det måste finnas en RAN, som skickar och tar emot mobilsignalen, till alla delar av företagswebbplatsen som innehåller UE:er som behöver tjänsten.

- Det måste finnas en paketkärninstans ansluten till RAN och till ett uppströmsnätverk. Paketkärnan ansvarar för att autentisera UE:s SIM:er när de ansluter över RAN och begär tjänsten från nätverket. Den tillämpar principen på de resulterande dataflödena till och från de UE:er; till exempel för att ange en tjänstkvalitet.

- NÄTVERKSINFRASTRUKTURen RAN, packet core och upstream måste anslutas via Ethernet så att de kan skicka IP-trafik till varandra.

- Platsen som är värd för paketkärnan måste ha en kontinuerlig höghastighetsanslutning till Internet (minst 100 Mbit/s) för att möjliggöra tjänsthantering, telemetri, diagnostik och uppgraderingar.

Utforma ett privat mobilt nätverk

I följande avsnitt beskrivs de delar av nätverket som du behöver tänka på och de designbeslut som du behöver fatta inför distributionen av nätverket.

Topologi

Att utforma och implementera ditt lokala nätverk är en grundläggande del av din AP5GC-distribution. Du måste fatta beslut om nätverksdesign för att stödja ap5GC-paketkärnan och andra gränsarbetsbelastningar. I det här avsnittet beskrivs några beslut som du bör tänka på när du utformar nätverket och innehåller några exempel på nätverkstopologier. Följande diagram visar en grundläggande nätverkstopologi.

Utformningsbeaktanden

När AP5GC distribueras på Azure Stack Edge Pro GPU (ASE) använder den fysiska port 5 för åtkomstsignalering och data (5G N2- och N3-referenspunkter/4G S1- och S1-U-referenspunkter) och port 6 för kärndata (5G N6/4G SGi-referenspunkter).

För HA-distributioner måste du använda VLAN-trunkering, där datanätverk avgränsas med VLAN. I den här konfigurationen använder alla kärndata port 6. Om du inte använder VLAN-trunkering och fler än sex datanätverk har konfigurerats används port 5 för kärndata för de återstående datanätverken.

AP5GC stöder distributioner med eller utan layer 3-routrar på portarna 5 och 6. Detta är användbart för att undvika extra maskinvara på mindre gränsplatser.

- Det går att ansluta ASE-port 5 till RAN-noder direkt (back-to-back) eller via en layer 2-växel. När du använder den här topologin måste du konfigurera eNodeB/gNodeB-adressen som standardgateway i ASE-nätverksgränssnittet.

- På samma sätt är det möjligt att ansluta ASE-port 6 till kärnnätverket via en layer 2-växel. När du använder den här topologin måste du konfigurera ett program eller en godtycklig adress i undernätet som gateway på ASE-sidan.

- Du kan också kombinera dessa metoder. Du kan till exempel använda en router på ASE-port 6 med ett platt layer 2-nätverk på ASE-port 5. Om det finns en layer 3-router i det lokala nätverket måste du konfigurera den så att den matchar ASE-konfigurationen.

När AP5GC distribueras på Azure Stack Edge 2 (ASE 2) använder den fysiska port 3 för åtkomstsignalering och data (5G N2- och N3-referenspunkter/4G S1- och S1-U-referenspunkter) och port 4 för kärndata (5G N6/4G SGi-referenspunkter).

För HA-distributioner måste du använda VLAN-trunkering, där datanätverk avgränsas med VLAN. I den här konfigurationen använder alla kärndata port 6. Om du inte använder VLAN-trunkering och fler än sex datanätverk har konfigurerats används port 3 för kärndata för de återstående datanätverken.

AP5GC stöder distributioner med eller utan layer 3-routrar på portarna 3 och 4. Detta är användbart för att undvika extra maskinvara på mindre gränsplatser.

- Det går att ansluta ASE-port 3 till RAN-noder direkt (back-to-back) eller via en layer 2-växel. När du använder den här topologin måste du konfigurera eNodeB/gNodeB-adressen som standardgateway i ASE-nätverksgränssnittet.

- På samma sätt är det möjligt att ansluta ASE-port 4 till kärnnätverket via en layer 2-växel. När du använder den här topologin måste du konfigurera ett program eller en godtycklig adress i undernätet som gateway på ASE-sidan.

- Du kan också kombinera dessa metoder. Du kan till exempel använda en router på ASE-port 4 med ett platt layer 2-nätverk på ASE-port 3. Om det finns en layer 3-router i det lokala nätverket måste du konfigurera den så att den matchar ASE-konfigurationen.

Om inte din paketkärna har NAT aktiverat måste en lokal layer 3-nätverksenhet konfigureras med statiska vägar till UE IP-poolerna via lämplig N6 IP-adress för motsvarande anslutna datanätverk.

Exempel på nätverkstopologier

Det finns flera sätt att konfigurera nätverket för användning med AP5GC. Den exakta konfigurationen varierar beroende på dina behov och maskinvara. Det här avsnittet innehåller några exempelnätverkstopologier på ASE Pro GPU-maskinvara.

Layer 3-nätverk med NAT (Network Address Translation)

Den här nätverkstopologin har din ASE ansluten till en layer 2-enhet som ger anslutning till den mobila nätverkskärnan och åtkomstgatewayerna (routrar som ansluter din ASE till dina data respektive åtkomstnätverk). Den här topologin stöder upp till sex datanätverk. Den här lösningen används ofta eftersom den förenklar layer 3-routning.

Layer 3-nätverk utan NAT (Network Address Translation)

Den här nätverkstopologin är en liknande lösning, men UE IP-adressintervall måste konfigureras som statiska vägar i datanätverksroutern med N6 NAT IP-adressen som nästa hoppadress. Precis som med den tidigare lösningen stöder den här topologin upp till sex datanätverk.

Flat layer 2-nätverk

Paketkärnan kräver inte layer 3-routrar eller routerliknande funktioner. En alternativ topologi skulle kunna avstå från att använda layer 3-gatewayroutrar helt och hållet och i stället konstruera ett layer 2-nätverk där ASE finns i samma undernät som data- och åtkomstnätverken. Den här nätverkstopologin kan vara ett billigare alternativ när du inte behöver layer 3-routning. Detta kräver att NAPT (Network Address Port Translation) aktiveras på paketkärnan.

Layer 3-nätverk med flera datanätverk

- Den rekommenderade konfigurationen för distributioner med flera datanätverk är att använda VLAN-trunkering. I den här konfigurationen kan AP5GC stödja upp till tio anslutna datanätverk, var och en med sin egen konfiguration för DNS (Domain Name System), UE IP-adresspooler, N6 IP-konfiguration och NAT. Du kan etablera UE:er som prenumererade i ett eller flera datanätverk och tillämpa konfiguration av datanätverksspecifik princip och tjänstkvalitet (QoS). VLAN-trunkering krävs för HA-distributioner.

- I den här topologin finns det ett enda virtuellt N6-nätverk i ASE utan IP-information. All VLAN- och IP-konfiguration görs när du konfigurerar varje anslutet datanätverk.

Layer 3-nätverk med flera datanätverk utan VLAN-separation.

- AP5GC har stöd för upp till tio anslutna datanätverk, var och en med sin egen konfiguration för DNS (Domain Name System), UE IP-adresspooler, N6 IP-konfiguration och NAT. Du kan etablera UE:er som prenumererade i ett eller flera datanätverk och tillämpa konfiguration av datanätverksspecifik princip och tjänstkvalitet (QoS).

- Den här topologin kräver att N6-gränssnittet är uppdelat i ett undernät för varje datanätverk eller ett undernät för alla datanätverk. Det här alternativet kräver därför noggrann planering och konfiguration för att förhindra överlappande IP-intervall för datanätverk eller UE IP-intervall.

Layer 3-nätverk med VLAN och fysisk åtkomst/kärnseparation (Åtkomst till VLAN)

- Du kan också separera ASE-trafik i VLAN, oavsett om du väljer att lägga till layer 3-gatewayer i nätverket eller inte. Det finns flera fördelar med att segmentera trafik i separata VLAN, inklusive mer flexibel nätverkshantering och ökad säkerhet.

- Du kan till exempel konfigurera separata VLAN för hantering, åtkomst och datatrafik eller ett separat VLAN för varje anslutet datanätverk.

- VLAN måste konfigureras på den lokala nätverksutrustningen layer 2 eller layer 3. Flera VLAN kommer att överföras på en enda länk från ASE-port 5 (åtkomstnätverk) och/eller 6 (kärnnätverk), så du måste konfigurera var och en av dessa länkar som en VLAN-stam.

Layer 3-nätverk med 7–10 datanätverk utan VLAN-trunkering.

- Med VLAN-trunkering dirigeras alla DN:er via port 6. VLAN-trunkering krävs för HA-distributioner.

- Om du vill distribuera fler än sex VLAN-avgränsade datanätverk utan VLAN-trunkering måste ytterligare (upp till fyra) datanätverk distribueras på ASE-port 5. Detta kräver en delad växel eller router som har både åtkomst och kärntrafik. VLAN-taggar kan tilldelas efter behov till N2, N3 och vart och ett av N6-datanätverken.

- Högst sex datanätverk kan konfigureras på samma port.

- För optimala prestanda bör datanätverken med den högsta förväntade belastningen konfigureras på port 6.

Det finns flera sätt att konfigurera nätverket för användning med AP5GC. Den exakta konfigurationen varierar beroende på dina behov och maskinvara. Det här avsnittet innehåller några exempelnätverkstopologier på ASE Pro 2-maskinvara.

Layer 3-nätverk med NAT (Network Address Translation)

Den här nätverkstopologin har din ASE ansluten till en layer 2-enhet som ger anslutning till den mobila nätverkskärnan och åtkomstgatewayerna (routrar som ansluter din ASE till dina data respektive åtkomstnätverk). Den här topologin stöder upp till sex datanätverk. Den här lösningen används ofta eftersom den förenklar layer 3-routning.

Layer 3-nätverk utan NAT (Network Address Translation)

Den här nätverkstopologin är en liknande lösning, men UE IP-adressintervall måste konfigureras som statiska vägar i datanätverksroutern med N6 NAT IP-adressen som nästa hoppadress. Precis som med den tidigare lösningen stöder den här topologin upp till sex datanätverk.

Flat layer 2-nätverk

Paketkärnan kräver inte layer 3-routrar eller routerliknande funktioner. En alternativ topologi skulle kunna avstå från att använda layer 3-gatewayroutrar helt och hållet och i stället konstruera ett layer 2-nätverk där ASE finns i samma undernät som data- och åtkomstnätverken. Den här nätverkstopologin kan vara ett billigare alternativ när du inte behöver layer 3-routning. Detta kräver att NAPT (Network Address Port Translation) aktiveras på paketkärnan.

Layer 3-nätverk med flera datanätverk

- Den rekommenderade konfigurationen för distributioner med flera datanätverk är att använda VLAN-trunkering. I den här konfigurationen kan AP5GC stödja upp till tio anslutna datanätverk, var och en med sin egen konfiguration för DNS (Domain Name System), UE IP-adresspooler, N6 IP-konfiguration och NAT. Du kan etablera UE:er som prenumererade i ett eller flera datanätverk och tillämpa konfiguration av datanätverksspecifik princip och tjänstkvalitet (QoS). VLAN-trunkering krävs för HA-distributioner.

- I den här topologin finns det ett enda virtuellt N6-nätverk i ASE utan IP-information. All VLAN- och IP-konfiguration görs när du konfigurerar varje anslutet datanätverk.

Layer 3-nätverk med flera datanätverk utan VLAN-separation.

- AP5GC har stöd för upp till tio anslutna datanätverk, var och en med sin egen konfiguration för DNS (Domain Name System), UE IP-adresspooler, N6 IP-konfiguration och NAT. Du kan etablera UE:er som prenumererade i ett eller flera datanätverk och tillämpa konfiguration av datanätverksspecifik princip och tjänstkvalitet (QoS).

- Den här topologin kräver att N6-gränssnittet är uppdelat i ett undernät för varje datanätverk eller ett undernät för alla datanätverk. Det här alternativet kräver därför noggrann planering och konfiguration för att förhindra överlappande IP-intervall för datanätverk eller UE IP-intervall.

Layer 3-nätverk med VLAN och fysisk åtkomst/kärnseparation (Åtkomst till VLAN)

- Du kan också separera ASE-trafik i VLAN, oavsett om du väljer att lägga till layer 3-gatewayer i nätverket eller inte. Det finns flera fördelar med att segmentera trafik i separata VLAN, inklusive mer flexibel nätverkshantering och ökad säkerhet.

- Du kan till exempel konfigurera separata VLAN för hantering, åtkomst och datatrafik eller ett separat VLAN för varje anslutet datanätverk.

- VLAN måste konfigureras på den lokala nätverksutrustningen layer 2 eller layer 3. Flera VLAN kommer att överföras på en enda länk från ASE-port 3 (åtkomstnätverk) och/eller 4 (kärnnätverk), så du måste konfigurera var och en av dessa länkar som en VLAN-stam.

Layer 3-nätverk med 7–10 datanätverk utan VLAN-trunkering.

- Om du vill distribuera fler än sex VLAN-avgränsade datanätverk utan VLAN-trunkering måste ytterligare (upp till fyra) datanätverk distribueras på ASE-port 3. Detta kräver en delad växel eller router som har både åtkomst och kärntrafik. VLAN-taggar kan tilldelas efter behov till N2, N3 och vart och ett av N6-datanätverken. VLAN-trunkering krävs för HA-distributioner.

- Högst sex datanätverk kan konfigureras på samma port.

- För optimala prestanda bör datanätverken med den högsta förväntade belastningen konfigureras på port 4.

Undernät och IP-adresser

Du kan ha befintliga IP-nätverk på företagsplatsen som det privata mobilnätet måste integreras med. Detta kan till exempel innebära:

- Välja IP-undernät och IP-adresser för AP5GC som matchar befintliga undernät utan motstridiga adresser.

- Separera det nya nätverket via IP-routrar eller använda det privata RFC 1918-adressutrymmet för undernät.

- Tilldela en pool med IP-adresser som är specifikt för användning av UE:er när de ansluter till nätverket.

- Använd NAPT (Network Address Port Translation) antingen på själva paketkärnen eller på en överordnad nätverksenhet, till exempel en gränsrouter.

- Optimera nätverket för prestanda genom att välja en maximal överföringsenhet (MTU) som minimerar fragmenteringen.

Du måste dokumentera de IPv4-undernät som ska användas för distributionen och komma överens om ip-adresserna som ska användas för varje element i lösningen och på DE IP-adresser som ska allokeras till UE:er när de kopplas. Du måste distribuera (eller konfigurera befintliga) routrar och brandväggar på företagsplatsen för att tillåta trafik. Du bör också komma överens om hur och var i nätverket alla NAPT- eller MTU-ändringar krävs och planera den associerade routern/brandväggskonfigurationen. Mer information finns i Slutför nödvändiga uppgifter för att distribuera ett privat mobilt nätverk.

Hög tillgänglighet (HA)

Du kan också distribuera Azure Private 5G Core som en ha-tjänst (hög tillgänglighet) på ett par Azure Stack Edge-enheter (ASE). Detta kräver en gateway-router (strikt en Layer 3-kompatibel enhet – antingen en router eller en L3-växel (router/växelhybrid)) mellan ASE-klustret och:

- RAN-utrustningen i åtkomstnätverket.

- datanätverken.

Mer information finns i Slutför nödvändiga uppgifter för att distribuera ett privat mobilt nätverk.

Nätverksåtkomst

Din design måste återspegla företagets regler för vilka nätverk och tillgångar som ska kunna nås av RAN och UEs i det privata 5G-nätverket. De kan till exempel ha behörighet att komma åt det lokala dns-nätverket (Domain Name System), DHCP (Dynamic Host Configuration Protocol), Internet eller Azure, men inte ett LOKALT NÄTVERK (LOCAL Area Network) för fabriksåtgärder. Du kan behöva ordna fjärråtkomst till nätverket så att du kan felsöka problem utan att kräva ett platsbesök. Du måste också överväga hur företagswebbplatsen ska anslutas till överordnade nätverk, till exempel Azure för hantering och/eller för åtkomst till andra resurser och program utanför företagswebbplatsen.

Du måste komma överens med företagsteamet om vilka IP-undernät och adresser som ska kunna kommunicera med varandra. Skapa sedan en konfiguration för routningsplan och/eller åtkomstkontrollista (ACL) som implementerar det här avtalet i den lokala IP-infrastrukturen. Du kan också använda virtuella lokala nätverk (VLAN) för att partitionera element på nivå 2, konfigurera växelinfrastrukturen för att tilldela anslutna portar till specifika VLAN (till exempel för att placera Azure Stack Edge-porten som används för RAN-åtkomst till samma VLAN som RAN-enheterna som är anslutna till Ethernet-växeln). Du bör också komma överens med företaget om att konfigurera en åtkomstmekanism, till exempel ett virtuellt privat nätverk (VPN), som gör att supportpersonalen kan fjärransluta till hanteringsgränssnittet för varje element i lösningen. Du behöver också en IP-länk mellan Azure Private 5G Core och Azure för hantering och telemetri.

RAN-efterlevnad

Den RAN som du använder för att sända signalen över företagswebbplatsen måste följa lokala regler. Det kan till exempel innebära:

- RAN-enheterna har slutfört homologeringsprocessen och fått myndighetsgodkännande för användning på ett visst frekvensband i ett land/en region.

- Du har fått behörighet för RAN att sända med spektrum på en viss plats, till exempel genom att bevilja från en telekommunikationsoperatör, tillsynsmyndigheter eller via en teknisk lösning, till exempel ett SAS (Spectrum Access System).

- RAN-enheterna på en plats har åtkomst till tidskällor med hög precision, till exempel PTP (Precision Time Protocol) och GPS-platstjänster.

Du bör fråga din RAN-partner för de länder/regioner och frekvensband som RAN är godkänd för. Du kanske upptäcker att du behöver använda flera RAN-partner för att täcka de länder och regioner där du tillhandahåller din lösning. Även om RAN, UE och paketkärnan alla kommunicerar med standardprotokoll rekommenderar vi att du utför samverkanstestning för det specifika 4G-protokollet LTE (Long-Term Evolution) eller 5G standalone (SA) mellan Azure Private 5G Core, UEs och RAN innan någon distribution hos en företagskund.

Din RAN överför en PLMN-identitet (Public Land Mobile Network Identity) till alla UE:er på det frekvensband som den är konfigurerad att använda. Du bör definiera PLMN-ID:t och bekräfta din åtkomst till spektrumet. I vissa länder/regioner måste spektrum erhållas från den nationella/regionala tillsynsmyndigheten eller den etablerade teleoperatören. Om du till exempel använder cbrs-spektrumet (Band 48 Citizens Broadband Radio Service) kan du behöva arbeta med din RAN-partner för att distribuera en SAS-domänproxy (Spectrum Access System) på företagswebbplatsen så att RAN kontinuerligt kan kontrollera att den har behörighet att sända.

Maximala överföringsenheter (MTU:er)

MTU (Maximum Transmission Unit) är en egenskap för en IP-länk och konfigureras i gränssnitten i varje ände av länken. Paket som överskrider ett gränssnitts konfigurerade MTU delas upp i mindre paket via IPv4-fragmentering innan de skickas och monteras sedan på nytt vid målet. Men om ett gränssnitts konfigurerade MTU är högre än länkens MTU som stöds, kommer paketet inte att överföras korrekt.

För att undvika överföringsproblem som orsakas av IPv4-fragmentering instruerar en 4G- eller 5G-paketkärna UEs vilken MTU de ska använda. UEs respekterar dock inte alltid den MTU som signaleras av paketkärnan.

IP-paket från UE:er går via tunnel från RAN, vilket lägger till omkostnader från inkapsling. MTU-värdet för UE bör därför vara mindre än det MTU-värde som används mellan RAN och paketkärnan för att undvika överföringsproblem.

RAN är vanligtvis förkonfigurerad med en MTU på 1500. Paketkärns standard-UE MTU är 1 440 byte för att möjliggöra inkapslingskostnader. Dessa värden maximerar RAN-samverkan, men riskerar att vissa UE:er inte observerar standard-MTU och genererar större paket som kräver IPv4-fragmentering och som kan tas bort av nätverket. Om du påverkas av det här problemet rekommenderar vi starkt att du konfigurerar RAN att använda en MTU på 1560 eller högre, vilket ger tillräckligt med omkostnader för inkapslingen och undviker fragmentering med en UE med en standard-MTU på 1500.

Du kan också ändra UE MTU som signaleras av paketkärnan. Vi rekommenderar att du ställer in MTU till ett värde inom det intervall som stöds av dina UEs och 60 byte under den MTU som signaleras av RAN. Tänk på följande:

- Datanätverket (N6) uppdateras automatiskt så att det matchar UE MTU.

- Åtkomstnätverket (N3) uppdateras automatiskt så att det matchar UE MTU plus 60.

- Du kan konfigurera ett värde mellan 1280 och 1930 byte.

Information om hur du ändrar UE MTU som signaleras av paketkärnan finns i Ändra en paketkärninstans.

Signaltäckning

UE:erna måste kunna kommunicera med RAN från valfri plats på platsen. Detta innebär att signalerna måste spridas effektivt i miljön, inklusive redovisning av hinder och utrustning, för att stödja UE:er som rör sig runt platsen (till exempel mellan inomhus- och utomhusområden).

Du bör utföra en webbplatsundersökning med din RAN-partner och företaget för att se till att täckningen är tillräcklig. Se till att du förstår RAN-enheternas funktioner i olika miljöer och eventuella gränser (till exempel för antalet anslutna UE:er som en enda enhet kan stödja). Om dina UE:er ska flytta runt på webbplatsen bör du också bekräfta att RAN stöder X2-överlämning (4G) eller Xn (5G), vilket gör att UE kan övergå sömlöst mellan täckningen som tillhandahålls av två RAN-enheter. Om RAN inte stöder X2 (4G) eller Xn (5G) måste RAN ha stöd för S1 (4G) och N2 (5G) för UE-mobilitet. Observera att UE:er inte kan använda dessa överlämningstekniker för att gå mellan ett privat företagsnätverk och det offentliga mobilnät som erbjuds av en telekommunikationsoperatör.

Sims

Varje UE måste presentera en identitet för nätverket, kodat i en prenumerantidentitetsmodul (SIM). SIM:er är tillgängliga i olika fysiska formfaktorer och i programvaruformat (eSIM). De data som kodas på SIM måste matcha konfigurationen av RAN och etablerade identitetsdata i Azure Private 5G Core.

Hämta SIM:er i faktorer som är kompatibla med UE:erna och programmerade med PLMN-ID:t och nycklarna som du vill använda för distributionen. Fysiska sims är allmänt tillgängliga på den öppna marknaden till relativt låg kostnad. Om du föredrar att använda eSIM:er måste du distribuera nödvändig infrastruktur för eSIM-konfiguration och etablering så att UE:er kan konfigurera sig själva innan de ansluter till mobilnätet. Du kan använda etableringsdata som du får från din SIM-partner för att etablera matchande poster i Azure Private 5G Core. Eftersom SIM-data måste hållas säkra är de kryptografiska nycklar som används för att etablera SIM:er inte läsbara när de har angetts, så du måste överväga hur du lagrar dem om du någonsin behöver återskapa data i Azure Private 5G Core.

Automatisering och integrering

Att skapa företagsnätverk med hjälp av automatisering och andra programmatiska tekniker sparar tid, minskar felen och ger bättre resultat. Dessa tekniker tillhandahåller också en återställningssökväg i händelse av ett platsfel som kräver att nätverket återskapas.

Vi rekommenderar att du använder en programmatisk infrastruktur som kodmetod för dina distributioner. Du kan använda mallar eller Azure REST API för att skapa distributionen med parametrar som indata med värden som du har samlat in under projektets designfas. Du bör spara etableringsinformation som SIM-data, växel/routerkonfiguration och nätverksprinciper i maskinläsbart format så att du kan tillämpa konfigurationen på samma sätt som du ursprungligen gjorde i händelse av ett fel. En annan bra metod för att återställa från fel är att distribuera en extra Azure Stack Edge-server för att minimera återställningstiden om den första enheten misslyckas. Du kan sedan använda dina sparade mallar och indata för att snabbt återskapa distributionen. Mer information om hur du distribuerar ett nätverk med hjälp av mallar finns i Snabbstart: Distribuera ett privat mobilt nätverk och en plats – ARM-mall.

Du måste också tänka på hur du integrerar andra Azure-produkter och -tjänster med det privata företagsnätverket. Dessa produkter omfattar Microsoft Entra-ID och rollbaserad åtkomstkontroll (RBAC), där du måste tänka på hur klientorganisationer, prenumerationer och resursbehörigheter överensstämmer med den affärsmodell som finns mellan dig och företaget och som din egen metod för hantering av kundsystem. Du kan till exempel använda Azure Blueprints för att konfigurera prenumerationer och resursgruppsmodellen som fungerar bäst för din organisation.