Skapa en webbplats med hjälp av Azure-portalen

Privata azure 5G Core-mobilnätverk innehåller en eller flera webbplatser. Varje webbplats representerar en fysisk företagsplats (till exempel Contoso Corporations Chicago-fabrik) som innehåller en Azure Stack Edge-enhet som är värd för en paketkärninstans. I den här guiden får du lära dig hur du skapar en webbplats i ditt privata mobilnätverk med hjälp av Azure-portalen.

Förutsättningar

- Utför stegen i Slutför nödvändiga uppgifter för att distribuera ett privat mobilt nätverk för din nya webbplats.

- Samla in all information i Samla in nödvändig information för en webbplats.

- Se viktig information för den aktuella versionen av paketkärnan och om den stöds av den version som din Azure Stack Edge (ASE) för närvarande kör. Om din ASE-version inte är kompatibel med den senaste paketkärnan uppdaterar du din Azure Stack Edge Pro GPU.

- Se till att du kan logga in på Azure-portalen med ett konto med åtkomst till den aktiva prenumeration som du använde för att skapa ditt privata mobilnätverk. Det här kontot måste ha den inbyggda rollen Deltagare eller Ägare i prenumerationsomfånget.

- Om den nya webbplatsen har stöd för 4G-användarutrustning (UEs) måste du ha skapat en nätverkssektor med SST-värdet (segment/tjänsttyp) på 1 och en tom segmentdifferenator (SD).

Skapa den mobila nätverksplatsresursen

I det här steget skapar du den mobila nätverksplatsresursen som representerar den fysiska företagsplatsen för din Azure Stack Edge-enhet, som är värd för paketkärninstansen.

Logga in på Azure-portalen.

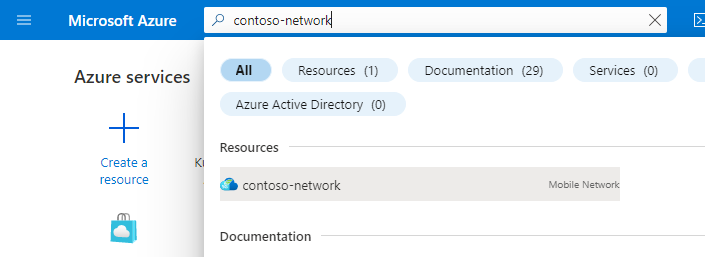

Sök efter och välj den mobilnätverksresurs som representerar det privata mobilnätverk som du vill lägga till en webbplats i.

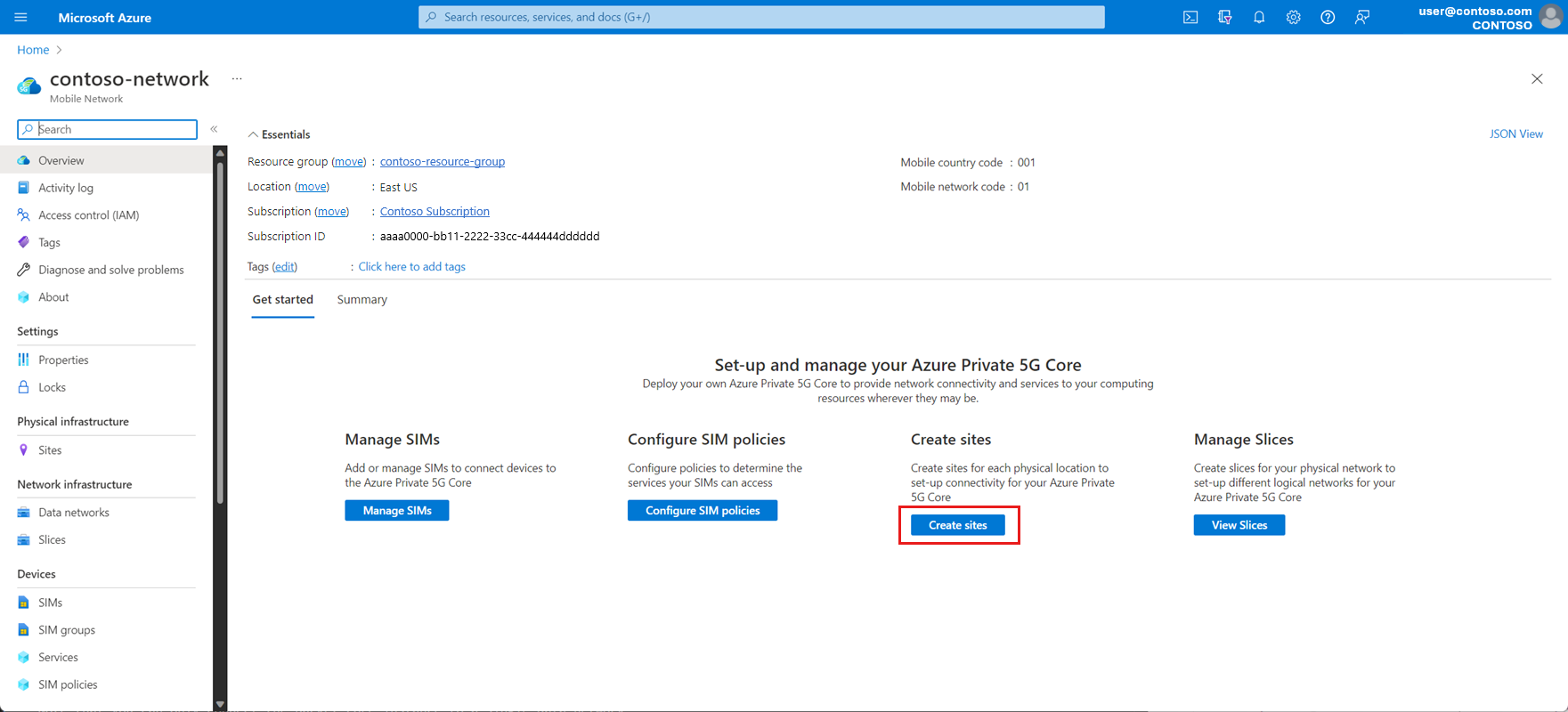

På fliken Kom igång väljer du Skapa webbplatser.

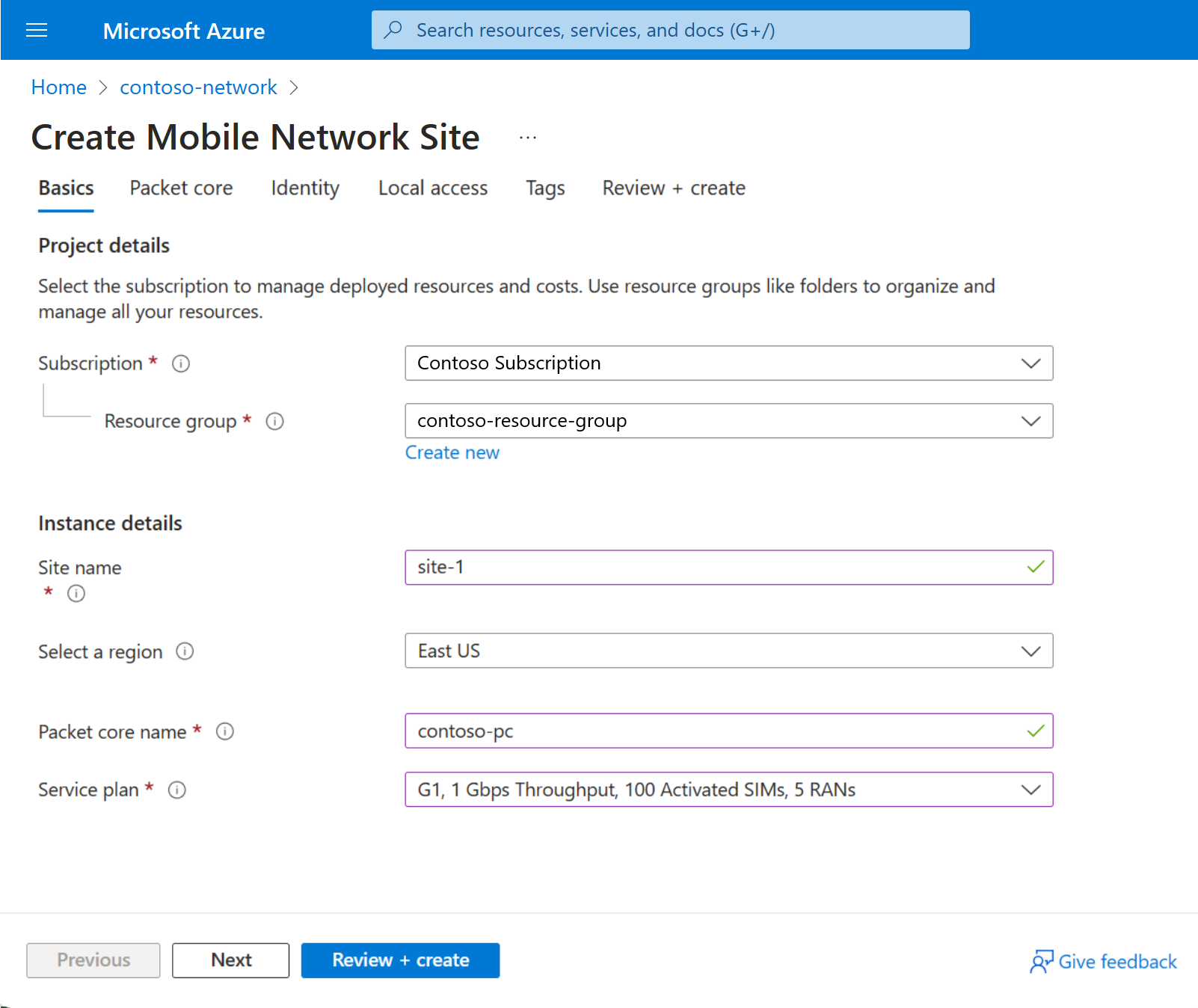

Använd den information som du samlade in i Samla in platsresursvärden för att fylla i fälten på fliken Grundläggande konfiguration och välj sedan Nästa : Paketkärna >.

Nu visas fliken Paketkärnkonfiguration . Ange fälten på följande sätt:

Använd den information som du samlade in i Samla in paketkärnkonfigurationsvärden för att fylla i fälten Tekniktyp, Azure Stack Edge-enhet och Anpassad plats .

För en distribution med hög tillgänglighet (HA) anger du ASE-klustret med två noder som Azure Stack Edge-enhet.

Välj den rekommenderade paketkärnversionen i fältet Version .

Kommentar

Om en varning visas om en inkompatibilitet mellan den valda paketkärnversionen och den aktuella Azure Stack Edge-versionen måste du uppdatera ASE först. Välj Uppgradera ASE i varningsmeddelandet och följ anvisningarna i Uppdatera din Azure Stack Edge Pro GPU. När du har uppdaterat DIN ASE går du tillbaka till början av det här steget för att skapa platsresursen.

Kontrollera att AKS-HCI har valts i fältet Plattform .

Om det behövs kan du inaktivera automatisk backhauling av edge-nätverksfunktionsloggar till Microsofts support med hjälp av kryssrutan.

Använd den information som du samlade in i Samla in nätverksvärden för åtkomst för att fylla i fälten i avsnittet Åtkomstnätverk .

Kommentar

Virtuellt ASE N2-undernät och virtuellt ASE N3-undernät (om den här webbplatsen stöder 5G UEs), virtuellt ASE S1-MME-undernät och ASE S1-U virtuellt undernät (om den här webbplatsen stöder 4G UEs) eller ASE N Det virtuella undernätet 2/S1-MME och det virtuella UNDERnätet ASE N3/S1-U (om den här webbplatsen stöder både 4G- och 5G UEs) måste matcha motsvarande virtuella nätverksnamn på port 5 på din Azure Stack Edge Pro GPU-enhet.

I avsnittet Anslutna datanätverk väljer du Bifoga datanätverk. Välj om du vill använda ett befintligt datanätverk eller skapa ett nytt och använd sedan den information som du samlade in i Samla in datanätverksvärden för att fylla i fälten. Notera följande:

- Virtuellt ASE N6-undernät (om den här webbplatsen stöder 5G UEs), virtuellt ASE SGi-undernät (om den här webbplatsen stöder 4G UEs) eller ase N6/SGi virtuellt undernät (om den här webbplatsen stöder kombinerat 4G- och 5G UEs) måste matcha motsvarande virtuella nätverksnamn på port 5 eller 6 på din Azure Stack Edge Pro-enhet.

- Om du har valt att inte konfigurera en DNS-server avmarkerar du kryssrutan Ange DNS-adresser för UEs.

- Om du har valt att hålla NAPT inaktiverat kontrollerar du att du konfigurerar din datanätverksrouter med statiska vägar till UE IP-poolerna via lämplig IP-adress för användarplansdata för motsvarande anslutna datanätverk.

När du har fyllt i fälten väljer du Bifoga.

Använd den information som du samlade in i Samla in nätverksvärden för åtkomst för att fylla i fälten i avsnittet Åtkomstnätverk .

Kommentar

Virtuellt ASE N2-undernät och virtuellt ASE N3-undernät (om den här webbplatsen stöder 5G UEs), virtuellt ASE S1-MME-undernät och ASE S1-U virtuellt undernät (om den här webbplatsen stöder 4G UEs) eller ASE N2/S1-MME virtuellt undernät och ASE N3/S1-U virtuellt undernät (om den här webbplatsen stöder både 4G- och 5G UEs) måste matcha motsvarande virtuella nätverksnamn på port 3 på din Azure Stack Edge Pro-enhet.

Om du har bestämt dig för att använda RADIUS-autentisering (Remote Authentication Dial-In User Service) väljer du Aktivera i avsnittet RADIUS-serverkonfiguration och använder informationen du samlade in i Samla in RADIUS-värden för att fylla i fälten.

I avsnittet Anslutna datanätverk väljer du Bifoga datanätverk. Välj om du vill använda ett befintligt datanätverk eller skapa ett nytt och använd sedan den information som du samlade in i Samla in datanätverksvärden för att fylla i fälten. Notera följande:

- Virtuellt ASE N6-undernät (om den här webbplatsen stöder 5G UEs), virtuellt ASE SGi-undernät (om den här webbplatsen stöder 4G UEs) eller ase N6/SGi virtuellt undernät (om den här webbplatsen stöder kombinerat 4G- och 5G UEs) måste matcha motsvarande virtuella nätverksnamn på port 3 eller 4 på din Azure Stack Edge Pro-enhet.

- Om du har valt att inte konfigurera en DNS-server avmarkerar du kryssrutan Ange DNS-adresser för UEs.

- Om du har valt att hålla NAPT inaktiverat kontrollerar du att du konfigurerar din datanätverksrouter med statiska vägar till UE IP-poolerna via lämplig IP-adress för användarplansdata för motsvarande anslutna datanätverk.

När du har fyllt i fälten väljer du Bifoga.

Upprepa föregående steg för varje ytterligare datanätverk som du vill konfigurera.

Gå till fliken Diagnostik . Om du vill aktivera UE-måttövervakning väljer du Aktivera i listrutan UE-måttövervakning . Använd informationen som samlas in i Samla in UE-värden för användningsspårning för att fylla i Azure Event Hub-namnrymden, Händelsehubbens namn och användartilldelade hanterade identitetsvärden.

Om du har valt att konfigurera insamling av diagnostikpaket eller använda en användartilldelad hanterad identitet för HTTPS-certifikat för den här webbplatsen väljer du Nästa: Identitet >.

Om du har valt att inte konfigurera insamling av diagnostikpaket eller använda en användartilldelad hanterad identitet för HTTPS-certifikat för den här webbplatsen kan du hoppa över det här steget.- Välj + Lägg till för att konfigurera en användartilldelad hanterad identitet.

- På panelen Välj hanterad identitet :

- Välj Prenumeration i listrutan.

- Välj den hanterade identiteten i listrutan.

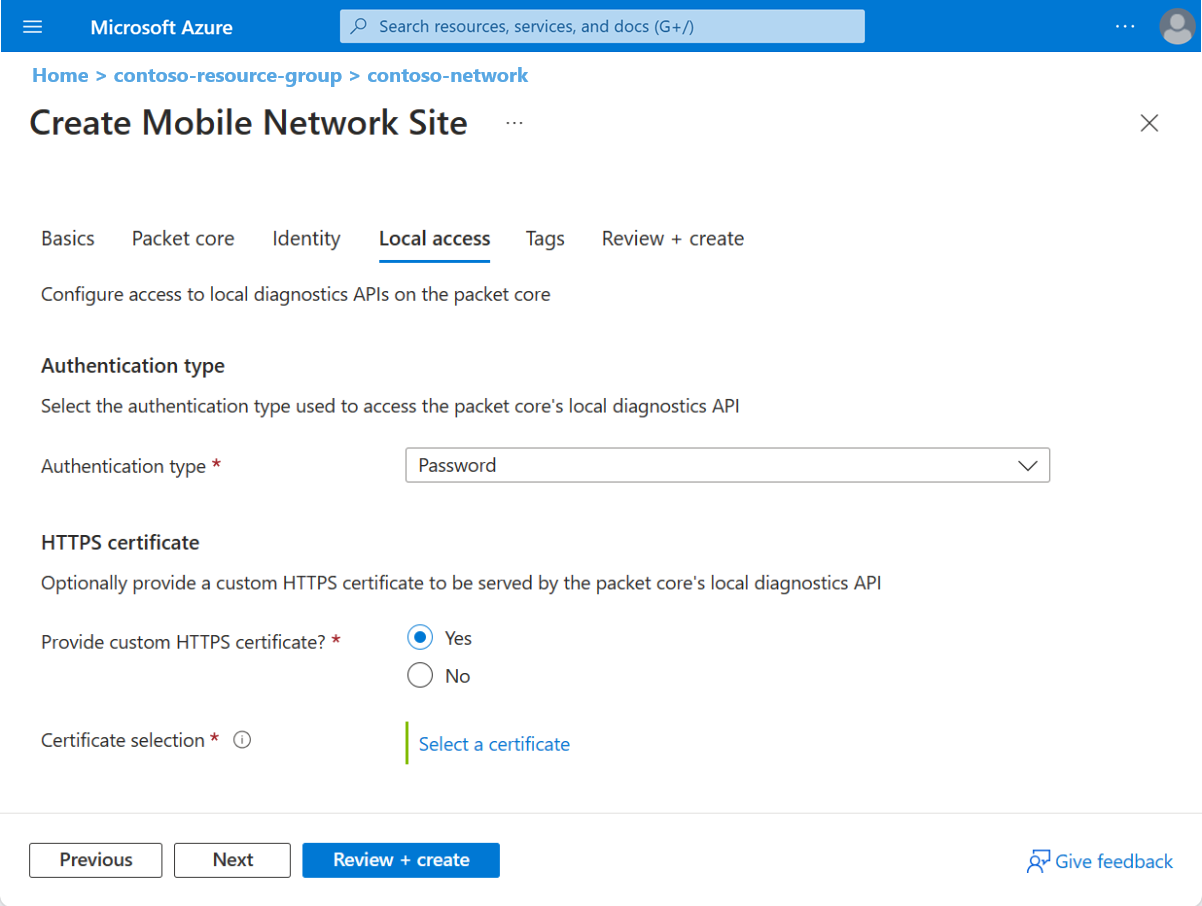

Om du har valt att ange ett anpassat HTTPS-certifikat i Samla in lokala övervakningsvärden väljer du Nästa: Lokal åtkomst >. Om du har valt att inte ange ett anpassat HTTPS-certifikat i det här skedet kan du hoppa över det här steget.

- Under Ange anpassat HTTPS-certifikat? väljer du Ja.

- Använd den information som du samlade in i Samla in lokala övervakningsvärden för att välja ett certifikat.

I avsnittet Lokal åtkomst anger du fälten på följande sätt:

- Under Autentiseringstyp väljer du den autentiseringsmetod som du har valt att använda i Välj autentiseringsmetod för lokala övervakningsverktyg.

- Under Ange anpassat HTTPS-certifikat? väljer du Ja eller Nej baserat på om du har valt att ange ett anpassat HTTPS-certifikat i Samla in lokala övervakningsvärden. Om du har valt Ja använder du den information som du samlade in i Samla in lokala övervakningsvärden för att välja ett certifikat.

Välj Granska + skapa.

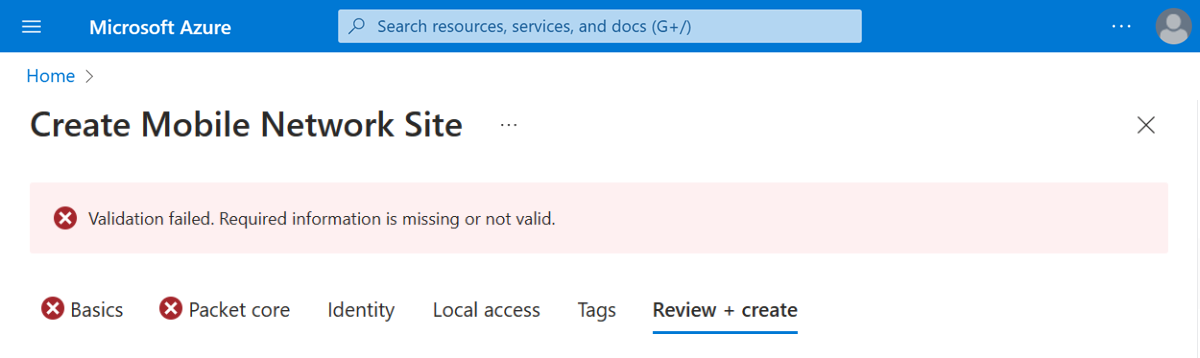

Azure verifierar nu de konfigurationsvärden som du har angett. Du bör se ett meddelande som anger att dina värden har godkänts.

Om verifieringen misslyckas visas ett felmeddelande och flikarna Konfiguration som innehåller den ogiltiga konfigurationen flaggas med röda X-ikoner. Välj de flaggade flikarna och använd felmeddelandena för att korrigera ogiltig konfiguration innan du återgår till fliken Granska + skapa .

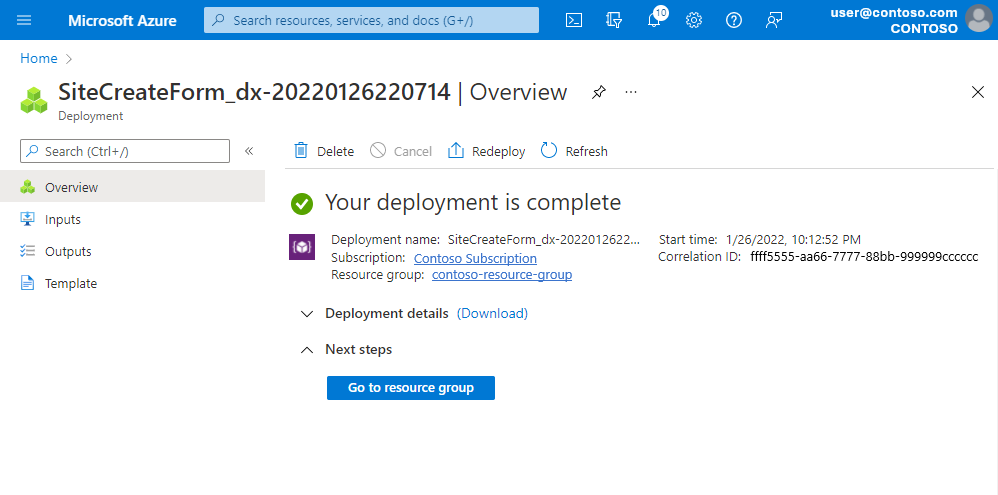

När konfigurationen har verifierats kan du välja Skapa för att skapa platsen. Azure-portalen visar följande bekräftelseskärm när webbplatsen har skapats.

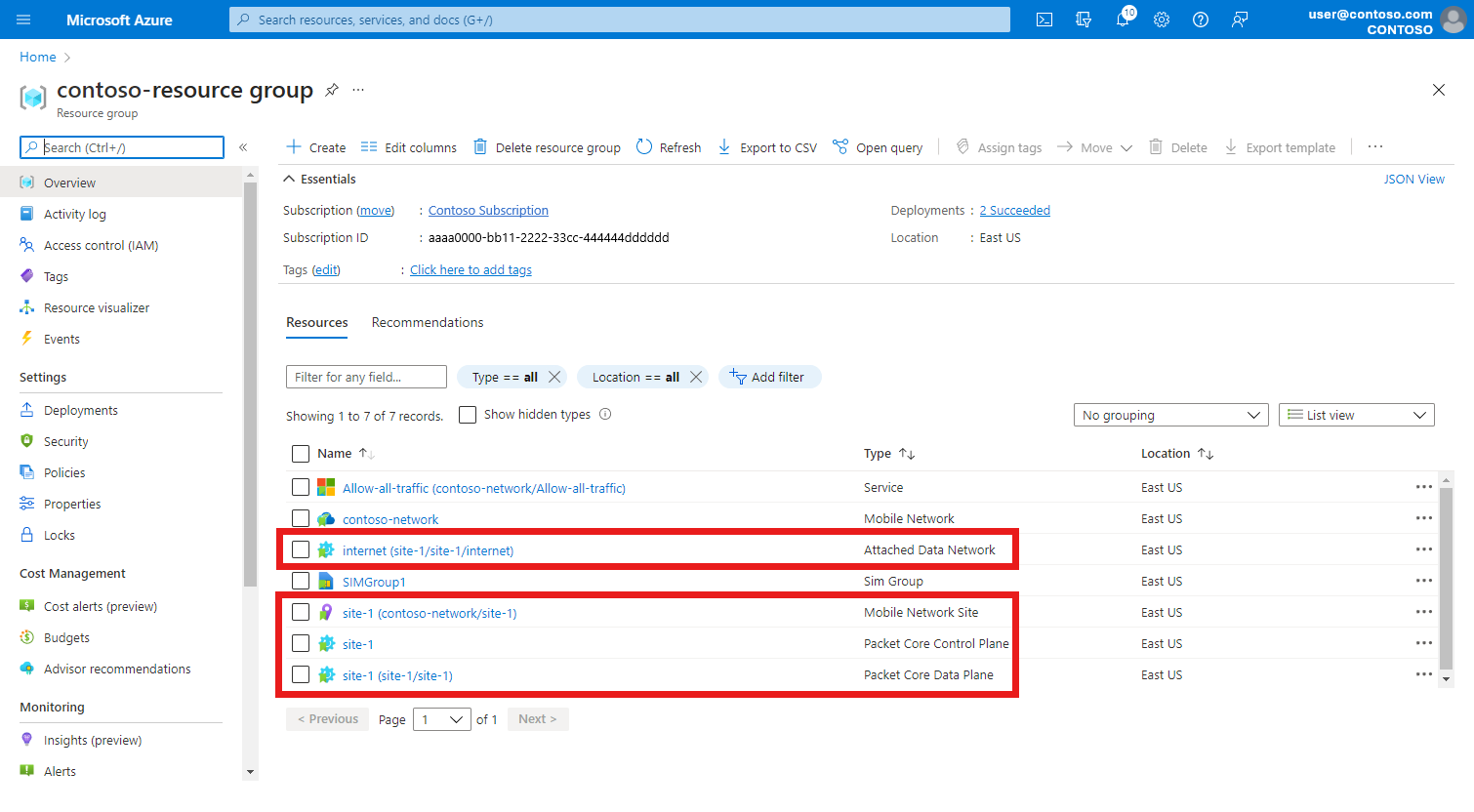

Välj Gå till resursgrupp och bekräfta att den innehåller följande nya resurser:

- En mobil nätverksplatsresurs som representerar webbplatsen som helhet.

- En Packet Core Control Plane-resurs som representerar kontrollplanets funktion för paketkärninstansen på platsen.

- En Packet Core Data Plane-resurs som representerar dataplanets funktion för paketkärninstansen på platsen.

- En eller flera datanätverksresurser som representerar datanätverken (om du väljer att skapa nya datanätverk).

- En eller flera anslutna datanätverksresurser som tillhandahåller konfiguration för paketkärninstansens anslutning till datanätverken.

Om du vill tilldela ytterligare paketskärnor till platsen kan du läsa Skapa ytterligare Packet Core-instanser för en webbplats med hjälp av Azure-portalen för varje ny paketkärnresurs.

Nästa steg

Om du har bestämt dig för att konfigurera Microsoft Entra-ID för lokal övervakningsåtkomst följer du stegen i Aktivera Microsoft Entra-ID för lokala övervakningsverktyg.

Om du inte redan har gjort det bör du nu utforma principkontrollkonfigurationen för ditt privata mobilnätverk. På så sätt kan du anpassa hur dina paketkärninstanser tillämpar tjänstkvalitetsegenskaper (QoS) på trafiken. Du kan också blockera eller begränsa vissa flöden. Mer information om hur du utformar principkontrollkonfigurationen för ditt privata mobilnätverk finns i Principkontroll .