[PUBLIC PREVIEW] Snabbstart: Granska Azures säkerhetsbaslinje för Linux med en testdator

I den här guiden använder du Azure Policy för att granska en testdator mot Azure-säkerhetsbaslinjen för Linux.

Mer specifikt kommer du att:

- Skapa en tom resursgrupp

- Importera en princip definition och tilldela den till den tomma resursgruppen

- Skapa en virtuell dator i resursgruppen och observera granskningsresultaten

Om du inte har något Azure-konto kan du skapa en kostnadsfri utvärderingsversion.

Förhandsversionsöverväganden

Den här implementeringen av säkerhetsbaslinjen är en tidig förhandsversion.

Feedbackkanaler finns i avsnittet Relaterade resurser i slutet av den här artikeln.

Kända problem eller begränsningar i förhandsversionen:

- Vi rekommenderar att du testar principen i en testmiljö

- Principdefinitionen importeras manuellt till Azure, inte inbyggd (när distributionen startar blir den en inbyggd princip för Azure Policy – vi uppdaterar den regionala distributionen på den här sidan)

- Förutom vanliga anslutningskrav för Azure-tjänster kräver hanterade datorer åtkomst till:

https://github.com/Azure/azure-osconfig/releases/download/ignite_2024/AzureLinuxBaseline.zip - Den aktuella baslinjen baseras på CIS Distro Independent Benchmark – version 2.0.0 och har cirka 63% täckning av baslinjen

- Anpassningen av baslinjeinställningarna är begränsad till principens effekt – AuditIfNotExist jämfört med DeployIfNotExist (automatisk reparation finns i begränsad offentlig förhandsversion)

Förutsättningar

Kontrollera att du redan har följande innan du försöker utföra stegen i den här artikeln:

- Ett Azure-konto där du har åtkomst till att skapa en resursgrupp, principtilldelningar och en virtuell dator.

- Din föredragna miljö för att interagera med Azure, till exempel:

- [Rekommenderas] Använda Azure Cloud Shell (på https://shell.azure.com eller din lokala motsvarighet)

- ELLER Använd din egen dator- och gränssnittsmiljö med Azure CLI installerat och loggat in

- ELLER Använd Azure-portalen (på https://portal.azure.com eller din lokala motsvarighet)

Kontrollera att du är inloggad i testmiljön

Använd kontoinformationen i portalen för att se din aktuella kontext.

Skapa en resursgrupp

Dricks

Det är godtyckligt att använda "USA, östra" (eastus) som en exempelplats i den här artikeln. Du kan välja valfri tillgänglig Azure-plats.

- Från Azure-portalen bläddrar du till resursgrupper

- Välj + Skapa

- Välj ett namn och en region, till exempel "my-demo-rg" och "USA, östra"

- Gå vidare till Granska + skapa

Importera principdefinitionen

Principdefinitionen för förhandsversionen är inte inbyggd i Azure just nu. Följande steg visar hur du importerar den som en anpassad principdefinition.

- Ladda ned principdefinitionen JSON till datorn och öppna den i önskad textredigerare. I ett senare steg kopierar och klistrar du in innehållet i den här filen.

- I sökfältet i Azure-portalen skriver du Princip och väljer Princip i tjänsternas resultat.

- I översikten över Azure Policy navigerar du till Redigering>Definitioner.

- Välj + Principdefinitionoch fyll i det resulterande formuläret på följande sätt:

- Definitionsplats: <välja din Azure-testprenumeration>

- Namn: [Förhandsversion]: Azure-säkerhetsbaslinje för Linux (efter OSConfig)

- Category: Använd befintlig > gästkonfiguration

principregel :Ta bort det förfyllda innehållet och klistra sedan ini JSON från filen i steg 1

Tilldela principen till din tomma testresursgrupp

- På sidan Principdefinition väljer du Tilldela princip, som tar dig till arbetsflödet för att tilldela principen

-

fliken Grundläggande:

-

Scope: Välj din testa resursgrupp (till exempel my-demo-rg)

- Var försiktig inte att välja hela prenumerationen eller fel resursgrupp

- Principdefinition: [Förhandsversion]: Azure-säkerhetsbaslinje för Linux (efter OSConfig)

- Tilldelningsnamn: Granskning [förhandsversion]: Azure-säkerhetsbaslinje för Linux (efter OSConfig)

-

Scope: Välj din testa resursgrupp (till exempel my-demo-rg)

- fliken Parametrar

- Valfritt: Gå till fliken Parametrar för att kontrollera vilka parametrar som är tillgängliga. Om du testar med en Arc-aktiverad dator i stället för en virtuell Azure-dator måste du ändra "inkludera Arc-datorer" till sant.

- Valfritt: Välj effekten av principen:

- "AuditIfNotExist" innebär att principen endast granska

- !! Varning – den automatiska reparationen anger principdefinitionerna till önskat tillstånd och kan orsaka avbrott – det här är en begränsad offentlig förhandsversion!

- "DeployIfNotExist" innebär att det körs i automatiskt reparationsläge läge – inte använder det i produktionsläge

- fliken Reparation

- Välj alternativet för att skapa hanterad identitetoch välj "systemhanterad"

-

fliken Granska + skapa

- Välj Skapa

- Gå tillbaka till principdefinitionssidan och gå till den principtilldelning som du nyss skapade under fliken Tilldelningar

Skapa en virtuell testdator (virtuell dator) och förbered den för datorkonfiguration

- Skapa en virtuell Linux-dator med följande alternativ:

- Namn på virtuell dator: my-demo-vm-01

- Resursgrupp: Den tomma resursgruppen som skapades tidigare, t.ex. my-demo-rg

- Image: Ubuntu Server 22.04 eller RedHat Enterprise Linux (RHEL) 9

- VM-arkitektur: x64

- VM-storlek: Ditt val, men observera att mindre vm-storlekar i B-serien, till exempel Standard_B2s, kan vara ett kostnadseffektivt alternativ för testning

- När den virtuella datorn har skapats uppdaterar du den virtuella datorn så att den fungerar med Datorkonfiguration:

- Lägg till en systemtilldelad identitet, om den inte redan finns

- Lägg till datorkonfigurationstillägget (märkt i portalen som Azure Automanage Machine Configuration)

Dricks

Tilläggsstegen för hanterad identitet och datorkonfiguration utfördes manuellt i den här guiden för att minska väntetiden och minska kontextändringarna. I stor skala kan dessa uppfyllas med hjälp av det Deploy prerequisites to enable Guest Configuration policies on virtual machines inbyggda principinitiativet.

VIKTIGT: Ta en paus innan du fortsätter

Flera steg kommer nu att utföras automatiskt. Var och en av dessa steg kan ta några minuter. Vänta därför minst 15 minuter innan du fortsätter.

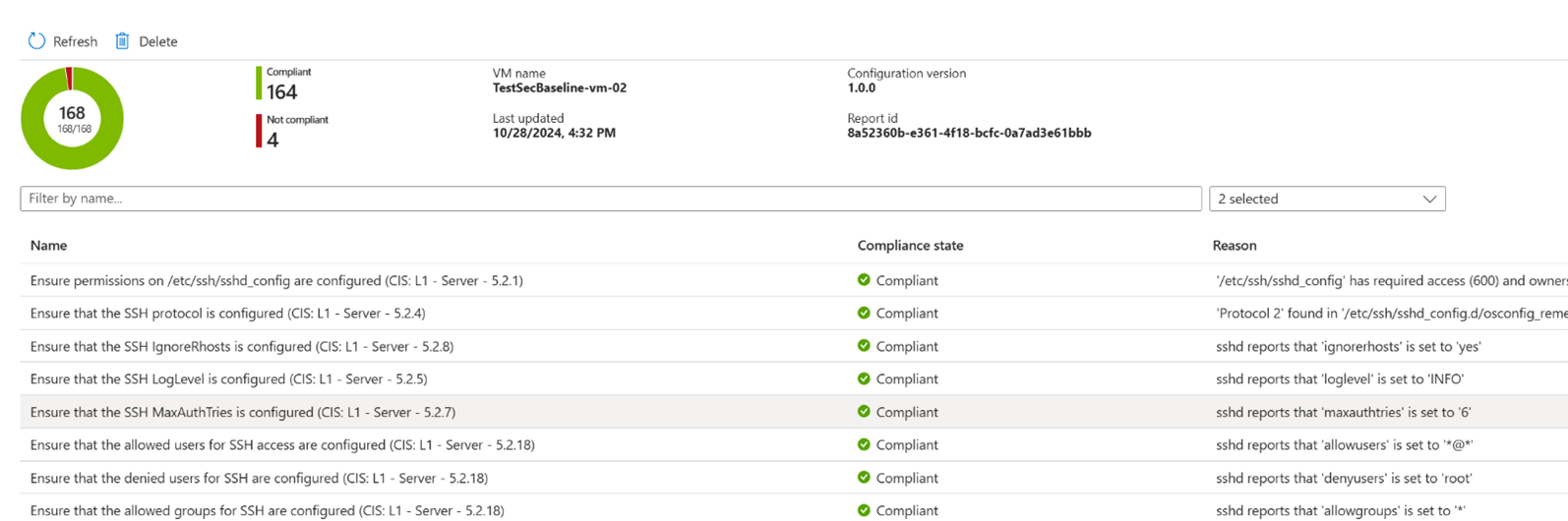

Observera resultat

Följande exempel visar hur du hämtar:

- Antal datorer efter efterlevnadstillstånd (användbart i produktionsskalor, där du kan ha tusentals datorer)

- Lista över datorer med efterlevnadstillstånd för varje

- Detaljerad lista över baslinjeregler med efterlevnadstillstånd och bevis (kallas även Reasons) för varje

Dricks

Förvänta dig att se röda icke-kompatibla resulterar i följande. Användningsfallet endast för granskning handlar om att identifiera skillnaden mellan befintliga system och Azure-säkerhetsbaslinjen.

- Gå till översiktssidan för Azure Policy

- Klicka på "Efterlevnad" i det vänstra navigeringsfältet

- Klicka på din "Min demotilldelning av..." principtilldelning

- Observera att den här sidan innehåller båda:

- Antal datorer efter efterlevnadstillstånd

- Lista över datorer med efterlevnadstillstånd för varje

- När du är redo att se en detaljerad lista över baslinjeregler med efterlevnadstillstånd och bevis gör du följande:

- I listan över datorer (visas under Resursefterlevnad) väljer du namnet på testdatorn

- Klicka på Visa resurs för att gå till översiktssidan för datorn

- I det vänstra navigeringsfältet letar du upp och väljer Konfigurationshantering

- I listan med konfigurationer väljer du den konfiguration vars namn börjar med LinuxSecurityBaseline...

- I konfigurationsinformationsvyn använder du listrutan filter för att Välj alla om du vill se både efterlevnadsregler och icke-kompatibla regler

Valfritt: Lägg till fler testdatorer för att uppleva skalning

I den här artikeln tilldelades principen till en resursgrupp som ursprungligen var tom och sedan fick en virtuell dator. Även om det visar att systemet fungerar från slutpunkt till slutpunkt ger det ingen känsla av skalningsåtgärder. I kompatibilitetsvyn för principtilldelning kan till exempel ett cirkeldiagram över en dator kännas artificiellt.

Överväg att lägga till fler testdatorer i resursgruppen, antingen manuellt eller via automatisering. Dessa datorer kan vara virtuella Azure-datorer eller Arc-aktiverade datorer. När du ser att dessa datorer är kompatibla (eller till och med misslyckas) kan du få en mer omfattande känsla av att operationalisera Azure-säkerhetsbaslinjen i stor skala.

Rensa resurser

Om du vill undvika löpande avgifter bör du överväga att ta bort den resursgrupp som används i den här artikeln. Azure CLI-kommandot skulle till exempel vara az group delete --name "my-demo-rg".

Relaterat innehåll

- För att ge feedback, diskutera funktionsförfrågningar osv. kontakta: linux_sec_config_mgmt@service.microsoft.com

- Läs mer om lanseringsbloggen som tillkännagavs på Ignite 2024

- registrera dig för den begränsade förhandsversionen av automatisk reparation att arbeta tillsammans med oss och hjälpa till att forma framtiden för den här funktionen