Snabbstart: Förutsättningar för operator och containerbaserad nätverksfunktion (CNF)

Den här snabbstarten innehåller nödvändiga uppgifter för Operator och Containerized Network Function (CNF). Även om det är möjligt att automatisera dessa uppgifter i din NSD (nätverkstjänstdefinition), utförs åtgärderna manuellt i den här snabbstarten.

Kommentar

De uppgifter som presenteras i den här artikeln kan kräva lite tid att slutföra.

Behörigheter

Du behöver en Azure-prenumeration med en befintlig resursgrupp som du har rollen Deltagare för och rollen Administratör för användaråtkomst.

Alternativt kan AOSM CLI-tillägget skapa resursgruppen åt dig, i vilket fall du behöver rollen Deltagare i den här prenumerationen. Om du använder den här funktionen måste du lägga till rollen Administratör för användaråtkomst med omfånget för den här nyligen skapade resursgruppen.

Du behöver också rollen Administratör för användaråtkomst över resursgruppen För utgivare av nätverksfunktionsdefinition. Resursgruppen Network Function Definition Publisher användes i Snabbstart: Publicera Nginx-container som Containerized Network Function (CNF). Kontrollera filen input-cnf-nfd.jsonc för resursgruppens namn.

Ange miljövariabler

Anpassa miljövariabelinställningarna och referenserna efter behov för din specifika miljö. I Windows PowerShell ställer du till exempel in miljövariablerna på följande sätt:

$env:ARC_RG="<my rg>"

Om du vill använda en miljövariabel refererar du till den som $env:ARC_RG.

export resourceGroup=operator-rg

export location=<region>

export clusterName=<replace with clustername>

export customlocationId=${clusterName}-custom-location

export extensionId=${clusterName}-extension

Skapa resursgrupp

Skapa en resursgrupp som värd för ditt AKS-kluster (Azure Kubernetes Service). Det är också här som dina operatorresurser skapas i senare guider.

az account set --subscription <subscription>

az group create -n ${resourceGroup} -l ${location}

Etablera Azure Kubernetes Service-kluster (AKS)

az aks create -g ${resourceGroup} -n ${clusterName} --node-count 3 --generate-ssh-keys

Aktivera Azure Arc

Aktivera Azure Arc för AKS-klustret (Azure Kubernetes Service). Det bör vara tillräckligt att köra kommandona nedan. Om du vill veta mer kan du läsa Skapa och hantera anpassade platser på Azure Arc-aktiverade Kubernetes.

Hämta konfigurationsfilen för AKS-kluster

az aks get-credentials --resource-group ${resourceGroup} --name ${clusterName}

Skapa ett anslutet kluster

Skapa klustret:

az connectedk8s connect --name ${clusterName} --resource-group ${resourceGroup}

Registrera din prenumeration

Registrera din prenumeration på resursprovidern Microsoft.ExtendedLocation:

az provider register --namespace Microsoft.ExtendedLocation

Aktivera anpassade platser

Aktivera anpassade platser i klustret:

az connectedk8s enable-features -n ${clusterName} -g ${resourceGroup} --features cluster-connect custom-locations

Anslut kluster

Anslut klustret:

az connectedk8s connect --name ${clusterName} -g ${resourceGroup} --location $location

Skapa tillägg

Skapa ett tillägg:

az k8s-extension create -g ${resourceGroup} --cluster-name ${clusterName} --cluster-type connectedClusters --name ${extensionId} --extension-type microsoft.azure.hybridnetwork --release-train preview --scope cluster

Skapa anpassad plats

Skapa en anpassad plats:

export ConnectedClusterResourceId=$(az connectedk8s show --resource-group ${resourceGroup} --name ${clusterName} --query id -o tsv)

export ClusterExtensionResourceId=$(az k8s-extension show -c $clusterName -n $extensionId -t connectedClusters -g ${resourceGroup} --query id -o tsv)

az customlocation create -g ${resourceGroup} -n ${customlocationId} --namespace "azurehybridnetwork" --host-resource-id $ConnectedClusterResourceId --cluster-extension-ids $ClusterExtensionResourceId

Hämta värde för anpassad plats

Hämta värdet för Anpassad plats. Du behöver den här informationen för att fylla i konfigurationsgruppens värden för din platsnätverkstjänst (SNS).

Sök efter namnet på den anpassade platsen (customLocationId) i Azure Portal och välj sedan Egenskaper. Leta upp det fullständiga resurs-ID:t under informationsområdet Essentials och leta efter fältnamns-ID. Följande bild innehåller ett exempel på var resurs-ID-informationen finns.

Dricks

Det fullständiga resurs-ID:t har formatet :/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/microsoft.extendedlocation/customlocations/{customLocationName}

Skapa användartilldelad hanterad identitet för platsnätverkstjänsten

Spara följande Bicep-skript lokalt som krav.bicep.

param location string = resourceGroup().location param identityName string = 'identity-for-nginx-sns' resource managedIdentity 'Microsoft.ManagedIdentity/userAssignedIdentities@2018-11-30' = { name: identityName location: location } output managedIdentityId string = managedIdentity.idStarta distributionen av den användartilldelade hanterade identiteten genom att utfärda följande kommando.

az deployment group create --name prerequisites --resource-group ${resourceGroup} --template-file prerequisites.bicepSkriptet skapar en hanterad identitet.

Hämta resurs-ID för hanterad identitet

Kör följande kommando för att hitta resurs-ID:t för den skapade hanterade identiteten.

az deployment group list -g ${resourceGroup} | jq -r --arg Deployment prerequisites '.[] | select(.name == $Deployment).properties.outputs.managedIdentityId.value'Kopiera och spara utdata, vilket är resursidentiteten. Du behöver dessa utdata när du skapar platsnätverkstjänsten.

Uppdatera SNS-behörigheter (Site Network Service)

För att kunna utföra dessa uppgifter behöver du antingen rollen "Ägare" eller "Administratör för användaråtkomst" i både operatorn och resursgrupperna för utgivarresursgrupper för nätverksfunktionsdefinition. Du har skapat operatörens resursgrupp i tidigare aktiviteter. Resursgruppen Network Function Definition Publisher skapades i snabbstart: Publicera Nginx-containern som Containerized Network Function (CNF) och med namnet nginx-publisher-rg i filen input.json.

I tidigare steg skapade du en hanterad identitet med etiketten Identity-for-nginx-sns i referensresursgruppen. Den här identiteten spelar en viktig roll när du distribuerar SNS (Site Network Service). Följ stegen i nästa avsnitt för att ge identiteten rollen Deltagare över resursgruppen Publisher och rollen Hanterad identitetsoperator över sig själv. Genom den här identiteten har SNS (Site Network Service) de behörigheter som krävs.

Bevilja deltagarroll över utgivarens resursgrupp till hanterad identitet

Öppna Azure Portal och öppna den utgivarresursgrupp som skapades när du publicerade nätverksfunktionsdefinitionen.

Välj Åtkomstkontroll (IAM) på sidomenyn i resursgruppen.

Välj Lägg till rolltilldelning.

Under Privilegierade administratörsroller väljer kategori deltagare och fortsätter sedan med Nästa.

Välj Hanterad identitet.

Välj + Välj medlemmar och leta sedan reda på och välj den användartilldelade hanterade identiteten identity-for-nginx-sns.

Bevilja deltagarroll över anpassad plats till hanterad identitet

Öppna Azure Portal och öppna operator-rg för operator-rg.

Välj Åtkomstkontroll (IAM) på sidomenyn i resursgruppen.

Välj Lägg till rolltilldelning.

Under Privilegierade administratörsroller väljer kategori deltagare och fortsätter sedan med Nästa.

Välj Hanterad identitet.

Välj + Välj medlemmar och leta sedan reda på och välj den användartilldelade hanterade identiteten identity-for-nginx-sns.

Bevilja rollen Hanterad identitetsoperator till sig själv

Gå till Azure Portal och sök efter hanterade identiteter.

Välj identitet-för-nginx-sns i listan över hanterade identiteter.

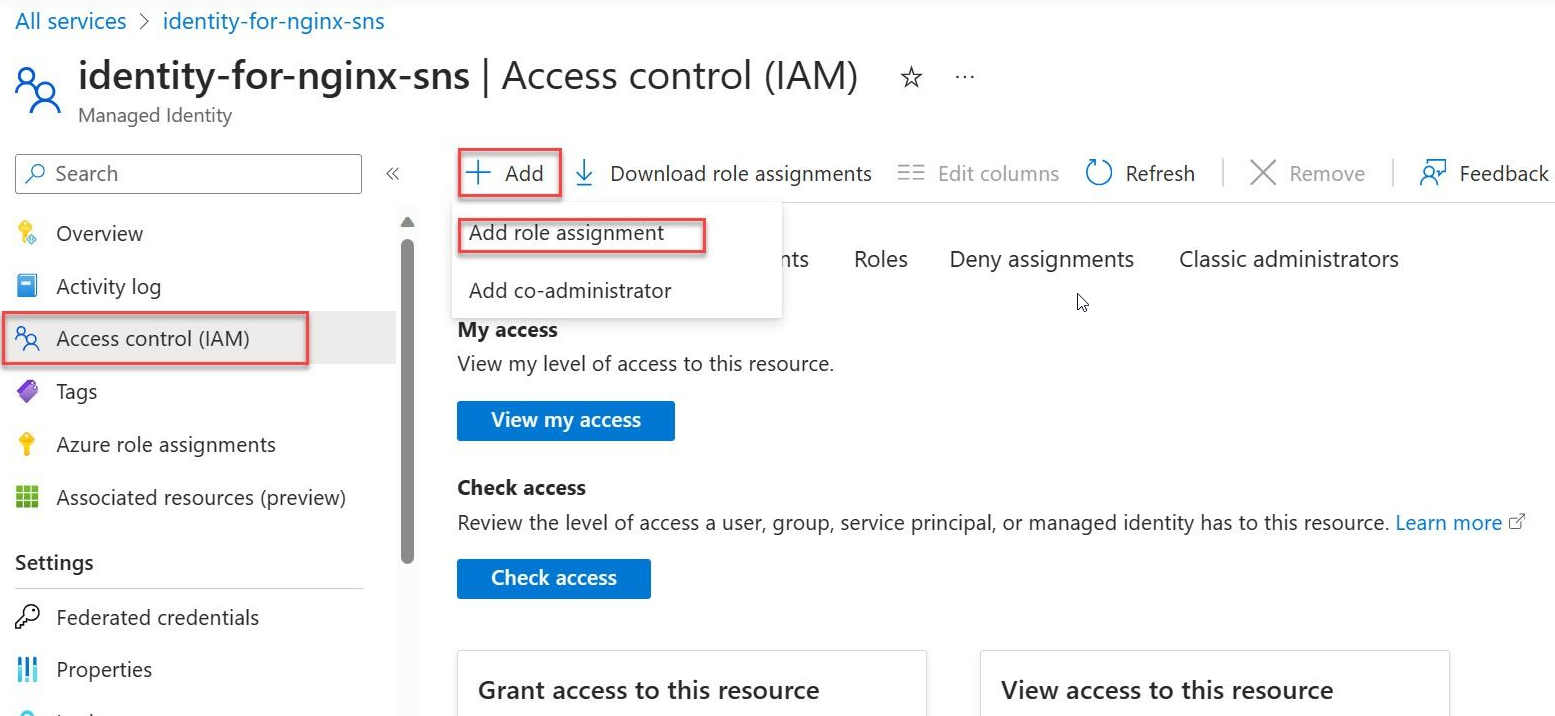

Välj Åtkomstkontroll (IAM) på sidomenyn.

Välj Lägg till rolltilldelning.

Välj rollen Hanterad identitetsoperator och fortsätt sedan med Nästa.

Välj Hanterad identitet.

Välj + Välj medlemmar och navigera till den användartilldelade hanterade identiteten med namnet identity-for-nginx-sns och fortsätt med tilldelningen.

Välj Granska och tilldela.

Slutförandet av alla uppgifter som beskrivs i dessa artiklar säkerställer att SNS (Site Network Service) har de behörigheter som krävs för att fungera effektivt i den angivna Azure-miljön.