Översikt över Network Fabric Services

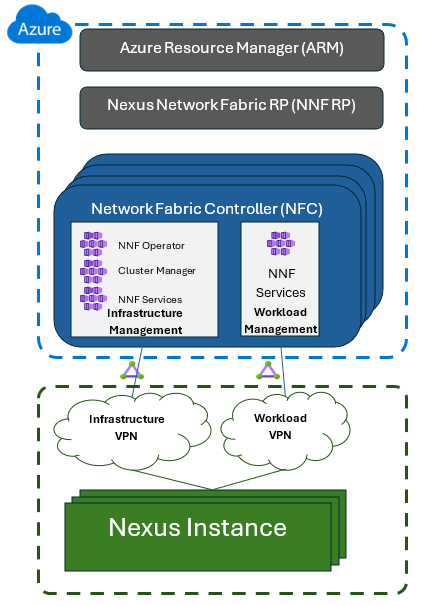

NFC (Network Fabric Controller) fungerar som värd för Nexus Network Fabric-tjänster (NNF), vilket visas i diagrammet nedan. Dessa tjänster möjliggör säker Internetåtkomst för lokala program och tjänster. Kommunikation mellan lokala program och NNF-tjänster underlättas genom en specialiserad Express Route-tjänst (VPN). Med den här konfigurationen kan lokala tjänster ansluta till NNF-tjänsterna via Express Route i ena änden och få åtkomst till Internetbaserade tjänster i den andra änden.

Förbättrad säkerhet med Nexus Network Fabric Proxy Management

Nexus Network Fabric använder en robust, molnbaserad proxy som är utformad för att skydda Nexus-infrastrukturen och dess associerade arbetsbelastningar. Den här proxyn fokuserar främst på att förhindra dataexfiltreringsattacker och upprätthålla en kontrollerad lista över URL:er för NNF-instansanslutningar. I kombination med proxyn under molnet ger NNF-proxyn omfattande säkerhet för arbetsbelastningsnätverk. Det finns två olika aspekter av det här systemet: infrastrukturhanteringsproxyn, som hanterar all infrastrukturtrafik, och proxyn för arbetsbelastningshantering som är dedikerad för att underlätta kommunikationen mellan arbetsbelastningar och offentliga slutpunkter eller Azure-slutpunkter.

Optimerad tidssynkronisering med NTP (Managed Network Time Protocol)

Network Time Protocol (NTP) är ett viktigt nätverksprotokoll som justerar tidsinställningarna för datorsystem över paketkopplade nätverk. I Azure Operator Nexus-instansen är NTP avgörande för att säkerställa konsekventa tidsinställningar för alla beräkningsnoder och nätverksenheter. Den här synkroniseringsnivån är viktig för nätverksfunktionerna (NFs) som körs i infrastrukturen. Det bidrar avsevärt till effektiviteten i telemetri- och säkerhetsåtgärder och upprätthåller systemets integritet och samordning.

Nexus Network Fabric-resurser

Följande är viktiga resurser för Nexus Network Fabric.

InternetGateways

InternetGateways är en viktig resurs i nätverksarkitekturen, som fungerar som anslutningsbrygga mellan ett virtuellt nätverk och Internet. Det gör det möjligt för virtuella datorer och andra entiteter i ett virtuellt nätverk att kommunicera sömlöst med externa tjänster. Dessa tjänster sträcker sig från webbplatser och API:er till olika molntjänster, vilket gör InternetGateways till en mångsidig och viktig komponent.

Egenskaper

| Property | Beskrivning |

|---|---|

| Name | Fungerar som unik identifierare för Internet Gateway. |

| Plats | Anger den Azure-region där Internet Gateway distribueras, vilket säkerställer regional efterlevnad och optimering. |

| Undernät | Definierar de undernät som är länkade till Internet Gateway och bestämmer nätverkssegmenten som den servar. |

| Offentlig IP-adress | Tilldelar en offentlig IP-adress till gatewayen, vilket möjliggör interaktion med externa nätverk. |

| Vägar | Beskriver routningsregler och konfigurationer för att hantera trafik via gatewayen. |

Användningsfall

- Internetåtkomst: Underlättar Internetanslutning för virtuella nätverksresurser, avgörande för uppdateringar, nedladdningar och åtkomst till externa tjänster.

- Hybrid Anslut ivitet: Perfekt för hybridscenarier, vilket möjliggör säkra anslutningar mellan lokala nätverk och Azure-resurser.

- Belastningsutjämning: Förbättrar nätverksprestanda och tillgänglighet genom att distribuera trafik jämnt över flera gatewayer.

- Säkerhetstillämpning: Möjliggör implementering av robusta säkerhetsprinciper, till exempel utgående trafikbegränsningar och krypteringsmandat.

InternetGatewayRules

InternetGatewayRules representerar en uppsättning regler som är associerade med en Internet Gateway i infrastrukturresurserna för hanterade nätverk. Dessa regler fastställer riktlinjer för att antingen tillåta eller begränsa trafik när den flyttas via Internet Gateway, vilket ger ett ramverk för hantering av nätverkstrafik.

Egenskaper

| Property | Beskrivning |

|---|---|

| Name | Fungerar som unik identifierare för varje regel. |

| Prioritet | Anger utvärderingsordningen för reglerna, med regler med högre prioritet som prioritet. |

| Åtgärd | Avgör åtgärden (t.ex. tillåt, neka) för trafik som matchar regelvillkoren. |

| Källans IP-adressintervall | Identifierar det ursprungliga IP-adressintervallet som gäller för regeln. |

| Mål-IP-adressintervall | Definierar mål-IP-adressintervallet för regeln. |

| Protokoll | Anger nätverksprotokollet (t.ex. TCP, UDP) som är relevant för regeln. |

| Portintervall | Information om portintervallet för regeln, om tillämpligt. |

Användningsfall

Trafikfiltrering: InternetGatewayRules gör det möjligt för organisationer att styra både inkommande och utgående nätverkstrafik baserat på specifika kriterier. De kan till exempel blockera vissa IP-intervall eller endast tillåta vissa protokoll.

Framtvinga säkerhetsprinciper: Dessa regler är avgörande för att implementera säkerhetsåtgärder, till exempel att begränsa trafiken för att förbättra nätverkssäkerheten. En organisation kan blockera kända skadliga IP-intervall eller begränsa trafik till specifika portar för vissa tjänster.

Efterlevnadsgaranti: Reglerna kan också användas för att följa regelstandarder genom att begränsa trafiktyper, vilket underlättar datasekretess och åtkomstkontroll.

Belastningsutjämning för trafik: InternetGatewayRules kan distribuera nätverkstrafik över flera gatewayer för att optimera resursanvändningen. Detta omfattar prioritering eller begränsning av trafik baserat på affärsbehov.

Vanliga frågor och svar

Är support tillgänglig för HTTP-slutpunkter?

Azures standardkonfiguration stöder endast HTTPS-slutpunkter för att säkerställa säker kommunikation. HTTP-slutpunkter stöds inte som en del av det här säkerhetsmåttet. Genom att prioritera HTTPS upprätthåller Azure höga standarder för dataintegritet och sekretess.

Hur kan jag Valv skydda mot dataexfiltrering?

För att stärka säkerheten mot dataexfiltrering har Azure stöd för tilldelning av specifika fullständigt kvalificerade domännamn (FQDN) för proxyn. Den här ytterligare säkerhetsåtgärden säkerställer att nätverket bara kan nås av godkänd trafik, vilket avsevärt minimerar risken för obehörig dataflytt.