Självstudie: Använda en NAT-gateway med ett nav- och ekernätverk

Ett nav- och ekernätverk är en av byggstenarna i en nätverksinfrastruktur med hög tillgänglighet på flera platser. Den vanligaste distributionen av ett nav- och ekernätverk görs med avsikten att dirigera all trafik mellan ekrar och utgående Internet via den centrala hubben. Syftet är att inspektera all trafik som passerar nätverket med en virtuell nätverksinstallation (NVA) för säkerhetsgenomsökning och paketinspektion.

För utgående trafik till Internet skulle den virtuella nätverksinstallationen vanligtvis ha ett nätverksgränssnitt med en tilldelad offentlig IP-adress. Den virtuella nätverksinstallationen efter att ha inspekterat den utgående trafiken vidarebefordrar trafiken ut ur det offentliga gränssnittet och till Internet. Azure NAT Gateway eliminerar behovet av den offentliga IP-adress som tilldelats till NVA. Om du kopplar en NAT-gateway till det offentliga undernätet för NVA ändras routningen för det offentliga gränssnittet för att dirigera all utgående Internettrafik via NAT-gatewayen. Avskaffandet av den offentliga IP-adressen ökar säkerheten och möjliggör skalning av utgående källnätverksadressöversättning (SNAT) med flera offentliga IP-adresser och eller offentliga IP-prefix.

Viktigt!

Den NVA som används i den här artikeln är endast i demonstrationssyfte och simuleras med en virtuell Ubuntu-dator. Lösningen innehåller ingen lastbalanserare för hög tillgänglighet för NVA-distributionen. Ersätt den virtuella Ubuntu-datorn i den här artikeln med valfri NVA. Kontakta leverantören av den valda NVA:n för routning och konfigurationsinstruktioner. En lastbalanserare och tillgänglighetszoner rekommenderas för en NVA-infrastruktur med hög tillgänglighet.

I den här självstudien lär du dig att:

- Skapa en NAT-gateway.

- Skapa ett virtuellt nav- och ekernätverk.

- Skapa en simulerad virtuell nätverksinstallation (NVA).

- Tvinga all trafik från ekrarna via hubben.

- Framtvinga all Internettrafik i hubben och ekrarna ut NAT-gatewayen.

- Testa NAT-gatewayen och routningen mellan ekrar.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

Skapa en NAT-gateway

All utgående Internettrafik passerar NAT-gatewayen till Internet. Använd följande exempel för att skapa en NAT-gateway för hubben och ekernätverket.

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du NAT-gateway. Välj NAT-gatewayer i sökresultaten.

Välj + Skapa.

Ange eller välj följande information på fliken Grundläggande i Skapa nat-gateway (network address translation):

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj Skapa ny.

Ange test-rg i Namn.

Välj OK.Instansinformation NAT-gatewayens namn Ange nat-gateway. Region Välj USA, östra 2. Availability zone Välj en zon eller Ingen zon. TCP-timeout för inaktivitet (minuter) Lämna standardvärdet 4. Välj Nästa: Utgående IP-adress.

I Utgående IP-adress i offentliga IP-adresser väljer du Skapa en ny offentlig IP-adress.

Ange public-ip-nat i Namn.

Välj OK.

Välj Granska + skapa.

Välj Skapa.

Skapa ett virtuellt hub-nätverk

Det virtuella hubbnätverket är lösningens centrala nätverk. Hubbnätverket innehåller NVA-installationen och ett offentligt och privat undernät. NAT-gatewayen tilldelas till det offentliga undernätet när det virtuella nätverket skapas. En Azure Bastion-värd konfigureras som en del av följande exempel. Bastion-värden används för att på ett säkert sätt ansluta till den virtuella NVA-datorn och de virtuella testdatorer som distribueras i ekrarna senare i artikeln.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange vnet-hub. Region Välj USA, östra 2. Välj Nästa för att fortsätta till fliken Säkerhet .

Välj Aktivera Azure Bastion i avsnittet Azure Bastion på fliken Säkerhet .

Azure Bastion använder webbläsaren för att ansluta till virtuella datorer i ditt virtuella nätverk via SSH (Secure Shell) eller RDP (Remote Desktop Protocol) med hjälp av sina privata IP-adresser. De virtuella datorerna behöver inte offentliga IP-adresser, klientprogramvara eller särskild konfiguration. Mer information om Azure Bastion finns i Azure Bastion

Ange eller välj följande information i Azure Bastion:

Inställning Värde Azure Bastion-värdnamn Ange bastion. Offentlig IP-adress för Azure Bastion Välj Skapa en offentlig IP-adress.

Ange public-ip-bastion i Namn.

Välj OK.Välj Nästa för att fortsätta till fliken IP-adresser .

I rutan adressutrymme i Undernät väljer du standardundernätet .

I Redigera undernät anger eller väljer du följande information:

Inställning Värde Undernätssyfte Lämna standardinställningen Standard. Name Ange undernät privat. IPv4 IPv4-adressintervall Låt standardvärdet vara 10.0.0.0/16. Startadress Låt standardvärdet vara 10.0.0.0. Storlek Lämna standardvärdet /24(256 adresser). Välj Spara.

Välj + Lägg till ett undernät.

I Lägg till undernät anger eller väljer du följande information:

Inställning Värde Undernätssyfte Lämna standardinställningen Standard. Name Ange undernätspublicering. IPv4 IPv4-adressintervall Låt standardvärdet vara 10.0.0.0/16. Startadress Ange 10.0.253.0. Storlek Välj /28(16 adresser). Säkerhet NAT Gateway Välj nat-gateway. Markera Lägga till.

Välj Granska + skapa.

Välj Skapa.

Det tar några minuter innan skyddsvärden distribueras. När det virtuella nätverket skapas som en del av distributionen kan du gå vidare till nästa steg.

Skapa en simulerad virtuell NVA-dator

Den simulerade NVA:n fungerar som en virtuell installation för att dirigera all trafik mellan ekrarna och hubben och utgående trafik till Internet. En virtuell Ubuntu-dator används för den simulerade NVA:n. Använd följande exempel för att skapa den simulerade NVA:n och konfigurera nätverksgränssnitten.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj + Skapa och sedan virtuell Azure-dator.

I Skapa en virtuell dator anger eller väljer du följande information på fliken Grundläggande :

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Virtual machine name Ange vm-nva. Region Välj (USA) USA, östra 2. Tillgängliga alternativ Välj Ingen infrastrukturredundans krävs. Säkerhetstyp Välj Standard. Bild Välj Ubuntu Server 24.04 LTS – x64 Gen2. VM-arkitektur Låt standardvärdet x64 vara kvar. Storlek Välj en storlek. Administratörskonto Authentication type Välj Lösenord. Username Ange ett användarnamn. Lösenord Ange ett lösenord. Bekräfta lösenord Ange lösenordet igen. Regler för inkommande portar Offentliga inkommande portar Välj Ingen. Välj Nästa: Diskar och sedan Nästa: Nätverk.

På fliken Nätverk anger eller väljer du följande information:

Inställning Värde Nätverksgränssnitt Virtuellt nätverk Välj vnet-hubb. Undernät Välj undernät offentligt (10.0.253.0/28). Offentlig IP-adress Välj Ingen. Nätverkssäkerhetsgrupp för nätverkskort Visa avancerad. Konfigurera nätverkssäkerhetsgrupp Välj Skapa ny.

I Namn anger du nsg-nva.

Välj OK.Låt resten av alternativen vara som standard och välj Granska + skapa.

Välj Skapa.

Konfigurera nätverksgränssnitt för virtuella datorer

IP-konfigurationen för den virtuella datorns primära nätverksgränssnitt är inställd på dynamisk som standard. Använd följande exempel för att ändra IP-konfigurationen för det primära nätverksgränssnittet till statisk och lägga till ett sekundärt nätverksgränssnitt för det privata gränssnittet för NVA.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-nva.

I Översikt väljer du Stoppa om den virtuella datorn körs.

Expandera Nätverk och välj sedan Nätverksinställningar.

I Nätverksinställningar väljer du nätverksgränssnittets namn bredvid Nätverksgränssnitt:. Gränssnittsnamnet är den virtuella datorns namn och slumptal och bokstäver. I det här exemplet är gränssnittsnamnet vm-nva271.

I egenskaperna för nätverksgränssnittet väljer du IP-konfigurationer i Inställningar.

Markera rutan bredvid Aktivera IP-vidarebefordran.

Välj Använd.

När åtgärden apply är klar väljer du ipconfig1.

I Inställningar för privat IP-adress i ipconfig1 väljer du Statisk.

I Privat IP-adress anger du 10.0.253.10.

Välj Spara.

När spara-åtgärden är klar återgår du till nätverkskonfigurationen för vm-nva.

I Nätverksinställningar för vm-nva väljer du Anslut nätverksgränssnitt.

Välj Skapa och koppla nätverksgränssnitt.

I Skapa nätverksgränssnitt anger eller väljer du följande information:

Inställning Värde Projektinformation Resursgrupp Välj test-rg. Nätverksgränssnitt Name Ange nic-private. Undernät Välj subnet-private (10.0.0.0/24). Nätverkssäkerhetsgrupp för nätverkskort Visa avancerad. Konfigurera nätverkssäkerhetsgrupp Välj nsg-nva. Tilldelning av privat IP-adress Välj Statisk. Privat IP-adress Ange 10.0.0.10. Välj Skapa.

Konfigurera programvara för virtuella datorer

Routningen för den simulerade NVA använder IP-tabeller och intern NAT på den virtuella Ubuntu-datorn. Anslut till den virtuella NVA-datorn med Azure Bastion för att konfigurera IP-tabeller och routningskonfigurationen.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-nva.

Starta vm-nva.

När den virtuella datorn har startats fortsätter du med nästa steg.

I avsnittet Översikt väljer du Anslut och sedan Anslut via Bastion.

Ange det användarnamn och lösenord som du angav när den virtuella datorn skapades.

Välj Anslut.

Ange följande information i kommandotolken för den virtuella datorn för att aktivera IP-vidarebefordran:

sudo vim /etc/sysctl.confI Vim-redigeraren tar du bort

#från radennet.ipv4.ip_forward=1:Tryck på Knappen Infoga .

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Tryck på Esc-tangenten.

Ange

:wqoch tryck på Retur.Ange följande information för att aktivera intern NAT på den virtuella datorn:

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo apt-get update sudo apt install iptables-persistentVälj Ja två gånger.

sudo su iptables-save > /etc/iptables/rules.v4 exitAnvänd Vim för att redigera konfigurationen med följande information:

sudo vim /etc/rc.localTryck på Knappen Infoga .

Lägg till följande rad i konfigurationsfilen:

/sbin/iptables-restore < /etc/iptables/rules.v4Tryck på Esc-tangenten.

Ange

:wqoch tryck på Retur.Starta om den virtuella datorn:

sudo reboot

Skapa hubbtabell för nätverksroutning

Routningstabeller används för att skriva över Azures standardroutning. Skapa en routningstabell för att tvinga all trafik i hubbens privata undernät via den simulerade NVA:n.

I sökrutan överst i portalen anger du Routningstabell. Välj Routningstabeller i sökresultatet.

Välj + Skapa.

I Skapa routningstabell anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Region Välj USA, östra 2. Name Ange route-table-nat-hub. Sprida gatewayvägar Lämna standardvärdet Ja. Välj Granska + skapa.

Välj Skapa.

I sökrutan överst i portalen anger du Routningstabell. Välj Routningstabeller i sökresultatet.

Välj route-table-nat-hub.

Expandera Inställningar och välj sedan Vägar.

Välj + Lägg till i vägar.

Ange eller välj följande information i Lägg till väg:

Inställning Värde Vägnamn Ange standard-via-nat-hub. Måltyp Välj IP-adresser. Mål-IP-adresser/CIDR-intervall Ange 0.0.0.0/0. Nästa hopptyp Välj Virtuell installation. Nexthop-adress Ange 10.0.0.10.

Det här är DEN IP-adress som du lade till i det privata gränssnittet för NVA i föregående steg..Markera Lägga till.

Välj Undernät i Inställningar.

Välj + Associera.

Ange eller välj följande information i Associera undernät:

Inställning Värde Virtuellt nätverk Välj vnet-hub (test-rg). Undernät Välj undernät privat. Välj OK.

Skapa ett virtuellt ekernätverk

Skapa ett annat virtuellt nätverk i en annan region för den första ekern i nav- och ekernätverket.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange vnet-spoke-1. Region Välj (USA) USA, södra centrala. Välj Nästa för att fortsätta till fliken Säkerhet .

Välj Nästa för att gå vidare till fliken IP-adresser .

På fliken IP-adresser i IPv4-adressutrymmet väljer du Ta bort adressutrymme för att ta bort adressutrymmet som fylls i automatiskt.

Välj Lägg till IPv4-adressutrymme.

I IPv4-adressutrymme anger du 10.1.0.0. Lämna standardvärdet /16 (65 536 adresser) i maskmarkeringen.

Välj + Lägg till ett undernät.

I Lägg till ett undernät anger eller väljer du följande information:

Inställning Värde Undernätssyfte Lämna standardinställningen Standard. Name Ange undernät privat. IPv4 IPv4-adressintervall Låt standardvärdet vara 10.1.0.0/16. Startadress Låt standardvärdet vara 10.1.0.0. Storlek Lämna standardvärdet /24(256 adresser). Markera Lägga till.

Välj Granska + skapa.

Välj Skapa.

Skapa peering mellan hubb och eker en

En virtuell nätverkspeering används för att ansluta hubben till eker ett och eker ett till hubben. Använd följande exempel för att skapa en dubbelriktad nätverkspeering mellan hubben och ekeren.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj vnet-hubb.

Välj Peerings i Inställningar.

Markera + Lägg till.

Ange eller välj följande information i Lägg till peering:

Inställning Värde Sammanfattning av fjärrvirt virtuellt nätverk Namn på peeringlänk Ange vnet-spoke-1-to-vnet-hub. Distributionsmodell för virtuellt nätverk Låt resource manager-standardvärdet vara kvar. Prenumeration Välj din prenumeration. Virtuellt nätverk Välj vnet-spoke-1 (test-rg). Peeringinställningar för fjärrvirt virtuellt nätverk Tillåt att "vnet-spoke-1" får åtkomst till "vnet-hub" Lämna standardinställningen Markerad. Tillåt att "vnet-spoke-1" tar emot vidarebefordrad trafik från "vnet-hub" Markera kryssrutan. Tillåt att gateway- eller routningsservern i "vnet-spoke-1" vidarebefordrar trafik till "vnet-hub" Lämna standardvärdet Avmarkerat. Aktivera "vnet-spoke-1" för att använda fjärrgatewayen för vnet-hubben eller routningsservern Lämna standardvärdet Avmarkerat. Sammanfattning av lokalt virtuellt nätverk Namn på peeringlänk Ange vnet-hub-to-vnet-spoke-1. Peeringinställningar för lokalt virtuellt nätverk Tillåt att "vnet-hub" får åtkomst till "vnet-spoke-1" Lämna standardinställningen Markerad. Tillåt att "vnet-hub" tar emot vidarebefordrad trafik från "vnet-spoke-1" Markera kryssrutan. Tillåt gateway- eller routningsserver i "vnet-hub" att vidarebefordra trafik till "vnet-spoke-1" Lämna standardvärdet Avmarkerat. Aktivera "vnet-hub" för att använda fjärrgatewayen vnet-spoke-1 eller routningsservern Lämna standardvärdet Avmarkerat. Markera Lägga till.

Välj Uppdatera och kontrollera att peeringstatusen är Ansluten.

Skapa en nätverksvägstabell för eker

Skapa en routningstabell för att tvinga all utgående trafik mellan ekrar och internet via den simulerade NVA:n i det virtuella hubbnätverket.

I sökrutan överst i portalen anger du Routningstabell. Välj Routningstabeller i sökresultatet.

Välj + Skapa.

I Skapa routningstabell anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Region Välj USA, södra centrala. Name Ange route-table-nat-spoke-1. Sprida gatewayvägar Lämna standardvärdet Ja. Välj Granska + skapa.

Välj Skapa.

I sökrutan överst i portalen anger du Routningstabell. Välj Routningstabeller i sökresultatet.

Välj route-table-nat-spoke-1.

I Inställningar väljer du Vägar.

Välj + Lägg till i vägar.

Ange eller välj följande information i Lägg till väg:

Inställning Värde Vägnamn Ange default-via-nat-spoke-1. Måltyp Välj IP-adresser. Mål-IP-adresser/CIDR-intervall Ange 0.0.0.0/0. Nästa hopptyp Välj Virtuell installation. Nexthop-adress Ange 10.0.0.10.

Det här är DEN IP-adress som du lade till i det privata gränssnittet för NVA i föregående steg..Markera Lägga till.

Välj Undernät i Inställningar.

Välj + Associera.

Ange eller välj följande information i Associera undernät:

Inställning Värde Virtuellt nätverk Välj vnet-spoke-1 (test-rg). Undernät Välj undernät privat. Välj OK.

Skapa en virtuell testdator för eker

En virtuell Windows Server 2022-dator används för att testa utgående Internettrafik via NAT-gatewayen och trafik mellan ekrar i nav- och ekernätverket. Använd följande exempel för att skapa en virtuell Windows Server 2022-dator.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj + Skapa och sedan virtuell Azure-dator.

I Skapa en virtuell dator anger eller väljer du följande information på fliken Grundläggande :

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Virtual machine name Ange vm-spoke-1. Region Välj (USA) USA, södra centrala. Tillgängliga alternativ Välj Ingen infrastrukturredundans krävs. Säkerhetstyp Välj Standard. Bild Välj Windows Server 2022 Datacenter – x64 Gen2. VM-arkitektur Låt standardvärdet x64 vara kvar. Storlek Välj en storlek. Administratörskonto Authentication type Välj Lösenord. Username Ange ett användarnamn. Lösenord Ange ett lösenord. Bekräfta lösenord Ange lösenordet igen. Regler för inkommande portar Offentliga inkommande portar Välj Ingen. Välj Nästa: Diskar och sedan Nästa: Nätverk.

På fliken Nätverk anger eller väljer du följande information:

Inställning Värde Nätverksgränssnitt Virtuellt nätverk Välj vnet-spoke-1. Undernät Välj undernät privat (10.1.0.0/24). Offentlig IP-adress Välj Ingen. Nätverkssäkerhetsgrupp för nätverkskort Visa avancerad. Konfigurera nätverkssäkerhetsgrupp Välj Skapa ny.

Ange nsg-spoke-1.Regler för inkommande trafik Välj + Lägg till en inkommande regel.

Välj HTTP i Tjänsten.

Välj Lägg till.

Välj OK.Välj OK.

Låt resten av alternativen vara som standard och välj Granska + skapa.

Välj Skapa.

Vänta tills den virtuella datorn har slutfört distributionen innan du fortsätter till nästa steg.

Installera IIS på en virtuell ekertestdator

IIS är installerat på den virtuella Windows Server 2022-datorn för att testa utgående Internettrafik via NAT-gatewayen och trafik mellan ekrar i nav- och ekernätverket.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-spoke-1.

Expandera Åtgärder och välj sedan Kör kommando.

Välj RunPowerShellScript.

Ange följande skript i Kör kommandoskript:

# Install IIS server role Install-WindowsFeature -name Web-Server -IncludeManagementTools # Remove default htm file Remove-Item C:\inetpub\wwwroot\iisstart.htm # Add a new htm file that displays server name Add-Content -Path "C:\inetpub\wwwroot\iisstart.htm" -Value $("Hello World from " + $env:computername)Markera Kör.

Vänta tills skriptet har slutförts innan du fortsätter till nästa steg. Det kan ta några minuter innan skriptet har slutförts.

När skriptet är klart visar utdata följande:

Success Restart Needed Exit Code Feature Result ------- -------------- --------- -------------- True No Success {Common HTTP Features, Default Document, D...

Skapa det andra virtuella ekernätverket

Skapa det andra virtuella nätverket för den andra ekern i nav- och ekernätverket.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange vnet-spoke-2. Region Välj USA, västra 2. Välj Nästa för att fortsätta till fliken Säkerhet .

Välj Nästa för att gå vidare till fliken IP-adresser .

På fliken IP-adresser i IPv4-adressutrymmet väljer du Ta bort adressutrymme för att ta bort adressutrymmet som fylls i automatiskt.

Välj Lägg till IPv4-adressutrymme.

I IPv4-adressutrymme anger du 10.2.0.0. Lämna standardvärdet /16 (65 536 adresser) i maskmarkeringen.

Välj + Lägg till ett undernät.

I Lägg till ett undernät anger eller väljer du följande information:

Inställning Värde Undernätssyfte Lämna standardinställningen Standard. Name Ange undernät privat. IPv4 IPv4-adressintervall Låt standardvärdet vara 10.2.0.0/16. Startadress Låt standardvärdet vara 10.2.0.0. Storlek Lämna standardvärdet /24(256 adresser). Markera Lägga till.

Välj Granska + skapa.

Välj Skapa.

Skapa peering mellan hubb och eker två

Skapa en dubbelriktad virtuell nätverks peer mellan hubben och eker två.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj vnet-hubb.

Välj Peerings i Inställningar.

Markera + Lägg till.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj vnet-hubb.

Välj Peerings i Inställningar.

Markera + Lägg till.

Ange eller välj följande information i Lägg till peering:

Inställning Värde Sammanfattning av fjärrvirt virtuellt nätverk Namn på peeringlänk Ange vnet-spoke-2-to-vnet-hub. Distributionsmodell för virtuellt nätverk Låt resource manager-standardvärdet vara kvar. Prenumeration Välj din prenumeration. Virtuellt nätverk Välj vnet-spoke-2 (test-rg). Peeringinställningar för fjärrvirt virtuellt nätverk Tillåt att "vnet-spoke-2" får åtkomst till "vnet-hub" Lämna standardinställningen Markerad. Tillåt att "vnet-spoke-2" tar emot vidarebefordrad trafik från "vnet-hub" Markera kryssrutan. Tillåt att gateway- eller routningsservern i "vnet-spoke-2" vidarebefordrar trafik till "vnet-hub" Lämna standardvärdet Avmarkerat. Aktivera "vnet-spoke-2" för att använda fjärrgatewayen för vnet-hubben eller routningsservern Lämna standardvärdet Avmarkerat. Sammanfattning av lokalt virtuellt nätverk Namn på peeringlänk Ange vnet-hub-to-vnet-spoke-2. Peeringinställningar för lokalt virtuellt nätverk Tillåt att "vnet-hub" får åtkomst till "vnet-spoke-2" Lämna standardinställningen Markerad. Tillåt att "vnet-hub" tar emot vidarebefordrad trafik från "vnet-spoke-2" Markera kryssrutan. Tillåt gateway- eller routningsserver i "vnet-hub" att vidarebefordra trafik till "vnet-spoke-2" Lämna standardvärdet Avmarkerat. Aktivera "vnet-hub" för att använda fjärrgatewayen "vnet-spoke-2's" eller routningsservern Lämna standardvärdet Avmarkerat. Markera Lägga till.

Välj Uppdatera och kontrollera att peeringstatusen är Ansluten.

Skapa ekertabell för två nätverksroutning

Skapa en routningstabell för att framtvinga all utgående Internet- och inter-spoke-trafik via den simulerade NVA:n i det virtuella hubbnätverket.

I sökrutan överst i portalen anger du Routningstabell. Välj Routningstabeller i sökresultatet.

Välj + Skapa.

I Skapa routningstabell anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Region Välj USA, västra 2. Name Ange route-table-nat-spoke-2. Sprida gatewayvägar Lämna standardvärdet Ja. Välj Granska + skapa.

Välj Skapa.

I sökrutan överst i portalen anger du Routningstabell. Välj Routningstabeller i sökresultatet.

Välj route-table-nat-spoke-2.

I Inställningar väljer du Vägar.

Välj + Lägg till i vägar.

Ange eller välj följande information i Lägg till väg:

Inställning Värde Vägnamn Ange default-via-nat-spoke-2. Måltyp Välj IP-adresser. Mål-IP-adresser/CIDR-intervall Ange 0.0.0.0/0. Nästa hopptyp Välj Virtuell installation. Nexthop-adress Ange 10.0.0.10.

Det här är DEN IP-adress som du lade till i det privata gränssnittet för NVA i föregående steg..Markera Lägga till.

Välj Undernät i Inställningar.

Välj + Associera.

Ange eller välj följande information i Associera undernät:

Inställning Värde Virtuellt nätverk Välj vnet-spoke-2 (test-rg). Undernät Välj undernät privat. Välj OK.

Skapa en virtuell ekerdator med två test

Skapa en virtuell Windows Server 2022-dator för den virtuella testdatorn i eker två.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj + Skapa och sedan virtuell Azure-dator.

I Skapa en virtuell dator anger eller väljer du följande information på fliken Grundläggande :

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Virtual machine name Ange vm-spoke-2. Region Välj USA, västra 2. Tillgängliga alternativ Välj Ingen infrastrukturredundans krävs. Säkerhetstyp Välj Standard. Bild Välj Windows Server 2022 Datacenter – x64 Gen2. VM-arkitektur Låt standardvärdet x64 vara kvar. Storlek Välj en storlek. Administratörskonto Authentication type Välj Lösenord. Username Ange ett användarnamn. Lösenord Ange ett lösenord. Bekräfta lösenord Ange lösenordet igen. Regler för inkommande portar Offentliga inkommande portar Välj Ingen. Välj Nästa: Diskar och sedan Nästa: Nätverk.

På fliken Nätverk anger eller väljer du följande information:

Inställning Värde Nätverksgränssnitt Virtuellt nätverk Välj vnet-spoke-2. Undernät Välj undernät privat (10.2.0.0/24). Offentlig IP-adress Välj Ingen. Nätverkssäkerhetsgrupp för nätverkskort Visa avancerad. Konfigurera nätverkssäkerhetsgrupp Välj Skapa ny.

Ange nsg-spoke-2.Regler för inkommande trafik Välj + Lägg till en inkommande regel.

Välj HTTP i Tjänsten.

Välj Lägg till.

Välj OK.Låt resten av alternativen vara som standard och välj Granska + skapa.

Välj Skapa.

Vänta tills den virtuella datorn har slutfört distributionen innan du fortsätter till nästa steg.

Installera IIS på en virtuell ekerdator med två test

IIS är installerat på den virtuella Windows Server 2022-datorn för att testa utgående Internettrafik via NAT-gatewayen och trafik mellan ekrar i nav- och ekernätverket.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-spoke-2.

I Åtgärder väljer du Kör kommando.

Välj RunPowerShellScript.

Ange följande skript i Kör kommandoskript:

# Install IIS server role Install-WindowsFeature -name Web-Server -IncludeManagementTools # Remove default htm file Remove-Item C:\inetpub\wwwroot\iisstart.htm # Add a new htm file that displays server name Add-Content -Path "C:\inetpub\wwwroot\iisstart.htm" -Value $("Hello World from " + $env:computername)Markera Kör.

Vänta tills skriptet har slutförts innan du fortsätter till nästa steg. Det kan ta några minuter innan skriptet har slutförts.

När skriptet är klart visar utdata* följande:

Success Restart Needed Exit Code Feature Result ------- -------------- --------- -------------- True No Success {Common HTTP Features, Default Document, D...

Testa NAT-gateway

Anslut till de virtuella Windows Server 2022-datorer som du skapade i föregående steg för att kontrollera att den utgående Internettrafiken lämnar NAT-gatewayen.

Hämta offentlig IP-adress för NAT-gateway

Hämta den offentliga IP-adressen för NAT-gatewayen för verifiering av stegen senare i artikeln.

I sökrutan överst i portalen anger du Offentlig IP-adress. Välj Offentliga IP-adresser i sökresultatet.

Välj public-ip-nat.

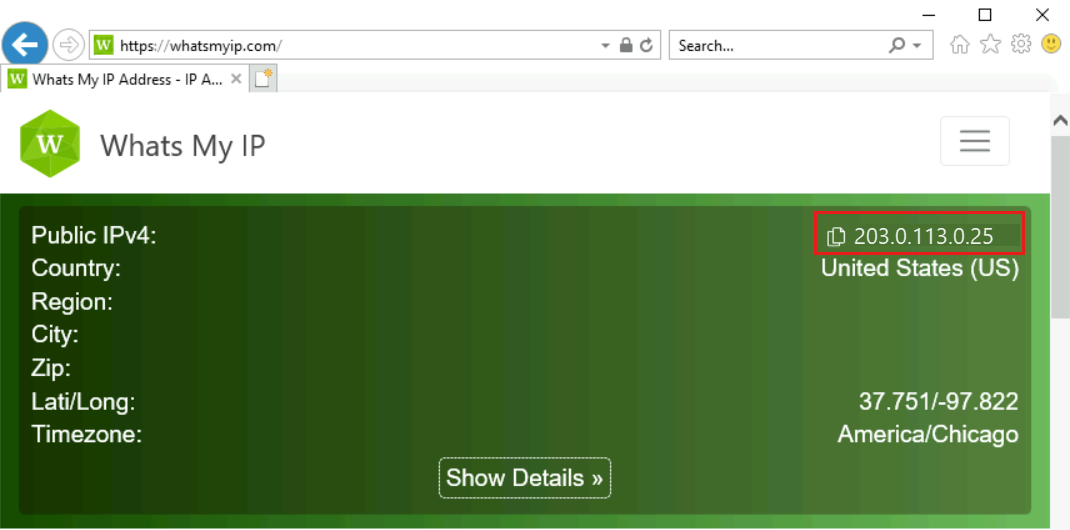

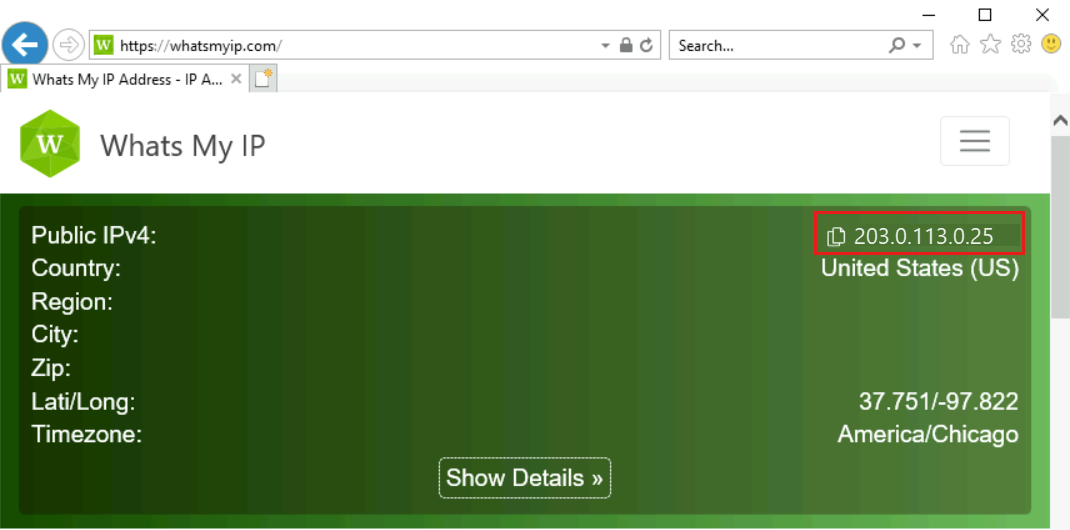

Anteckna värdet i IP-adressen. Exemplet som används i den här artikeln är 52.153.224.79.

Testa NAT-gateway från eker en

Använd Microsoft Edge på den virtuella Windows Server 2022-datorn för att ansluta till för att https://whatsmyip.com verifiera nat-gatewayens funktioner.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-spoke-1.

I Översikt väljer du Anslut och sedan Anslut via Bastion.

Ange det användarnamn och lösenord som du angav när den virtuella datorn skapades.

Välj Anslut.

Öppna Microsoft Edge när skrivbordet har lästs in.

I adressfältet anger du https://whatsmyip.com.

Kontrollera att den utgående IP-adressen som visas är samma som IP-adressen för den NAT-gateway som du hämtade tidigare.

Låt bastionanslutningen vara öppen för vm-spoke-1.

Testa NAT-gateway från eker två

Använd Microsoft Edge på den virtuella Windows Server 2022-datorn för att ansluta till för att https://whatsmyip.com verifiera nat-gatewayens funktioner.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-spoke-2.

I Översikt väljer du Anslut och sedan Anslut via Bastion.

Ange det användarnamn och lösenord som du angav när den virtuella datorn skapades.

Välj Anslut.

Öppna Microsoft Edge när skrivbordet har lästs in.

I adressfältet anger du https://whatsmyip.com.

Kontrollera att den utgående IP-adressen som visas är samma som IP-adressen för den NAT-gateway som du hämtade tidigare.

Låt skyddsanslutningen vara öppen för vm-spoke-2.

Testroutning mellan ekrarna

Trafik från eker ett till eker två och eker två till eker en väg genom den simulerade NVA i det virtuella hubbnätverket. Använd följande exempel för att verifiera routningen mellan ekrar i hubben och ekernätverket.

Testa routning från eker ett till eker två

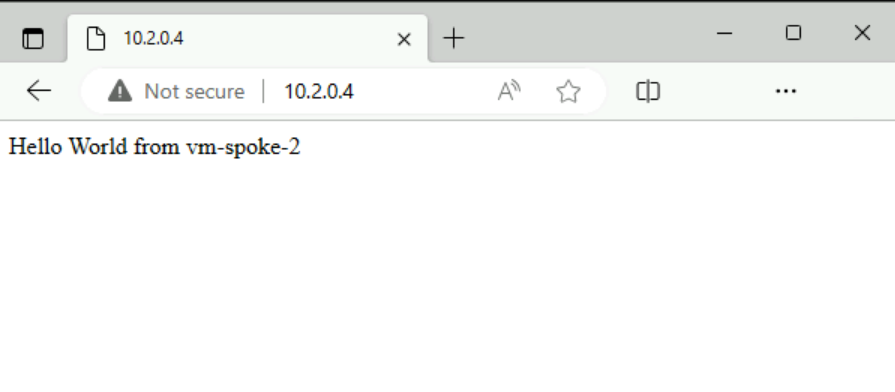

Använd Microsoft Edge för att ansluta till webbservern på vm-spoke-2 som du installerade i föregående steg.

Gå tillbaka till den öppna bastionanslutningen till vm-spoke-1.

Öppna Microsoft Edge om det inte är öppet.

I adressfältet anger du 10.2.0.4.

Kontrollera att IIS-sidan visas från vm-spoke-2.

Stäng bastionanslutningen till vm-spoke-1.

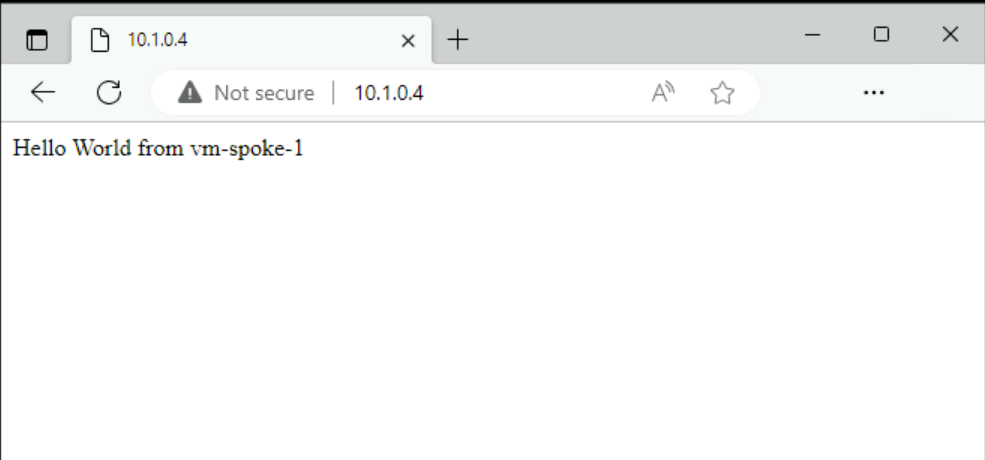

Testa routning från eker två till eker ett

Använd Microsoft Edge för att ansluta till webbservern på vm-spoke-1 som du installerade i föregående steg.

Gå tillbaka till den öppna bastionanslutningen till vm-spoke-2.

Öppna Microsoft Edge om det inte är öppet.

I adressfältet anger du 10.1.0.4.

Kontrollera att IIS-sidan visas från vm-spoke-1.

Stäng bastionanslutningen till vm-spoke-1.

När du är klar med de resurser som du skapade kan du ta bort resursgruppen och alla dess resurser.

I Azure Portal söker du efter och väljer Resursgrupper.

På sidan Resursgrupper väljer du resursgruppen test-rg .

På sidan test-rg väljer du Ta bort resursgrupp.

Ange test-rg i Ange resursgruppsnamn för att bekräfta borttagningen och välj sedan Ta bort.

Nästa steg

Gå vidare till nästa artikel för att lära dig hur du använder en Azure Gateway Load Balancer för virtuella nätverksinstallationer med hög tillgänglighet: