Hantera brandväggsregler för Azure Database for MySQL – flexibel server med hjälp av Azure Portal

Den här artikeln innehåller en översikt över hur du hanterar brandväggsregler när du har skapat en Azure Database for MySQL – flexibel serverinstans. Med offentlig åtkomst (tillåtna IP-adresser) begränsas anslutningarna till Azure Database for MySQL – flexibel serverinstans till tillåtna IP-adresser. Klientens IP-adresser måste tillåtas i brandväggsregler.

Den här artikeln fokuserar på att skapa en Azure Database for MySQL – flexibel serverinstans med offentlig åtkomst (tillåtna IP-adresser) med hjälp av Azure Portal.

Mer information om det finns i Offentlig åtkomst (tillåtna IP-adresser). Brandväggsreglerna kan definieras när servern skapas (rekommenderas) men kan läggas till senare.

Azure Database for MySQL – flexibel server stöder två ömsesidigt uteslutande nätverksmetoder för att ansluta till din Azure Database for MySQL – flexibel serverinstans. De två alternativen är:

- Offentlig åtkomst (tillåtna IP-adresser)

- Privat åtkomst (VNet-integrering)

Skapa en brandväggsregel när du skapar en server

Välj Skapa en resurs (+) i det övre vänstra hörnet i portalen.

Välj Databaser>Azure-databas för MySQL. Du kan också ange MySQL i sökrutan för att hitta tjänsten.

Välj Flexibel server som distributionsalternativ.

Fyll i formuläret Grundläggande .

Gå till fliken Nätverk för att konfigurera hur du vill ansluta till servern.

I anslutningsmetoden väljer du Offentlig åtkomst (tillåtna IP-adresser). Om du vill skapa brandväggsreglerna anger du namnet på brandväggsregeln och en enskild IP-adress eller ett adressintervall. Om du vill begränsa regeln till en enda IP-adress skriver du samma adress i fältet för start-IP-adressen och slut-IP-adressen. Genom att öppna brandväggen kan administratörer, användare och program komma åt alla databaser på MySQL-servern som de har giltiga autentiseringsuppgifter till.

Kommentar

Azure Database for MySQL – flexibel server skapar en brandvägg på servernivå. Det förhindrar att externa program och verktyg ansluter till servern och databaser på servern om du inte skapar en regel för att öppna brandväggen för specifika IP-adresser.

Välj Granska + skapa för att granska konfigurationen av Azure Database for MySQL – flexibel server.

Välj Skapa för att etablera servern. Etableringen kan ta några minuter.

Skapa en brandväggsregel när servern har skapats

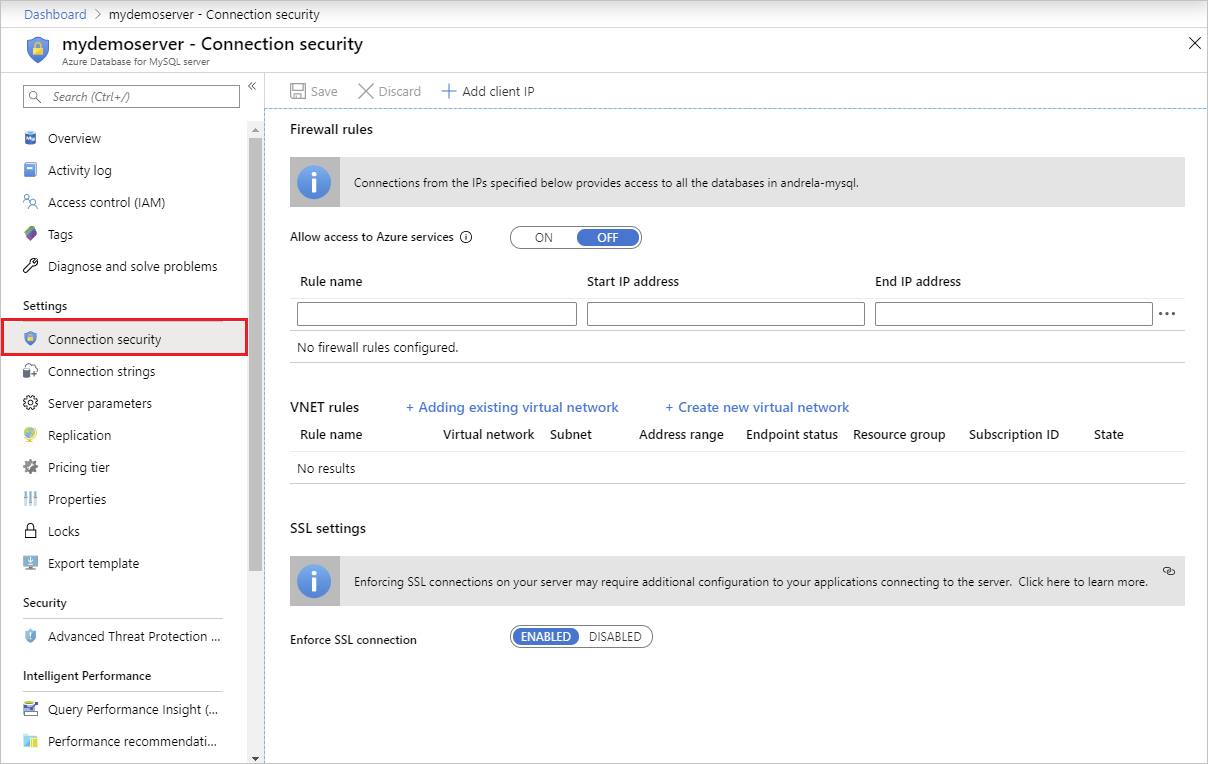

I Azure Portal väljer du instansen Azure Database for MySQL – flexibel server där du vill lägga till brandväggsregler.

På sidan Azure Database for MySQL – flexibel server går du till rubriken Inställningar och väljer Nätverk för att öppna sidan Nätverk för Azure Database for MySQL – flexibel serverinstans.

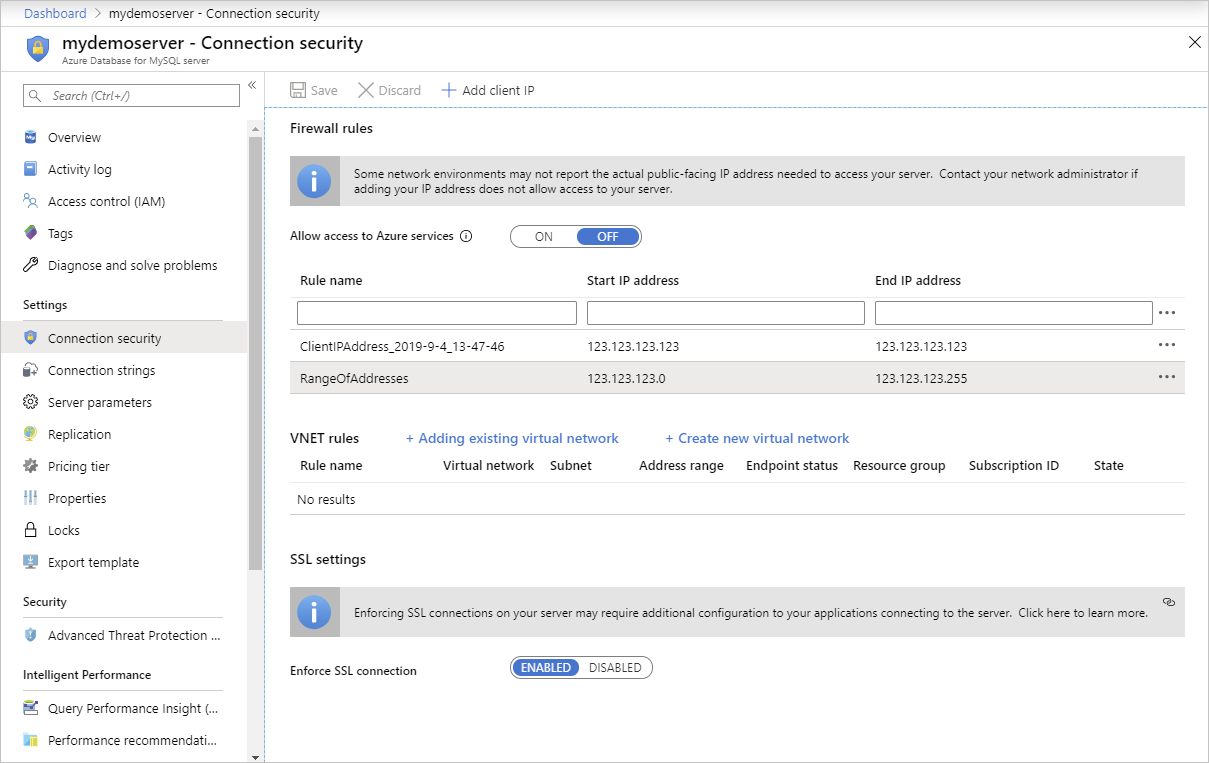

Välj Lägg till aktuell klient-IP-adress i brandväggsreglerna. Detta skapar automatiskt en brandväggsregel med datorns offentliga IP-adress, vilket uppfattas av Azure-systemet.

Kontrollera DIN IP-adress innan du sparar konfigurationen. I vissa situationer skiljer sig IP-adressen som observeras av Azure Portal från DEN IP-adress som används vid åtkomst till Internet och Azure-servrar. Därför kan du behöva ändra IP-adresserna Start och Slut för att regeln ska fungera som förväntat.

Du kan använda en sökmotor eller ett annat onlineverktyg för att kontrollera din egen IP-adress. Du kan till exempel söka efter "vad är min IP-adress".

Lägg till fler adressintervall. I brandväggsreglerna för Azure Database for MySQL – flexibel serverinstans kan du ange en enskild IP-adress eller ett adressintervall. Om du vill begränsa regeln till en enda IP-adress skriver du samma adress i fältet för start-IP-adressen och slut-IP-adressen. Genom att öppna brandväggen kan administratörer, användare och program komma åt alla databaser i Azure Database for MySQL – flexibel serverinstans som de har giltiga autentiseringsuppgifter för.

Spara brandväggsregeln genom att välja Spara i verktygsfältet. Vänta tills uppdateringen av brandväggsreglerna har slutförts.

Ansluta från Azure

Du kan aktivera resurser eller program som distribueras i Azure för att ansluta till din Azure Database for MySQL – flexibel serverinstans. Detta omfattar webbprogram som finns i Azure App Service, körs på en virtuell Azure-dator, en Azure Data Factory-datahanteringsgateway och många fler.

När ett program i Azure försöker ansluta till servern verifierar brandväggen att Azure-anslutningar tillåts. Du kan aktivera den här inställningen genom att välja alternativet Tillåt offentlig åtkomst från Azure-tjänster och resurser i Azure till den här servern i portalen från fliken Nätverk och välj Spara.

Resurserna kan finnas i ett annat virtuellt nätverk (VNet) eller resursgrupp för brandväggsregeln för att aktivera dessa anslutningar. Begäran når inte Azure Database for MySQL – flexibel server-instans om anslutningsförsöket inte tillåts.

Viktigt!

Det här alternativet konfigurerar brandväggen så att den tillåter alla anslutningar från Azure, inklusive anslutningar från andra kunders prenumerationer. Om du väljer det här alternativet kontrollerar du att dina inloggnings- och användarbehörigheter begränsar åtkomsten till endast auktoriserade användare.

Vi rekommenderar att du väljer privat åtkomst (VNet-integrering) för säker åtkomst till Azure Database for MySQL – flexibel server.

Hantera befintliga brandväggsregler via Azure Portal

Upprepa följande steg för att hantera brandväggsreglerna.

- Om du vill lägga till den aktuella datorn väljer du + Lägg till aktuell klient-IP-adress i brandväggsreglerna. Välj Spara för att spara ändringarna.

- Om du vill lägga till fler IP-adresser skriver du in regelnamnet, Start-IP-adressen och Slut-IP-adressen. Välj Spara för att spara ändringarna.

- Om du vill ändra en befintlig regel väljer du alla fält i regeln och ändrar. Välj Spara för att spara ändringarna.

- Om du vill ta bort en befintlig regel väljer du ellipsen [...] och väljer Ta bort för att ta bort regeln. Välj Spara för att spara ändringarna.