Konfigurera nätverk i Azure Modeling and Simulation Workbench

I Azure Modeling and Simulation Workbench kan du anpassa nätverk för att uppfylla dina säkerhets- och affärskrav. Du kan ansluta till arbetsstationen med någon av följande metoder:

- Tillåtna offentliga IP-adresser

- Ett virtuellt privat nätverk (VPN) och/eller Azure ExpressRoute

Varje kammare har en dedikerad anslutningsapp. Varje anslutningsapp kan stödja något av de tidigare nämnda protokollen för att upprätta nätverksåtkomst mellan en kunds lokala miljö eller molnmiljö och arbetsstationen.

Lägga till en VPN- eller ExpressRoute-anslutning

Om din organisation har en närvaro i Azure eller kräver att anslutningarna till Workbench är över ett VPN, ska VPN- eller ExpressRoute-anslutningsprogrammet användas.

När en anslutningsapp skapas kan Workbench-ägaren (prenumerationsägare) länka ett befintligt virtuellt nätverk med en VPN-gateway och/eller ExpressRoute-gateway. Den här länken ger en säker anslutning mellan ditt lokala nätverk och kammaren.

Skapa en VPN- eller ExpressRoute-anslutning

Innan du skapar en anslutningsapp för privata IP-nätverk via VPN eller ExpressRoute behöver Workbench en rolltilldelning. Azure Modeling and Simulation Workbench kräver rolluppsättningen Nätverksdeltagare för den resursgrupp där du är värd för ditt virtuella nätverk som är anslutet med ExpressRoute eller VPN.

Inställning Värde Roll Nätverksdeltagare Tilldela åtkomst till Användaren, gruppen eller tjänstens huvudnamn Medlemmar Azure Modeling and Simulation Workbench Viktigt!

Vissa användare kan ha Azure Modeling and Simulation Workbench registrerat med sitt tidigare namn i sin klientorganisation. Om du inte hittar Azure Modeling and Simulation Workbench som ett program kan du prova Azure HPC Workbench i stället.

När du skapar anslutningsappen anger du VPN eller ExpressRoute som metod för att ansluta till ditt lokala nätverk.

En lista över tillgängliga virtuella nätverksundernät i din prenumeration visas. Välj ett annat undernät än gatewayundernätet i samma virtuella nätverk för VPN-gatewayen eller ExpressRoute-gatewayen.

Redigera tillåtna offentliga IP-adresser

IP-adresser kan tillåtas i Azure Portal för att tillåta anslutningar till en kammare. Endast en IP-adress kan anges för en offentlig IP-anslutningsapp när du skapar en ny Workbench. När anslutningsappen har skapats kan du ange andra IP-adresser. Standard-CIDR-mask notation (classless Inter-Domain Routing) kan användas för att tillåta intervall med IP-adresser i ett undernät.

Workbench-ägare och kammaradministratörer kan lägga till och redigera de tillåtna offentliga adresserna för en anslutningsapp när anslutningsobjektet har skapats.

Så här redigerar du listan över tillåtna IP-adresser:

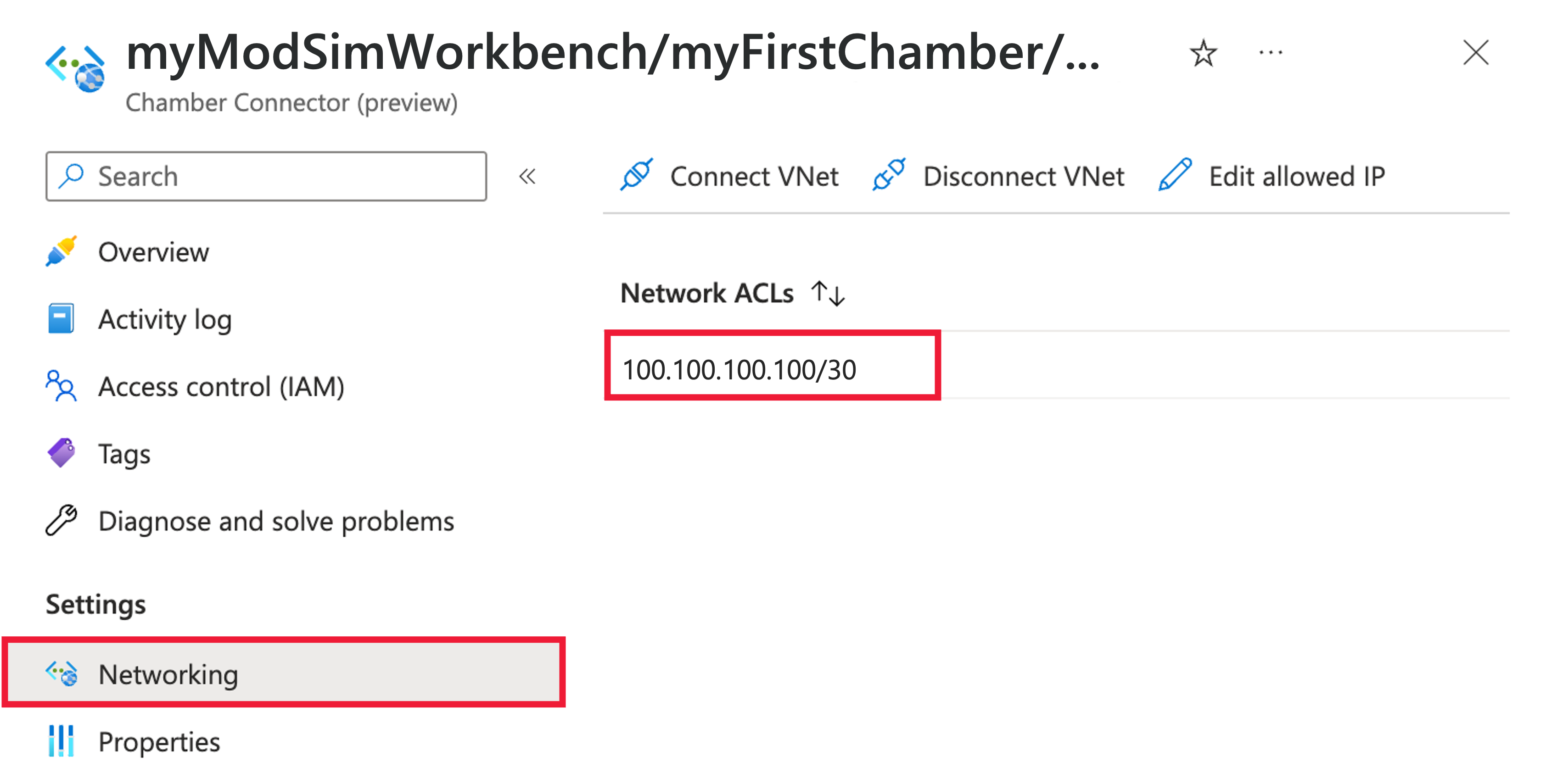

I Azure Portal går du till fönstret Nätverk för anslutningsobjektet.

Välj Redigera tillåten IP-adress. Härifrån kan du ta bort befintliga IP-adresser eller lägga till nya.

Välj Skicka för att spara ändringarna.

Uppdatera vyn för anslutningsprogramnätverk och bekräfta att ändringarna visas.

Omdirigerings-URI:er

En omdirigerings-URI är den plats där Microsofts identitetsplattform omdirigerar en användares klient och skickar säkerhetstoken efter autentisering. Varje gång du skapar en ny anslutningsapp måste du registrera omdirigerings-URI:erna för din programregistrering i Microsoft Entra-ID.

Så här hittar du omdirigerings-URI:er:

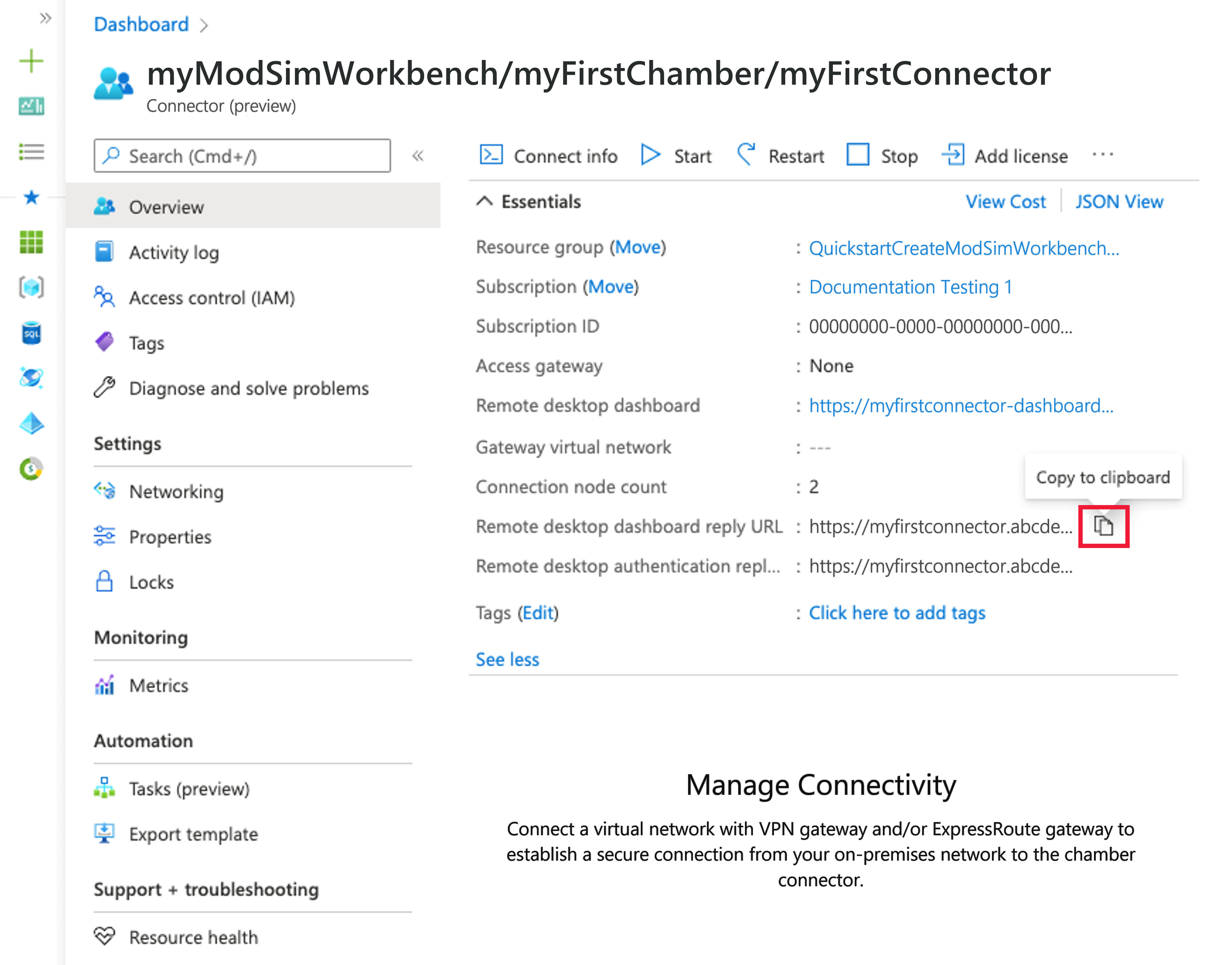

På sidan för din nya arbetsbench i Azure Modeling and Simulation Workbench väljer du Anslutningsapp på den vänstra menyn. Välj sedan anslutningsappen i resurslistan.

På sidan Översikt letar du upp och dokumenterar följande två anslutningsegenskaper med hjälp av ikonen Kopiera till Urklipp . Om de här egenskaperna inte visas väljer du knappen Visa mer för att expandera fönstret.

- Svars-URL för instrumentpanelen: Till exempel https://< dashboardFqdn>/etx/oauth2/code

- Svars-URL för autentisering: Till exempel https://< authenticationFqdn>/otdsws/login?authhandler=AzureOIDC

Omdirigerings-URI:erna måste registreras med programregistreringen för att korrekt autentisera och omdirigera användare till workbench. Information om hur du lägger till omdirigerings-URI:er finns i Lägga till omdirigerings-URI:er.

Portar och IP-adresser

Hamnar

Azure Modeling and Simulation Workbench kräver att vissa portar är tillgängliga från användarnas arbetsstation. Brandväggar och VPN kan blockera åtkomst på dessa portar till vissa mål, när de används från vissa program eller när de är anslutna till olika nätverk. Kontakta systemadministratören för att se till att klienten kan komma åt tjänsten från alla dina arbetsplatser.

- 53/TCP och 53/UDP: DNS-frågor.

- 443/TCP: Standard https-port för åtkomst till instrumentpanelen för den virtuella datorn och alla Azure Portal sidan.

- 5510/TCP: Används av ETX-klienten för att ge VDI-åtkomst för både den interna och webbaserade klienten.

- 8443/TCP: Används av ETX-klienten för att förhandla om och autentisera till ETX-hanteringsnoder.

IP-adresser

För den offentliga IP-anslutningsappen hämtas Azure IP-adresser från Azures IP-intervall för den plats där Workbench distribuerades. En lista över alla Azure IP-adresser och tjänsttaggar finns i Azure IP-intervall och tjänsttaggar – offentligt moln. Det går inte att lista alla Workbench IP-adresser när den offentliga IP-anslutningsappen implementeras.

Varning

Poolen med IP-adresser kan öka inte bara genom att lägga till virtuella datorer, utan även användare. Anslutningsnoder skalas när fler användare läggs till i kammaren. Identifieringen av slutpunkts-IP-adresser kan vara ofullständig när användarbasen ökar.

För mer kontroll över mål-IP-adresser och för att minimera ändringar i företagets brandväggar föreslås ett VPN- och ExpressRoute-anslutningsprogram. När du använder en VPN-gateway begränsas åtkomstpunkten för workbench endast till gatewayens IP-adress.