Planera för nätverksisolering i Azure Machine Learning

I den här artikeln får du lära dig hur du planerar din nätverksisolering för Azure Machine Learning och våra rekommendationer. Den här artikeln är avsedd för IT-administratörer som vill utforma nätverksarkitektur.

Vad är nätverksisolering?

Nätverksisolering är en säkerhetsstrategi som innebär att dela upp ett nätverk i separata segment eller undernät, var och en fungerar som ett eget litet nätverk. Den här metoden hjälper till att förbättra säkerhet och prestanda i en större nätverksstruktur. Stora företag kräver nätverksisolering för att skydda sina resurser från obehörig åtkomst, manipulering eller läckage av data och modeller. De måste också följa de regler och standarder som gäller för deras bransch och domän.

Inkommande och utgående åtkomst

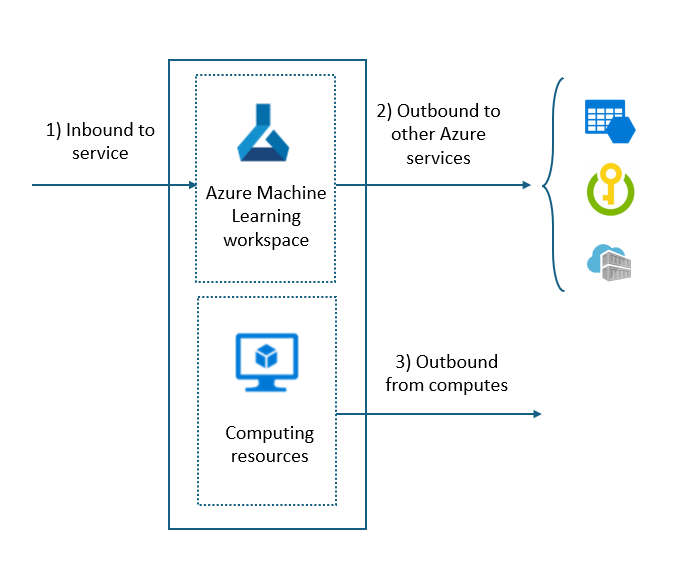

Nätverksisolering måste beaktas inom tre områden i Azure Machine Learning:

- Inkommande åtkomst till Azure Machine Learning-arbetsytan. Till exempel för att dina Dataforskare på ett säkert sätt ska få åtkomst till arbetsytan.

- Utgående åtkomst från Azure Machine Learning-arbetsytan. Till exempel för att få åtkomst till andra Azure-tjänster.

- Utgående åtkomst från Azure Machine Learning-beräkningsresurserna. Till exempel för att komma åt datakällor, Python-paketlagringsplatser eller andra resurser.

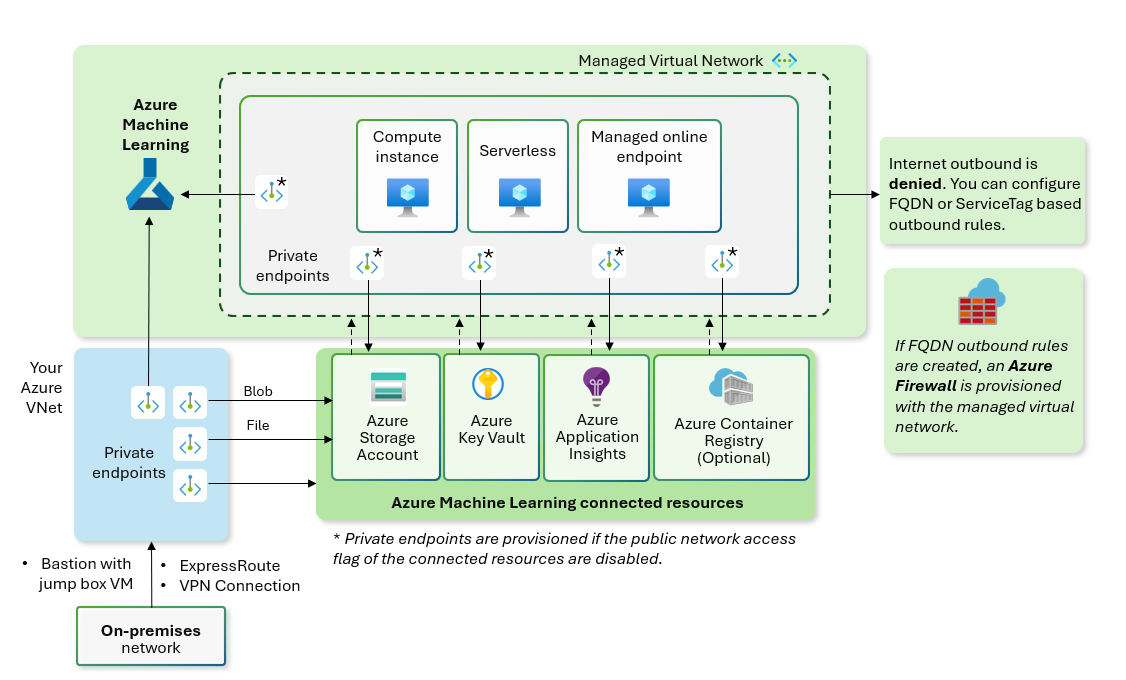

Följande diagram delar upp inkommande och utgående.

Inkommande åtkomst till Azure Machine Learning

Inkommande åtkomst till en säker Azure Machine Learning-arbetsyta anges med hjälp av PNA-flaggan (public network access). PNA-flagginställningen avgör om din arbetsyta kräver en privat slutpunkt eller inte för att komma åt arbetsytan. Det finns en extra inställning mellan offentlig och privat: Aktiverad från valda IP-adresser. Den här inställningen ger åtkomst till din arbetsyta från de IP-adresser som du anger. Mer information om den här funktionen finns i Aktivera endast offentlig åtkomst från INTERNET-IP-intervall.

Utgående åtkomst

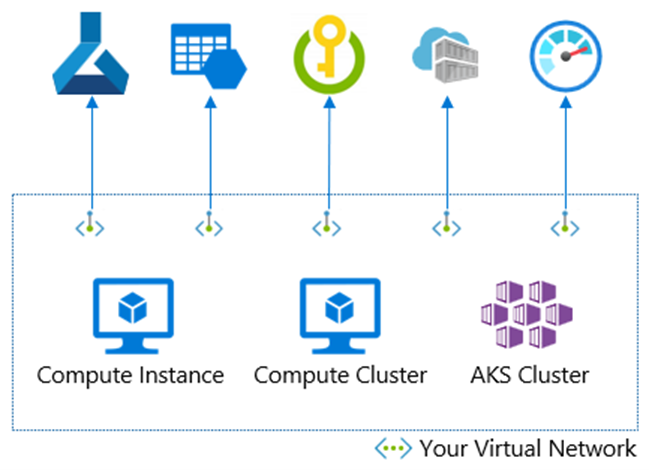

Azure Machine Learnings nätverksisolering omfattar både PaaS-komponenter (Plattform som en tjänst) och IaaS-komponenter (Infrastruktur som en tjänst). PaaS-tjänster, till exempel Azure Machine Learning-arbetsytan, lagring, nyckelvalv, containerregister och övervakare, kan isoleras med Private Link. IaaS-databehandlingstjänster, till exempel beräkningsinstanser/kluster för AI-modellträning och Azure Kubernetes Service (AKS) eller hanterade onlineslutpunkter för AI-modellbedömning, kan matas in i ditt virtuella nätverk och kommunicera med PaaS-tjänster med Private Link. Följande diagram är ett exempel på IaaS- och PaaS-komponenter.

Utgående från tjänsten till andra Azure PaaS-resurser

Skydd av utgående åtkomst från Din Azure Machine Learning-tjänst till andra PaaS-tjänster slutförs via betrodda tjänster. Du kan ge en delmängd av betrodda Azure-tjänster åtkomst till Azure Machine Learning, samtidigt som du behåller nätverksregler för andra appar. Dessa betrodda tjänster använder en hanterad identitet för att autentisera din Azure Machine Learning-tjänst.

Utgående från beräkningar till Internet och andra Azure PaaS-resurser

IaaS-komponenter är beräkningsresurser som beräkningsinstanser/kluster och Azure Kubernetes Service (AKS) eller hanterade onlineslutpunkter. För dessa IaaS-resurser skyddas utgående åtkomst till Internet via en brandvägg och utgående åtkomst till andra PaaS-resurser skyddas med Private Link och privata slutpunkter. Ett hanterat virtuellt nätverk gör det enklare att konfigurera utgående data från beräkningar.

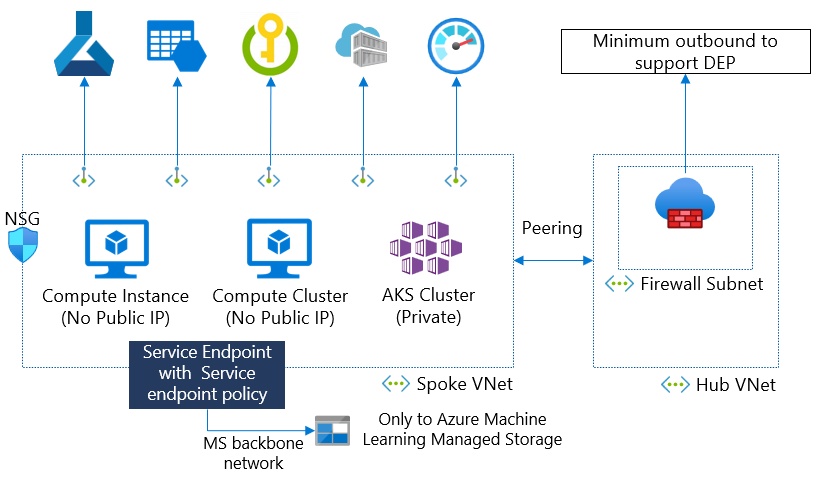

Om du inte använder ett hanterat virtuellt nätverk kan utgående kontroll skyddas med ditt eget virtuella nätverk och undernätsuppsättning. Om du har ett fristående virtuellt nätverk är konfigurationen enkel med hjälp av nätverkssäkerhetsgruppen. Du kan dock ha en nätverksarkitektur för hub-spoke eller mesh, brandvägg, virtuell nätverksinstallation, proxy och användardefinierad routning. I båda fallen ska du se till att tillåta inkommande och utgående trafik med dina nätverkssäkerhetskomponenter.

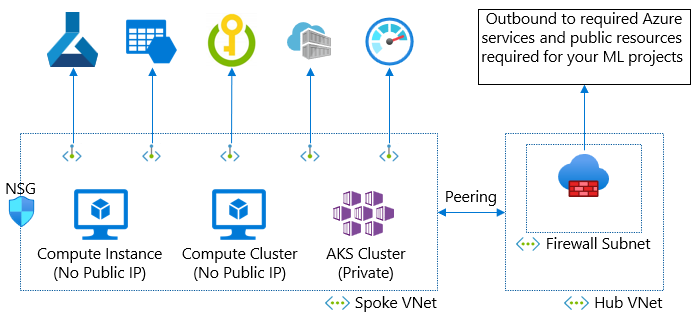

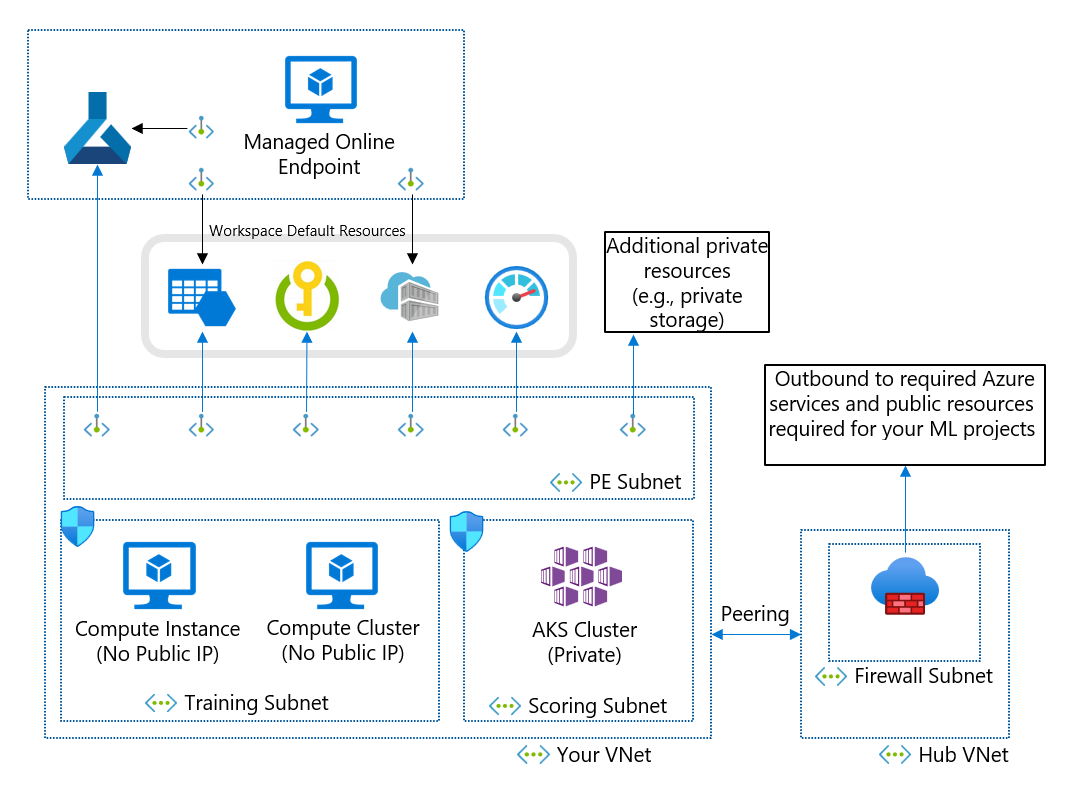

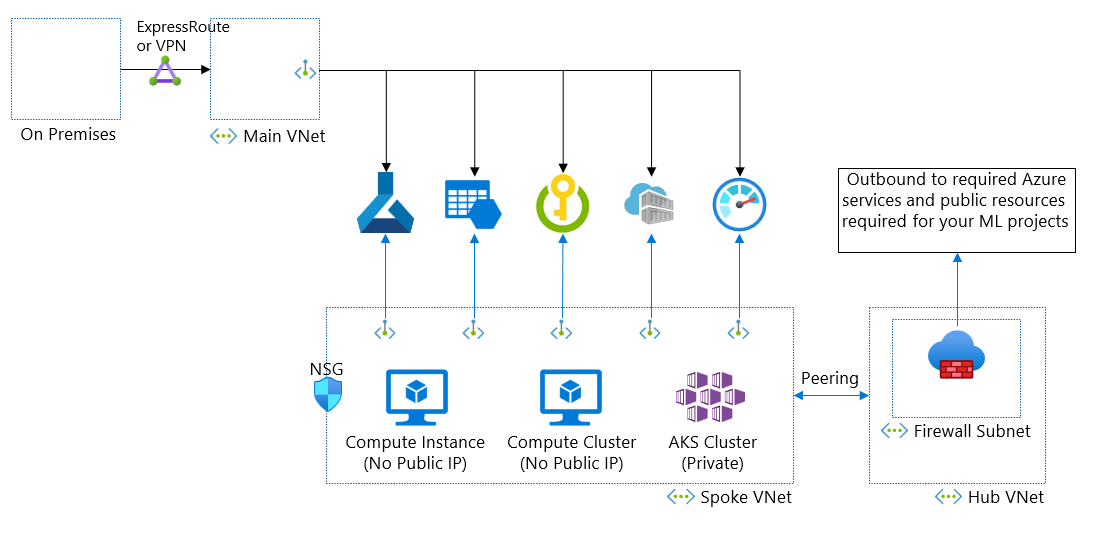

I det här diagrammet har du en nätverksarkitektur för nav och ekrar. Det virtuella ekernätverket har resurser för Azure Machine Learning. Det virtuella hubbnätverket har en brandvägg som styr utgående Internet från dina virtuella nätverk. I det här fallet måste brandväggen tillåta utgående till nödvändiga resurser och dina beräkningsresurser i det virtuella ekernätverket måste kunna nå brandväggen.

Dricks

I diagrammet konfigureras beräkningsinstansen och beräkningsklustret för ingen offentlig IP-adress. Om du i stället använder en beräkningsinstans eller ett kluster med offentlig IP-adress måste du tillåta inkommande trafik från Azure Machine Learning-tjänsttaggen med hjälp av en nätverkssäkerhetsgrupp (NSG) och användardefinierad routning för att hoppa över brandväggen. Den här inkommande trafiken kommer från en Microsoft-tjänst (Azure Machine Learning). Vi rekommenderar dock att du använder alternativet ingen offentlig IP-adress för att ta bort det här inkommande kravet.

Nätverksisoleringserbjudanden för utgående åtkomst från beräkningar

Nu när vi förstår vilken åtkomst som behöver skyddas ska vi titta på hur vi kan skydda vår maskininlärningsarbetsyta med nätverksisolering. Azure Machine Learning erbjuder alternativ för nätverksisolering för utgående åtkomst från beräkningsresurser.

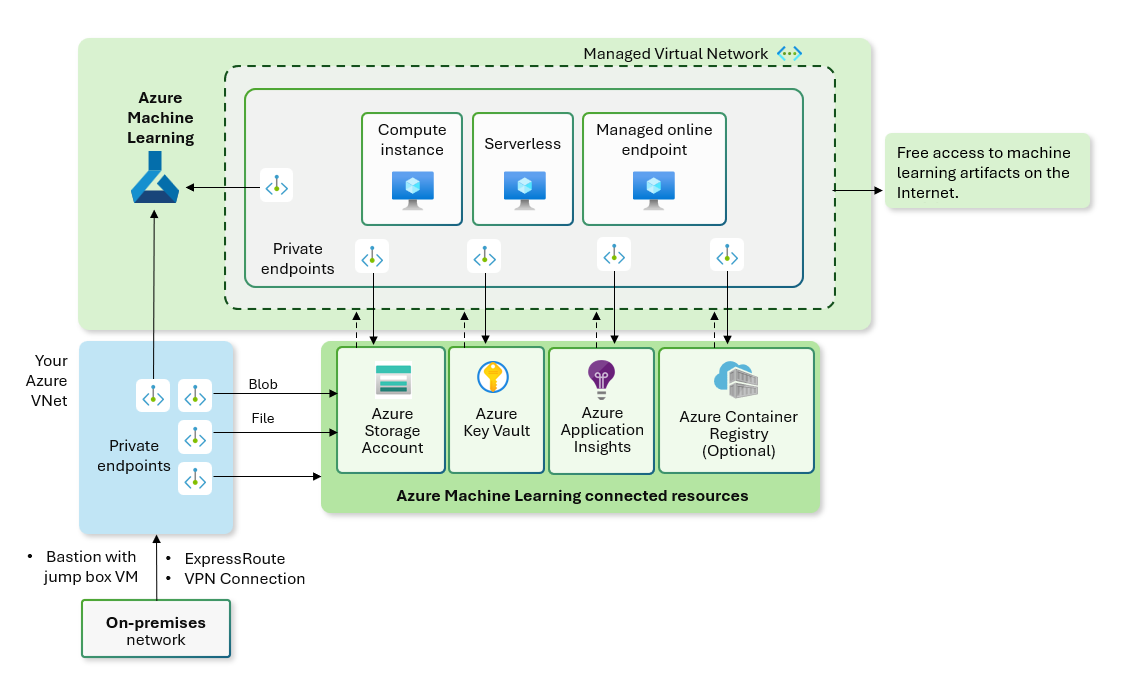

Isolering av hanterat nätverk (rekommenderas)

Att använda ett hanterat virtuellt nätverk ger en enklare konfiguration för nätverksisolering. Den skyddar automatiskt din arbetsyta och hanterade beräkningsresurser i ett hanterat virtuellt nätverk. Du kan lägga till privata slutpunktsanslutningar för andra Azure-tjänster som arbetsytan förlitar sig på, till exempel Azure Storage-konton. Beroende på dina behov kan du tillåta all utgående trafik till det offentliga nätverket eller endast tillåta den utgående trafik som du godkänner. Utgående trafik som krävs av Azure Machine Learning-tjänsten aktiveras automatiskt för det hanterade virtuella nätverket. Vi rekommenderar att du använder hanterad nätverksisolering för en inbyggd friktionsfri nätverksisoleringsmetod. Vi har två mönster: tillåt utgående internetläge eller tillåt endast godkänt utgående läge.

Kommentar

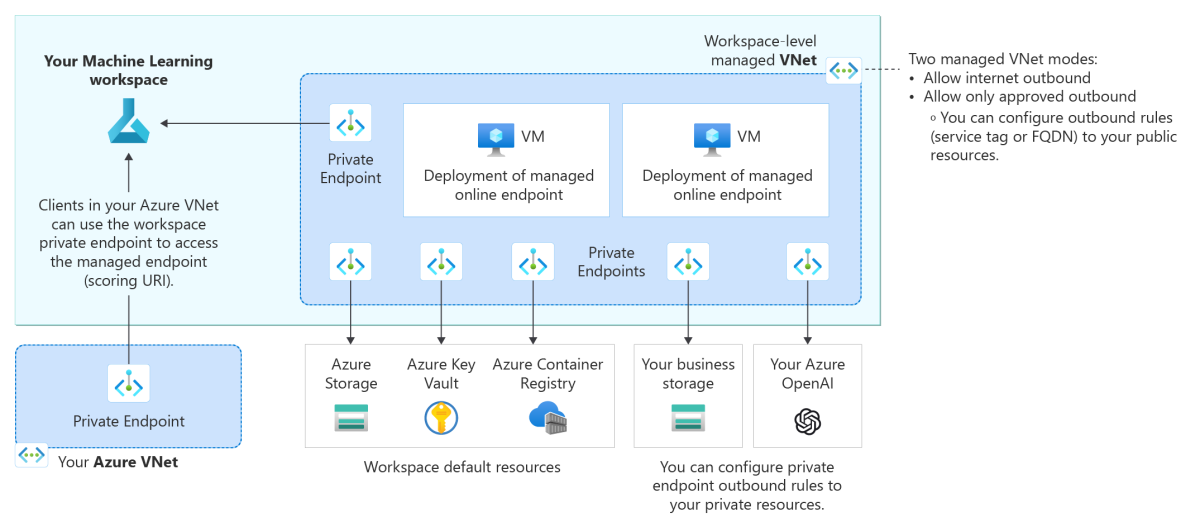

Att skydda din arbetsyta med ett hanterat virtuellt nätverk ger nätverksisolering för utgående åtkomst från arbetsytan och hanterade beräkningar. Ett virtuellt Azure-nätverk som du skapar och hanterar används för att ge nätverksisolering inkommande åtkomst till arbetsytan. Till exempel skapas en privat slutpunkt för arbetsytan i ditt virtuella Azure-nätverk. Klienter som ansluter till det virtuella nätverket kan komma åt arbetsytan via den privata slutpunkten. När jobb körs på hanterade beräkningar begränsar det hanterade nätverket vad beräkningen kan komma åt. Den här konfigurationen skiljer sig från erbjudandet för anpassat virtuellt nätverk, vilket även kräver att du ställer in ett virtuellt nätverk och ställer in alla beräkningar i det virtuella nätverket.

Tillåt utgående internetläge: Använd det här alternativet om du vill tillåta maskininlärningstekniker att komma åt Internet fritt. Du kan skapa andra regler för utgående privat slutpunkt så att de kan komma åt dina privata resurser i Azure.

Tillåt endast godkänt utgående läge: Använd det här alternativet om du vill minimera risken för dataexfiltrering och kontrollera vad maskininlärningstekniker kan komma åt. Du kan styra regler för utgående trafik med hjälp av privat slutpunkt, tjänsttagg och FQDN.

Anpassad nätverksisolering

Om du har ett specifikt krav eller en företagsprincip som hindrar dig från att använda ett hanterat virtuellt nätverk kan du använda ett virtuellt Azure-nätverk för nätverksisolering.

Följande diagram är vår rekommenderade arkitektur för att göra alla resurser privata men tillåta utgående Internetåtkomst från ditt virtuella nätverk. Det här diagrammet beskriver följande arkitektur:

- Placera alla resurser i samma region.

- Ett virtuellt navnätverk som innehåller brandväggen och den anpassade DNS-konfigurationen.

- Ett virtuellt ekernätverk som innehåller följande resurser:

- Ett träningsundernät innehåller beräkningsinstanser och kluster som används för att träna ML-modeller. Dessa resurser har konfigurerats för ingen offentlig IP-adress.

- Ett bedömningsundernät innehåller ett AKS-kluster.

- Ett pe-undernät innehåller privata slutpunkter som ansluter till arbetsytan och privata resurser som används av arbetsytan (lagring, nyckelvalv, containerregister osv.)

- Om du vill skydda dina hanterade onlineslutpunkter med ett anpassat virtuellt nätverk aktiverar du det äldre hanterade onlineslutpunktshanterade virtuella nätverket. Vi rekommenderar INTE den här metoden.

Den här arkitekturen balanserar nätverkssäkerheten och ML-teknikernas produktivitet.

Kommentar

Om du vill ta bort brandväggskravet kan du använda nätverkssäkerhetsgrupper och Azure Virtual Network NAT för att tillåta utgående Internet från dina privata beräkningsresurser.

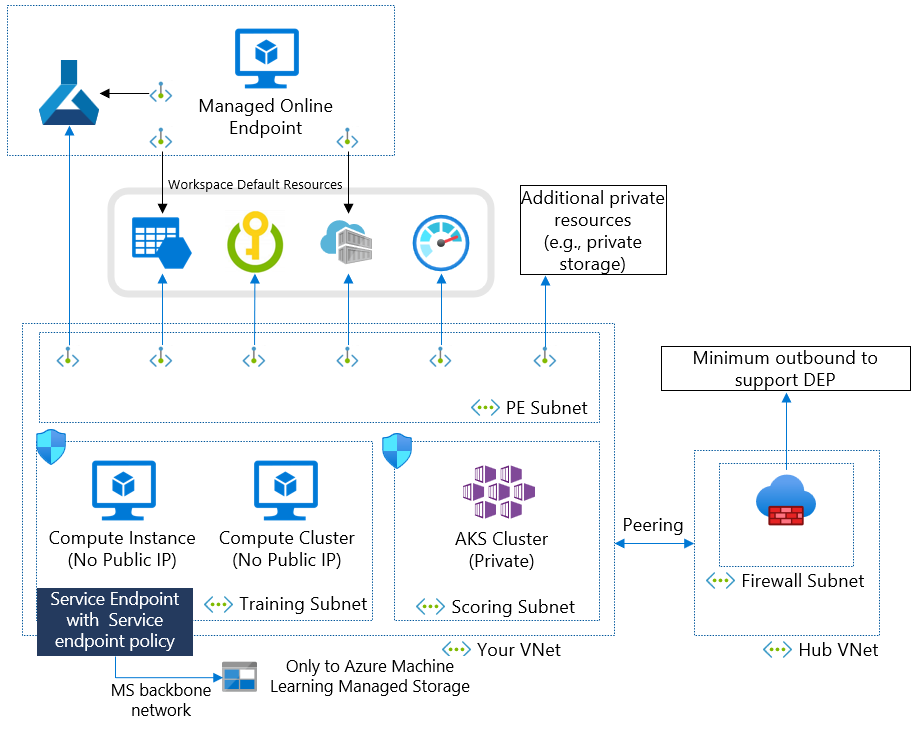

Dataexfiltreringsskydd

Det här diagrammet visar den rekommenderade arkitekturen för att göra alla resurser privata och kontrollera utgående mål för att förhindra dataexfiltrering. Vi rekommenderar den här arkitekturen när du använder Azure Machine Learning med dina känsliga data i produktion. Det här diagrammet beskriver följande arkitektur:

- Placera alla resurser i samma region.

- Ett virtuellt navnätverk som innehåller brandväggen.

- Utöver tjänsttaggar använder brandväggen FQDN för att förhindra dataexfiltrering.

- Ett virtuellt ekernätverk som innehåller följande resurser:

- Ett träningsundernät innehåller beräkningsinstanser och kluster som används för att träna ML-modeller. Dessa resurser har konfigurerats för ingen offentlig IP-adress. Dessutom finns en tjänstslutpunkts- och tjänstslutpunktsprincip på plats för att förhindra dataexfiltrering.

- Ett bedömningsundernät innehåller ett AKS-kluster.

- Ett pe-undernät innehåller privata slutpunkter som ansluter till arbetsytan och privata resurser som används av arbetsytan (lagring, nyckelvalv, containerregister osv.)

- Hanterade onlineslutpunkter använder arbetsytans privata slutpunkt för att bearbeta inkommande begäranden. En privat slutpunkt används också för att tillåta distributioner av hanterade onlineslutpunkter att få åtkomst till privat lagring.

Jämförelse av alternativ för nätverksisolering

Både hanterad nätverksisolering och anpassad nätverksisolering är liknande erbjudanden. I följande tabell beskrivs alla likheter och skillnader mellan de två erbjudandena när det gäller deras konfiguration. Den enda viktiga skillnaden i deras konfiguration är var det virtuella nätverket för själva beräkningen finns. För anpassad nätverksisolering finns det virtuella nätverket för beräkning i din klientorganisation medan det virtuella nätverket för beräkningar för hanterad nätverksisolering finns i Microsoft-klientorganisationen.

| Likheter | Skillnad |

|---|---|

| – Nätverket är dedikerat till dig och delas inte med andra kunder.

– Data skyddas i det virtuella nätverket. – Fullständig kontroll över utgående trafik med utgående regler. – Nödvändiga ServiceTags. |

– Var det virtuella nätverket finns. i klientorganisationen för anpassad nätverksisolering eller i Microsoft-klientorganisationen för hanterad nätverksisolering. |

Om du vill fatta rätt beslut om vilka nätverksinstallationer som fungerar bäst för ditt scenario bör du överväga vilka funktioner i Azure Machine Learning som du vill använda. Mer information om skillnaderna mellan våra erbjudanden för nätverksisolering finns i Jämför konfigurationer för nätverksisolering.

Jämförelse av konfigurationer

| Hanterat nätverk (rekommenderas) | Anpassat nätverk | |

|---|---|---|

| Fördelar | – Minimera kostnaderna för konfiguration och underhåll.

– Stöder hanterade onlineslutpunkter. – Stöder serverlös spark. – Åtkomst till HTTPs-slutpunktsresurser som finns lokalt eller i ditt anpassade virtuella nätverk. – Fokus för ny funktionsutveckling. |

– Anpassa nätverket efter dina behov.

– Ta med dina egna icke-Azure-resurser. – Anslut till lokala resurser. |

| Begränsningar | – Extra kostnader för Azure Firewall- och FQDN-regler.

– Loggning av brandväggen för virtuella nätverk och NSG-regler stöds inte. – Åtkomst till slutpunktsresurser som inte är HTTPs stöds inte. |

– Nytt funktionsstöd kan fördröjas.

-Hanterade onlineslutpunkter stöds inte. – Serverlös spark stöds inte. – Grundläggande modeller stöds inte. – Ingen kod MLFlow stöds inte. – Implementeringskomplexitet. - Underhållskostnader. |

Använda en offentlig arbetsyta

Du kan använda en offentlig arbetsyta om du är OK med Microsoft Entra ID-autentisering och auktorisering med villkorlig åtkomst. En offentlig arbetsyta har vissa funktioner som tillåter användning av data i ett privat lagringskonto. Vi rekommenderar att du använder en privat arbetsyta om det är möjligt.

Viktiga överväganden

DNS-matchning av private link-resurser och program på beräkningsinstansen

Om du har en egen DNS-server i Azure eller lokalt måste du skapa en villkorlig vidarebefordrare på DNS-servern. Den villkorsstyrda vidarebefordraren skickar DNS-begäranden till Azure DNS för alla privata länkaktiverade PaaS-tjänster. Mer information finns i dns-konfigurationsscenarier och specifika DNS-konfigurationsartiklar för Azure Machine Learning.

Dataexfiltreringsskydd

Vi har två typer av utgående trafik. skrivskyddad och skrivskyddad. Skadliga aktörer kan inte visa utgående skrivskydd, men utgående läsning/skrivning kan vara. Azure Storage och Azure Frontdoor (frontdoor.frontend-tjänsttaggen) läs-/skrivutgående i vårt fall.

Du kan minska risken för dataexfiltrering med hjälp av vår lösning för dataexfiltreringsskydd. Vi använder en tjänstslutpunktsprincip med ett Azure Machine Learning-alias för att tillåta utgående endast Azure Machine Learning-hanterade lagringskonton. Du behöver inte öppna utgående trafik till Storage i brandväggen.

I det här diagrammet måste beräkningsinstansen och klustret komma åt azure Machine Learning-hanterade lagringskonton för att få konfigurationsskript. I stället för att öppna utgående till lagring kan du använda tjänstslutpunktsprincipen med Azure Machine Learning-alias för att endast tillåta lagringsåtkomst till Azure Machine Learning-lagringskonton.

Hanterade onlineslutpunkter

Säkerhet för inkommande och utgående kommunikation konfigureras separat för hanterade onlineslutpunkter.

- Inkommande kommunikation: Azure Machine Learning använder en privat slutpunkt för att skydda inkommande kommunikation till en hanterad onlineslutpunkt. Om du vill förhindra offentlig åtkomst till en slutpunkt anger du public_network_access flagga för att slutpunkten ska inaktiveras. När den här flaggan är inaktiverad kan slutpunkten endast nås via den privata slutpunkten för din Azure Machine Learning-arbetsyta och den kan inte nås från offentliga nätverk.

- Utgående kommunikation: För att skydda utgående kommunikation från en distribution till resurser använder Azure Machine Learning ett hanterat virtuellt nätverk på arbetsytan. Distributionen måste skapas i arbetsytans hanterade virtuella nätverk så att den kan använda de privata slutpunkterna i det hanterade virtuella nätverket för utgående kommunikation.

Följande arkitekturdiagram visar hur kommunikationen flödar via privata slutpunkter till den hanterade onlineslutpunkten. Inkommande bedömningsbegäranden från en klients virtuella nätverksflöde via arbetsytans privata slutpunkt till den hanterade onlineslutpunkten. Utgående kommunikation från distributioner till tjänster hanteras via privata slutpunkter från arbetsytans hanterade virtuella nätverk till dessa tjänstinstanser.

Mer information finns i Nätverksisolering med hanterade onlineslutpunkter.

Brist på privata IP-adresser i huvudnätverket

Azure Machine Learning kräver privata IP-adresser. en IP-adress per beräkningsinstans, beräkningsklusternod och privat slutpunkt. Du behöver också många IP-adresser om du använder AKS. Ditt hub-spoke-nätverk som är anslutet till ditt lokala nätverk kanske inte har tillräckligt stort privat IP-adressutrymme. I det här scenariot kan du använda isolerade, icke-peerkopplade virtuella nätverk för dina Azure Machine Learning-resurser.

I det här diagrammet kräver ditt huvudsakliga virtuella nätverk IP-adresser för privata slutpunkter. Du kan ha virtuella hub-spoke-nätverk för flera Azure Machine Learning-arbetsytor med stora adressutrymmen. En nackdel med den här arkitekturen är att fördubbla antalet privata slutpunkter.

Tvingande nätverksprincip

Du kan använda inbyggda principer om du vill styra parametrar för nätverksisolering med självbetjäningsarbetsyta och skapande av beräkningsresurser eller skapa en anpassad princip för mer detaljerade kontroller. Mer information om principer finns i Regelefterlevnadskontroller för Azure Policy.

Relaterat innehåll

Mer information om hur du använder ett hanterat virtuellt nätverk finns i följande artiklar:

- Hanterad nätverksisolering

- Använda privata slutpunkter för att komma åt din arbetsyta

- Använda anpassad DNS

Mer information om hur du använder ett anpassat virtuellt nätverk finns i följande artiklar: