Konfigurera kundhanterade nycklar för Azure Load Testing med Azure Key Vault

Azure Load Testing krypterar automatiskt alla data som lagras i din belastningstestningsresurs med nycklar som Microsoft tillhandahåller (tjänsthanterade nycklar). Du kan också lägga till ett andra säkerhetslager genom att även tillhandahålla dina egna (kundhanterade) nycklar. Kundhanterade nycklar ger större flexibilitet för att styra åtkomst och använda principer för nyckelrotation.

Nycklarna som du anger lagras på ett säkert sätt med Hjälp av Azure Key Vault. Du kan skapa en separat nyckel för varje Azure-belastningstestningsresurs som du aktiverar med kundhanterade nycklar.

När du använder kundhanterade krypteringsnycklar måste du ange en användartilldelad hanterad identitet för att hämta nycklarna från Azure Key Vault.

Azure Load Testing använder den kundhanterade nyckeln för att kryptera följande data i belastningstestningsresursen:

- Testa skript- och konfigurationsfiler

- Hemligheter

- Miljövariabler

Kommentar

Azure Load Testing krypterar inte måttdata för en testkörning med din kundhanterade nyckel, inklusive JMeter-måttexempelnamnen som du anger i JMeter-skriptet. Microsoft har åtkomst till dessa måttdata.

Förutsättningar

Ett Azure-konto med en aktiv prenumeration. Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

En befintlig användartilldelad hanterad identitet. Mer information om hur du skapar en användartilldelad hanterad identitet finns i Hantera användartilldelade hanterade identiteter.

Begränsningar

Kundhanterade nycklar är endast tillgängliga för nya Azure-belastningstestningsresurser. Du bör konfigurera nyckeln när du skapar resurser.

När kundhanterad nyckelkryptering har aktiverats på en resurs kan den inte inaktiveras.

Azure Load Testing kan inte automatiskt rotera den kundhanterade nyckeln för att använda den senaste versionen av krypteringsnyckeln. Du bör uppdatera nyckel-URI:n i resursen när nyckeln har roterats i Azure Key Vault.

Konfigurera ditt Azure-nyckelvalv

Om du vill använda kundhanterade krypteringsnycklar med Azure Load Testing måste du lagra nyckeln i Azure Key Vault. Du kan använda ett befintligt nyckelvalv eller skapa ett nytt. Belastningstestningsresursen och nyckelvalvet kan finnas i olika regioner eller prenumerationer i samma klientorganisation.

Se till att konfigurera följande nyckelvalvinställningar när du använder kundhanterade krypteringsnycklar.

Konfigurera inställningar för key vault-nätverk

Om du har begränsad åtkomst till ditt Azure-nyckelvalv via en brandvägg eller ett virtuellt nätverk måste du ge åtkomst till Azure Load Testing för att hämta dina kundhanterade nycklar. Följ de här stegen för att bevilja åtkomst till betrodda Azure-tjänster.

Viktigt!

Hämtning av kundhanterade nycklar från ett privat Azure-nyckelvalv som har åtkomstbegränsningar stöds för närvarande inte i regionen US Gov Virginia .

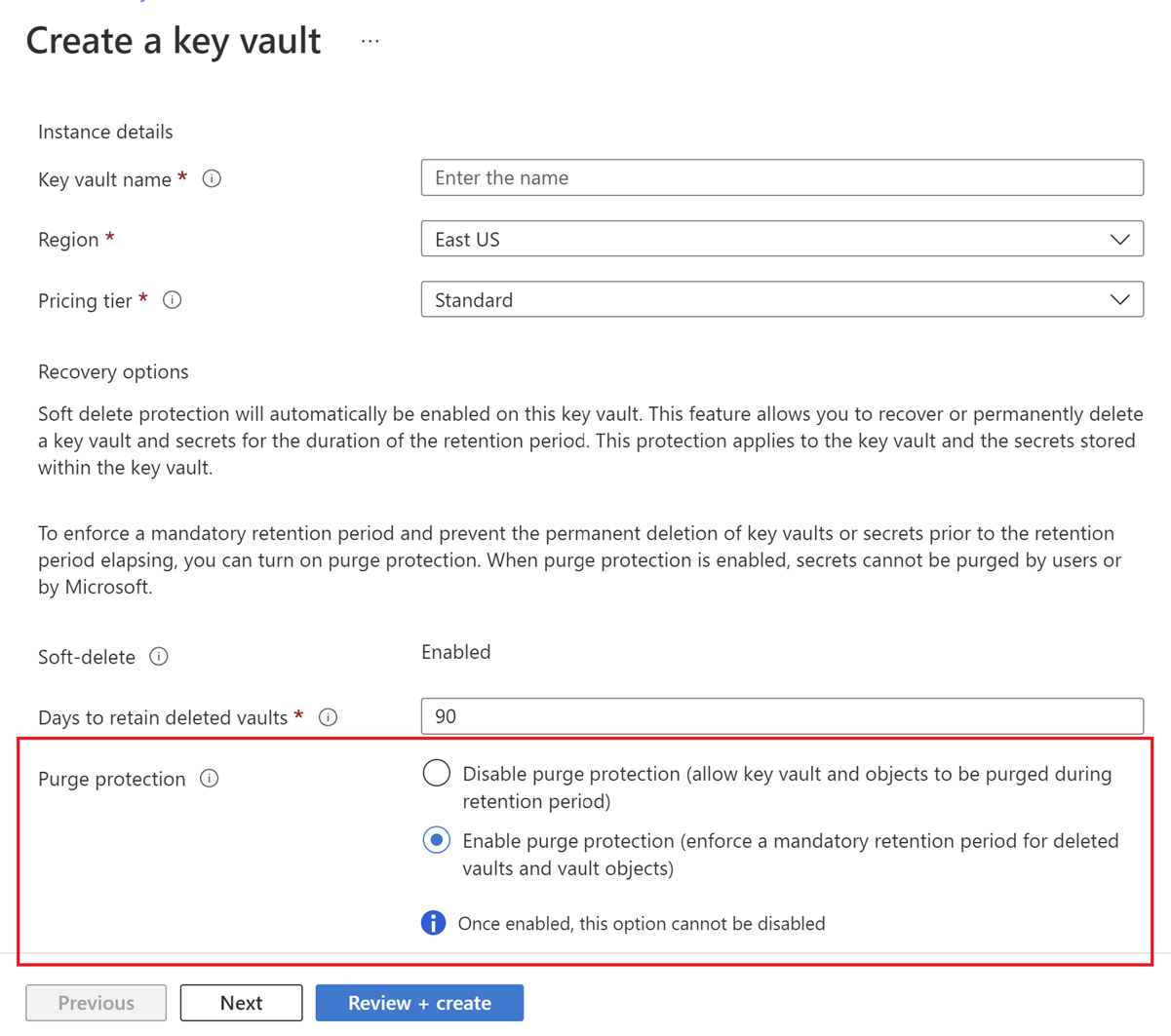

Konfigurera skydd för mjuk borttagning och rensning

Du måste ange egenskaperna Mjuk borttagning och rensningsskydd i nyckelvalvet för att kunna använda kundhanterade nycklar med Azure Load Testing. Mjuk borttagning är aktiverat som standard när du skapar ett nytt nyckelvalv och inte kan inaktiveras. Du kan aktivera rensningsskydd när som helst. Läs mer om skydd mot mjuk borttagning och rensning i Azure Key Vault.

Följ de här stegen för att kontrollera om mjuk borttagning är aktiverat och aktivera det i ett nyckelvalv. Mjuk borttagning kan som standard när du skapar ett nytt nyckelvalv.

Du kan aktivera rensningsskydd när du skapar ett nytt nyckelvalv genom att välja inställningarna Aktivera rensningsskydd .

Följ dessa steg för att aktivera rensningsskydd i ett befintligt nyckelvalv:

- Gå till nyckelvalvet i Azure Portal.

- Under Inställningar väljer du Egenskaper.

- I avsnittet Rensa skydd väljer du Aktivera rensningsskydd.

Lägga till en kundhanterad nyckel i Azure Key Vault

Lägg sedan till en nyckel i nyckelvalvet. Azure Load Testing-kryptering stöder RSA-nycklar. Mer information om nyckeltyper som stöds i Azure Key Vault finns i Om nycklar.

Information om hur du lägger till en nyckel med Azure Portal finns i Ange och hämta en nyckel från Azure Key Vault med hjälp av Azure Portal.

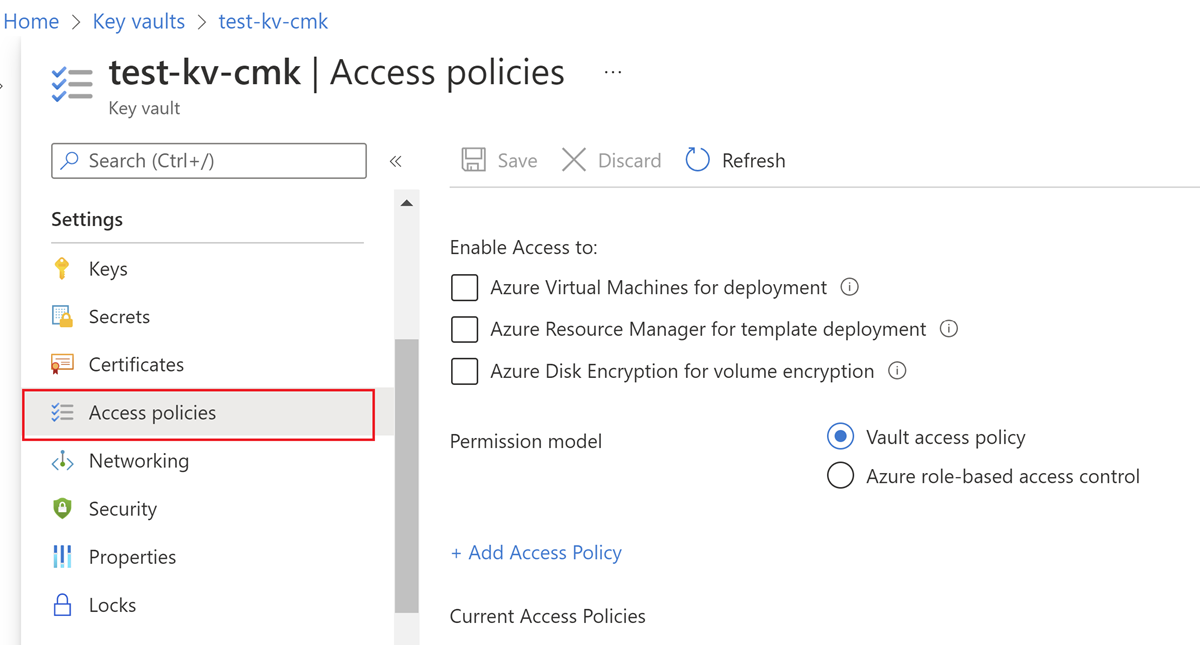

Lägga till en åtkomstprincip i ditt nyckelvalv

När du använder kundhanterade krypteringsnycklar måste du ange en användartilldelad hanterad identitet. Den användartilldelade hanterade identiteten för åtkomst till kundhanterade nycklar i Azure Key Vault måste ha rätt behörighet för att få åtkomst till nyckelvalvet.

I Azure Portal går du till den Azure Key Vault-instans som du planerar att använda för att vara värd för dina krypteringsnycklar.

Välj Åtkomstprinciper på den vänstra menyn.

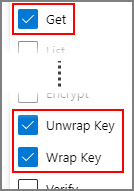

Välj + Lägg till åtkomstprincip.

I den nedrullningsbara menyn Nyckelbehörigheter väljer du Behörigheter för Hämta, Packa upp nyckel och Radbryt nyckel .

I Välj huvudnamn väljer du Ingen markerad.

Sök efter den användartilldelade hanterade identiteten som du skapade tidigare och välj den i listan.

Välj Välj längst ned.

Välj Lägg till för att lägga till den nya åtkomstprincipen.

Välj Spara på key vault-instansen för att spara alla ändringar.

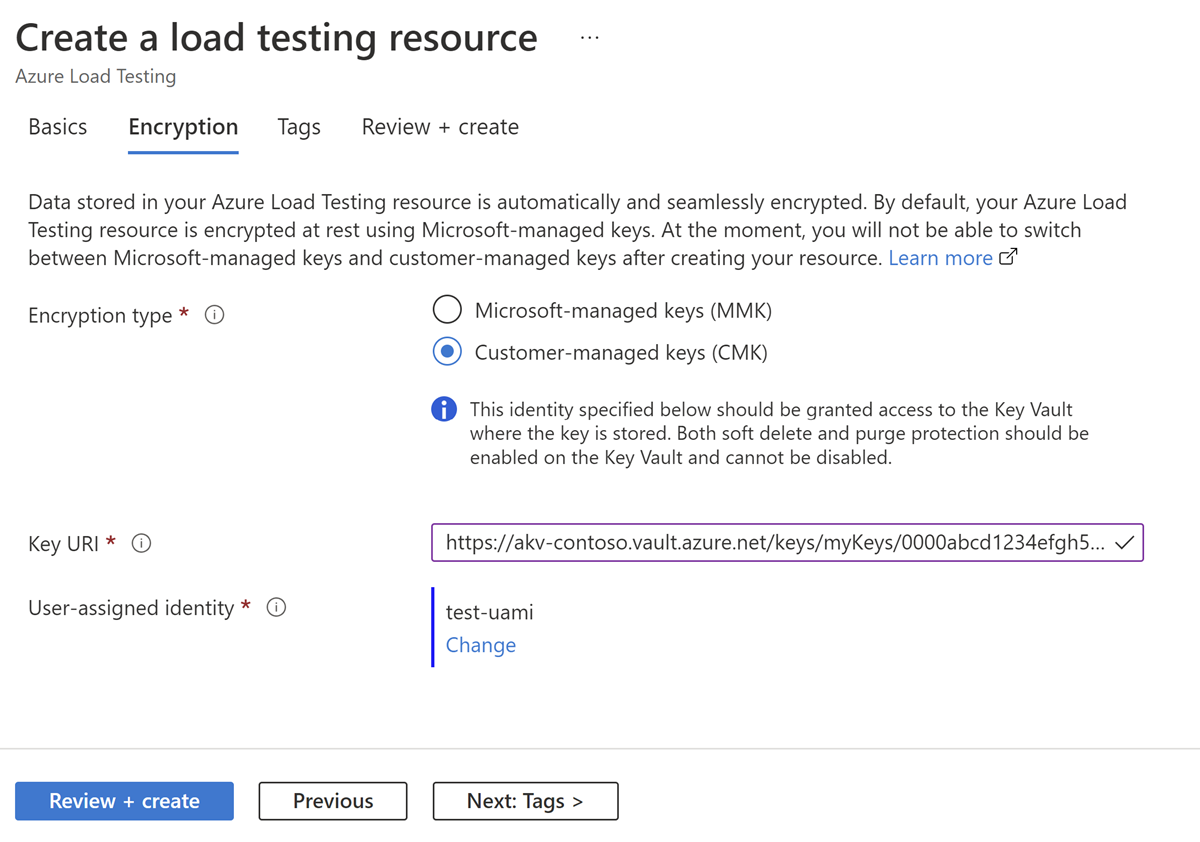

Använda kundhanterade nycklar med Azure Load Testing

Du kan bara konfigurera kundhanterade krypteringsnycklar när du skapar en ny Azure-belastningstestningsresurs. När du anger information om krypteringsnyckeln måste du också välja en användartilldelad hanterad identitet för att hämta nyckeln från Azure Key Vault.

Följ dessa steg för att konfigurera kundhanterade nycklar för en ny belastningstestningsresurs:

Följ de här stegen för att skapa en Azure-belastningstestningsresurs i Azure Portal och fyll i fälten på fliken Grundläggande.

Gå till fliken Kryptering och välj sedan Kundhanterade nycklar (CMK) för fältet Krypteringstyp .

I fältet Nyckel-URI klistrar du in URI/nyckelidentifieraren för Azure Key Vault-nyckeln, inklusive nyckelversionen.

För fältet Användartilldelad identitet väljer du en befintlig användartilldelad hanterad identitet.

Välj Granska + skapa för att verifiera och skapa den nya resursen.

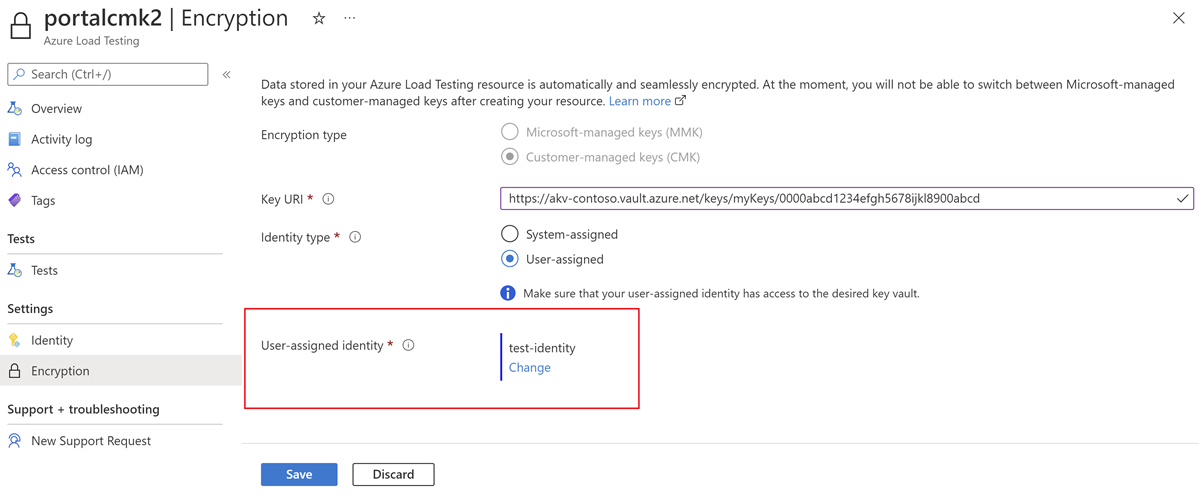

Ändra den hanterade identiteten för att hämta krypteringsnyckeln

Du kan ändra den hanterade identiteten för kundhanterade nycklar för en befintlig belastningstestningsresurs när som helst.

I Azure Portal går du till din Azure-belastningstestningsresurs.

På sidan Inställningar väljer du Kryptering.

Krypteringstypen visar den krypteringstyp som användes för att skapa belastningstestningsresursen.

Om krypteringstypen är Kundhanterade nycklar väljer du den typ av identitet som ska användas för att autentisera till nyckelvalvet. Alternativen är Systemtilldelade (standard) eller Användartilldelade.

Mer information om varje typ av hanterad identitet finns i Hanterade identitetstyper.

- Om du väljer Systemtilldelad måste den systemtilldelade hanterade identiteten aktiveras på resursen och beviljas åtkomst till AKV innan identiteten för kundhanterade nycklar ändras.

- Om du väljer Användartilldelad måste du välja en befintlig användartilldelad identitet som har behörighet att komma åt nyckelvalvet. Information om hur du skapar en användartilldelad identitet finns i Använda hanterade identiteter för förhandsversionen av Azure Load Testing.

Spara dina ändringar.

Viktigt!

Kontrollera att den valda hanterade identiteten har åtkomst till Azure Key Vault.

Uppdatera den kundhanterade krypteringsnyckeln

Du kan när som helst ändra nyckeln som du använder för Azure Load Testing-kryptering. Följ dessa steg om du vill ändra nyckeln med Azure Portal:

I Azure Portal går du till din Azure-belastningstestningsresurs.

På sidan Inställningar väljer du Kryptering. Krypteringstypen visar den kryptering som valts för resursen när den skapas.

Om den valda krypteringstypen är Kundhanterade nycklar kan du redigera nyckel-URI-fältet med den nya nyckel-URI:n.

Spara dina ändringar.

Rotera krypteringsnycklar

Du kan rotera en kundhanterad nyckel i Azure Key Vault enligt dina efterlevnadsprinciper. Så här roterar du en nyckel:

- I Azure Key Vault uppdaterar du nyckelversionen eller skapar en ny nyckel.

- Uppdatera den kundhanterade krypteringsnyckeln för din belastningstestningsresurs.

Vanliga frågor och svar

Tillkommer en extra kostnad för att aktivera kundhanterade nycklar?

Nej, det kostar ingenting att aktivera den här funktionen.

Stöds kundhanterade nycklar för befintliga Azure-belastningstestningsresurser?

Den här funktionen är för närvarande endast tillgänglig för nya Azure-belastningstestningsresurser.

Hur vet jag om kundhanterade nycklar är aktiverade på min Azure-belastningstestningsresurs?

- I Azure Portal går du till din Azure-belastningstestningsresurs.

- Gå till krypteringsobjektet i det vänstra navigeringsfältet.

- Du kan verifiera krypteringstypen på resursen.

Hur gör jag för att återkalla en krypteringsnyckel?

Du kan återkalla en nyckel genom att inaktivera den senaste versionen av nyckeln i Azure Key Vault. Om du vill återkalla alla nycklar från en key vault-instans kan du också ta bort åtkomstprincipen som beviljats till den hanterade identiteten för belastningstestningsresursen.

När du återkallar krypteringsnyckeln kanske du kan köra tester i cirka 10 minuter, varefter den enda tillgängliga åtgärden är borttagning av resurser. Vi rekommenderar att du roterar nyckeln i stället för att återkalla den för att hantera resurssäkerhet och behålla dina data.

Relaterat innehåll

- Lär dig hur du övervakar programmått på serversidan.

- Lär dig hur du parameteriserar ett belastningstest med hemligheter och miljövariabler.