Regler för utgående trafik för Azure Load Balancer

Med regler för utgående trafik kan du uttryckligen definiera SNAT (källnätverksadressöversättning) för en offentlig standardlastbalanserare. Med den här konfigurationen kan du använda de offentliga IP-adresserna för lastbalanseraren för att tillhandahålla utgående Internetanslutning för dina serverdelsinstanser.

Den här konfigurationen aktiverar:

- IP-maskering

- Förenkla dina tillåtna listor.

- Minskar antalet offentliga IP-resurser för distribution.

Med regler för utgående trafik har du fullständig deklarativ kontroll över utgående Internetanslutning. Med regler för utgående trafik kan du skala och justera den här möjligheten efter dina specifika behov.

Regler för utgående trafik följs endast om den virtuella serverdelsdatorn inte har någon offentlig IP-adress på instansnivå (ILPIP).

Med regler för utgående trafik kan du uttryckligen definiera utgående SNAT-beteende .

Med regler för utgående trafik kan du styra:

-

Vilka virtuella datorer översätts till vilka offentliga IP-adresser.

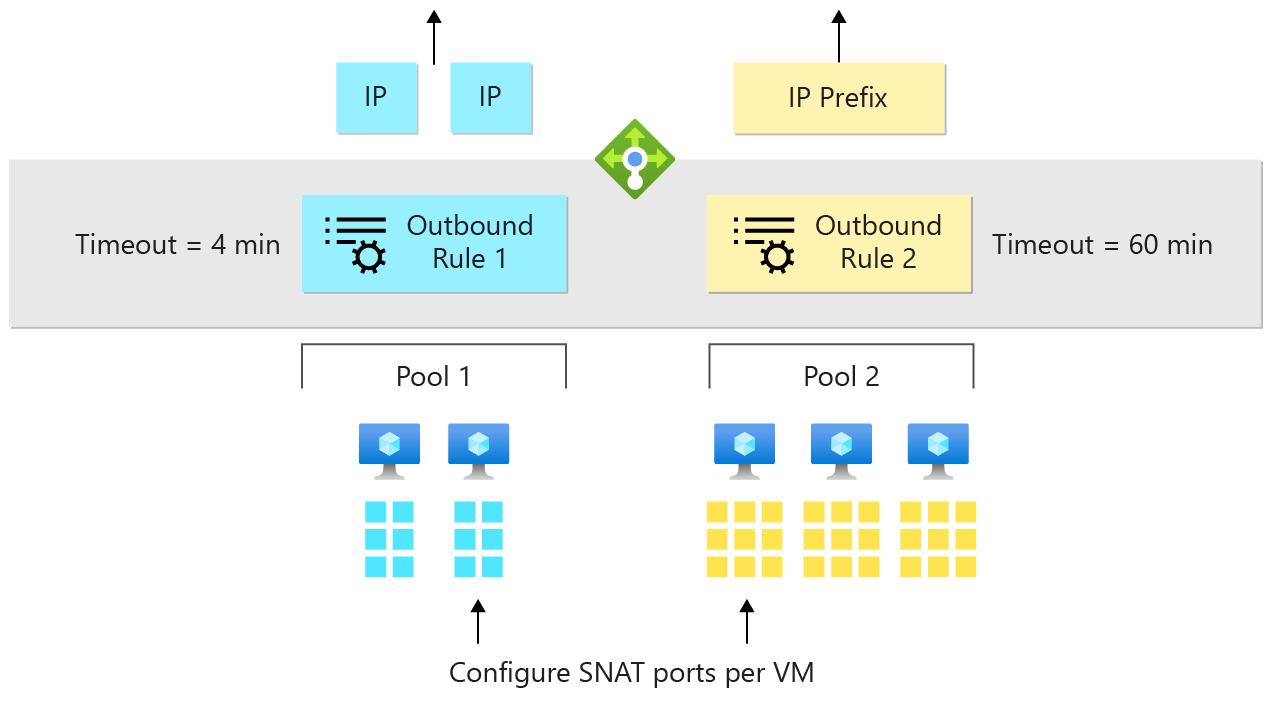

- Två regler där serverdelspool 1 använder både blå IP-adresser och serverdelspool 2 använder det gula IP-prefixet.

-

Hur utgående SNAT-portar allokeras.

- Om serverdelspool 2 är den enda poolen som upprättar utgående anslutningar ger du alla SNAT-portar till serverdelspool 2 och ingen till serverdelspool 1.

-

Vilka protokoll som ska tillhandahålla utgående översättning för.

- Om serverdelspool 2 behöver UDP-portar för utgående trafik och serverdelspool 1 behöver TCP, ger du TCP-portar till 1 och UDP-portar till 2.

-

Vilken varaktighet som ska användas för tidsgränsen för inaktiv utgående anslutning (4–120 minuter).

- Om det finns långvariga anslutningar med keepalives reserverar du inaktiva portar för långvariga anslutningar i upp till 120 minuter. Anta att inaktuella anslutningar avbryts och släpper portar på 4 minuter för nya anslutningar

-

Om du vill skicka en TCP-återställning vid tidsgränsen för inaktivitet.

- När vi tar tid för inaktiva anslutningar skickar vi en TCP RST till klienten och servern så att de vet att flödet har avbrutits?

Viktigt!

När en serverdelspool konfigureras av IP-adress fungerar den som en grundläggande lastbalanserare med standardutgående aktiverad. För säker som standardkonfiguration och program med krävande utgående behov konfigurerar du serverdelspoolen med nätverkskort.

Regeldefinition för utgående trafik

Regler för utgående trafik följer samma välbekanta syntax som belastningsutjämning och inkommande NAT-regler: serverdelsparametrars + + serverdelspool.

En utgående regel konfigurerar utgående NAT för alla virtuella datorer som identifieras av serverdelspoolen som ska översättas till klientdelen.

Parametrarna ger detaljerad kontroll över den utgående NAT-algoritmen.

Skala utgående NAT med flera IP-adresser

Varje extra IP-adress som tillhandahålls av en klientdel ger ytterligare 64 000 tillfälliga portar som lastbalanseraren kan använda som SNAT-portar. Lastbalanseraren använder IP-adresser efter behov baserat på tillgängliga portar. Lastbalanseraren använder nästa IP-adress när anslutningarna inte längre kan göras med den aktuella IP-adressen som används.

Använd flera IP-adresser för att planera för storskaliga scenarier. Använd regler för utgående trafik för att minska SNAT-överbelastning.

Du kan också använda ett offentligt IP-prefix direkt med en regel för utgående trafik.

Ett offentligt IP-prefix ökar skalningen av distributionen. Prefixet kan läggas till i listan över flöden som kommer från dina Azure-resurser. Du kan konfigurera en IP-konfiguration för klientdelen i lastbalanseraren för att referera till ett offentligt IP-adressprefix.

Lastbalanseraren har kontroll över det offentliga IP-prefixet. Utgående regel använder automatiskt andra offentliga IP-adresser som finns i det offentliga IP-prefixet när inga fler utgående anslutningar kan göras med den aktuella IP-adressen som används från prefixet.

Var och en av IP-adresserna i det offentliga IP-prefixet ger ytterligare 64 000 tillfälliga portar per IP-adress för lastbalanserare som ska användas som SNAT-portar.

Tidsgräns för inaktivitet för utgående flöde och TCP-återställning

Regler för utgående trafik ger en konfigurationsparameter som styr tidsgränsen för inaktivt utgående flöde och matchar programmets behov. Tidsgränser för utgående inaktivitet är som standard 4 minuter. Mer information finns i konfigurera timeouter för inaktiva.

Standardbeteendet för lastbalanseraren är att släppa flödet tyst när tidsgränsen för utgående inaktivitet har uppnåtts. Parametern enableTCPReset möjliggör ett förutsägbart programbeteende och kontroll. Parametern avgör om du vill skicka dubbelriktad TCP-återställning (TCP RST) vid tidsgränsen för tidsgränsen för utgående inaktivitet.

Läs TCP Reset on idle timeout (TCP-återställning vid tidsgräns för inaktivitet) för mer information, inklusive regiontillgänglighet.

Skydda och kontrollera utgående anslutning explicit

Belastningsutjämningsregler ger automatisk programmering av utgående NAT. Vissa scenarier gynnar eller kräver att du inaktiverar automatisk programmering av utgående NAT av belastningsutjämningsregeln. Om du inaktiverar via regeln kan du styra eller förfina beteendet.

Du kan använda den här parametern på två sätt:

Förhindra inkommande IP-adress för utgående SNAT. Inaktivera utgående SNAT i belastningsutjämningsregeln.

Justera de utgående SNAT-parametrarna för en IP-adress som används för inkommande och utgående samtidigt. Automatisk utgående NAT måste inaktiveras för att en regel för utgående trafik ska kunna ta kontroll. Om du vill ändra SNAT-portallokeringen för en adress som också används för inkommande trafik måste parametern

disableOutboundSnatanges till true.

Åtgärden för att konfigurera en utgående regel misslyckas om du försöker omdefiniera en IP-adress som används för inkommande trafik. Inaktivera den utgående NAT för belastningsutjämningsregeln först.

Viktigt!

Den virtuella datorn kommer inte att ha utgående anslutning om du anger den här parametern till true och inte har någon utgående regel för att definiera utgående anslutning. Vissa åtgärder för den virtuella datorn eller programmet kan bero på att det finns en tillgänglig utgående anslutning. Se till att du förstår beroendena i ditt scenario och har övervägt effekten av att göra den här ändringen.

Ibland är det inte önskvärt för en virtuell dator att skapa ett utgående flöde. Det kan finnas ett krav på att hantera vilka mål som tar emot utgående flöden eller vilka mål som påbörjar inkommande flöden. Använd nätverkssäkerhetsgrupper för att hantera de mål som den virtuella datorn når. Använd NSG:er för att hantera vilka offentliga mål som startar inkommande flöden.

När du tillämpar en NSG på en belastningsutjämnad virtuell dator bör du vara uppmärksam på tjänsttaggar och standardsäkerhetsregler.

Se till att den virtuella datorn kan ta emot hälsoavsökningsbegäranden från Azure Load Balancer.

Om en NSG blockerar begäranden om hälsoavsökningar från AZURE_LOADBALANCER standardtagg misslyckas den virtuella datorns hälsoavsökning och den virtuella datorn markeras som otillgänglig. Lastbalanseraren slutar skicka nya flöden till den virtuella datorn.

Scenarier med utgående regler

- Konfigurera utgående anslutningar till en specifik uppsättning offentliga IP-adresser eller prefix.

- Ändra allokeringar av SNAT-portar.

- Aktivera endast utgående trafik.

- Endast utgående NAT för virtuella datorer (inga inkommande).

- Utgående NAT för intern standardlastbalanserare.

- Aktivera både TCP- och UDP-protokoll för utgående NAT med en offentlig standardlastbalanserare.

Scenario 1: Konfigurera utgående anslutningar till en specifik uppsättning offentliga IP-adresser eller prefix

Details

Använd det här scenariot för att skräddarsy utgående anslutningar för att komma från en uppsättning offentliga IP-adresser. Lägg till offentliga IP-adresser eller prefix i en tillåtna eller blockeringslista baserat på ursprung.

Den här offentliga IP-adressen eller prefixet kan vara samma som används av en belastningsutjämningsregel.

Så här använder du en annan offentlig IP-adress eller ett annat prefix än vad som används av en belastningsutjämningsregel:

- Skapa offentliga IP-prefix eller offentlig IP-adress.

- Skapa en offentlig standardlastbalanserare

- Skapa en klientdel som refererar till det offentliga IP-prefixet eller den offentliga IP-adress som du vill använda.

- Återanvänd en serverdelspool eller skapa en serverdelspool och placera de virtuella datorerna i en serverdelspool i den offentliga lastbalanseraren

- Konfigurera en regel för utgående trafik på den offentliga lastbalanseraren för att aktivera utgående NAT för de virtuella datorerna med hjälp av klientdelen. Vi rekommenderar inte att du använder en belastningsutjämningsregel för utgående trafik, inaktivera utgående SNAT på belastningsutjämningsregeln.

Scenario 2: Ändra SNAT-portallokering

Details

Du kan använda regler för utgående trafik för att justera den automatiska SNAT-portallokeringen baserat på storleken på serverdelspoolen.

Om du upplever SNAT-överbelastning ökar du antalet SNAT-portar som anges från standardvärdet 1024.

Varje offentlig IP-adress bidrar med upp till 64 000 tillfälliga portar. Antalet virtuella datorer i serverdelspoolen avgör antalet portar som distribueras till varje virtuell dator. En virtuell dator i serverdelspoolen har åtkomst till högst 64 000 portar. För två virtuella datorer kan högst 32 000 SNAT-portar ges med en utgående regel (2x 32 000 = 64 000).

Du kan använda regler för utgående trafik för att justera de SNAT-portar som anges som standard. Du ger mer eller mindre än standardtilldelningen för SNAT-portar . Varje offentlig IP-adress från en klientdel i en utgående regel bidrar med upp till 64 000 tillfälliga portar för användning som SNAT-portar .

Lastbalanseraren ger SNAT-portar i multiplar av 8. Om du anger ett värde som inte är delbart med 8 avvisas konfigurationsåtgärden. Varje belastningsutjämningsregel och inkommande NAT-regel använder ett intervall på åtta portar. Om en belastningsutjämning eller inkommande NAT-regel delar samma intervall på 8 som en annan, förbrukas inga extra portar.

Om du försöker ge ut fler SNAT-portar än vad som är tillgängligt (baserat på antalet offentliga IP-adresser) avvisas konfigurationsåtgärden. Om du till exempel ger 10 000 portar per virtuell dator och sju virtuella datorer i en serverdelspool delar en enda offentlig IP-adress avvisas konfigurationen. Sju multiplicerat med 10 000 överskrider portgränsen på 64 000. Lägg till fler offentliga IP-adresser i klientdelen av utgående regel för att aktivera scenariot.

Återgå till standardportallokeringen genom att ange 0 för antalet portar. Mer information om standardallokering av SNAT-portar finns i allokeringstabellen för SNAT-portar.

Scenario 3: Aktivera endast utgående trafik

Details

Använd en offentlig standardlastbalanserare för att tillhandahålla utgående NAT för en grupp virtuella datorer. I det här scenariot använder du en regel för utgående trafik utan att konfigurera extra regler.

Kommentar

Azure NAT Gateway kan tillhandahålla utgående anslutning för virtuella datorer utan behov av en lastbalanserare. Mer information finns i Vad är Azure NAT Gateway?

Scenario 4: Endast utgående NAT för virtuella datorer (inga inkommande)

Kommentar

Azure NAT Gateway kan tillhandahålla utgående anslutning för virtuella datorer utan behov av en lastbalanserare. Mer information finns i Vad är Azure NAT Gateway?

Details

I det här scenariot: Utgående regler för Azure Load Balancer och NAT för virtuellt nätverk är tillgängliga för utgående trafik från ett virtuellt nätverk.

- Skapa en offentlig IP-adress eller ett prefix.

- Skapa en offentlig standardlastbalanserare.

- Skapa en klientdel som är associerad med den offentliga IP-adressen eller prefixet för utgående trafik.

- Skapa en serverdelspool för de virtuella datorerna.

- Placera de virtuella datorerna i serverdelspoolen.

- Konfigurera en utgående regel för att aktivera utgående NAT.

Använd ett prefix eller en offentlig IP-adress för att skala SNAT-portar . Lägg till källan för utgående anslutningar i en lista över tillåtna eller blockerade anslutningar.

Scenario 5: Utgående NAT för intern standardlastbalanserare

Kommentar

Azure NAT Gateway kan tillhandahålla utgående anslutning för virtuella datorer som använder en intern standardlastbalanserare. Mer information finns i Vad är Azure NAT Gateway?

Details

Utgående anslutning är inte tillgänglig för en intern standardlastbalanserare förrän den uttryckligen har deklarerats via offentliga IP-adresser på instansnivå eller NAT för virtuellt nätverk, eller genom att associera medlemmarna i serverdelspoolen med en konfiguration för utgående lastbalanserare.

Mer information finns i Konfiguration av lastbalanserare med endast utgående trafik.

Scenario 6: Aktivera både TCP- och UDP-protokoll för utgående NAT med en offentlig standardlastbalanserare

Details

Med en offentlig standardlastbalanserare matchar den automatiska utgående NAT:n transportprotokollet för belastningsutjämningsregeln.

- Inaktivera utgående SNAT på belastningsutjämningsregeln.

- Konfigurera en regel för utgående trafik på samma lastbalanserare.

- Återanvänd den serverdelspool som redan används av dina virtuella datorer.

- Ange "protokoll": "Alla" som en del av utgående regel.

När endast inkommande NAT-regler används tillhandahålls ingen utgående NAT.

- Placera virtuella datorer i en serverdelspool.

- Definiera en eller flera IP-konfigurationer på klientsidan med offentliga IP-adresser eller offentliga IP-prefix

- Konfigurera en regel för utgående trafik på samma lastbalanserare.

- Ange "protokoll": "Alla" som en del av utgående regel

Begränsningar

- Det maximala antalet användbara tillfälliga portar per klientdels-IP-adress är 64 000.

- Intervallet för den konfigurerbara tidsgränsen för utgående inaktivitet är 4 till 120 minuter (240 till 7 200 sekunder).

- Lastbalanseraren stöder inte ICMP för utgående NAT, de enda protokoll som stöds är TCP och UDP.

- Regler för utgående trafik kan endast tillämpas på den primära IPv4-konfigurationen för ett nätverkskort. Du kan inte skapa en utgående regel för de sekundära IPv4-konfigurationerna för en virtuell dator eller NVA . Flera nätverkskort stöds.

- Utgående regler för den sekundära IP-konfigurationen stöds endast för IPv6.

- Alla virtuella datorer i en tillgänglighetsuppsättning måste läggas till i serverdelspoolen för utgående anslutning.

- Alla virtuella datorer i en VM-skalningsuppsättning måste läggas till i serverdelspoolen för utgående anslutning.

Nästa steg

- Läs mer om Azure Standard Load Balancer

- Se våra vanliga frågor och svar om Azure Load Balancer