Självstudie: Konfigurera automatisk rotation av certifikat i Key Vault

Du kan enkelt etablera, hantera och distribuera digitala certifikat med hjälp av Azure Key Vault. Certifikaten kan vara offentliga och privata SSL-certifikat (Secure Sockets Layer)/TLS-certifikat (Transport Layer Security) som signerats av en certifikatutfärdare (CA) eller ett självsignerat certifikat. Key Vault kan också begära och förnya certifikat via partnerskap med certifikatutfärdare, vilket ger en robust lösning för livscykelhantering av certifikat. I den här självstudien uppdaterar du certifikatets giltighetsperiod, automatisk rotationsfrekvens och CA-attribut.

Självstudien visar hur du:

- Hantera ett certifikat med hjälp av Azure-portalen.

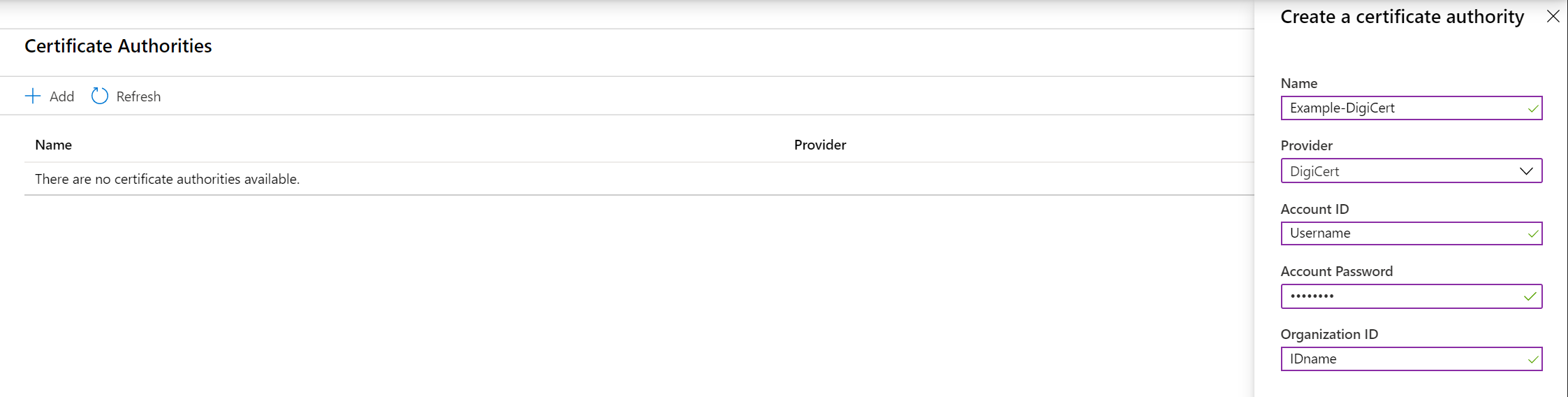

- Lägg till ett CA-providerkonto.

- Uppdatera certifikatets giltighetsperiod.

- Uppdatera certifikatets frekvens för automatisk rotation.

- Uppdatera certifikatets attribut med hjälp av Azure PowerShell.

Läs grundläggande begrepp för Key Vault innan du börjar.

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Logga in på Azure

Logga in på Azure-portalen.

Skapa ett valv

Skapa ett nyckelvalv med någon av följande tre metoder:

- Skapa ett nyckelvalv med Hjälp av Azure-portalen

- Skapa ett nyckelvalv med Hjälp av Azure CLI

- Skapa ett nyckelvalv med Azure PowerShell

Skapa ett certifikat i Key Vault

Skapa ett certifikat eller importera ett certifikat till nyckelvalvet (se Steg för att skapa ett certifikat i Key Vault. I det här fallet arbetar du med ett certifikat med namnet ExampleCertificate.

Uppdatera certifikatets livscykelattribut

I Azure Key Vault kan du uppdatera ett certifikats livscykelattribut både när certifikatet skapas eller efter.

Ett certifikat som skapats i Key Vault kan vara:

- Ett självsignerat certifikat.

- Ett certifikat som skapats med en certifikatutfärdare som samarbetar med Key Vault.

- Ett certifikat med en certifikatutfärdare som inte är partner med Key Vault.

Följande certifikatutfärdare är för närvarande partnerleverantörer med Key Vault:

- DigiCert: Key Vault erbjuder OV- eller EV TLS/SSL-certifikat.

- GlobalSign: Key Vault erbjuder OV- eller EV TLS/SSL-certifikat.

Key Vault roterar certifikat automatiskt via etablerade partnerskap med certifikatutfärdare. Eftersom Key Vault automatiskt begär och förnyar certifikat via partnerskapet gäller inte funktionen för automatisk rotation för certifikat som skapats med certifikatutfärdare som inte samarbetar med Key Vault.

Kommentar

En kontoadministratör för en CA-provider skapar autentiseringsuppgifter som Key Vault använder för att skapa, förnya och använda TLS/SSL-certifikat.

Uppdatera certifikatets livscykelattribut när det skapas

På egenskapssidorna för Key Vault väljer du Certifikat.

Välj Generera/Importera.

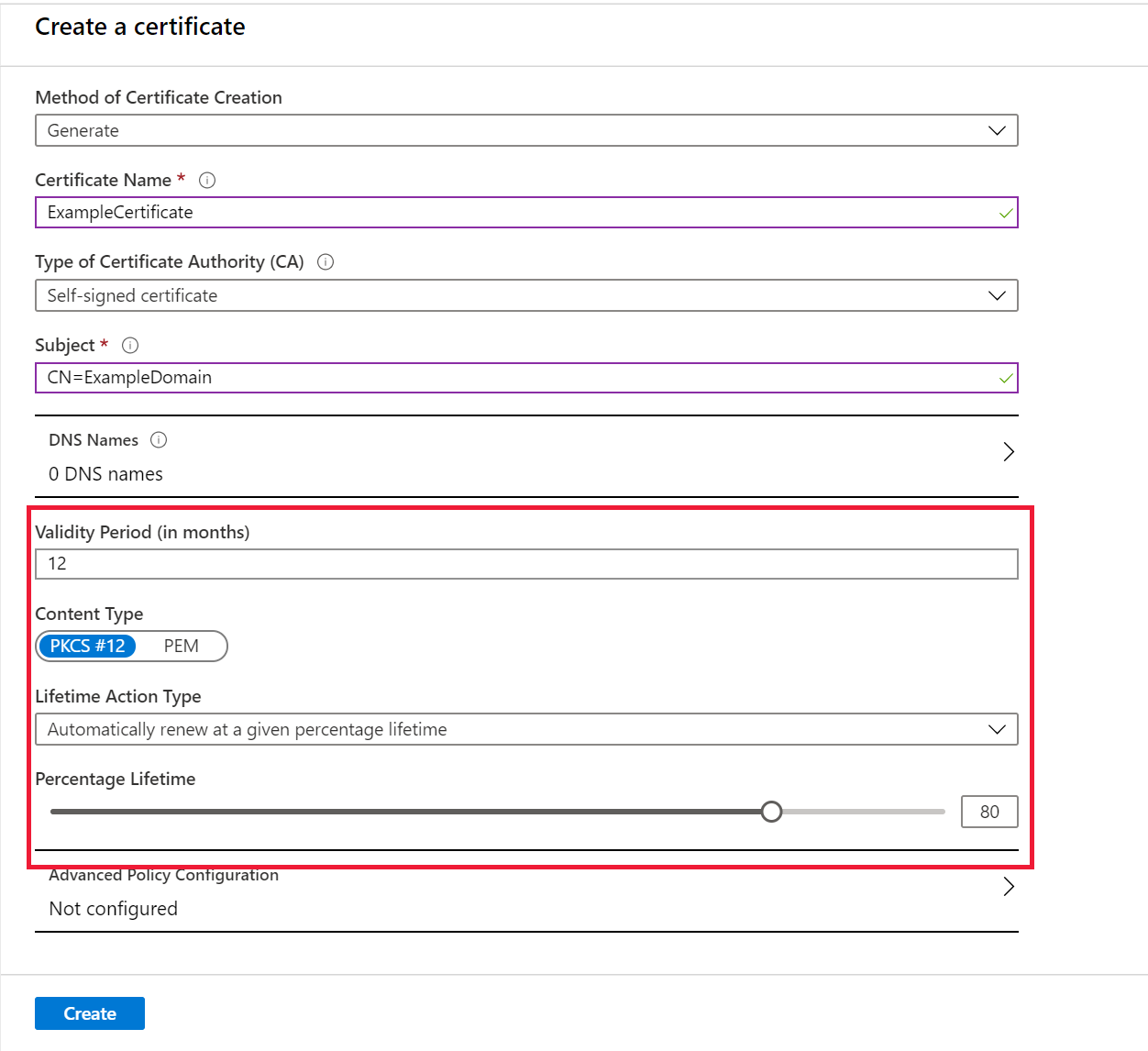

Uppdatera följande värden på skärmen Skapa ett certifikat :

Giltighetsperiod: Ange värdet (i månader). Att skapa kortlivade certifikat är en rekommenderad säkerhetspraxis. Som standard är giltighetsvärdet för ett nyligen skapat certifikat 12 månader.

Åtgärdstyp för livslängd: Välj certifikatets automatiska förnyelse- och aviseringsåtgärd och uppdatera sedan procentandelens livslängd eller Antal dagar innan det upphör att gälla. Som standard anges ett certifikats automatiska förnyelse till 80 procent av dess livslängd. I den nedrullningsbara menyn väljer du något av följande alternativ.

Förnya automatiskt vid en viss tidpunkt Skicka e-post till alla kontakter vid en viss tidpunkt Om du väljer det här alternativet aktiveras autorotation. Om du väljer det här alternativet roteras inte automatiskt utan aviseras bara kontakterna. Du kan lära dig mer om hur du konfigurerar e-postkontakt här

Välj Skapa.

Uppdatera livscykelattribut för ett lagrat certifikat

Välj nyckelvalvet.

På egenskapssidorna för Key Vault väljer du Certifikat.

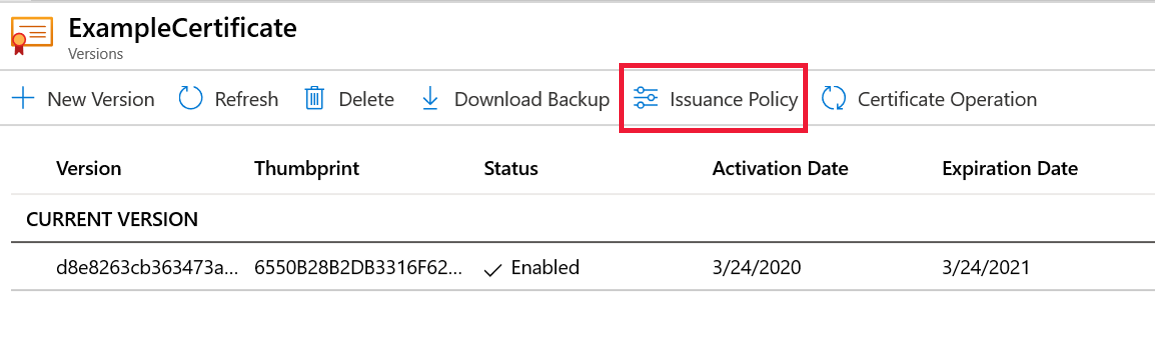

Välj det certifikat som du vill uppdatera. I det här fallet arbetar du med ett certifikat med namnet ExampleCertificate.

Välj Utfärdandeprincip på den översta menyraden.

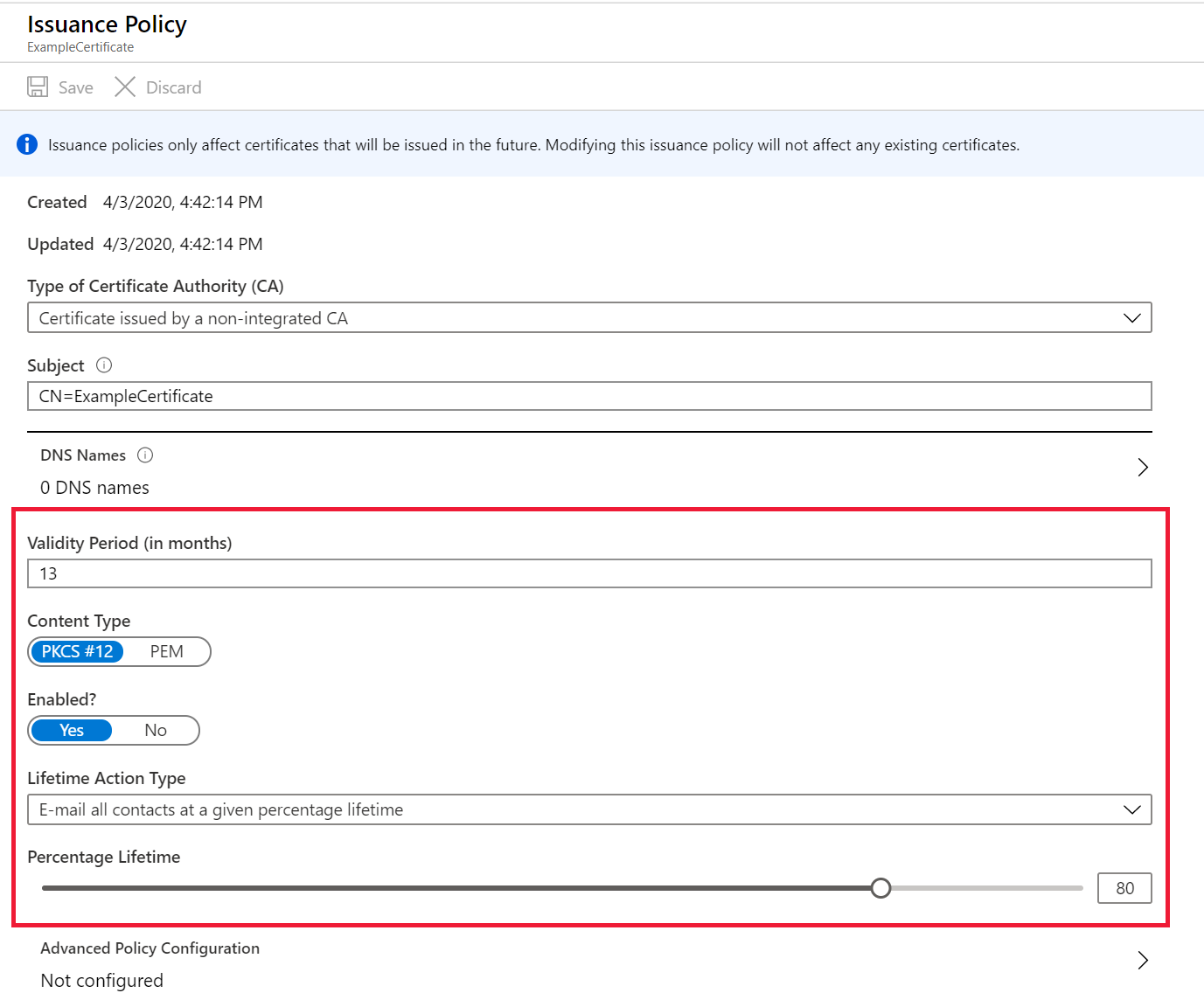

Uppdatera följande värden på skärmen Utfärdandeprincip :

- Giltighetsperiod: Uppdatera värdet (i månader).

- Åtgärdstyp för livslängd: Välj certifikatets åtgärd för automatisk förnyelse och avisering och uppdatera sedan procentandelens livslängd eller Antal dagar innan det upphör att gälla.

Välj Spara.

Viktigt!

Om du ändrar åtgärdstypen Livslängd för ett certifikat registreras ändringar för de befintliga certifikaten omedelbart.

Uppdatera certifikatattribut med hjälp av PowerShell

Set-AzureKeyVaultCertificatePolicy -VaultName $vaultName

-Name $certificateName

-RenewAtNumberOfDaysBeforeExpiry [276 or appropriate calculated value]

Dricks

Om du vill ändra förnyelseprincipen för en lista över certifikat anger du File.csv innehållande VaultName,CertName som i följande exempel:

vault1,Cert1

vault2,Cert2

$file = Import-CSV C:\Users\myfolder\ReadCSVUsingPowershell\File.csv

foreach($line in $file)

{

Set-AzureKeyVaultCertificatePolicy -VaultName $vaultName -Name $certificateName -RenewAtNumberOfDaysBeforeExpiry [276 or appropriate calculated value]

}

Mer information om parametrarna finns i az keyvault certificate (az keyvault certificate).

Rensa resurser

Andra Key Vault-självstudier bygger på den här självstudien. Om du planerar att arbeta med de här självstudierna kanske du vill lämna dessa befintliga resurser på plats. När du inte längre behöver dem tar du bort resursgruppen, som tar bort nyckelvalvet och relaterade resurser.

Så här tar du bort resursgruppen med hjälp av portalen:

- Ange namnet på resursgruppen i sökrutan överst i portalen. När den resursgrupp som används i den här snabbstarten visas i sökresultatet väljer du den.

- Välj Ta bort resursgrupp.

- I rutan SKRIV RESURSGRUPPNAMN: skriver du namnet på resursgruppen och väljer sedan Ta bort.

Nästa steg

I den här självstudien har du uppdaterat ett certifikats livscykelattribut. Om du vill veta mer om Key Vault och hur du integrerar det med dina program fortsätter du till följande artiklar:

- Läs mer om att hantera skapande av certifikat i Azure Key Vault.

- Granska översikten över Key Vault.