Konfigurera lokal RBAC för FHIR

Viktigt!

Azure API för FHIR avvecklas den 30 september 2026. Följ migreringsstrategierna för att övergå till Azure Health Data Services FHIR-tjänsten® senast det datumet. På grund av tillbakadragandet av Azure API för FHIR tillåts inte nya distributioner från och med den 1 april 2025. Azure Health Data Services FHIR-tjänsten är den utvecklade versionen av Azure API för FHIR som gör det möjligt för kunder att hantera FHIR-, DICOM- och MedTech-tjänster med integreringar i andra Azure-tjänster.

Den här artikeln beskriver hur du konfigurerar Azure API för FHIR® för att använda en sekundär Microsoft Entra-klient för dataåtkomst. Använd endast det här läget om det inte är möjligt för dig att använda Den Microsoft Entra-klientorganisation som är associerad med din prenumeration.

Kommentar

Om din FHIR-tjänst är konfigurerad för att använda din primära Microsoft Entra-klientorganisation som är associerad med din prenumeration använder du Azure RBAC för att tilldela dataplansroller.

Lägg till ett nytt huvudnamn för tjänsten eller använd ett befintligt

Med lokal rollbaserad åtkomstkontroll (RBAC) kan du använda tjänstens huvudnamn i den sekundära Microsoft Entra-klientorganisationen med din FHIR-server. Du kan skapa ett nytt huvudnamn för tjänsten via kommandona Azure Portal, PowerShell eller CLI eller använda ett befintligt huvudnamn för tjänsten. Processen kallas även programregistrering. Du kan granska och ändra tjänstens huvudnamn via Microsoft Entra-ID från portalen eller med hjälp av skript.

Följande PowerShell- och CLI-skript, som testas och verifieras i Visual Studio Code, skapar ett nytt huvudnamn för tjänsten (eller klientprogrammet) och lägger till en klienthemlighet. Tjänstens huvudnamns-ID används för lokal RBAC och program-ID och klienthemlighet används för att komma åt FHIR-tjänsten senare.

Du kan använda PowerShell-modulen Az :

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

eller så kan du använda Azure CLI:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Konfigurera lokal RBAC

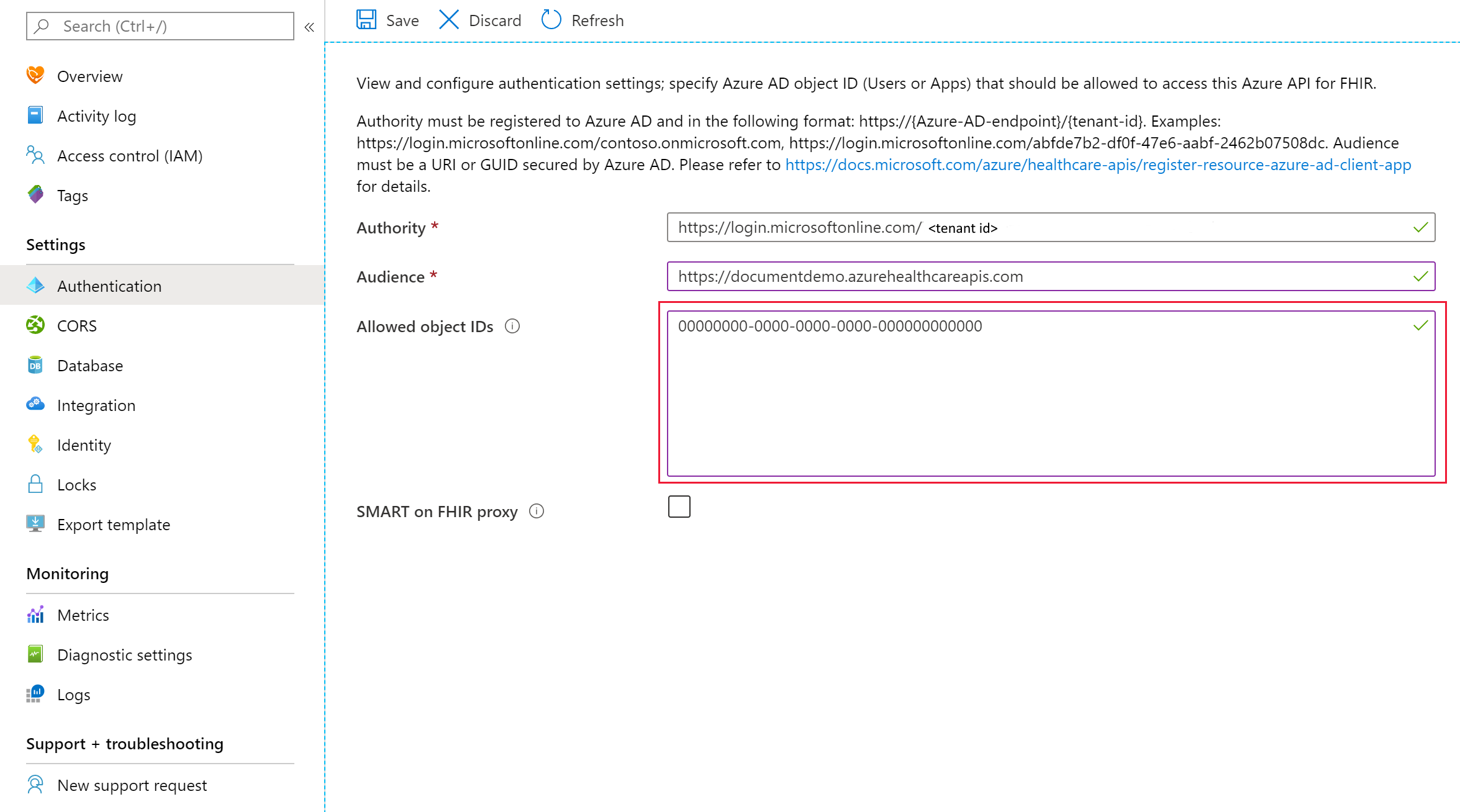

Du kan konfigurera Azure API för FHIR för att använda en sekundär Microsoft Entra-klientorganisation på bladet Autentisering .

I rutan Utfärdare anger du en giltig sekundär Microsoft Entra-klientorganisation. När klientorganisationen har verifierats ska rutan Tillåtna objekt-ID aktiveras och du kan ange ett eller en lista över objekt-ID:t för Microsoft Entra-tjänstens huvudnamn. Dessa ID:ar kan vara identitetsobjekt-ID:t för:

- En Microsoft Entra-användare.

- Ett huvudnamn för Microsoft Entra-tjänsten.

- En Microsoft Entra-säkerhetsgrupp.

Du kan läsa artikeln om hur du hittar identitetsobjekt-ID :er för mer information.

När du har angett nödvändiga Microsoft Entra-objekt-ID:er väljer du Spara och väntar tills ändringarna sparas innan du försöker komma åt dataplanet med hjälp av de tilldelade användarna, tjänstens huvudnamn eller grupper. Objekt-ID:n beviljas med alla behörigheter, en motsvarighet till rollen "FHIR-datadeltagare".

Den lokala RBAC-inställningen visas bara från autentiseringsbladet. Den visas inte från bladet Åtkomstkontroll (IAM).

Kommentar

Endast en enskild klient stöds för RBAC eller lokal RBAC. Om du vill inaktivera den lokala RBAC-funktionen kan du ändra tillbaka den till den giltiga klientorganisationen (eller den primära klientorganisationen) som är associerad med din prenumeration och ta bort alla Microsoft Entra-objekt-ID:t i rutan Tillåtna objekt-ID:er.

Beteende för cachelagring

Azure API för FHIR cachelagrar beslut i upp till 5 minuter. Om du ger en användare åtkomst till FHIR-servern genom att lägga till dem i listan över tillåtna objekt-ID:n, eller om du tar bort dem från listan, bör du förvänta dig att det tar upp till fem minuter innan ändringar i behörigheterna sprids.

Nästa steg

I den här artikeln har du lärt dig hur du tilldelar FHIR-dataplansåtkomst med hjälp av en extern (sekundär) Microsoft Entra-klientorganisation. Läs sedan mer om ytterligare inställningar för Azure API för FHIR.

Kommentar

FHIR® är ett registrerat varumärke som tillhör HL7 och används med tillstånd av HL7.