Översikt över företagssäkerhet i Azure HDInsight på AKS

Viktig

Azure HDInsight på AKS drogs tillbaka den 31 januari 2025. Läs mer om i det här tillkännagivandet.

Du måste migrera dina arbetsbelastningar till Microsoft Fabric- eller en motsvarande Azure-produkt för att undvika plötsliga uppsägningar av dina arbetsbelastningar.

Viktig

Den här funktionen är för närvarande i förhandsversion. De kompletterande användningsvillkoren för Förhandsversioner av Microsoft Azure innehåller fler juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har gjorts allmänt tillgängliga. Information om den här specifika förhandsversionen finns i Azure HDInsight på AKS-förhandsversionsinformation. För frågor eller funktionsförslag, skicka en begäran till AskHDInsight med detaljerna och följ oss för att få fler uppdateringar om Azure HDInsight Community.

Azure HDInsight på AKS erbjuder säkerhet som standard och det finns flera metoder för att uppfylla företagets säkerhetsbehov.

Den här artikeln beskriver övergripande säkerhetsarkitektur och säkerhetslösningar genom att dela upp dem i fyra traditionella säkerhetspelare: perimetersäkerhet, autentisering, auktorisering och kryptering.

Säkerhetsarkitektur

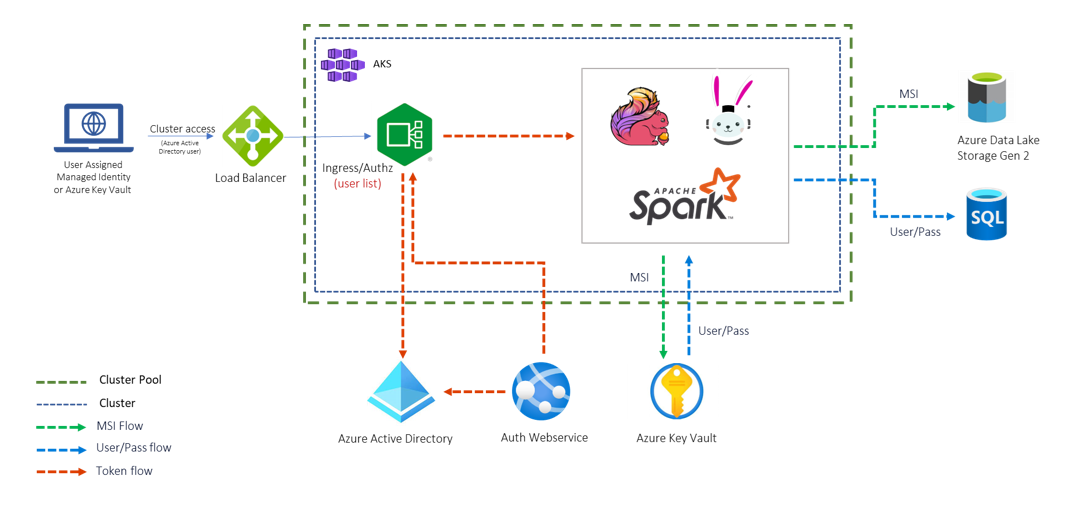

Företagsberedskap för alla program kräver stränga säkerhetskontroller för att förhindra och åtgärda hot som kan uppstå. HDInsight på AKS tillhandahåller en säkerhetsmodell med flera lager som skyddar dig på flera lager. Säkerhetsarkitekturen använder moderna auktoriseringsmetoder med MSI. All lagringsåtkomst sker via MSI och databasåtkomsten sker via användarnamn/lösenord. Lösenordet lagras i Azure Key Vault, som definieras av kunden. Den här funktionen gör installationen robust och säker som standard.

Diagrammet nedan visar en teknisk arkitektur på hög nivå för säkerhet i HDInsight på AKS.

Grundpelare för företagssäkerhet

Ett sätt att se på företagssäkerhet är att dela upp säkerhetslösningar i fyra huvudgrupper baserat på typen av kontroll. Dessa grupper kallas även för säkerhetspelare och är av följande typer: perimetersäkerhet, autentisering, auktorisering och kryptering.

Perimetersäkerhet

Perimetersäkerhet i HDInsight på AKS uppnås via virtuella nätverk. En företagsadministratör kan skapa ett kluster i ett virtuellt nätverk (VNET) och använda nätverkssäkerhetsgrupper (NSG) för att begränsa åtkomsten till det virtuella nätverket.

Autentisering

HDInsight på AKS tillhandahåller Microsoft Entra ID-baserad autentisering för klusterinloggning och använder hanterade identiteter (MSI) för att skydda klusteråtkomst till filer i Azure Data Lake Storage Gen2. Hanterad identitet är en funktion i Microsoft Entra-ID som tillhandahåller Azure-tjänster med en uppsättning automatiskt hanterade autentiseringsuppgifter. Med den här konfigurationen kan företagsanställda logga in på klusternoderna med sina domänautentiseringsuppgifter. Med en hanterad identitet från Microsoft Entra-ID kan din app enkelt komma åt andra Microsoft Entra-skyddade resurser som Azure Key Vault, Storage, SQL Server och Database. Identiteten som hanteras av Azure-plattformen och kräver inte att du etablerar eller roterar några hemligheter. Den här lösningen är en nyckel för att skydda åtkomsten till din HDInsight på AKS-kluster och andra beroende resurser. Hanterade identiteter gör din app säkrare genom att eliminera hemligheter från din app, till exempel autentiseringsuppgifter i anslutningssträngarna.

Du skapar en användartilldelad hanterad identitet, som är en fristående Azure-resurs, som en del av klusterskapandeprocessen, som hanterar åtkomsten till dina beroende resurser.

Tillstånd

En metod som de flesta företag följer är att se till att alla anställda inte har fullständig åtkomst till alla företagsresurser. På samma sätt kan administratören definiera rollbaserade åtkomstkontrollprinciper för klusterresurserna.

Resursägarna kan konfigurera rollbaserad åtkomstkontroll (RBAC). Genom att konfigurera RBAC-principer kan du associera behörigheter med en roll i organisationen. Det här abstraktionsskiktet gör det enklare att se till att människor bara har de behörigheter som krävs för att utföra sitt arbetsansvar. Auktorisering hanteras av ARM-roller för hantering av kluster (kontrollplan) och åtkomst till klusterdata (dataplan), vilket hanteras av klusteråtkomsthantering.

Klusterhanteringsroller (Kontrollplan/ARM-roller)

| Handling | HDInsight på AKS-klusterpooladministratör | HDInsight på AKS-klusteradministratör |

|---|---|---|

| Skapa/ta bort klusterpool | ✅ | |

| Tilldela behörighet och roller i klusterpoolen | ✅ | |

| Skapa/ta bort kluster | ✅ | ✅ |

| Hantera kluster | ✅ | |

| Konfigurationshantering | ✅ | |

| Skriptåtgärder | ✅ | |

| Bibliotekshantering | ✅ | |

| Övervakning | ✅ | |

| Skalningsåtgärder | ✅ |

Rollerna ovan är ur ARM-driftsperspektivet. Mer information finns i Bevilja en användare åtkomst till Azure-resurser med hjälp av Azure Portal – Azure RBAC.

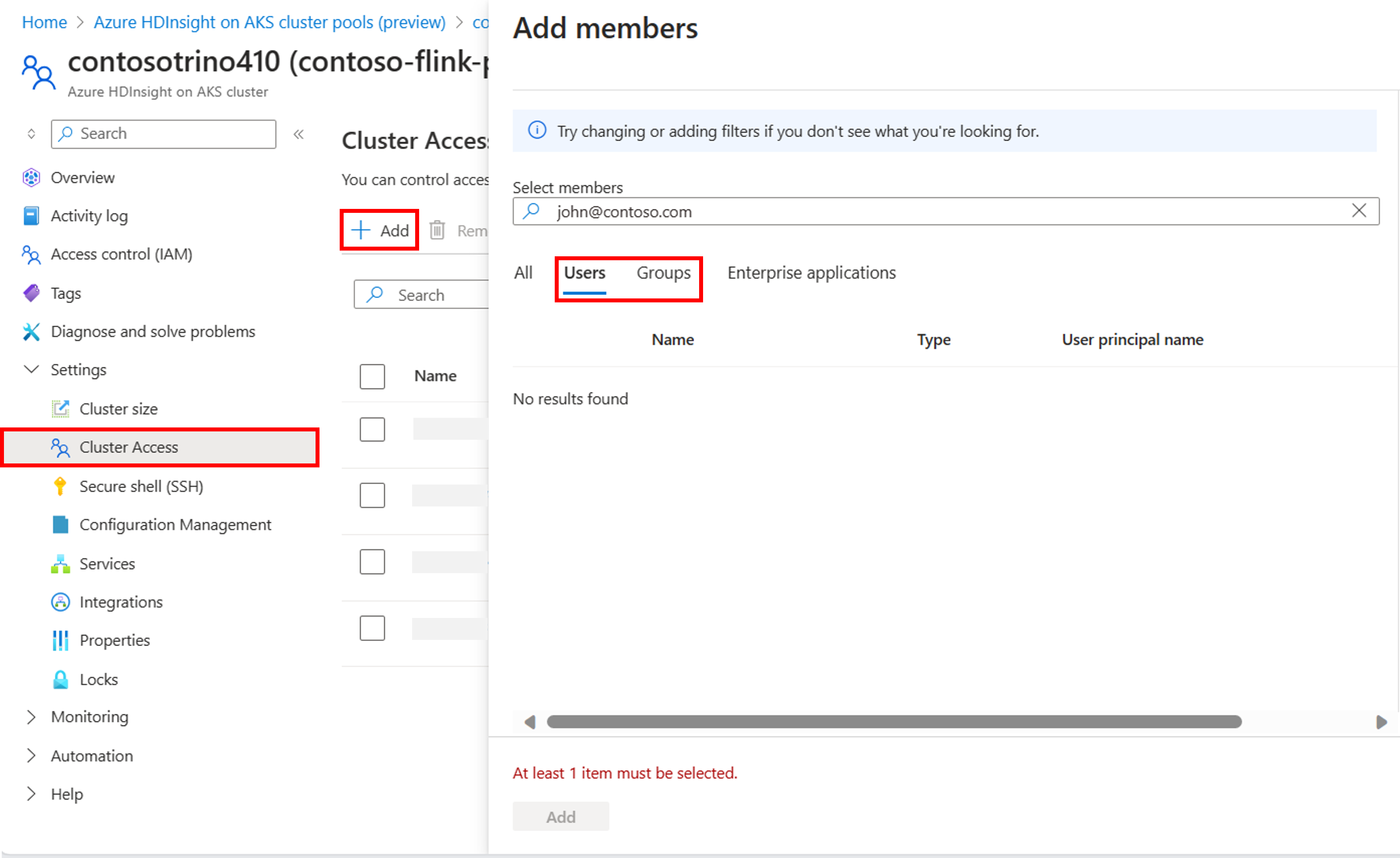

Klusteråtkomst (dataplan)

Du kan tillåta användare, tjänsthuvudnamn och hanterade identiteter att komma åt klustret via portalen eller med hjälp av ARM.

Den här åtkomsten möjliggör

- Visa kluster och hantera jobb.

- Utför alla övervaknings- och hanteringsåtgärder.

- Utför automatiska skalningsåtgärder och uppdatera antalet noder.

Åtkomst som inte tillhandahålls

- Borttagning av kluster

Viktig

Alla nyligen tillagda användare kräver den extra rollen "Azure Kubernetes Service RBAC Reader" för att kunna visa tjänstens hälsa .

Granskning

Granskning av klusterresursåtkomst krävs för att spåra obehörig eller oavsiktlig åtkomst till resurserna. Det är lika viktigt som att skydda klusterresurserna från obehörig åtkomst.

Resursgruppsadministratören kan visa och rapportera all åtkomst till HDInsight på AKS-klusterresurser och data med hjälp av aktivitetsloggen. Administratören kan visa och rapportera ändringar i åtkomstkontrollprinciperna.

Kryptering

Det är viktigt att skydda data för att uppfylla organisationens säkerhet och efterlevnadskrav. Förutom att begränsa åtkomsten till data från obehöriga anställda bör du kryptera dem. Lagringen och diskarna (OS-disken och den beständiga datadisken) som används av klusternoderna och containrarna krypteras. Data i Azure Storage krypteras och dekrypteras transparent med 256-bitars AES-kryptering, en av de starkaste blockkrypteringarna som är tillgängliga och är FIPS 140-2-kompatibel. Azure Storage-kryptering är aktiverat för alla lagringskonton, vilket gör data säkra som standard. Du behöver inte ändra din kod eller dina program för att dra nytta av Azure Storage-kryptering. Kryptering av data under överföring hanteras med TLS 1.2.

Efterlevnad

Azures efterlevnadserbjudanden baseras på olika typer av garantier, inklusive formella certifieringar. Även attesteringar, valideringar och auktoriseringar. Utvärderingar som tagits fram av oberoende revisionsföretag från tredje part. Avtalsändringar, självutvärderingar och kundvägledningsdokument som skapats av Microsoft. Information om HDInsight och AKS-efterlevnad finns i Microsoft Trust Center och Översikt av Microsoft Azure-efterlevnad.

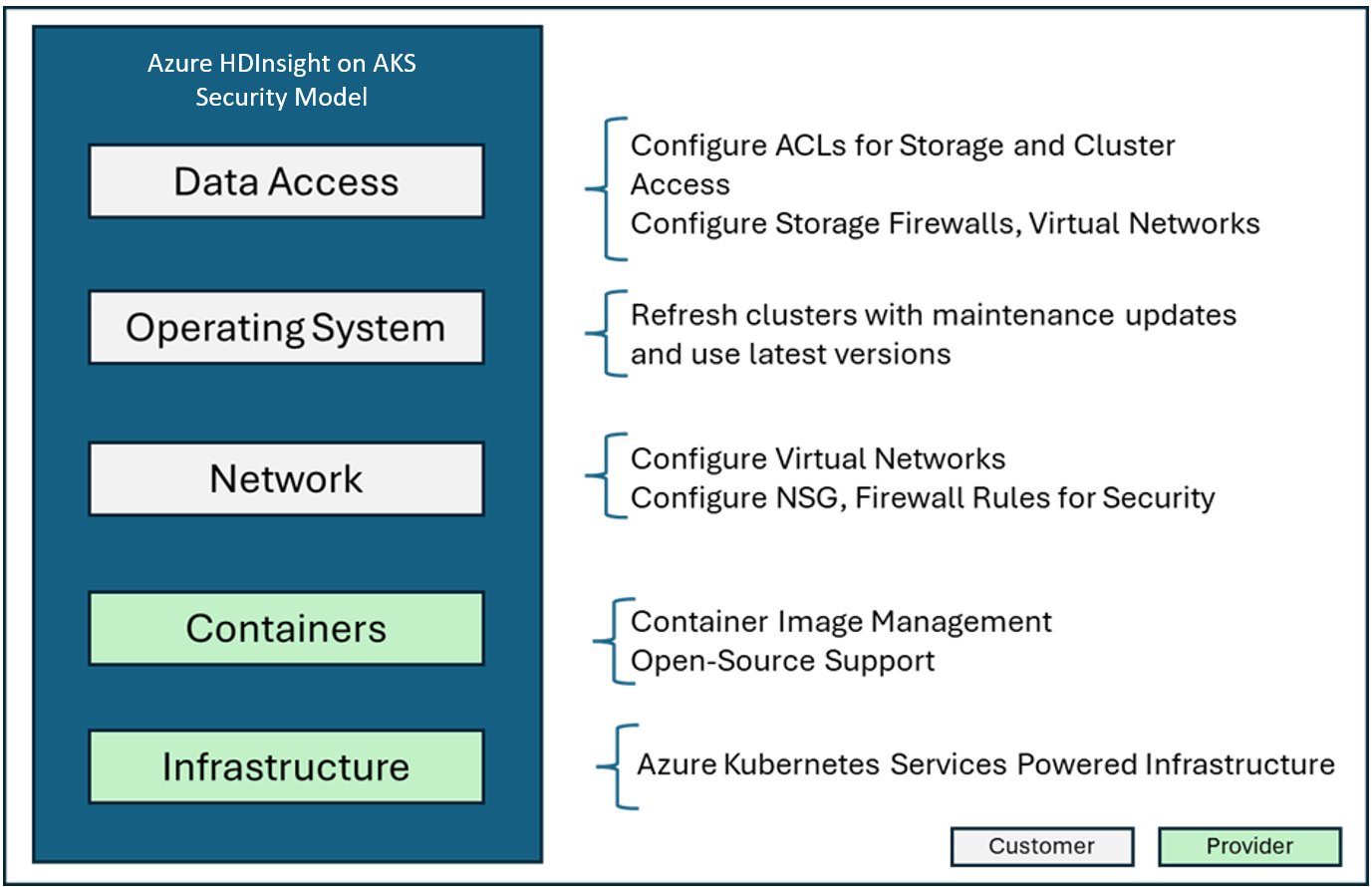

Modell för delat ansvar

Följande bild sammanfattar de viktigaste systemsäkerhetsområdena och de säkerhetslösningar som är tillgängliga för dig. Det belyser också vilka säkerhetsområden som är ditt ansvar som kund och områden som ansvarar för HDInsight på AKS som tjänstleverantör.

Följande tabell innehåller länkar till resurser för varje typ av säkerhetslösning.

| Säkerhetsområde | Tillgängliga lösningar | Ansvarig part |

|---|---|---|

| Säkerhet för dataåtkomst | Konfigurera åtkomstkontroll visar ACL:er för Azure Data Lake Storage Gen2 | Kund |

| Aktivera egenskapen säker överföring krävs för lagringsutrymme | Kund | |

| Konfigurera Azure Storage-brandväggar och virtuella nätverk | Kund | |

| Säkerhet för operativsystem | Skapa kluster med de senaste HDInsight på AKS-versioner | Kund |

| Nätverkssäkerhet | Konfigurera ett virtuellt nätverk | |

| Konfigurera trafik genom att använda brandväggsregler | Kund | |

| Konfigurera nödvändig utgående trafik | Kund |