Efterlevnadstillstånd för Azure Policy

Så här fungerar efterlevnad

När initiativ- eller principdefinitioner tilldelas avgör Azure Policy vilka resurser som är tillämpliga och utvärderar sedan de resurser som inte är exkluderade eller undantagna. Utvärderingen ger efterlevnadstillstånd baserat på villkor i principregeln och varje resurs följer dessa krav.

Tillgängliga efterlevnadstillstånd

Icke-kompatibel

Principtilldelningar med , eller modify effekter anses vara icke-kompatibla för nya, uppdaterade eller befintliga resurser när villkoren i principregeln utvärderas till TRUE. auditIfNotExistsaudit

Principtilldelningar med , och deployIfNotExists effekter anses vara icke-kompatibla för befintliga resurser när villkoren i principregeln utvärderas till TRUE. denyappend Nya och uppdaterade resurser åtgärdas eller nekas automatiskt vid begäran för att framtvinga efterlevnad. När en tidigare befintlig icke-kompatibel resurs uppdateras förblir efterlevnadstillståndet inkompatibelt tills resursdistributionen och principutvärderingen har slutförts.

Kommentar

Effekterna deployIfNotExists och auditIfNotExists kräver att IF-instruktionen är TRUE och att existensvillkoret är FALSE för att vara icke-kompatibelt. När det är TRUE utlöser IF-villkoret utvärdering av villkoret Finns för de relaterade resurserna.

Principtilldelningar med manual effekter anses vara icke-kompatibla under två omständigheter:

- Principdefinitionen har standardefterlevnadstillståndet icke-kompatibel och det finns ingen aktiv attestering för den tillämpliga resursen som anger något annat.

- Resursen har intygats som icke-kompatibel.

Information om varför en resurs inte är kompatibel eller för att hitta ändringen ansvarig finns i Fastställa orsaker till bristande efterlevnad. Information om hur du åtgärdar icke-kompatibla resurser för deployIfNotExists och modify principer finns i Åtgärda icke-kompatibla resurser med Azure Policy.

Godkänd

Principtilldelningar med append, audit, auditIfNotExists, deny, deployIfNotExistseller modify effekter anses vara kompatibla för nya, uppdaterade eller befintliga resurser när villkoren i principregeln utvärderas till FALSE.

Principtilldelningar med manual effekter anses vara kompatibla under två omständigheter:

- Principdefinitionen har standardefterlevnadstillståndet kompatibel och det finns ingen aktiv attestering för den tillämpliga resursen som anger något annat.

- Resursen har intygats som kompatibel.

Fel

Tillståndet för felefterlevnad ges till principtilldelningar som genererar ett systemfel, till exempel mall- eller utvärderingsfel.

Motstridig

En principtilldelning anses vara i konflikt när det finns två eller flera principtilldelningar som finns i samma omfång med motstridiga eller motstridiga regler. Till exempel två definitioner som lägger till samma tagg med olika värden.

Momsbefrielse

En tillämplig resurs har ett efterlevnadstillstånd som är undantaget för en principtilldelning när den omfattas av ett undantag.

Kommentar

Undanta skiljer sig från undantagna. Mer information finns i Förstå omfång i Azure Policy.

Okänt

Okänt är standardefterlevnadstillståndet för definitioner med manual verkan, såvida inte standardinställningen uttryckligen har angetts till kompatibel eller icke-kompatibel. Det här tillståndet anger att en attestering av efterlevnad är berättigad. Det här efterlevnadstillståndet inträffar endast för principtilldelningar med manual verkan.

Skyddad

Skyddat tillstånd innebär att resursen omfattas av en tilldelning med en denyAction-effekt .

Inte registrerad

Det här efterlevnadstillståndet visas i Azure Portal när Azure Policy-resursprovidern inte är registrerad eller när det inloggade kontot inte har behörighet att läsa efterlevnadsdata.

Kommentar

Om efterlevnadstillstånd rapporteras som Inte registrerad kontrollerar du att Microsoft.PolicyInsights resursprovidern är registrerad och att användaren har rätt Behörigheter för rollbaserad åtkomstkontroll i Azure (Azure RBAC) enligt beskrivningen i Azure RBAC-behörigheter i Azure Policy.

Microsoft.PolicyInsightsRegistrera genom att följa stegen i Azure-resursprovidrar och -typer.

Inte startat

Det här efterlevnadstillståndet anger att utvärderingscykeln inte har startats för principen eller resursen.

Exempel

Nu när du har en förståelse för vilka efterlevnadstillstånd som finns och vad var och en betyder ska vi titta på ett exempel med kompatibla och icke-kompatibla tillstånd.

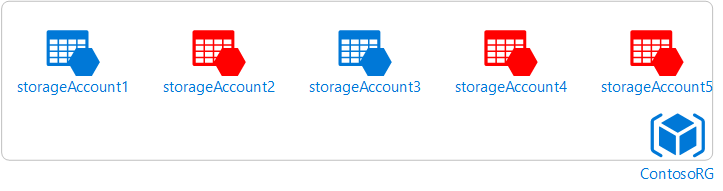

Anta att du har en resursgrupp – ContosoRG, med vissa lagringskonton (markerade i rött) som exponeras för offentliga nätverk.

Diagram som visar bilder för fem lagringskonton i resursgruppen Contoso R G. Lagringskontona ett och tre är blå, medan lagringskontona två, fyra och fem är röda.

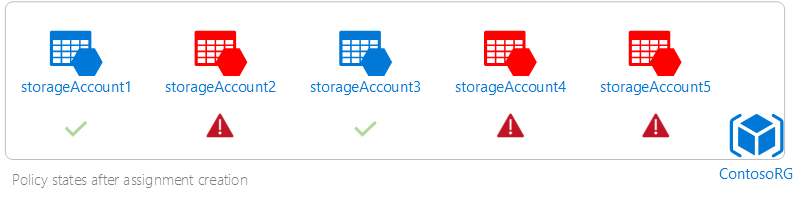

I det här exemplet måste du vara försiktig med säkerhetsrisker. Anta att du tilldelar en principdefinition som granskar för lagringskonton som exponeras för offentliga nätverk och att inga undantag skapas för den här tilldelningen. Principen söker efter tillämpliga resurser (som innehåller alla lagringskonton i ContosoRG-resursgruppen) och utvärderar sedan de resurser som inte undantas från utvärderingen. Den granskar de tre lagringskonton som exponeras för offentliga nätverk och ändrar deras efterlevnadstillstånd till Icke-kompatibla. Resten markeras som kompatibla.

Diagram som visar bilder för fem lagringskonton i resursgruppen Contoso R G. Lagringskonton en och tre har nu gröna bockmarkeringar under sig, medan lagringskonton två, fyra och fem nu har röda varningstecken under sig.

Sammanslagning av efterlevnad

Efterlevnadstillstånd bestäms per resurs, per principtilldelning. Vi behöver dock ofta en översikt över miljöns tillstånd, där aggregerad efterlevnad spelar in.

Det finns flera sätt att visa aggregerade efterlevnadsresultat i portalen:

| Sammanställd kompatibilitetsvy | Faktorer som avgör efterlevnadstillstånd |

|---|---|

| Omfattning | Alla principer inom det valda omfånget |

| Initiativ | Alla principer inom initiativet |

| Initiativgrupp eller kontroll | Alla principer i gruppen eller kontrollen |

| Policy | Alla tillämpliga resurser |

| Resurs | Alla tillämpliga principer |

Jämföra olika efterlevnadstillstånd

Så hur avgörs det aggregerade efterlevnadstillståndet om flera resurser eller principer själva har olika efterlevnadstillstånd? Azure Policy rangordnar varje efterlevnadstillstånd så att en vinner över en annan i den här situationen. Rangordningen är:

- Icke-kompatibel

- Godkänd

- Fel

- Motstridig

- Skyddat (förhandsversion)

- Undantagna

- Okänd (förhandsversion)

Kommentar

Inte startad och inte registrerad beaktas inte i beräkningar för sammanslagning av efterlevnad.

Med den här rangordningen, om det finns både icke-kompatibla och kompatibla tillstånd, skulle den samlade sammanställningen vara icke-kompatibel och så vidare. Låt oss titta på ett exempel:

Anta att ett initiativ innehåller 10 principer och att en resurs är undantagen från en princip men kompatibel med de återstående nio. Eftersom ett kompatibelt tillstånd har en högre rangordning än ett undantaget tillstånd registreras resursen som kompatibel i den samlade sammanfattningen av initiativet. Därför visas en resurs endast som undantagen för hela initiativet om den är undantagen från, eller har okänd kompatibilitet till, alla andra tillämpliga principer i det initiativet. Å andra sidan har en resurs som inte är kompatibel med minst en tillämplig princip i initiativet ett övergripande efterlevnadstillstånd för icke-kompatibla, oavsett återstående tillämpliga principer.

Efterlevnadsprocent

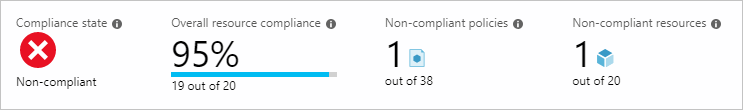

Efterlevnadsprocenten bestäms genom att dela upp kompatibla, undantagna och okända resurser efter totalt antal resurser. Totalt antal resurser omfattar resurser med kompatibla, icke-kompatibla, okända, undantagna, motstridiga och feltillstånd.

overall compliance % = (compliant + exempt + unknown + protected) / (compliant + exempt + unknown + non-compliant + conflicting + error + protected)

I bilden som visas finns det 20 distinkta resurser som är tillämpliga och endast en är icke-kompatibel. Den övergripande resursefterlevnaden är 95 % (19 av 20).

Nästa steg

- Lär dig hur du hämtar efterlevnadsdata

- Lär dig hur du fastställer orsaker till bristande efterlevnad

- Hämta efterlevnadsdata via Azure Resource Graph-exempelfrågor för Azure Policy