Använda hanterade identiteter för att få åtkomst till Azure Key Vault-certifikat

Hanterade identiteter som tillhandahålls av Microsoft Entra-ID gör det möjligt för din Azure Front Door-instans att på ett säkert sätt komma åt andra Microsoft Entra-skyddade resurser, till exempel Azure Key Vault, utan att behöva hantera autentiseringsuppgifter. Mer information finns i Vad är hanterade identiteter för Azure-resurser?

Kommentar

Stöd för hanterad identitet i Azure Front Door är begränsat till åtkomst till Azure Key Vault. Det kan inte användas för att autentisera från Front Door till ursprung som Blob Storage eller Web Apps.

När du har aktiverat hanterad identitet för Azure Front Door och beviljat nödvändiga behörigheter till ditt Azure Key Vault använder Front Door den hanterade identiteten för att få åtkomst till certifikat. Utan dessa behörigheter misslyckas autorotation av anpassade certifikat och nya certifikat läggs till. Om den hanterade identiteten är inaktiverad återgår Azure Front Door till att använda den ursprungliga konfigurerade Microsoft Entra-appen, som inte rekommenderas och kommer att bli inaktuell i framtiden.

Azure Front Door stöder två typer av hanterade identiteter:

- Systemtilldelad identitet: Den här identiteten är kopplad till din tjänst och tas bort om tjänsten tas bort. Varje tjänst kan bara ha en systemtilldelad identitet.

- Användartilldelad identitet: Det här är en fristående Azure-resurs som kan tilldelas till din tjänst. Varje tjänst kan ha flera användartilldelade identiteter.

Hanterade identiteter är specifika för Den Microsoft Entra-klientorganisation där din Azure-prenumeration finns. Om en prenumeration flyttas till en annan katalog måste du återskapa och konfigurera om identiteten.

Du kan konfigurera Azure Key Vault-åtkomst med antingen rollbaserad åtkomstkontroll (RBAC) eller åtkomstprincip.

Förutsättningar

Kontrollera att du har en Azure Front Door Standard- eller Premium-profil innan du konfigurerar en hanterad identitet för Azure Front Door. Information om hur du skapar en ny profil finns i Skapa en Azure Front Door.

Aktivera hanterad identitet

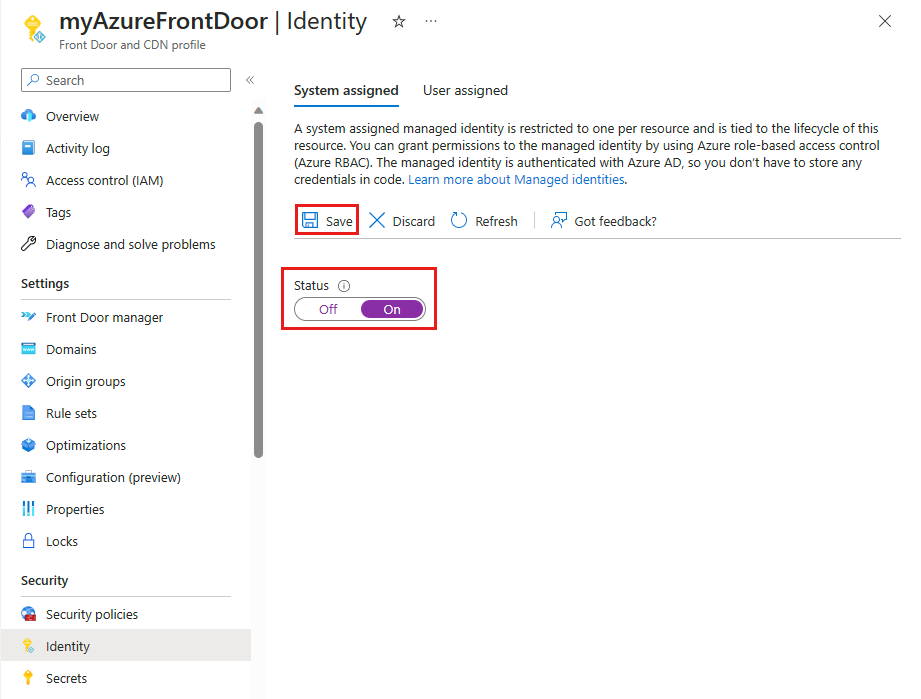

Gå till din befintliga Azure Front Door-profil. Välj Identitet under Säkerhet på den vänstra menyn.

Välj antingen en Systemtilldelad eller Användartilldelad hanterad identitet.

Systemtilldelad – En hanterad identitet som är kopplad till Azure Front Door-profilens livscykel, som används för åtkomst till Azure Key Vault.

Användartilldelad – en fristående hanterad identitetsresurs med en egen livscykel som används för att autentisera till Azure Key Vault.

Systemtilldelad

Växla Status till På och välj Spara.

Bekräfta skapandet av en systemhanterad identitet för din Front Door-profil genom att välja Ja när du uppmanas att göra det.

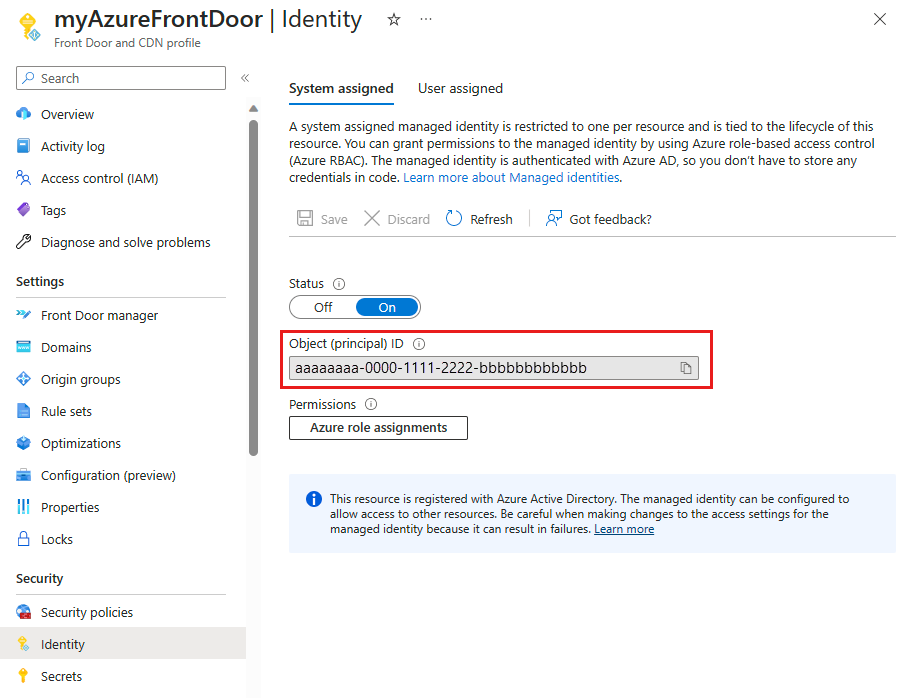

När du har skapat och registrerat med Microsoft Entra-ID använder du objekt-ID :t (huvudnamn) för att ge Azure Front Door åtkomst till ditt Azure Key Vault.

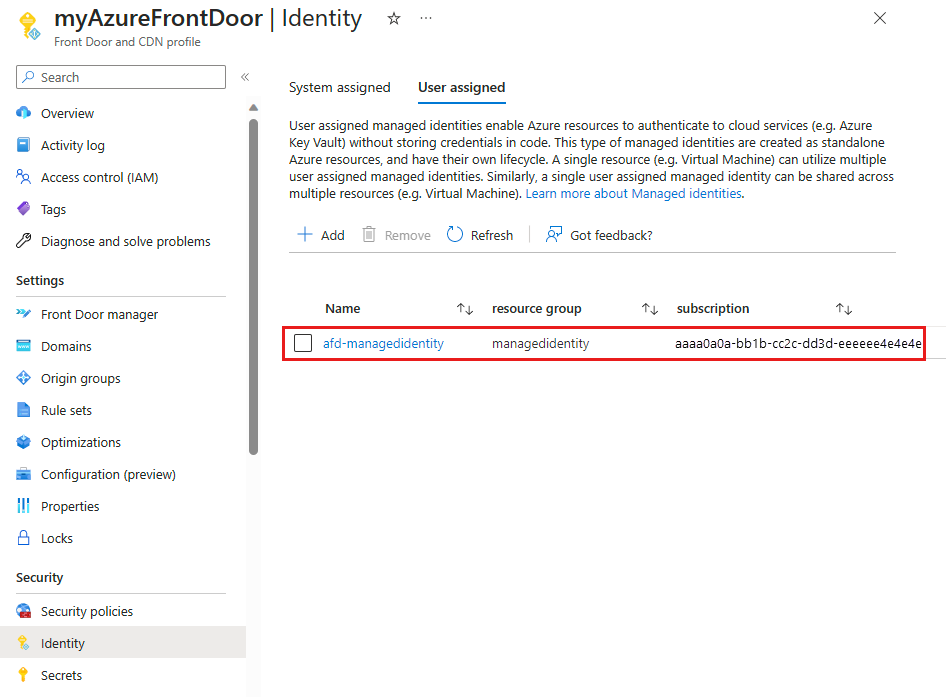

Användartilldelad

Om du vill använda en användartilldelad hanterad identitet måste du redan ha skapat en. Anvisningar om hur du skapar en ny identitet finns i skapa en användartilldelad hanterad identitet.

På fliken Användartilldelad väljer du + Lägg till för att lägga till en användartilldelad hanterad identitet.

Sök efter och välj den användartilldelade hanterade identiteten. Välj sedan Lägg till för att koppla den till Azure Front Door-profilen.

Namnet på den valda användartilldelade hanterade identiteten visas i Azure Front Door-profilen.

Konfigurera Åtkomst till Key Vault

Du kan konfigurera Azure Key Vault-åtkomst med någon av följande metoder:

- Rollbaserad åtkomstkontroll (RBAC) – Ger detaljerad åtkomstkontroll med hjälp av Azure Resource Manager.

- Åtkomstprincip – Använder intern Åtkomstkontroll för Azure Key Vault.

Mer information finns i Rollbaserad åtkomstkontroll i Azure (Azure RBAC) jämfört med åtkomstprincip.

Rollbaserad åtkomstkontroll (RBAC)

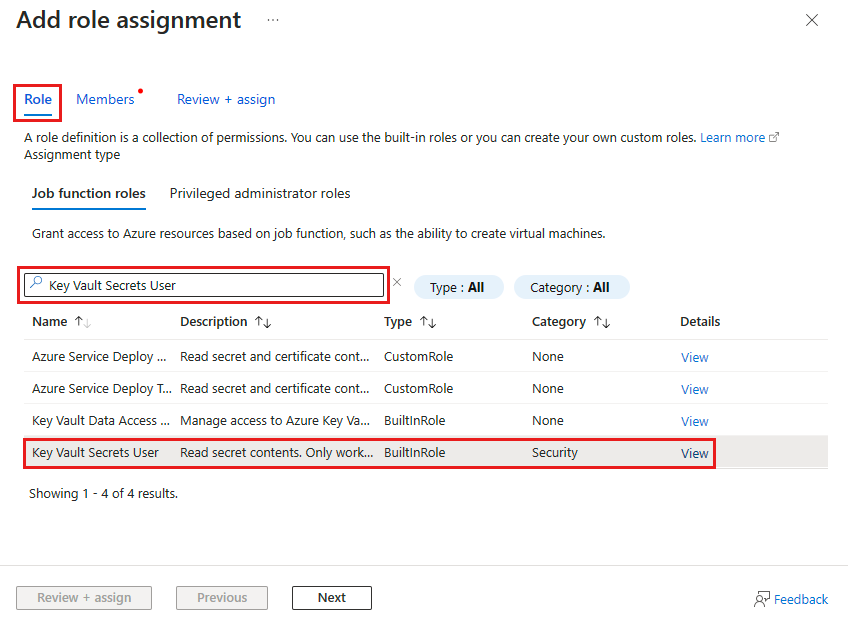

Gå till ditt Azure Key Vault. Välj Åtkomstkontroll (IAM) på menyn Inställningar och välj sedan + Lägg till och välj Lägg till rolltilldelning.

På sidan Lägg till rolltilldelning söker du efter Key Vault Secret User och väljer den i sökresultaten.

Gå till fliken Medlemmar , välj Hanterad identitet och välj sedan + Välj medlemmar.

Välj den systemtilldelade eller användartilldelade hanterade identiteten som är associerad med din Azure Front Door och välj sedan Välj.

Välj Granska + tilldela för att slutföra rolltilldelningen.

Åtkomstprincip

Gå till ditt Azure Key Vault. Under Inställningar väljer du Åtkomstprinciper och sedan + Skapa.

På sidan Skapa en åtkomstprincip går du till fliken Behörigheter . Under Hemliga behörigheter väljer du Lista och Hämta. Välj sedan Nästa för att gå vidare till fliken Huvudnamn.

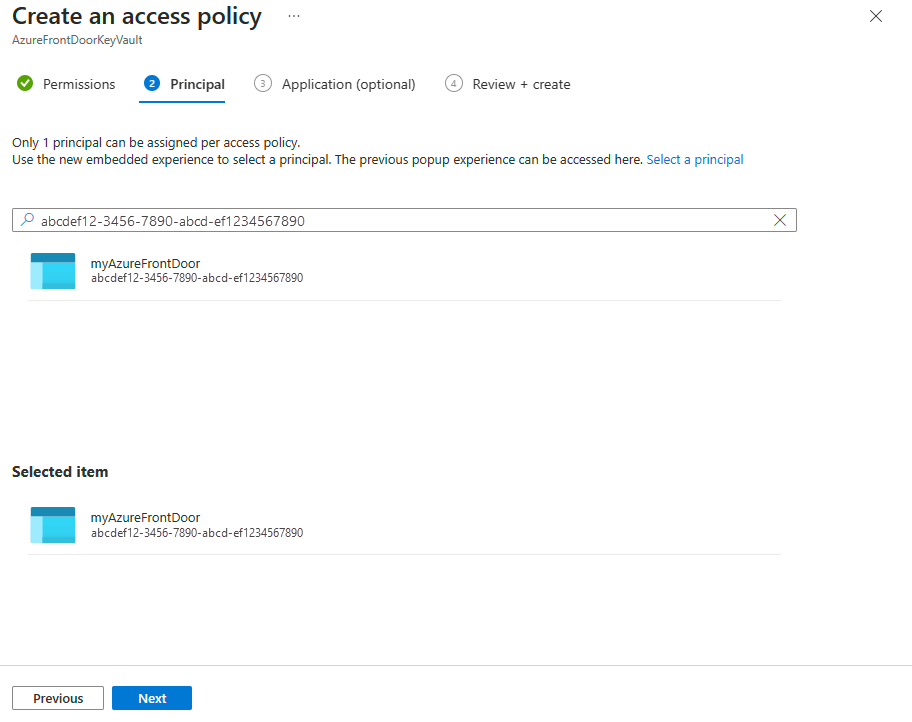

På fliken Huvudnamn anger du objektets ID för en systemtilldelad hanterad identitet eller namnet på en användartilldelad hanterad identitet. Välj sedan Granska + skapa. Fliken Program hoppas över eftersom Azure Front Door väljs automatiskt.

Granska inställningarna för åtkomstprinciper och välj Skapa för att slutföra åtkomstprincipen.

Verifiera åtkomst

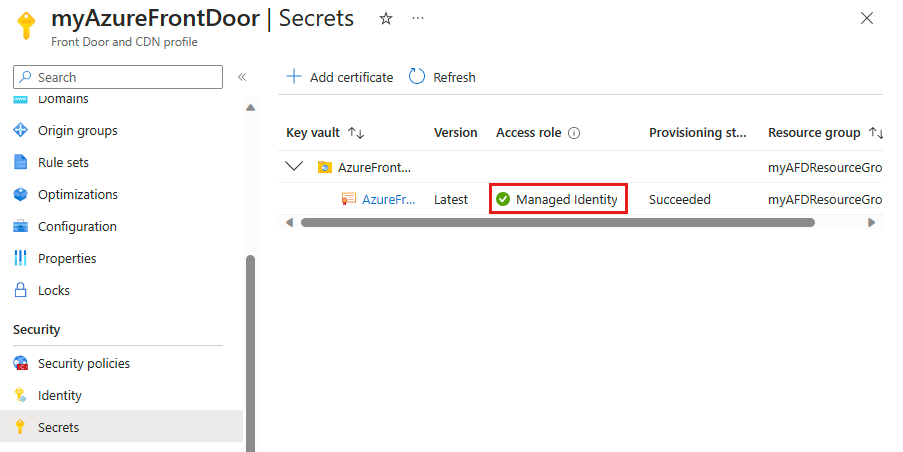

Gå till Azure Front Door-profilen där du har aktiverat hanterad identitet och välj Hemligheter under Säkerhet.

Bekräfta att Hanterad identitet visas under kolumnen Åtkomstroll för certifikatet som används i Front Door. Om du konfigurerar hanterad identitet för första gången lägger du till ett certifikat i Front Door för att se den här kolumnen.

Nästa steg

- Läs mer om TLS-kryptering från slutpunkt till slutpunkt.

- Lär dig hur du konfigurerar HTTPS på en anpassad Azure Front Door-domän.